Antonioguillem - stock.adobe.com

Infostealers : attention aux pluri-infections

Au cours des deux derniers mois, la menace des infostealers s’est maintenue à un niveau élevé, avec des milliers d’ordinateurs compromis dans le monde entier chaque jour. Panorama en collaboration avec Sekoia.io et Hudson Rock.

Combien d’ordinateurs sont, chaque jour, à travers le monde, compromis par un infostealer ? Cela reste impossible à déterminer exactement, mais il est possible et raisonnable d’estimer qu’il s’agit au moins de plusieurs milliers.

Pour aboutir à cette conclusion, nous avons collecté des logs diffusés gratuitement sur des chaînes Telegram dédiées, entre le 9 et le 10 novembre, en cherchant à nous concentrer sur ceux autour du 1er novembre.

Pour cela, et après une première étape de consolidation, nous avons dû procéder à un important nettoyage : un log pour une même machine peut être partagé par plusieurs clouds de logs, et il semble qu’une même machine puisse être infectée, non pas par un, mais au moins deux infostealers.

Deux, trois, voire quatre infostealers sur un PC

Nous avons ainsi constaté la compromission d’un PC à Kinshasa par l’infostealer Redline de Starlink Cloud ainsi que par celui de Russia 34, par exemple. Mais c’est au Pérou et au Mexique que c’est apparu le plus fréquemment. Aux Philippines, en Argentine ou encore au Brésil, notamment, nous avons constaté plusieurs cas d’ordinateurs compromis par trois infostealers différents, et même quelques-uns par 4. En fait, la pluri-infection semble plus relever de la norme que de l’exception.

Dmitry Smilyanets, analyste chez Recorded Future, a une explication : « les traffers vendent leur flux à plusieurs acteurs en même temps. Ils assemblent ensuite des logiciels malveillants et une pauvre victime prend 3 ou 4 variants à la fois. Certains variants recherchent des voisins et les arrêtent. La compétition se déroule sur l’hôte de la victime ».

Les analystes TDR de Sekoia.io détaillent : « certains acteurs de la menace distribuent leurs builds d’infostealer par l’intermédiaire de services de “Pay-Per-Install”, pour déléguer cette tâche à des acteurs spécialisés ». Las, « en général ces services de PPI ont peu de scrupules et distribuent plusieurs payloads sur un poste infecté ».

Ces déploiements se font via des maliciels dits loader : « il arrive même qu’un loader télécharge et exécute un autre loader, ce qui entraîne des infections en chaîne… Dans ces scénarios, les données volées finissent donc dans les logs de plusieurs acteurs de la menace ».

Des milliers de machines compromises chaque jour

Certains logs peuvent s’avérer particulièrement frelatés, remontant à début octobre ou même août. Ce nettoyage fait, nous avons compté :

- plus de 5 060 machines compromises le 30 octobre,

- plus de 3 460 machines compromises le 31 octobre,

- plus de 2 560 machines compromises le 1er novembre,

- plus de 4 300 machines compromises le 2 novembre.

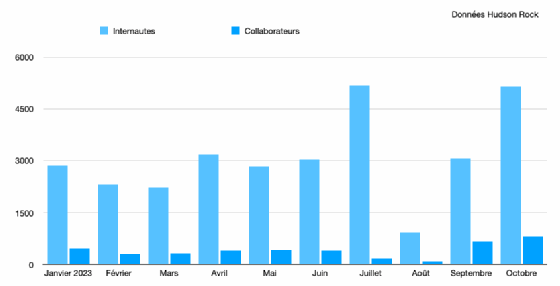

Les données d’Hudson Rock ne dressent pas un tableau plus rassurant. En septembre, elles font état de plus de 3 000 machines compromises par infostealer, en France, pour 661 machines de collaborateurs d’entreprise. Le premier chiffre est monté à 5 141 en octobre, contre 800 pour le second.

Les données du CERT Renater n’étaient malheureusement pas disponibles au moment de la publication, pour les dernières semaines. Les précédents bulletins étaient l’occasion de rappeler régulièrement que « depuis quelques mois, nous détectons de nombreux chevaux de Troie du type Info-Stealer qui infectent un grand nombre de postes ». Et de souligner que la charge malveillante « n’est bien souvent pas détectée par les outils de détection usuels du type Antivirus, Firewalls, etc. ».

Lumma, de plus en plus populaire

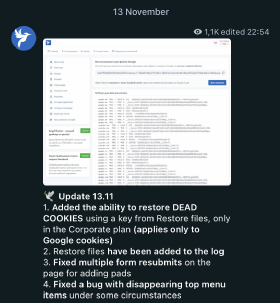

Actif depuis bientôt un an, selon son auteur, Lumma Stealer serait désormais capable de restaurer les cookies de session Google « morts » et « détruits », autrement dit arrivés à expiration. Une fonctionnalité exclusive à l’offre la plus chère pour cet infostealer : 1 000 $/mois. Pour les équipes de Sekoia.io, « il y a fort à parier que cette fonctionnalité se généralise dans d’autres familles, puisque les cookies représentent une part non négligeable du business model des stealers ».

Lumma utilise en outre une nouvelle technique de protection contre l’exécution en bac à sable, ou sandbox, à des fins d’analyse, en s’appuyant sur la trigonométrie pour détecter un comportement humain.

Tout récemment, une infrastructure de distribution de Lumma, via de prétendues mises à jour, a été relancée, ajoutant notamment à l’infostealer le cheval de Troie SectopRAT. Cette infrastructure, dite ClearFake, n’oublie pas les Mac.

Le début d’une ruée vers macOS ?

Proposé à la location depuis le 9 avril, Atomic Stealer, un maliciel dérobeur conçu pour macOS, continue d’évoluer. Ce n’est pas un luxe : les équipes de Sekoia.io soulignent que « l’on constate très peu voire pas d’obfuscation, aucune mesure pour protéger son code d’une analyse ou d’un environnement ». Fin septembre, un nouveau variant a été observé, mais toujours aussi peu maquillé.

Mais il n’est pas seul. Les équipes de SentinelOne lui ont découvert un concurrent : macOS MetaStealer (à ne pas confondre avec MetaStealer, vendu depuis mars 2022). Dans un billet de blog, elles expliquent que « de nombreux exemples de MetaStealer que nous avons observés sont distribués dans des paquets d’applications malveillantes au format d’image disque (.dmg) dont les noms indiquent que les cibles sont des utilisateurs professionnels d’appareils Mac ».

Récemment, FalconFeeds.io a repéré l’annonce d’un autre infostealer pour Mac : Private MacOS Stealer.

Shadow PC, une victime parmi d’autres

Le Français Shadow a pu, mi-octobre, illustrer le danger que représentent les infostealers. Le mercredi 11 octobre, Eric Sèle, directeur général de Shadow, signait un e-mail adressé aux clients de l’entreprise : « à la fin du mois de septembre, nous avons été la victime d’une attaque de type ingénierie sociale ciblant un de nos employés. Cette offensive hautement sophistiquée a débuté sur la plateforme Discord par le téléchargement d’un malware sous couverture d’un jeu sur la plateforme Steam, proposé par une connaissance de notre employé, elle-même victime de cette attaque ». Le maliciel en question était dérobeur ; les équipes de Sekoia.io l’ont confirmé et établi, au passage, que l’incident s’inscrivait dans une campagne plus vaste.

Dans un billet de blog, elles expliquent ainsi que « les charges utiles sont diffusées par le biais de messages provenant de comptes compromis, notamment ceux appartenant à des personnes d’intérêt, afin d’en renforcer l’impact. Le lien inclus dans le message mène directement au téléchargement d’un fichier malveillant ou à un faux site web ».

Les infostealers utilisés dans cette campagne sont moins connus que certains comme Redline : il s’agit de Doenerium et Epsilon Stealer. Et un vaste éventail de noms de domaine a été utilisé pour en assurer la distribution.

Pour les équipes de Sekoia.io, « la communauté des joueurs doit rester vigilante face aux menaces de cybercriminalité répandues et en constante évolution. Comme ces utilisateurs installent souvent divers logiciels pour améliorer leur expérience, ils deviennent vulnérables aux cybercriminels. Les acteurs de la menace emploient généralement des tactiques d’ingénierie sociale via les réseaux sociaux pour inciter les joueurs à exécuter leur code malveillant ».