Infostealers : la menace ne promet pas de reculer

Toujours plus discrète que les cyberattaques avec rançongiciel, la menace des maliciels dérobeurs ne faiblit pas. Panorama en collaboration avec Sekoia.io et les données de Hudson Rock.

Les observations des équipes de Sekoia.io laissent peu de place au doute : « la prévalence des infostealers continue de croître en 2023 en raison de leur capacité à voler des informations sensibles et de leur relative facilité d’utilisation par les cybercriminels ».

Pour mémoire, « l’exploitation des données récoltées par ces logiciels malveillants peut exposer les systèmes des organisations à des attaques ultérieures, notamment des fraudes financières, des campagnes d’hameçonnage et la compromission de l’ensemble du réseau ».

Ce risque vaut particulièrement si des collaborateurs d’une organisation enregistrent, dans leur navigateur Web – sur une machine personnelle ou même de l’entreprise – des identifiants permettant l’accès à distance à des ressources du système d’information : instance de helpdesk en mode SaaS, de CRM, d’interface Web de messagerie, comme Outlook Web Access, de SSO d’entreprise (avec Microsoft 365, par exemple), ou encore de VPN SSL voire de ferme RDWeb.

Des acteurs pivots de la cybercriminalité peuvent alors chercher à qualifier les cibles potentiellement offertes par ces informations, avant de chercher à les revendre. Ce sont les courtiers en accès initiaux.

Les experts de Sekoia.io rappellent que, « dans l’écosystème russophone de la cybercriminalité, de nombreuses familles d’infostealers sont vendues sous forme de logiciels malveillants en mode service (Malware-as-a-Service – MaaS) ». Un modèle commercial « dans lequel les développeurs de logiciels malveillants offrent une solution clé en main à leurs clients » et qui « abaisse la barrière d’entrée de la cybercriminalité ». Les principaux infostealers de ce marché ? Lumma, Mystic, Raccoon, Redline, Rhadamanthys, Risepro, Stealc et Vidar.

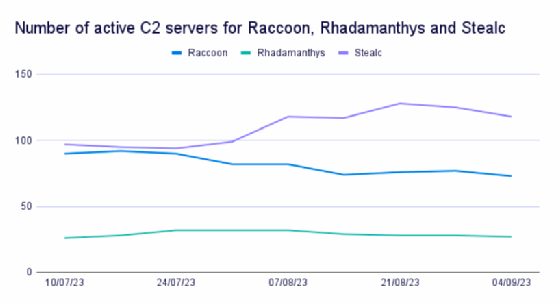

Les équipes de Sekoia.io assurent un suivi continu des serveurs de commande et de contrôle (C2) des infostealers, et notamment de Raccoon, Rhadamanthys et Stealc. De quoi donner une image du niveau d’activité et, dès lors, de la menace.

Une menace persistante

Pour Lumma, plus de 200 domaines de C2 ont été identifiés depuis la fin juin, confirmant sa popularité croissante. Mystic Stealer est moins représenté, mais constitue une menace relativement stable avec un nombre modéré de clients par rapport aux autres acteurs majeurs – ce qui vaut également pour RisePro, un nouvel arrivant « très probablement développé par l’auteur de PrivateLoader ». Raccoon apparaît en légère perte de popularité, mais continue de représenter une menace significative.

Redline reste l’un des infostealers les plus populaires ces dernières années. Mais le service est généralement exposé sur un port non standard sur le serveur C2, et il est mal indexé par les scanners tels que Censys, Shodan, BinaryEdge ou Onyphe. Surveiller son infrastructure est donc encore difficile.

Stealc est également très actif dans l’écosystème de la cybercriminalité russophone. Il est apprécié pour la qualité de son malware et garantit la confidentialité et l’intégrité des données volées grâce à l’auto-hébergement.

Rhadamanthys Stealer est plus sophistiqué que la moyenne des infostealers et semble conçu pour durer. Mais les résultats des traqueurs C2 ne donnent pas une image précise du nombre d’acteurs de la menace l’utilisant.

Enfin, bien que les acteurs derrière Vidar aient fait l’objet d’accusations de vol sur des forums fréquentés par les cybercriminels, il continue de présenter un niveau d’activité élevé. La détection d’échantillons est stable, et la structure C2 centralisée semble ne pas être fortement liée au nombre de clients.

Un écosystème dynamique

Et les nouveaux venus ne manquent pas. Début juillet, RootTeam Stealer a été découvert, peu après ThirdEye. Blank Grabber est réapparu et la menace, pour les Mac, s’est enrichie de ShadowVault. Les équipes de Sekoia.io ont également recensé BundleBot, Fewer Stealer, Legion Stealer, Lune Grabber, NodeStealer 2.0, ou encore SapphireStealer, pour n’en mentionner que… quelques-uns : « le marché des logs/identifiants est très lucratif, ce qui motive de nombreux acteurs de la menace à rejoindre cet écosystème cybercriminel spécialisé dans les infostealers/données volées ».

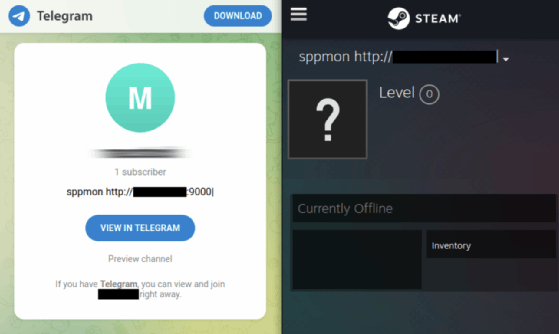

Et les auteurs de ces maliciels dérobeurs ne manquent pas de créativité. Par exemple, Vidar utilise des profils Telegram et Steam pour stocker les adresses IP de ses serveurs de C2 : de quoi en changer régulièrement. « Les analystes de Sekoia.io ont observé que les opérateurs de Vidar utilisent en moyenne deux profils sociaux par semaine » et y modifient rien moins que 3 fois par semaine l’adresse IP stocké dans la description – « lundi, mercredi et vendredi, en fin de journée ».

Des victimes toujours nombreuses

Sur le terrain, les statistiques hebdomadaires du CERT Renater suggèrent que, si l’explosion est passée, la menace continue de se maintenir à un niveau significatif. Et si l’été a marqué un recul des détections, la rentrée devraient vraisemblablement faire remonter les chiffres.

Chaque bulletin reste en tout cas l’occasion de rappeler que « depuis quelques mois, nous détectons de nombreux chevaux de Troie du type Info-Stealer qui infectent un grand nombre de postes ». Et de souligner que la charge malveillante « n’est bien souvent pas détectée par les outils de détection usuels du type Antivirus, Firewalls, etc. ».

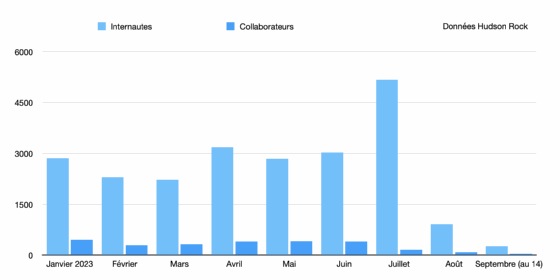

Mais ces chiffres sont, par construction, parcellaires. Hudson Rock dispose d’un échantillon considérablement plus complet et accepté de partager quelques statistiques avec LeMagIT : au mois de juillet, sa plateforme Cavalier a ainsi recensé plus de 5300 machines compromises par infostealer, en France. Depuis le début de l’année, ce sont quelques centaines de machines de collaborateurs d’entreprises et autres organisations professionnelles qui sont concernées, chaque mois.

Non sans une certaine ironie, les cybercriminels tombent parfois eux-mêmes dans le piège : rien moins que 120 000 PC compromis par infostealer abritaient des identifiants pour les plateformes fréquentées par des cybercriminels.