Ransomware : LockBit 3.0 lance une nouvelle opération de marketing

Le représentant de la franchise n’a manifestement pas goûté les accusations formulées à son encontre le 7 mai, multipliant les dénégations et… les revendications de victimes. Mais la majorité des faits apparaît antérieure.

LockBitSupp, identifié publiquement comme Dmitry Yuryevich Khoroshev ce 7 mai, par les forces de l’ordre de plusieurs pays, n’a pas tardé à réfuter les accusations portées à son encontre.

Très vite, sur son profil Tox, une messagerie chiffrée, il a affirmé ne pas être la personne visée par les poursuites annoncées. Plus récemment, il est allé jusqu’à annoncer un « concours ».

« Pour participer au concours, vous devez contacter les proches ou le pauvre type, qui n'a probablement pas réussi à mélanger des crypto-monnaies en échange de la mienne et qui a attiré l'attention du FBI, et avec elle la récompense de 10 millions de dollars pour sa tête », peut-on lire sur le site vitrine de la franchise de ransomware LockBit 3.0. Et de promettre un prix de « 1000 dollars » à qui y parviendra « pour savoir comment va le pauvre homme, s'il est vivant ou non, s'il est en bonne santé ou s'il ne l'est plus ».

Parallèlement, la franchise a multiplié les publications de revendications de cyberattaques, battant tous ses records, en une sorte de tentative de pied-de-nez aux forces de l’ordre impliquées dans la traque de ses opérateurs et affidés.

Mais un examen attentif de ces publications donne des indications sur la chronologie des attaques correspondantes et permet de relativiser ce qui ressemble surtout à un coup de communication.

Tout d’abord, près de la moitié de ces publications ne sont que des rééditions qui avaient antérieurement relevées et indexées par les moteurs de suivi spécialisés, comme ransomware.live.

Celles qui sont inédites semblent se rapporter à des faits parfois bien antérieurs, comme pour certaines revendications rendues publiques ce 6 mai : Bouchemaine, ou Ile-de-France Nature, par exemple.

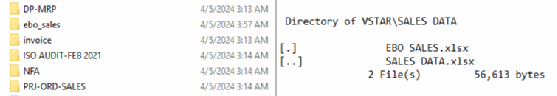

Car près de 70 des revendications de cyberattaque publiées ce 9 mai sur la vitrine de LockBit 3.0 sont assorties d’une double capture d’écran, présentant d’un côté un extrait d’arborescence de dossier Windows et, de l’autre, un extrait de liste de fichiers et dossiers. Le premier extrait comporte des dates de création de fichiers et dossiers suggérant une date d’exfiltration de données et, dès lors, de survenue de l’attaque.

Ainsi, pour les victimes françaises, ces éléments de datation suggèrent que le garage Cretot aurait été attaqué autour du 30 avril 2024, l'hôtel Ostella autour du 28 avril 2024, Éléments Ingénierie autour du 18 mars 2024, et enfin le Collège Sainte-Marie Elven, autour du 12 mars 2024.

Sur près 70 revendications étudiées – publiées cette semaine, inédites, et assorties d’indications chronologiques, donc – quelques 23 cas sont vraisemblablement antérieurs au 20 février 2024, premier coup de tonnerre de l’opération Cronos.

Entre cette date et le second coup de communication des autorités apparaissent vraisemblablement survenues les cyberattaques correspondant à 47 des revendications étudiées.

Le fait que les activités de la franchise n’aient subi de coup d’arrêt après le 20 février n’est toutefois pas une surprise : début mars, nous avions déjà pu l’établir avec certitude.

La question du nombre d’affidés – individuels ou en groupes – toujours fidèles à LockBit 3.0 reste toutefois ouverte. Et cela d’autant plus que les pratiques de publication des revendications sur le site vitrine de la franchise ne présentent pas une grande variété, suggérant l’implication possible d’un nombre limité d’acteurs particulièrement actifs.