Cyberextorsion : Worldleaks, une enseigne à la régularité horlogère

Cette enseigne dont la vitrine est connue publiquement depuis le mois de mai s’avère très constante dans le délai accordé à ses victimes avant revendication publique de l’attaque. Une régularité qui s’explique peut-être par son mode opératoire.

Combien de temps avant que les données volées lors d’une cyberattaque ne soient divulguées ? Le délai varie selon les enseignes et leurs affidés. Généralement.

Car il y a des exceptions. L’enseigne Play est ainsi d’une grande régularité, dans le rythme de ses revendications comme dans les délais octroyés à ses victimes avant la divulgation des données qui leur ont été volées. La systématisation de l’estimation des dates de fin d’exfiltration des données nous a permis de le constater.

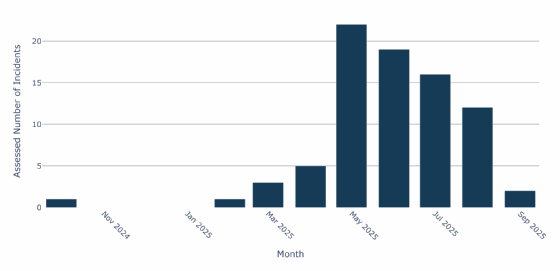

Nous avons étendu notre processus d’estimation à d’autres enseignes, et notamment les plus visiblement actives du moment, Akira et Qilin. Mais la jeune enseigne Worldleaks se distingue à plusieurs égards.

Tout d’abord, pour le moment, elle fournit systématiquement une liste de fichiers attribués aux victimes qu’elle revendique à compter du moment où ces données sont divulguées. Ce qui nous a déjà permis d’établir une date estimée de fin d’exfiltration pour près de 83 % de ses victimes revendiquées à date.

La communication publique de victimes telles qu’Indigo en France, mais aussi Eastern Platinum Limited, et Excel Composites, conforte nos estimations. Celles-ci font ressortir une étonnante régularité : en moyenne, les victimes disposent de 45 jours avant que leurs données ne soient divulguées, avec environ un mois pour les plus malchanceuses, et 55 jours pour les mieux loties.

Cette régularité est susceptible d’être liée au mode opératoire de l’enseigne : issue de Hunters International, fermé début juillet, Worldleaks ne pratique pas la double extorsion. L’enseigne ne chiffre pas les systèmes de ses victimes pour faire pression : elle compte sur la menace de la divulgation de données volées.

Il s’agit là de se concentrer sur l’extorsion simple avec le seul vol de données. Une approche déjà tentée en 2022 par Karakurt et RansomHouse. Et plus récemment par Silent, qui s’était présenté comme un Worldleaks ayant choisi un autre nom. D’aucuns envisageaient une adoption plus large de stratégie en 2021.

L’opérateur de Worldleaks estime ainsi que, pour encourager les victimes à payer, il faut les aider à faire en sorte que l’attaque ne se voie pas. D’où l’abandon de note de rançon sur les machines affectées par l’attaque et l’arrêt du renommage des fichiers touchés. Tout cela avec un but : « ne pas donner à l’employé ordinaire de quoi comprendre que l’incident est survenu ». De quoi souligner à quel point les craintes d’atteinte à la réputation des victimes de cyberattaque font le jeu des cybercriminels.

L’approche a toutefois un défaut que nous confiait l’opérateur de l’enseigne Silent au printemps, évitant lui aussi le chiffrement : « de nombreuses entreprises n’ont pas l’habitude de voir que leur système n’est pas chiffré et pensent donc que nous n’avons pas pu les attaquer et qu’elles peuvent donc ne pas payer ».

Un délai additionnel peut s’avérer utile pour les convaincre de la réalité de l’attaque. De la même manière, pour les observateurs, fournir une liste de fichiers vise vraisemblablement à appuyer les affirmations de Workleaks.