LeMagIT

Ransomware : Qilin, l’une des enseignes les plus actives du moment

Malgré des signes d’instabilité, l’enseigne de rançongiciel Qilin connaît une progression fulgurante de son niveau d’activité observable depuis le début de l’année. Elle a récemment revendiqué l’attaque contre Asahi.

Quel est le trait d’union entre le district scolaire d’Uvalde aux États-Unis, Asahi au Japon, la commune de Saint-Claude en France, le centre médical Shamir en Israël, l’énergéticien Elmar à Aruba, ou encore Airbus Public Safety and Security au Mexique ? L’enseigne de ransomware Qilin.

C’est également elle qui apparaît impliquée dans la toute récente cyberattaque qui affecte une grande partie des lycées des Hauts-de-France.

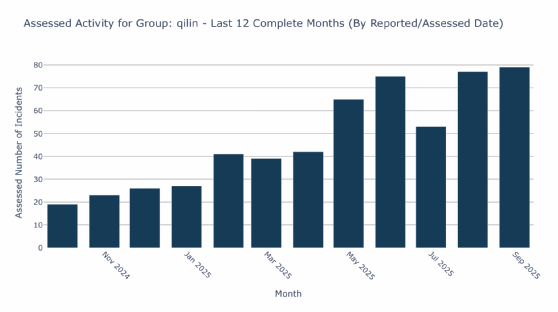

Cette enseigne, ce sont près de 830 victimes revendiquées depuis l’automne 2022, à un rythme historiquement modéré, de l’ordre d’une vingtaine par mois courant 2024.

Le rythme de revendications sous cette marque s’est toutefois nettement accéléré depuis le printemps. Début avril, en l’espace d’une semaine, une vingtaine de revendications ont ainsi fait leur apparition sur son site vitrine, pour un total de plus de 72 victimes estimées et/ou confirmées au cours de ce mois-là.

L’analyse des dates mentionnées dans les noms des fichiers volés aux victimes des affidés de l’enseigne, et dans certains cas leurs dates de création, suggérait qu’une part significative de ces victimes avait été effectivement attaquée entre août et décembre 2024. Autrement dit : des affidés venus d’autres enseignes étaient venus gonfler les rangs de Qilin.

Depuis, le rythme est resté soutenu, avec plus de 70 revendications en juin, et plus de 80 en août ainsi qu’en septembre. L’enseigne compte, avec Akira, parmi les plus actives du moment.

Une version initiale d’Agenda, le ransomware de Qilin, a été développée en Go (ou Golang). Elle a été documentée par Trend Micro fin août 2022. Les équipes de développement de ce rançongiciel sont ensuite passées à Rust. Trend Micro s’est penché dessus en décembre 2022.

Les chercheurs de l’éditeur n’ont alors pas manqué de remarquer une originalité : « les acteurs malveillants n’ont pas inclus les identifiants de la victime dans la configuration de la variante Rust. Cette caractéristique empêche non seulement les autres chercheurs de visiter le site de support du ransomware par chat, mais aussi d’accéder aux conversations des acteurs malveillants lorsqu’un échantillon devient disponible en externe. Cela empêche également les messages non sollicités provenant d’autres personnes que la victime ».

Les opérateurs de l’enseigne Qilin semblent donc compter parmi les – encore rares – acteurs s’attachant à la confidentialité et à la sérénité de leurs échanges avec leurs victimes, recourant à des pratiques également observées chez Royal. LeMagIT a toutefois pu consulter l’interface Web dédiée aux conversations avec Qilin et ses affidés.

L’infrastructure de divulgation de données volées de Qilin n’a pas toujours brillé par sa stabilité ; au point qu’au moins un affidé préférait divulguer directement les données volées à ses victimes sur des sites Web accessibles Tor, plutôt que sur les serveurs FTP de l’enseigne. Et qu’un autre, Devman, a décidé d’afficher sa propre enseigne, par dépit, en parallèle. Securotrop a suivi la même voie au mois de juillet.

Récemment, DragonForce a proposé (avec succès, selon une annonce du 15 septembre) à LockBit et Qilin de créer un cartel.