Comment configurer un VLAN sur un réseau d’entreprise

Les VLANs servent à sécuriser et à accorder des priorités au trafic sur un réseau. Pour les configurer, il est nécessaire de comprendre les concepts de sous-réseau et de balisage.

Les réseaux locaux virtuels, ou VLANs, séparent et hiérarchisent le trafic sur les liens réseau. Ils créent des sous-réseaux isolés qui permettent à des équipements de fonctionner ensemble, qu’ils se trouvent ou non sur le même réseau local physique. Les VLANs ont été développés très tôt pour limiter les diffusions de données et hiérarchiser le trafic. Ils se sont avérés utiles au fur et à mesure que la taille et la complexité des réseaux augmentaient.

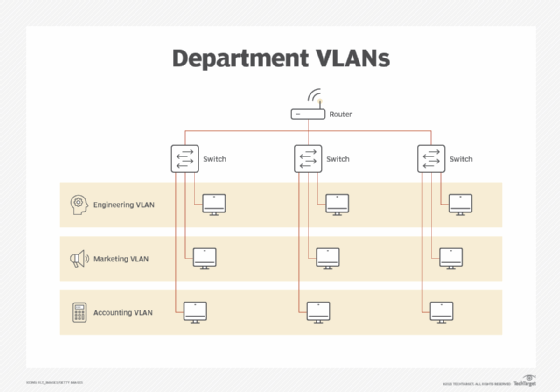

Les entreprises utilisent les VLANs pour partitionner et gérer le trafic. Par exemple, une entreprise qui souhaite séparer le trafic de données de son département d’ingénierie, de celui du département de comptabilité, peut créer des VLANs distincts pour chaque département. Plusieurs applications exécutées sur le même serveur peuvent ainsi partager un même lien physique alors qu’elles ont des exigences différentes. Une application de communication vidéo ou vocale, avec des exigences strictes en termes de débit et de latence, peut utiliser le même lien physique qu’une application ayant des exigences de performance moins critiques.

Comment fonctionnent les VLANs ?

Le trafic sur un VLAN n’est acheminé qu’aux applications affectées à ce VLAN, ce qui assure un niveau de sécurité certain. Chaque VLAN est un domaine de circulation distinct et les diffusions de données vers toutes les machines connectées sont limitées aux applications qui se trouvent sur le même VLAN. En empêchant les diffusions de données d’atteindre les applications connectées à d’autres VLANs, même si leurs serveurs hôtes sont physiquement connectés aux mêmes liens, on évite à ces autres applications de gaspiller des cycles de traitement pour analyser des paquets qui ne leur sont pas destinés.

Les VLANs fonctionnent à la couche 2 de la pile des protocoles réseau, à savoir la couche de liaison. Ils peuvent être limités à une seule liaison physique ou étendus à plusieurs liaisons physiques en se connectant à des switches de couche 2. Étant donné que chaque VLAN est un domaine de collision et que les routeurs qui commutent les paquets dès la couche 3 arrêtent les domaines de collision, les segments d’un même VLAN ne peuvent pas être interconnectés par un routeur. Dit autrement, un seul VLAN ne peut pas s’étendre sur plusieurs sous-réseaux.

Il peut en revanche s’étendre sur plusieurs segments physiques d’un même sous-réseau. Ces segments sont interconnectés par des switches. Il est courant d’interconnecter les composants d’une application exécutée sur plusieurs serveurs en les plaçant sur un seul VLAN (logique) et un seul sous-réseau (physique). Par exemple, un seul sous-réseau et un seul VLAN peuvent être dédiés au service comptable. Mais si les membres du service sont trop éloignés les uns des autres pour un seul câble Ethernet, des switches relient les différents liens Ethernet qui transportent le VLAN et le sous-réseau. Un routeur, pour sa part, permet au sous-réseau de communiquer avec le reste du réseau.

Les liaisons trunk (conçues pour faire passer plusieurs types de signaux entre deux switches) sont susceptibles de transporter plus d’un VLAN. De fait, les paquets sur une liaison trunk contiennent des informations supplémentaires pour identifier le VLAN auquel ils appartiennent. Les liaisons qui ne transportent qu’un seul VLAN ne contiennent pas ces informations additionnelles.

Comment configurer un VLAN

La mise en place d’un VLAN peut être compliquée et prendre du temps, mais les VLAN offrent des avantages considérables aux réseaux d’entreprise, comme une sécurité accrue. Les étapes de la configuration d’un VLAN sont les suivantes.

1/ Configurer le VLAN

Tous les switches qui transportent le VLAN doivent être configurés pour ce VLAN. Chaque fois que les équipes apportent des modifications à la configuration du réseau, elles doivent prendre soin de mettre à jour la configuration des switches, ou de remplacer des switches ou d’ajouter un VLAN supplémentaire.

2/ Configurer les listes de contrôle d’accès

Les ACL, qui régulent l’accès accordé à chaque utilisateur connecté à un réseau, s’appliquent également aux VLANs. Plus précisément, les listes de contrôle d’accès aux VLANs (VACL) contrôlent l’accès à un VLAN, quel que soit l’endroit où il traverse un commutateur ou l’endroit où les paquets entrent et sortent du VLAN. Les équipes réseau doivent faire très attention lors de la configuration des VACL, car leur mise en place est souvent compliquée. La sécurité du réseau peut être compromise si une erreur se produit lors de la configuration ou de la modification des VACL.

3/ Utiliser les interfaces de ligne de commande

Chaque fournisseur de système d’exploitation et de commutateur spécifie un ensemble de commandes CLI pour configurer et modifier les VLANs sur son produit. Certains administrateurs construisent des fichiers contenant ces commandes et les éditent si nécessaire pour modifier la configuration. Une seule erreur dans les fichiers de commandes peut entraîner l’échec d’une ou plusieurs applications.

4/ Envisager des outils d’administration simplifiés

Les fournisseurs d’équipements et les tiers proposent des outils d’administration qui automatisent et simplifient le travail, réduisant ainsi les risques d’erreur. Comme ces outils conservent souvent un enregistrement complet de chaque ensemble de paramètres de configuration, ils peuvent réinstaller rapidement la dernière configuration fonctionnelle en cas d’erreur.

Identifier les VLAN avec un système de balisage

La norme IEEE 802.1Q définit la manière d’identifier les VLANs. Les adresses de contrôle d’accès, de la destination et de la source, apparaissent au début des paquets Ethernet, suivies du champ d’identification VLAN de 32 bits.

Balise d’identificateur de protocole. Le TPID (Tag Protocol Identifier) constitue les 16 premiers bits de la trame du VLAN. Le TPID contient la valeur hexadécimale 8100, qui identifie le paquet comme un paquet VLAN. Les paquets sans données VLAN contiennent le champ EtherType à la place du champ qui indique la position du paquet.

Balise d’Information de contrôle. Un champ TCI (Tag Control Information) long de 16 bits suit le TPID. Il contient le champ PCP (Priority Code Point) long de 3 bits, le DEI (Drop Eligible Indicator) long de 1 bit et le champ VID (VLAN IDentifier) long de 12 bits.

Le champ PCP spécifie la qualité de service requise par les applications qui partagent le VLAN. La norme IEEE 802.1p définit ces niveaux comme les valeurs suivantes :

- La valeur 0, la plus basse priorité, indique un paquet que le réseau fait de son mieux pour délivrer.

- La valeur 1 identifie un paquet de fond.

- Les valeurs 2 à 6 identifient d’autres paquets, y compris des paquets vidéo ou vocaux.

- La valeur 7, la plus haute priorité, est réservée aux paquets de contrôle du réseau.

Le champ DEI à un seul bit ajoute une information supplémentaire au champ PCP : il indique que le paquet peut être abandonné dans un réseau encombré.

Le champ VID est composé de 12 bits qui identifient l’un des 4 096 VLANs qu’un réseau peut prendre en charge.

Des VLANs en Wifi

Les VLANs basés sur Ethernet peuvent être étendus au Wifi à l’aide d’un point d’accès compatible VLAN. Ces points d’accès séparent le trafic filaire entrant en utilisant l’adresse de sous-réseau associée à chaque VLAN. Les nœuds d’extrémité ne reçoivent que les données du sous-réseau configuré.

La sécurité par voie hertzienne ne peut pas être aussi bien appliquée que sur un câble Ethernet. On utilise donc des SSID avec des mots de passe différents lorsque cela est nécessaire, par exemple dans les réseaux d’invités.