Andrey Popov - stock.adobe.com

Que sait-on du groupe Lapsus$ ?

Connu depuis la fin 2021, le groupe Lapsus$ s’est récemment fait remarquer par le vol de données chez de grandes entreprises telles que Nvidia, Samsung, Ubisoft, ou encore Microsoft. Des membres présumés ont été interpelés.

Le groupe Lapsus$ a fait son apparition au début du mois de décembre 2021. Il communique essentiellement sur Telegram, via deux canaux, dont l’un a été créé début septembre 2021, mais est longtemps resté inactif. Initialement, le groupe s’est surtout exprimé en portugais et a revendiqué plusieurs cyberattaques contre des entités brésiliennes, principalement dans le secteur public.

Selon les équipes de Sekoia.io, le début des activités du groupe pourrait être encore antérieur. Des traces d'affidés potentiels suggèrent que le Lapsus$ était déjà actif à la fin du printemps 2021, et aurait été responsable d'un vaste de vol de données - dont du code source - chez EA.

À ce jour, Lapsus$ aurait fait une petite vingtaine de victimes à travers le monde. Récemment, il a su attirer à lui l’attention en revendiquant des attaques contre Samsung, Nvidia, Ubisoft, Okta, ou même encore Microsoft. Pour ce dernier, la revendication est survenue dimanche 20 mars et a été accueillie avec beaucoup de circonspection. Mais le vol de données apparaît confirmé, selon les constatations de Soufiane Tahiri, ingénieur en sécurité de l’information chez Cdiscount : « cela va bien au-delà de Cortana ou du service de cartes de Bing », et les données dérobées seraient très variées avec « des e-mails, des clés privées de signature numérique, des certificats, etc. ». Au total, il faut en fait compter avec plus de 37 Go de données. Et selon d’autres observateurs, le code apparaît effectivement venir de chez Microsoft : les attaquants pourraient avoir eu accès à la plateforme DevOps interne de Microsoft.

Tout récemment, Lapsus$ a également affirmé divulguer les condensats des mots de passe des comptes de service et de tous les collaborateurs de LG Electronics. Le groupe promet de diffuser prochainement toutes les données de l’infrastructure Confluence du géant de l’électronique.

Le groupe Lapsus$ présente de nombreuses particularités. Tout d’abord, s’il lui arrive de déployer un ransomware dans le cadre de ses attaques, cela n’a rien de systématique : il se contente parfois de voler des données à sa victime et de menacer de les vendre ou de les divulguer… si aucun « accord » financier n’est trouvé. Mais l’on parle là toujours de cyberextorsion, donc.

Mais s’il apparaît désormais compétent pour trouver des portes d’entrée dans le système d’information de grands groupes, Lapsus$ apparaît à tout le moins ne guère se préoccuper de sa propre sécurité opérationnelle. Dans le cas de Microsoft, le groupe semble avoir révélé l’attaque, alors même qu’il était en train d’exfiltrer les données, selon les observations de Bill Demirkapi, de Zoom. Une capture d’écran publiée alors donnait en outre des indications sur le compte utilisateur détourné par les assaillants.

Début mars, un membre du groupe, dit Alexander, a acquis la base de données d'un site spécialisé dans le partage de données de cyber-délinquants comme de leurs victimes. Là, publiant celle-ci, il a divulgué des données personnelles et mots de passe le concernant lui-même. Selon celles-ci, il serait en fait un adolescent vivant avec sa mère outre-Manche. Selon les équipes de Sekoia.io, les données en question sont authentiques.

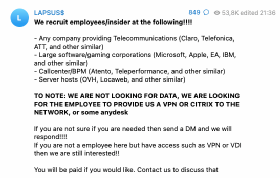

L’explication de la capacité de Lapsus$ à s’inviter dans le système d’information de grands groupes renommés est peut-être moins à chercher du côté de compétences techniques ou d’acquisition d’accès initiaux, que de celui de complicités internes. Le 10 mars, le groupe a clairement annoncé chercher à recruter des complices au sein d’opérateurs télécoms, de grands éditeurs de logiciels et de jeux vidéo, de centres d’appels et de spécialistes de l’externalisation des processus métiers (BPO), ou encore d’hébergeurs. Pour illustrer le type d’entreprise auquel ils s’intéressent, les cyberdélinquants ont notamment mentionné Microsoft, OVH, ou encore Teleperformance.

Pour autant, il semble ne pas falloir exclure la possibilité que le groupe se contente d'acheter des identifiants à des tiers les ayant obtenus à partir d'ordinateurs compromis par un stealer tel que Redline, par exemple.

Un conflit entre cyber-délinquants a conduit la police londonienne à se pencher sur des allégations faites par l’un d’entre eux à l’encontre d’un présumé leader du groupe Lapsus$, et à procéder à sept arrestations fin mars 2022.