Qu'est-ce qu'une attaque par force brute ?

Une attaque par force brute est une méthode de piratage par essais et erreurs utilisée par les cybercriminels pour décoder les informations de connexion et les clés de chiffrement afin d'obtenir un accès non autorisé aux systèmes. La force brute est un effort exhaustif plutôt qu'une stratégie intellectuelle.

Tout comme un criminel peut forcer un coffre-fort en essayant toutes les combinaisons possibles, une attaque par force brute consiste à essayer toutes les combinaisons possibles de caractères (lettres, chiffres et symboles) dans un ordre donné afin de pirater des mots de passe, des identifiants de connexion ou des clés de chiffrement.

Les cybercriminels utilisent généralement des attaques par force brute pour accéder à des systèmes, sites Web, comptes d'utilisateurs ou réseaux non autorisés. Ils peuvent installer des logiciels malveillants ou fermer des applications Web, ce qui peut entraîner des violations de données.

Une attaque par force brute simple utilise généralement des outils automatisés pour deviner tous les mots de passe possibles jusqu'à ce que la bonne entrée soit identifiée. Il s'agit d'une méthode d'attaque ancienne mais toujours efficace pour cracker les mots de passe courants.

La durée d'une attaque par force brute peut varier. La force brute peut cracker des mots de passe faibles en quelques secondes, tandis que le craquage de mots de passe forts peut généralement prendre des heures, voire des jours. Les organisations peuvent utiliser des combinaisons de mots de passe complexes pour prolonger la durée de l'attaque, ce qui leur permet de gagner du temps pour réagir et contrer ces cyberattaques.

Quels sont les différents types d'attaques par force brute ?

Les différents types d'attaques par force brute comprennent les suivants :

- Attaque par force brute simple. Cette attaque se produit lorsqu'un pirate informatique tente de deviner les identifiants de connexion d'un utilisateur sans utiliser de logiciel. L'attaquant essaie différents identifiants, mots de passe et codes PIN (numéros d'identification personnels) pour voir s'il peut s'introduire dans le système. Ces attaques simples fonctionnent encore car de nombreux utilisateurs ont des identifiants de connexion faibles, faciles à deviner.

- Attaque par force brute à l'aide d'un dictionnaire. Variante de l'attaque par force brute simple, les cyberattaquants piratent toujours manuellement, mais insèrent également activement des caractères spéciaux, des chiffres et des expressions courantes tirés d'un dictionnaire afin de deviner les mots de passe et de s'introduire dans un compte.

- Attaque hybride par force brute. Cette attaque combine des efforts simples de force brute avec une attaque par force brute utilisant un dictionnaire. Les cyberattaquants utilisent souvent cette méthode hybride lorsqu'ils connaissent déjà l'identifiant de l'utilisateur. Ils testent ensuite différentes combinaisons de mots de passe jusqu'à trouver le mot de passe correct et pouvoir compromettre le compte.

- Attaque par table arc-en-ciel. Les pirates informatiques sophistiqués utilisent cette méthode de craquage de mots de passe pour obtenir les identifiants des utilisateurs stockés dans une base de données. Les mots de passe sont cryptés à l'aide de hachages pour une protection supplémentaire. Lorsque l'utilisateur se connecte, le mot de passe est à nouveau encodé à l'aide de hachages et comparé à la version hachée du mot de passe stockée dans la base de données. Les pirates informatiques obtiennent des tables arc-en-ciel des versions hachées des mots de passe sur le dark web. Cela leur permet de décrypter les hachages des mots de passe afin d'y accéder.

- Credential stuffing. Cette attaque se produit lorsqu'un pirate informatique utilise des noms d'utilisateur et des mots de passe volés sur un système pour accéder à plusieurs systèmes sans rapport entre eux.

- Attaque par force brute inversée. Cette attaque commence lorsque le pirate informatique utilise un mot de passe courant ou connu contre plusieurs noms d'utilisateur ou fichiers cryptés afin d'accéder au réseau et aux données. L'attaquant utilise le même algorithme qu'une attaque par force brute classique pour trouver le nom d'utilisateur correct.

D'autres formes d'attaques par force brute peuvent consister à essayer les mots de passe les plus couramment utilisés, tels que « password », « admin », « 12345678 » ou « qwerty », avant d'essayer d'autres mots de passe.

Quels sont les motifs derrière les attaques par force brute ?

Les motivations derrière les attaques par force brute varient, mais les acteurs malveillants cherchent souvent à causer des dommages de différentes manières :

- Diffuser des logiciels malveillants ou des logiciels espions. Les pirates peuvent utiliser des attaques par force brute pour compromettre des systèmes, diffuser des logiciels malveillants ou des logiciels espions afin de collecter des données à vendre ou lancer d'autres attaques.

- Gain financier. Les pirates peuvent accéder à des comptes bancaires ou voler des informations de carte de crédit. Ils gagnent également de l'argent chaque fois qu'un visiteur du site Web clique sur une publicité indésirable ou la consulte.

- Vol de données. Les données sensibles, telles que les mots de passe ou les dossiers financiers, peuvent être vendues sur le dark web ou utilisées à des fins d'usurpation d'identité.

- Nuire à la réputation. Les pirates peuvent utiliser une attaque par force brute pour compromettre les réseaux d'une organisation et nuire à sa réputation.

- Interruption du service. Les tentatives de connexion répétées surchargent les systèmes d'authentification des utilisateurs, bloquant ces derniers et provoquant des ralentissements ou des pannes du système.

Quelle est la meilleure façon de se protéger contre les attaques par force brute ?

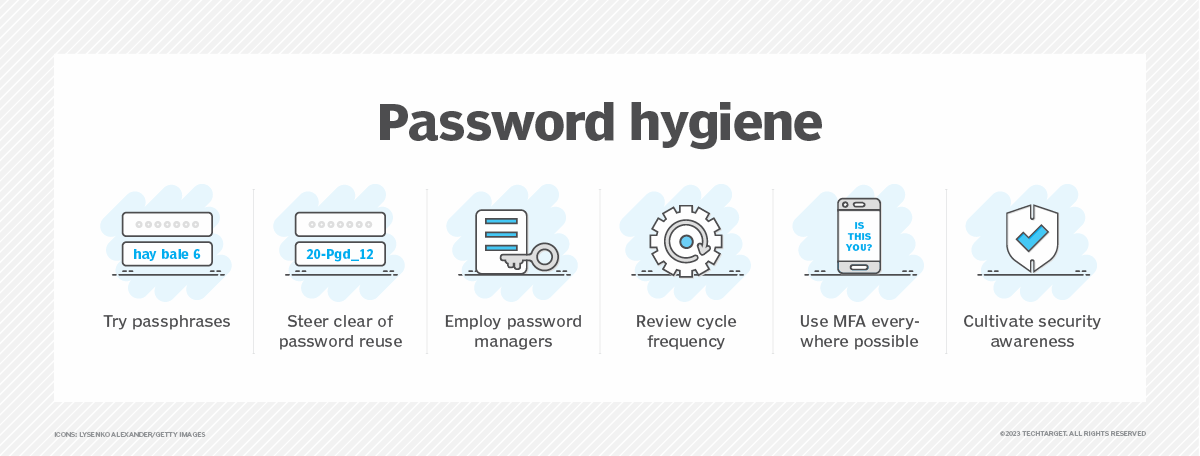

Les organisations peuvent renforcer leur cybersécurité contre les attaques par force brute en combinant les stratégies suivantes :

- Augmentez la complexité des mots de passe. Cela augmente le temps nécessaire pour déchiffrer un mot de passe. La mise en œuvre de règles de gestion des mots de passe, telles que la longueur minimale des phrases de passe ou l'utilisation de caractères spéciaux, peut contribuer à rendre les mots de passe plus difficiles à pirater.

- Limitez les tentatives de connexion infructueuses. Protégez les systèmes et les réseaux en mettant en place des règles qui bloquent les utilisateurs pendant une durée déterminée après plusieurs tentatives de connexion infructueuses.

- Chiffrez et hachez. Le chiffrement des données et le hachage des mots de passe augmentent de manière exponentielle le temps et la puissance de calcul nécessaires à une attaque par force brute. Dans le hachage des mots de passe, les chaînes sont stockées dans une base de données distincte et hachées de manière à ce que les mêmes combinaisons de mots de passe aient des valeurs de hachage différentes.

- Mettez en place des CAPTCHA. Ceux-ci empêchent l'utilisation d'outils d'attaque par force brute, tels que John the Ripper, tout en conservant l'accessibilité des réseaux, des systèmes et des sites web pour les humains.

- Mettez en place l'authentification à deux facteurs. Ce type d'authentification multifactorielle ajoute un niveau de sécurité supplémentaire à la connexion en exigeant deux formes d'authentification. Par exemple, pour se connecter à un nouvel appareil Apple, les utilisateurs doivent saisir leur identifiant Apple et un code à six chiffres affiché sur un autre appareil précédemment marqué comme fiable.

Outils d'attaque par force brute qui renforcent la cybersécurité

Les outils suivants sont souvent utilisés pour tester la sécurité des réseaux afin de s'assurer qu'ils ne sont pas vulnérables aux attaques par force brute :

- Aircrack-ng. Cet outil de force brute pour les mots de passe Wi-Fi peut tester les systèmes d'exploitation Windows, iOS, Linux et Android. Il attaque les réseaux sans fil à l'aide d'une collection de mots de passe couramment utilisés.

- Hashcat. Cet outil gratuit de craquage de mots de passe basé sur le processeur permet de tester la résistance de Windows, Linux et iOS à partir d'attaques simples par force brute et basées sur des règles.

- L0phtCrack. Ce logiciel open source est utilisé pour tester les vulnérabilités du système Windows face aux attaques par table arc-en-ciel.

- John the Ripper. Cet outil gratuit et open source teste les systèmes d'exploitation contre les attaques par force brute et par dictionnaire. Il permet de détecter les mots de passe faibles et d'améliorer la sécurité du réseau.

- iMobie AnyUnlock. Cet outil teste le déverrouillage des écrans et des mots de passe sur les appareils Windows, Mac et iPhone.

- CrackStation. Cet outil teste le craquage des hachages de mots de passe sur les systèmes Linux, Mac OS et Windows.

- Password Cracker. Cet outil fonctionne sur les systèmes Windows et recherche les mots de passe cachés.

- RainbowCrack. Cet outil génère des tables arc-en-ciel utilisées pour le craquage de hachages et de mots de passe.

Quels sont les exemples d'attaques par force brute ?

- En 2009, des pirates ont ciblé des comptes Yahoo à l'aide de scripts automatisés de piratage de mots de passe sur une application d'authentification basée sur les services Web Yahoo, censée être utilisée par les fournisseurs d'accès Internet et les applications Web tierces.

- En 2015, des cybercriminels ont piraté près de 20 000 comptes en effectuant des millions de tentatives automatisées par force brute pour accéder au programme de récompenses de l'application mobile Dunkin's DD Perks.

- En 2017, des cybercriminels ont utilisé des attaques par force brute pour accéder aux réseaux internes des parlements britannique et écossais.

- En 2018, des pirates informatiques ont piraté les mots de passe et les informations sensibles de millions de passagers de la compagnie aérienne Cathay Pacific.

- En 2018, un bug dans Firefox a exposé le mot de passe principal du navigateur à des attaques par force brute contre un hachage Secure Hash Algorithm 1 insuffisant, qui n'avait pas été corrigé depuis près de neuf ans.

- En 2021, l'Agence nationale de sécurité américaine a mis en garde contre des attaques par force brute visant les mots de passe, lancées à partir d'un cluster Kubernetes spécialement conçu au sein de l'agence de renseignement étrangère russe.

- En 2021, des pirates informatiques ont accédé aux environnements de test de T-Mobile et ont utilisé des attaques par force brute et d'autres moyens pour pirater d'autres serveurs informatiques, y compris ceux contenant des données clients.

- En 2022, des groupes spécialisés dans les ransomwares en tant que service ont lancé des opérations cybercriminelles à motivation financière qui ont depuis lors attaqué des entreprises dans tous les secteurs industriels.

- En 2023 et 2024, des attaques par force brute ont précédé le lancement de nouvelles variantes d'attaques par ransomware qui se sont déclenchées 48 heures après la pénétration initiale par force brute.

- En janvier 2025, une attaque par force brute qui a duré plusieurs semaines et qui venait surtout du Brésil a ciblé 2,8 millions d'adresses IP par jour, y compris des réseaux privés virtuels, des pare-feu et des passerelles réseau.

Les phrases de passe sont de plus en plus utilisées à la place des mots de passe, car elles offrent une sécurité renforcée et sont plus faciles à mémoriser pour les utilisateurs. Découvrez comment créer une phrase de passe sécurisée.