Fotolia

Sécurité réseau : les 21 outils essentiels de Kali Linux

Kali Linux comprend de nombreux outils conçus pour renforcer la sécurité réseau. Se familiariser avec eux demande beaucoup de travail, mais les avantages qu’ils offrent peuvent être considérables.

Cet article présente une distribution Linux qui fait figure de véritable boîte à outils pour tester la sécurité d’un réseau d’entreprise : Kali Linux. Réputée au point d’être intégrée à plusieurs certifications de cybersécurité, cette distribution est dédiée aux tests de pénétration, aux audits de sécurité et à l’investigation après une cyberattaque.

Basé sur la distribution Debian, Kali Linux contient plus de 600 utilitaires pour aider les administrateurs à découvrir les vulnérabilités, à corriger les erreurs de configuration, à trouver les données exposées, etc.

Vous pouvez exécuter Kali Linux sur une machine physique, en tant que machine virtuelle, à partir d’un support de démarrage, à partir d’images cloud ou même en tant que container.

Apprendre à utiliser Kali Linux efficacement peut être intimidant, en particulier si vous êtes un administrateur ayant des responsabilités supplémentaires. Se familiariser avec les outils disponibles vous aide à comprendre quand et comment utiliser Kali pour obtenir les meilleurs résultats.

Attention : les outils tels que ceux de Kali Linux doivent être utilisés de manière légale et utile par les professionnels de la sécurité, mais ils risquent également d’être utilisés de manière illicite et contraire à l’éthique. Assurez-vous que toute utilisation prévue est éthique, légale et licite. Si vous n’êtes pas sûr de la légalité, ne procédez pas tant que vous n’êtes pas certain. Cela peut nécessiter des recherches de votre part, par exemple une discussion honnête avec votre conseiller juridique interne au sujet de ce que vous avez prévu.

Il existe deux autres distributions Linux spécialisées dans la cybersécurité : ParrotOS et BlackArch Linux. Celles-ci sont moins dédiées à la sécurité du réseau que Kali Linux et sont plus adaptées pour tester la sécurité de serveurs applicatifs et autres postes de travail.

Le menu de Kali classe ses utilitaires en plusieurs catégories, notamment les suivantes :

- Collecte d’informations. Cette catégorie comprend des outils qui facilitent toutes sortes de tâches, de l’identification de tous les périphériques d’un réseau à l’identification des ports ouverts sur des serveurs ciblés. Parmi ces outils, on trouve Nmap et Wireshark.

- Attaques sans fil. Cette catégorie comprend des outils qui permettent de mener des attaques contre des systèmes sans fil, notamment ceux connectés par Bluetooth et Wi-Fi. Parmi ces outils, on trouve Aircrack-ng et Kismet.

- Attaques par mot de passe. Cette catégorie comprend des outils de craquage de mots de passe et des outils permettant de rendre les craqueurs de mots de passe plus efficaces. Parmi ces outils, on trouve John the Ripper et Hydra.

Examinons quelques-uns des utilitaires les plus courants et les plus utiles de Kali Linux. Les outils suivants ne sont pas classés dans un ordre particulier, mais les outils similaires sont regroupés. Certains outils sont probablement familiers, tels que Nmap et Wireshark, tandis que d’autres ne sont connus que pour leurs fonctionnalités spécifiques, tels que Kismet ou CrackMapExec.

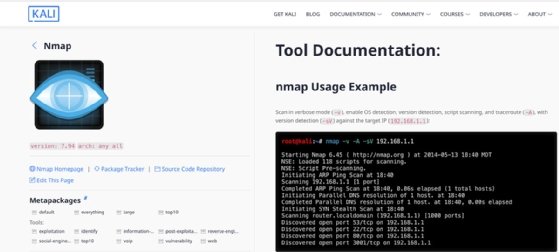

1/ Nmap

Network Mapper, ou Nmap, a évolué depuis sa sortie en tant que scanner de ports en 1997 pour devenir un outil omniprésent qui non seulement signale l’état des ports, devine les systèmes d’exploitation et cartographie les topologies réseau, mais détecte également les vulnérabilités et effectue des audits de mots de passe par force brute.

Ses principales fonctionnalités sont :

- Identifier les périphériques fonctionnant sur un réseau.

- Fournir une cartographie visuelle via son interface graphique Zenmap.

- Identifier les services fonctionnant sur les systèmes, y compris les versions et les types de services.

- Hébergement d’une documentation et de scripts utiles sur son site.

2/ Masscan

Masscan est un scanner de ports IP qui offre bon nombre des mêmes fonctionnalités que Nmap. La principale différence réside dans le fait que Masscan est conçu pour analyser rapidement de grands réseaux, plusieurs machines et Internet, tandis que Nmap est destiné à des analyses plus ciblées sur un seul réseau ou une seule machine. La vitesse de Masscan peut toutefois augmenter le trafic réseau.

Ses principales fonctionnalités sont :

- Prendre en charge la capture de bannières sur plusieurs protocoles.

- Transmettre 10 millions de paquets par seconde à partir d’une seule machine.

- Utiliser la transmission asynchrone, ce qui signifie que Masscan peut envoyer et recevoir des requêtes séparément. Il n’a donc pas besoin d’attendre la réponse de chaque scan pour passer au suivant.

Selon son auteur, Robert Graham, Masscan peut scanner l’ensemble d’Internet en moins de cinq minutes.

3/ Unicornscan

Unicornscan est un scanner de ports sans état qui envoie des données à des périphériques TCP/IP potentiellement vulnérables et analyse les résultats. Il est souvent plus rapide que Nmap sur les réseaux plus importants, et capable de masquer ses analyses.

Les principales fonctionnalités de cet outil sont :

- Capture de bannières TCP.

- Analyse du protocole UDTP (User Datagram Protocol).

- Enregistrement et filtrage des fichiers de capture de paquets (PCAP).

- Identification du système d’exploitation, des applications et des composants.

4/ Wireshark

Wireshark est un analyseur de protocole réseau, parfois appelé analyseur de paquets, qui capture le trafic réseau et affiche ses composants, tels que les informations d’adresse logique et physique. Il affiche également le contenu des paquets, sauf si celui-ci est crypté.

Ses principales fonctionnalités sont :

- Des outils de filtrage avancés permettent aux professionnels d’affiner les résultats.

- Capacités PCAP convertit le trafic en contenu lisible par l’homme.

- Interface graphique conviviale.

5/ Tcpdump

Tcpdump est un analyseur de protocole souvent installé par défaut sur les distributions Linux. Il fonctionne uniquement via l’interface CLI. Il offre de nombreuses options de filtrage, est facile à scripter et efficace pour capturer des paquets réseau à des fins d’analyse.

Les principales fonctionnalités de cet outil sont :

- À la fois rapide et scriptable.

- Via PCAP, permettre aux ingénieurs réseau d’écrire les résultats dans un fichier pour les analyser dans Wireshark, tcpreplay ou d’autres outils.

- Fournir une documentation complète.

6/ Metasploit

Metasploit Framework est l’un des outils de test d’intrusion les plus connus. Il s’agit d’un framework complet permettant de collecter des informations et d’exécuter des exploits contre des systèmes ciblés. Il contient du code d’exploitation prêt à l’emploi et des leurres pour les vulnérabilités connues.

Les principales fonctionnalités de cet outil sont :

- Comprendre des exploits et des charges utiles, ainsi que des tâches auxiliaires qui n’utilisent pas de charges utiles.

- Normaliser la manière dont les ingénieurs réseau travaillent avec le code d’exploitation en favorisant la réutilisation des charges utiles et en utilisant une méthodologie commune pour interagir avec les exploits.

Pour ceux qui débutent avec Metasploit, il est possible d’utiliser Metasploitable, une machine virtuelle intentionnellement affaiblie et destinée à tester les exploits et se familiariser avec Metasploit.

7/ Burp Suite

Burp Suite est un scanner de vulnérabilités des applications web développé par PortSwigger, un éditeur de logiciels de test de sécurité. Il identifie les problèmes, effectue des analyses approfondies des sites web et peut envoyer des requêtes HTTP modifiées pour détecter les failles.

Ses principales fonctionnalités sont :

- Comprend des outils de spidering, un outil de randomisation, un répéteur de requêtes et un proxy d’interception.

- Vérifie les injections SQL, les scripts intersites, les injections de commandes OS, le trafic illicite de requêtes HTTP, les authentifications défaillantes, etc.

- Prend en charge les tests statiques et dynamiques.

8/ John the Ripper

John the Ripper est un outil hors ligne de récupération et de craquage de mots de passe. Il utilise divers hachages, chiffrements, formats de cryptage et listes de mots pour tester la force des mots de passe via des attaques par dictionnaire, des attaques par force brute et d’autres méthodes.

Ses principales fonctionnalités sont :

- Il est connu pour son omniprésence et son accessibilité.

- Il est utile dans les cas où le craquage par force brute en ligne n’est pas pratique, comme dans le cas d’un système distant avec limitation du taux de connexion des utilisateurs.

- Propose Johnny, une interface graphique pour John the Ripper.

9/ Hydra

Hydra est un utilitaire de craquage de mots de passe en ligne qui utilise des attaques par force brute et par dictionnaire pour exposer les mots de passe faibles ou les mauvaises pratiques en matière de mots de passe. Il cible SSH, le protocole LDAP (Lightweight Directory Access Protocol), le protocole RDP (Remote Desktop Protocol), HTTP, les formulaires HTML, le calcul en réseau virtuel et d’autres protocoles.

Ses principales fonctionnalités sont :

- Peut exécuter plusieurs menaces en parallèle pour augmenter l’efficacité et la vitesse.

- Possède une interface simple et intuitive.

- Propose des listes de mots préétablies et personnalisables.

10/ Aircrack-ng

Aircrack-ng est une suite d’outils de sécurité sans fil qui comprend plusieurs applications pour la surveillance, l’interception et les injections. Elle comprend Airdecap-ng, un décrypteur de fichiers de capture WEP (Wired Equivalent Privacy) et WAP (Wi-Fi Protected Access) ; Airodump-ng, un outil qui collecte les paquets et les handshakes WPA ; Airtun-ng, un créateur d’interface de tunnel virtuel ; et Besside-ng, un cracker WEP et WPA.

Les principales fonctionnalités de cet outil sont :

- Se concentre sur les réseaux locaux sans fil 802.11.

- Fournit des outils en ligne de commande qui permettent une utilisation intensive des scripts.

- Effectue des attaques par dictionnaire WEP et des attaques par fragmentation.

11/ Kismet

Kismet est un outil de surveillance des réseaux sans fil et Bluetooth qui renifle les réseaux, intercepte le trafic et agit comme un système de détection d’intrusion (IDS) sur réseau sans fil.

Ses principales fonctionnalités sont :

- Détecte les points d’accès (PA) non autorisés.

- Prend en charge les capteurs de fréquences radio, Zigbee et plusieurs balises.

- Est compatible avec tcpdump et Wireshark.

12/ Wifite

Wifite est un outil de test de pénétration et d’audit des réseaux sans fil écrit en Python. Il recueille les identifiants de service, la puissance du signal et d’autres informations. Il attaque également les clés WEP, WPA et WPA2.

Les principales fonctionnalités de cet outil sont :

- Comprend des attaques par force brute sur les codes PIN, des captures de poignées de main et des captures de hachage.

- Dévoile automatiquement les points d’accès cachés.

- Tient à jour un répertoire des mots de passe et des handshakes piratés.

13/ Fern Wifi Cracker

Fern Wifi Cracker est un outil de test et d’attaque sans fil écrit en Python. Il utilise une interface graphique pour analyser les réseaux Wi-Fi. Il peut exposer les clés WEP, WPA et WPA2.

Ses principales fonctionnalités sont :

- Interface graphique simple et facile à utiliser.

- Surveille les activités du réseau en temps réel.

- Effectue des attaques par dictionnaire, des attaques par rejeu de requêtes ARP (Address Resolution Protocol), des attaques par force brute et des attaques WPS.

14/ Bettercap

Bettercap est un outil de reconnaissance et d’attaque pour les réseaux câblés et sans fil qui capture des paquets, effectue des attaques de type « man-in-the-middle » (MitM) et bien plus encore. Il comprend une interface CLI, une interface web et un moteur de script intégré.

Ses principales fonctionnalités sont :

- Fonctionne sur les réseaux Wifi, les appareils Bluetooth Low Energy, les bus Controller Area Network et les réseaux Ethernet.

- Prend en charge les attaques MitM par usurpation d’identité ARP, DNS et DHCP version 6 sur les réseaux IPv4 et IPv6.

15/ Arpwatch

Arpwatch est un outil qui surveille le trafic Ethernet et ARP. Il gère une base de données des relations entre les adresses MAC et IP. Si un changement est détecté, tel qu’une nouvelle adresse ou une modification d’adresse, il alerte les administrateurs.

Les principales fonctionnalités de cet outil sont :

- Produit des journaux et peut envoyer des alertes par e-mail aux praticiens.

- Aide à détecter l’usurpation ARP.

16/ Sqlmap

Sqlmap est un outil automatisé permettant d’exposer et d’exploiter les vulnérabilités d’injection SQL. Il fonctionne avec Microsoft SQL Server, MySQL, PostgreSQL, Oracle et d’autres.

Les principales fonctionnalités de cet outil sont :

- Effectue des requêtes booléennes, temporelles, basées sur les erreurs, basées sur l’union et empilées, ainsi que des attaques par injection SQL hors bande.

- Comprend des capacités de craquage de mots de passe à l’aide d’attaques par dictionnaire.

- Prend en charge l’escalade des privilèges utilisateur et l’exécution de commandes arbitraires.

17/ Social-Engineer Toolkit

Social-Engineer Toolkit (SET) est un outil basé sur Python qui exploite les vulnérabilités humaines plutôt que les faiblesses des applications ou des systèmes. Il permet aux praticiens d’envoyer des attaques de phishing, de sites web et de points d’accès sans fil, entre autres.

Ses principales fonctionnalités sont :

- Offre des options pour l’ingénierie sociale, les tests d’intrusion et les mouvements latéraux post-exploitation.

- Réalise des attaques de spear phishing, de phishing par code QR, de phishing par e-mail de masse, de phishing par SMS et d’autres attaques de phishing.

- Effectue des attaques de tabnabbing et d’autres attaques basées sur les navigateurs afin de recueillir des informations ou d’évaluer les réactions des employés face aux tentatives d’ingénierie sociale.

18/ Netcat

Netcat est un utilitaire réseau puissant qui analyse les ports, transfère des fichiers, effectue des requêtes Web et lit/écrit sur les connexions réseau. Il s’agit d’un outil flexible souvent utilisé au-delà des audits de sécurité pour la gestion régulière du réseau.

Les principales fonctionnalités de cet outil sont :

- Agit comme un agent de transfert de données.

- Fournit une vérification DNS complète en avant/arrière.

- Offre des capacités de routage source souples.

19/ BloodHound

BloodHound est un outil de reconnaissance réseau qui effectue une cartographie des chemins d’attaque dans les environnements Active Directory (AD) afin d’exposer les vulnérabilités et faiblesses potentielles.

Ses principales fonctionnalités sont :

- Expose les relations de confiance entre domaines.

- Identifie les relations entre utilisateurs et groupes.

- Identifie les utilisateurs disposant de privilèges d’administrateur local.

- Énumère les ordinateurs du domaine, y compris les contrôleurs de domaine.

20/ CrackMapExec

CrackMapExec est un outil de test d’intrusion permettant d’exploiter les vulnérabilités des environnements AD. Il répertorie les utilisateurs, les groupes, les ordinateurs, les contrôleurs de domaine et d’autres cibles avant de lancer des attaques.

Les principales fonctionnalités de cet outil sont :

- Effectue des attaques par force brute sur les identifiants.

- Effectue des mouvements latéraux post-exploitation.

- S’intègre à Metasploit, BloodHound et d’autres outils Kali Linux.

21/ Nikto

Nikto est un scanner de serveurs web qui identifie les vulnérabilités, les erreurs de configuration et les logiciels non patchés, y compris plus de 6 700 types de fichiers malveillants et versions obsolètes de serveurs web.

Ses principales fonctionnalités sont :

- Effectue des attaques par dictionnaire sur les serveurs web pour exploiter les comptes utilisateurs.

- Prend en charge les proxys HTTP et SSL, ainsi que le contournement des IDS.

D’autres outils Kali

Kali contient des centaines d’utilitaires supplémentaires, dont beaucoup sont destinés à un usage spécialisé ou à des situations spécifiques. Vous pouvez également ajouter de nouveaux utilitaires pour compléter son inventaire, via le gestionnaire Advanced Package Tool (apt), puisque Kali est basé sur Debian Linux.

À mesure que vous vous familiariserez avec les outils de base de Kali Linux, vous découvrirez rapidement d’autres façons d’utiliser ces applications supplémentaires dans vos audits de sécurité.

Le site web de Kali contient de la documentation sur tous les outils, c’est donc un excellent point de départ.