zephyr_p - stock.adobe.com

Ransomware : le groupe Pysa revendique le vol de données chez Econocom

Le groupe n’avait rien dit de l’attaque à ses investisseurs. Peu de personnes, en dehors de l’intéressé, étaient au courant. Mais les rançonneurs n’ont manifestement pas réussi à faire céder l’ESN.

[Mise à jour le 08 janvier 2021 @ 18h00] Econocom n'a pas fait directement suite à nos questions, mais a publié un communiqué dans lequel l'ESN reconnaît "avoir effectivement fait l’objet à l’automne d’une attaque de sécurité sur une partie de ses infrastructures propres". Et d'assurer avoir informé "dès le lendemain de l'incident" les autorités compétentes, ainsi qu'avoir eu "des échanges" avec "l’Autorité de tutelle des marchés financiers". L'ESN assure avoir choisi , "en conscience et en assumant ce choix, d’informer directement les seules parties-prenantes concernées", justifiant ce choix par le "faible impact de cette attaque sur l’activité" ainsi que "la volonté des autorités en charge de l’enquête de conserver autant que possible la confidentialité sur les détails la concernant".

[Mise à jour le 07 janvier 2021 @ 14h50] Le vecteur d'intrusion utilisé par les opérateurs du rançongiciel Pysa contre Econocom n'est toujours pas connu. Mais l'italien TG Soft, qui édite le service HaveIbeenEmotet, a observé, le 1er octobre, une adresse e-mail du domaine econocom.com ayant été détournée pour diffuser Emotet, à quelques reprises. Le signe d'une compromission de compte qui aurait pu servir de point de départ à plus grave.

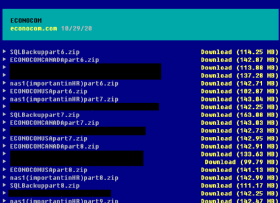

[Article original] Quinze pages de dizaines d’archives compressées, nommées en référence à des systèmes, des hôtes, mais aussi et encore des personnes : les opérateurs du ransomware Pysa viennent de commencer à diffuser des données qui se présentent comme ayant été dérobées à Econocom, avec une date, le 29 octobre dernier.

Selon le site Web de Pysa, il y a, dans ces archives, des échanges de courriels, sous la forme de fichiers .PST, des fichiers Word ou PDF, ou encore des photos, susceptibles de relever de données très personnelles parfois, selon les noms affichés des fichiers : attestation carte vitale, carte d’identité, diplôme, RIB, etc. De quoi laisser entrevoir de vastes risques d’usurpation d’identité ou encore d’ingénierie sociale, si tant est que les données correspondent effectivement à ce que les cyber-rançonneurs prétendent qu’elles sont. Certains noms ont pu être confirmés via des recherches sur LinkedIn.

Tout au long de l’automne, Econocom n’a rien dit, publiquement, d’une attaque survenue en fait, selon nos sources, au mois de septembre. Très peu semblent avoir été au courant à l’extérieur de l’ESN. Mais celle-ci n’a pas même, à l’heure où sont publiées ces lignes, informé ses investisseurs. Nous avons sollicité la personne en charge des relations investisseurs et actionnaires d’Econocom, et nous ne manquerons pas de mettre à jour cet article dès que nous aurons pu échanger avec celle-ci.

Nos confrères du Monde avaient indiqué, fin octobre qu’Econocom avait « été victime fin septembre d’une attaque informatique ayant perturbé son activité ». Mais l’ESN s’était alors refusée à répondre à leurs questions.

L’ESN française n’est pas la seule organisation à être placée sous les projecteurs par les opérateurs du ransomware Pysa, en ce début 2020 : elle fait partie d’une liste d’une trentaine de victimes remontant à l’automne dernier. Dans le lot se trouve également le conseil de la banlieue londonienne Hackney, qui a été victime d’une cyberattaque mi-octobre.

Les opérateurs de Pysa se distinguent des autres groupes pratiquant la double-extorsion par les délais parfois extrêmement longs qu’ils accordent avant de divulguer les données collectées à l’occasion de leurs attaques. La métropole Aix-Marseille-Provence a pu s’en rendre compte le 28 août : ce n’est qu’à cette date qu’ont commencé à être divulguées les données dérobées lors de l’attaque de la mi-mars.