by-studio - Fotolia

Ransomware : un mois de mai marqué par les rebondissements

Le mois écoulé a été marqué par la disparition de plusieurs programmes de ransomware en mode service, dans la foulée de l’attaque contre Colonial Pipeline. Avaddon et Conti semblent avoir pris la relève, au détriment de Revil.

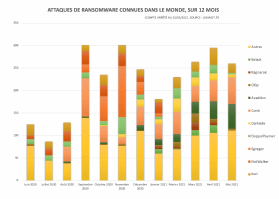

Pour le mois de mai, nous avons compté plus de 260 attaques de ransomware à travers le monde, à peu près autant qu’en mars, plus qu’en février ou encore janvier, mais moins qu’en avril. Pour ce mois-ci, notre compte s’établit aujourd’hui à 295. Cette intensité de l’activité malveillante renvoie à l’automne dernier et semble s’imposer désormais comme la norme.

Dans la continuité de la tendance perceptible depuis la mi-avril, Avaddon, et Conti se sont montrés particulièrement agressifs, avec chacun plus d’une cinquantaine de victimes identifiées et/ou dénombrées. Dernière en date identifiée pour Conti, à partir de l’échantillon de rançongiciel et de la négociation : le spécialiste du stockage ExaGrid. Un autre échantillon, d’Avaddon cette fois-ci, nous a permis d’établir qu’il a rapporté, en mai, au moins un million de dollars à ses opérateurs et aux attaquants l’utilisant… en l’espace de seulement trois semaines.

Le groupe Revil, aux commandes du programme de rançonnage Sodinokibi, semble continuer sur la pente déclinante observée fin avril. Sur deux mois, la numérotation des pages de son site vitrine, suggère un total d’environ 60 victimes. Mais seules dix manquent à l’appel et sont susceptibles d’avoir payé.

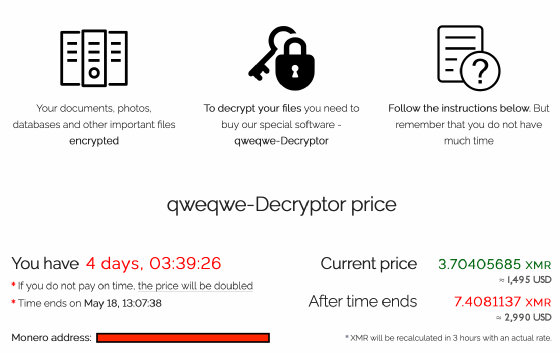

Toutefois, les échantillons du ransomware observés font ressortir plusieurs négociations pas même entamées pour des victimes qui n’ont pas été revendiquées : le décompte continue avant doublement du montant demandé initialement. Et cela avec un éventail de rançons demandées variables : de 5 000 $ pour la plus basse, jusqu’à 1 300 000 $ pour la plus élevée. Les attaquants semblent attendre et espérer un paiement, mais le vent pourrait bien avoir tourné, au moins temporairement. Et il ne serait pas surprenant que des affidés de Sodinikibi aient changé de pavillon.

Colonial Pipeline, un coup trop fort ?

Mais le petit monde du ransomware a connu d’autres soubresauts au mois de mai, sinon un véritable coup de tonnerre. Dans la foulée de la cyberattaque ayant frappé Colonial Pipeline, qui a fortement perturbé la distribution de carburants sur la côte est des États-Unis durant une semaine, le groupe opérant le ransomware Darkside a indiqué mettre un terme à ses activités. Trois autres ont brutalement disparu : Everest, Ako/Ranzy, et Ragnarok. Mais le premier a depuis refait surface, avec notamment deux victimes en France : Assurcopro et le cabinet d’avocats Remy Le Bonnois.

Toutefois, les administrateurs de forums russophones régulièrement fréquentés par les cybercriminels ont senti passer le coup de vent et décidé de bannir les programmes d’affiliation de ransomware de leurs pages. Pour eux, c’est bien simple : les attaques de rançongiciel commencent à trop attirer l’attention sur les activités d’un petit monde souterrain qui se sent probablement plus en sécurité bien tapi dans l’ombre.

Parallèlement, les opérateurs des programmes Sodinokibi et Avaddon ont mis en place de nouvelles règles dans la foulée de la disparition de Darkside : pas question d’attaques sur le secteur publique, la santé ou encore l’éducation. Et s’ajoute à cela une validation des cibles potentielles avant engagement.

Enfin, les opérateurs de Babuk ont indiqué ne plus miser sur le chiffrement, mais se contenter du vol de données pour faire chanter ses cibles… Et d’annoncer en outre le développement d’une « énorme plateforme de leaks indépendants », sans « règle ni boss »… Celle-ci vient d’ouvrir, sous le nom Payload.bin. On y trouve pour l’heure le code source volé chez CD Projekt en début d’année. A notre connaissance, Babuk a, avant cela, fait au moins deux victimes dont il n’a pas divulgué les données.

De nouveaux groupes

Mais tout cela n’a pas suffi à calmer les ardeurs de certains. Et de nouveaux programmes de rançonnage ont fait leur apparition. Et cela commence par N3tw0rm, qui semble avoir visé exclusivement des organisations israéliennes, à l’instar de Pay2Key à la fin de l’année dernière. Mais pour l’heure, son site vitrine n’est déjà plus accessible.

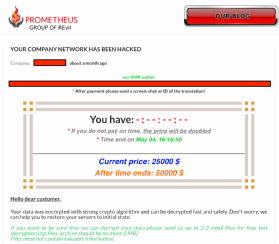

Viennent ensuite LV, Grief et Prometheus. Le premier s’est illustré dans l’Hexagone fin avril avec Reorev et a récemment revendiqué une attaque contre le groupe Alma. Grief vient tout juste de faire son apparition et de revendiquer ses premières victimes. Prometheus semble avoir commencé à sévir mi-avril, et prétend être un « groupe de REvil ».

Mais selon la Malware Hunter Team, il est très loin de pouvoir revendiquer le moindre lien avec Sodinokibi : la note de rançon apparaît très proche de celle de MountLocker et de MedusaLocker ; le rançongiciel à proprement parler n’est que « du skidware en Visual Basic .Net ». Ce qui ne signifie pas qu’il ne puisse pas faire des dégâts. Parmi ses victimes, on compte notamment un groupement scolaire aux Etats-Unis. Nous lui en connaissons trois autres qui n’ont pas encore été revendiquées, dont une à laquelle 100 000 $ sont demandés.

MountLocker a quant à lui évolué courant mai pour utiliser des API de Windows afin de se propager comme un ver dans les systèmes d’information. Les équipes dites Asto et Xing semblent utiliser ce maliciel tout en faisant la promotion de leurs méfaits de manière autonome.

En France, une fausse impression d’accalmie ?

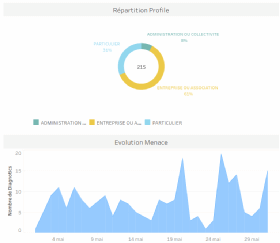

Dans l’Hexagone, nous avons compté une vingtaine de cyberattaques de rançongiciel en mai, soit un tiers de mois qu’en avril, et à peu près autant qu’en mars ou en février. Parmi les victimes, on compte notamment Atalian, Stelliant, iQera, Albioma, ou encore Toshiba TFIS.

Les données de la plateforme Cybermalveillance.gouv.fr reflètent également une légère accalmie, le mois dernier, par rapport au précédent, avec 132 demandes d’assistance émises par des entreprises ou des associations, 17 administrations ou collectivités, et 66 particuliers. Pour mémoire, le directeur général du GIP Acyma, Jérôme Notin, faisait état de 260 demandes d’assistance en avril – dont 23 administrations ou collectivités et 149 entreprises ou associations explicitement qualifiées. En mars, il avait recensé 235 demandes d’assistance, dont seulement 125 pour des entreprises ou associations explicitement qualifiées.

Pour mémoire, la plateforme cybermalvaillance.gouv.fr a enregistré 288 demandes d’assistance en février, 228 en janvier, 212 en décembre, 234 en novembre, 169 pour octobre et 131 en septembre.

Sur le terrain, Laurent Besset, directeur cyberdéfense d’I-Tracing, indique que ses équipes ont analysé ou répondu à 19 incidents, dont 5 graves. Et de préciser que « Ryuk a été remplacé par Conti dans notre top 3, alors que ce dernier était relativement stable depuis plusieurs mois (même si l’ordre pouvait changer). Dans le détail, c’est Dharma qui arrive en tête en mai, avec ses innombrables versionings. Cl0p vient ensuite, puis Conti ». Et de souligner, pour ce dernier, que l’on « continue de voir des similitudes, aussi bien techniquement que tactiquement, entre le fonctionnement de Conti et celui de Ryuk ».

Une menace restant à un niveau élevé

Le mois ne semble pas non plus avoir été de tout repos chez Intrinsec. Sa responsable Cyber-Threat Intelligence, Frédérique Bajat, explique ainsi que « le CERT Intrinsec a été activé sur quatre cas de réponses à incident sur le mois de mai, deux affectant des entités du secteur bancaire et assurantiel, deux affectant des entités du secteur de l'énergie. Si ce volume est un peu en deçà de la moyenne, la charge opérationnelle associée sur le mois – calculée à partir de la durée de chaque mission – est supérieure à la moyenne observée sur l'année glissante ».

Les équipes d’Intrinsec ont notamment été confrontées à Darkside, avant la fermeture de son site vitrine, et à Ryuk/Conti. Pour le premier, Frédérique Bajat souligne que « l'afflux de victimes a été globalement moins soutenu depuis la fermeture du site Internet ». Pour autant, « la tendance [pour le mois écoulé] est donc globalement la même qu'au mois d'avril ». Reste à voir comme elle évoluera en juin.

En matière de vecteurs d’intrusion initiaux, l’exploitation de la vulnérabilité CVE-2021-20016 affectant les équipements SonicWall a été observée, mais également celles affectant les systèmes VPN Pulse Secure et VMware ESXi.

Du côté d’Advens, le centre opérationnel de sécurité (SOC) a échappé aux ransomwares – malgré quelques faux positifs. Mais les équipes de réponse à incident ont bien été sollicitées pour de telles menaces. Alors qu’elles sont en pleine phase d’augmentation de capacité, elles ont toutefois dû se cantonner à ce que Benjamin Leroux qualifie d’urgences « vitales ».

Chez Synetis, Antoine Coutant, responsable de la practice Audit SSI et CSIRT, reconnaît, non sans un certain soulagement, que le mois de mai n'est pas été violent qu'il s'y attendait. Mais il n'en a pas moins été très chargé, explique-t-il, « avec un peu moins de dix réponses à incident dont 4 dossiers d'importance ». Dans le détail, les équipes de Synetis ont été confrontées à Darkside début mai, avant sa disparition, donc, mais également à Pysa et à Avaddon. Antoine Coutant évoque en outre des cas peu courants : une attaque par « rançongiciel suivie 6 jours plus tard d'un cryptomineur » déposé par un autre assaillant, ou encore une attaque opportuniste avec le ransomware eCh0raix, surtout observé il y a deux ans et visant les NAS Qnap.