jamdesign - stock.adobe.com

Ransomware : niveau record pour la menace en novembre

Le nombre de cyberattaques observées à travers le monde s’approche sensiblement de celui d’octobre, au-delà de toutes les observations antérieures. Cela vaut aussi en France. Et décembre commence mal.

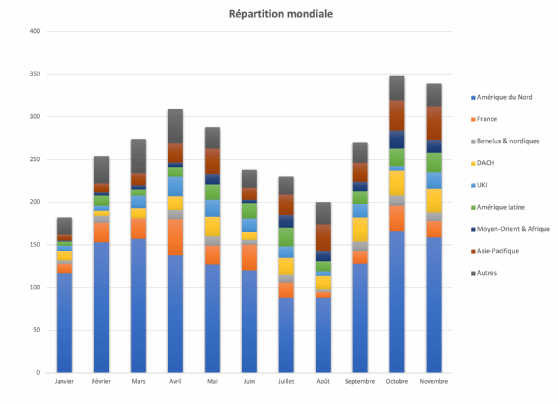

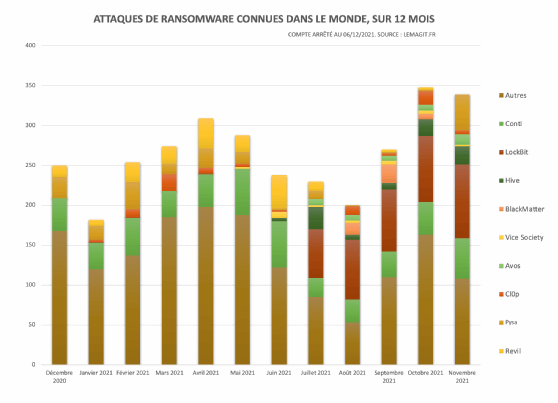

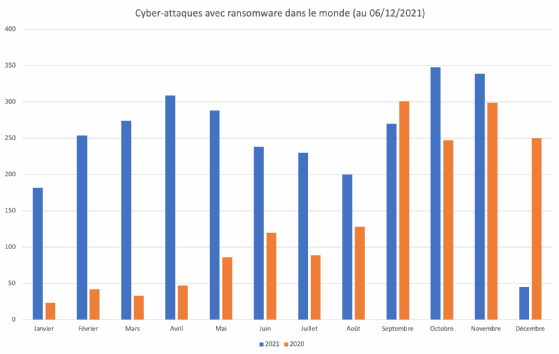

Pour le mois de novembre, nous avons compté près de 340 attaques de ransomware à travers le monde, soit un niveau proche de celui d’octobre après correction (348) et bien supérieur à celui d’avril, qui faisait jusque-là figure de record. À fin novembre, on compte donc 75 % en plus de cyberattaques connues avec rançongiciel dans le monde en 2021, par rapport à 2020.

Un peu moins de la moitié des attaques connues en novembre sont survenues en Amérique du Nord. La visibilité de la menace a fortement reculé en France, par rapport à octobre, et peut donner une impression erronée d’une baisse de l’intensité de la menace. Ce n’est pas vrai pour la région Allemagne/Autriche/Suisse qui semble encore avoir été particulièrement affectée, tout comme la région Asie-Pacifique. L’Amérique latine n’est pas en reste.

Au cours du mois écoulé, Conti a une nouvelle fois fait la démonstration d’une agressivité importante, avec un niveau d’activité proche de ceux de mai et juin. Mais pour la cinquième fois d’affilée, la franchise de rançongiciel, ayant affiché le niveau d’activité le plus élevé, reste indiscutablement LockBit 2.0, avec plus de 90 victimes revendiquées en octobre, contre 83 en octobre, 78 en septembre, 75 en août, et 60 en juillet. Hive, qui avait amorcé l’été sur une solide dynamique, semble avoir trouvé son rythme de croisière, avec une vingtaine de victimes par mois. La surprise est récemment venue de Pysa qui revendiqué, d’un coup, plusieurs dizaines de victimes inconnues jusqu’alors, mais sans que l’on sache quand chacune a été effectivement attaquée.

Avis de gros temps sur les serveurs Exchange

La seconde moitié du mois de novembre a été marquée par une menace accrue sur les serveurs Exchange. Pas tant ceux qui sont directement exposés sur Internet et déclarés dans les enregistrements DNS, mais ceux qui conservés en interne dans le cadre d’un déploiement hybride de Microsoft 365.

Dans une telle configuration, il peut être tentant, pour les administrateurs, de ne pas considérer l’application des correctifs relatifs aux vulnérabilités ProxyLogon et ProxyShell comme prioritaire, du fait de l’absence d’exposition directe sur Internet des serveurs Exchange concernés.

Las, certains serveurs peuvent continuer de disposer d’une adresse IP publique les rendant accessibles sur Internet. Nous l’avons observé pour le groupe Adélaïde ainsi que pour l’aéroport Lyon-Saint Exupéry. Des serveurs Exchange qui étaient encore récemment affectés par les vulnérabilités ProxyShell, selon les données d’Onyphe.

Mais ce n’est pas le seul scénario d’exploitation des vulnérabilités. TrueSec décrivait, mi-novembre, des attaques impliquant Qbot, l’exploitation de ProxyShell, et, in fine, le déploiement du ransomware Conti. Et selon Trend Micro, Squirrelwaffle exploite les vulnérabilités ProxyLogon et ProxyShell de serveurs Exchange pour éviter que les messages ne circulent par un agent de transfert de messagerie. De quoi au passage contourner certaines protections de la messagerie. Selon Red Canary, les cybermalfaiteurs impliqués dans des cyberattaques avec le rançongiciel BlackByte exploitent également les vulnérabilités ProxyShell.

Chez Synetis, Antoine Coutant, responsable de la practice Audits SSI et CSIRT, « confirme l’exploitation de ProxyShell dans plusieurs dossiers traités » par ses équipes au mois de novembre. Chez Intrinsec, Frédérique Bajat, responsable CTI, observe cette tendance : « au niveau des points d’entrée, nous sommes majoritairement sur de l’Exchange ». Une source distincte nous a confié avoir confirmé la compromission des serveurs Exchange de quatre de ses fournisseurs au cours de la seule dernière semaine du mois de novembre.

Cette source insiste sur la menace des macros XLM 4.0 (Excel). Opswat soulignait, en juillet dernier, l’adoption croissante de ces macros par les cybermalfaiteurs pour dissimuler des charges malveillantes, ou plutôt leur chargement à distance.

Accessoirement, une autre menace concerne les serveurs Exchange, y compris en configuration hybride : la vulnérabilité CVE-2021-42321. Un correctif est disponible… mais également un démonstrateur pour l’exploitation, même si pour l’instant, celle-ci semble se limiter à des attaques ciblées en petit nombre.

Le retour d’Emotet

Certaines menaces liées à la messagerie électronique font de facto un retour en force. Frédérique Bajat évoque ainsi la présence de Qbot en « primo-infection ». Ce dernier exploite le détournement de conversations par e-mail pour mieux inciter ses cibles à abaisser leur vigilance. Ce qui vaut également pour Emotet. Et justement, tombé fin janvier à la suite d’une opération de police internationale, Emotet est de retour depuis la mi-novembre. Le code malicieux du botnet a commencé par être distribué via Trickbot, mais il a parallèlement repris sa propagation autonome.

Il faut en outre compter avec l’apparition de nouvelles franchises de ransomwares, dont Sabbath, Memento, ou encore Entropy. Lequel a récemment revendiqué l’attaque contre le groupe Adélaïde. Très peu d’informations sont, à ce stade, disponibles pour ce dernier : il pourrait s’agit d’un rhabillage d’une franchise défunte, mais également d’un affidé d’une franchise moins consolidée que d’autres.

À cela s’ajoute l’arrivée potentielle de nouveaux acteurs. Flashpoint a ainsi relevé l’apparition d’un nombre croissant d’acteurs sinophones sur le forum RAMP, largement fréquenté par les cyberdélinquants russophones adeptes de rançongiciels. De telles présences avaient pu être précédemment remarquées sur un autre forum largement russophone et associé à des activités cyberdélictuelles.

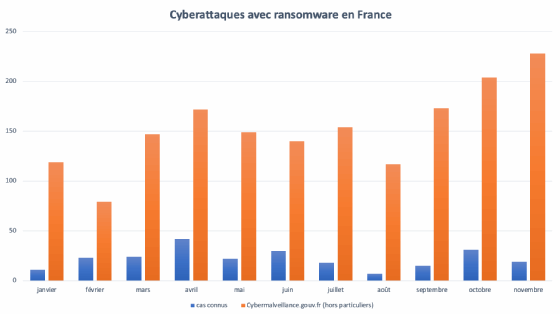

Une activité sans précédent en France

Dans l’Hexagone, le GIP Acyma, qui opère le portail Cybermalveillance.gouv.fr, fait état d’un nombre de demandes d’assistance record : près de 230 en novembre, contre un peu plus de 200 en octobre. Dans le lot, le mois dernier, on comptait 194 entreprises et associations, et 34 collectivités territoriales.

Ces derniers chiffres s’inscrivent dans une tendance nettement à la hausse. Si l’effet d’une progression de la connaissance de la plateforme n’est pas à exclure, ces chiffres suggèrent au moins que l’intensité de la menace ne faiblit assurément pas. Mais l’écart entre les attaques connues publiquement et le nombre des signalements montre que la visibilité de la menace est loin de progresser. Avec ce que cela peut impliquer pour la prise de conscience de sa réalité dans les entreprises de toutes tailles.