Ransomware : les serveurs Atlassian Confluence et GitLab désormais visés

Les attaquants mettent à profit des vulnérabilités dévoilées plus tôt cette année et pour lesquelles des correctifs sont disponibles. Un nouveau ransomware est déployé sur les systèmes touchés, avec des exigences relativement modestes.

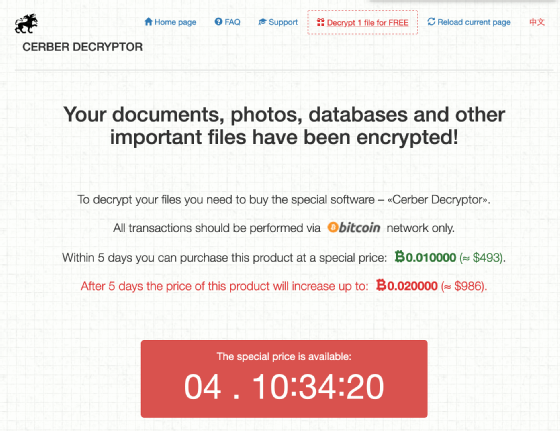

Il dit s’appeler Cerber mais ne semble en rien lié à un autre ransomware homonyme. C’est un nouveau rançongiciel, capable de toucher les systèmes Windows et Linux, et déployé en exploitant des vulnérabilités dévoilées plus tôt cette année sur les serveurs Atlassian Confluence et GitLab. Contrairement à d’autres cyberdélinquants, ceux qui exploitent ce nouveau Cerber semblent avoir des exigences relativement modestes, de l’ordre du millier de dollars, à payer en bitcoin. Plusieurs chercheurs ont récemment alerté sur la distribution de ce nouveau ransomware.

Pour les serveurs GitLab, c’est la vulnérabilité CVE-2021-22205 qui est exploitée. Celle-ci permet à un utilisateur non authentifié d’exécuter des commandes sur le système affecté comme administrateur. Un démonstrateur fonctionnel d’exploitation de la vulnérabilité a été rendu public début juin. Un correctif est disponible depuis la mi-avril. Mais le 1er novembre, Rapid7 soulignait que près de 30 000 instances accessibles sur Internet étaient encore susceptibles d’être affectées.

Pour les serveurs Atlassian Confluence, il s’agit de la vulnérabilité CVE-2021-26084, dévoilée fin août. Moins critique, elle permet toutefois, par injection SQL et dans certains cas, à un utilisateur non authentifié de prendre le contrôle de l’hôte affecté. Mais très vite, un démonstrateur d’exploitation a été rendu public et les tentatives d’exploitation de la vulnérabilité ont été observées.

Les chercheurs de Tencent viennent de sonner le tocsin, alertant sur la distribution du ransomware Cerber sur des hôtes Confluence et GitLab hébergés dans des environnements cloud. Et de « recommander à tous les utilisateurs concernés de corriger les vulnérabilités aussi vite que possible pour éviter une perte complète de données ou d’activité ».

Les chercheurs de LeakIX ont également cherché à alerter les exploitants d’un grand nombre d’instances vulnérables à travers le monde. Manifestement pas toujours avec le succès qu’ils auraient souhaité.