Guerre en Ukraine : les entreprises appelées à renforcer leur cybersécurité

L’Anssi vient de joindre sa voix aux appels déjà lancés, notamment outre-Atlantique, au renforcement de la vigilance en matière de cybersécurité. Quelques dispositions pratiques apparaissent recommandées d’urgence.

Dans un bref communiqué, l’Agence nationale de la sécurité des systèmes d’information (Anssi) appelle au « renforcement de la vigilance cyber » : « les tensions internationales actuelles, notamment entre la Russie et l’Ukraine, peuvent parfois s’accompagner d’effets dans le cyberespace qui doivent être anticipés ».

Certes, « aucune cybermenace visant les organisations françaises en lien avec les récents événements n’a pour l’instant été détectée ». Mais d’aucuns se souviennent de l’épisode NotPetya et il n’est pas à exclure que des actions de rétorsion surviennent en réponse aux mesures prises contre Moscou.

L’Anssi n’est pas seule à lancer ce genre d’appel. Son homologue américain, la Cisa (Cybersecurity & Infrastructure Security Agency) l’a précédée avec sa campagne « Shields Up ». Le Krebs Stamos Group a ajouté à cela quelques recommandations très concrètes. Et cela commence par l’accélération de la réalisation de « projets critiques (comme la MFA) ». Et d’insister : « lancez le déploiement en urgence de l’authentification à facteurs multiples », en commençant par les comptes d’administration.

Ces recommandations apparaissent d’autant plus d’actualité que l’année 2021 a été marquée par plusieurs vulnérabilités exploitables afin de prendre pied dans un système d’information : des vulnérabilités pour lesquelles l’application des correctifs ne suffit pas nécessairement, en particulier si elle est survenue tardivement. Là, une revue des comptes peut s’avérer nécessaire pour s’assurer qu’aucune tête de pont n’a été mise en place par d’éventuels assaillants.

Guillaume Poupard, patron de l’Anssi, s’est à plusieurs reprises inquiété de la menace que représentent les opérations de « pré-positionnement » que l’Agence a pu constater par le passé.

Récemment, un courtier en accès initiaux a cherché à vendre un accès au système d’information d’une entreprise française correspondant à un compte utilisateur pour lequel l’entreprise concernée n’avait pas de trace d’activité depuis environ 6 mois. Soit les traces avaient été effacées, soit le compte avait effectivement été laissé dormant par les cyberdélinquants. De quoi souligner à quel point la menace peut déjà être tapie dans le système d’information, sans que cela soit repéré. Dans ce type de situation, le déploiement d’authentification multifactorielle (MFA) peut aider à couper l’herbe sous le pied des assaillants potentiels.

Les spécialistes du renseignement sur les menaces de Sekoia.io rappellent de leur côté que « n’importe quel pays ou entreprise peut être une victime collatérale d’une campagne malveillante dirigée contre l’Ukraine ». Mais ils soulignent également qu’il est « possible que la Russie essaie de déstabiliser les pays de l’OTAN ou leurs alliés et que des cyberattaques coordonnées accompagnent des campagnes militaires impliquant des nations au-delà de l’Ukraine ».

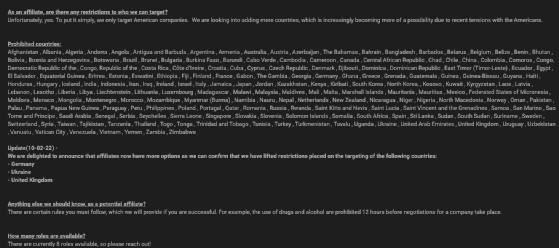

Et c’est sans compter avec les éventuelles initiatives individuelles de cyberdélinquants. Comme nous le soulignait récemment l’une de nos sources, les nationalistes pro-Poutine ne sont pas rares dans le petit monde de la cybercriminalité. Les opérateurs d’une franchise de ransomware en mode service, qui revendiquaient se concentrer sur les États-Unis, ont d’ailleurs récemment annoncé élargir le périmètre de leurs activités et de celles de leurs affidés à l’Allemagne, le Royaume-Uni, et sans surprise l’Ukraine.