Check Point renforce son offre de protection Scada

L’équipementier vient de présenter une appliance de sécurité durcie conçue pour les environnements industriels. De quoi réaffirmer une stratégie accélérée à l’automne dernier.

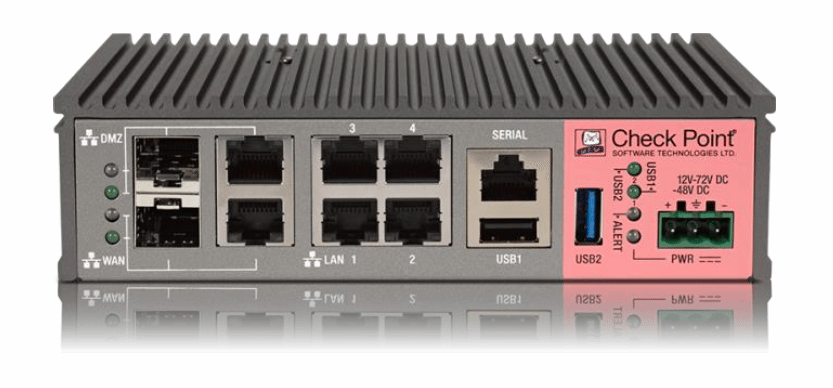

Check Point vient de lancer l’appliance 1200R, une passerelle de sécurité qu’il décrit comme durcie est conçue spécifiquement pour les environnements industriels. De fait, elle est capable de fonctionner de -40°C à 75°C, résiste aux poussières et aux projections d’eau et aux vibrations.

A part cela, cette appliance, dotée de 6 ports Gigabit Ethernet et d’une bande passante de 2 Gbps, pourrait ressembler à n’importe quelle autre passerelle de sécurité Check Point, au moins sur plan fonctionnel. Mais elle embarque quelques spécificités.

Dans un entretien téléphonique avec la rédaction, Philippe Rondel, directeur technique CheckPoint France explique que les solutions Scada de l’équipementier visent à apporter visibilité et contrôle sur les trafics spécifiques aux Scada : « on peut détecter si un trafic est conforme à un protocole Scada ou pas. Mais la granularité va au-delà pour dire si une commande est légitime ou indésirable ».

De fait, l’appliance 1200R supporte plus d’une dizaine de protocoles Scada, pour plus de 500 commandes. Elle reconnaît en outre près de 300 signatures spécifiques côté IPS.

Et l’enjeu est important : « généralement la sécurité informatique n’a aucune idée de la manière fonctionne l’infrastructure Scada, ses protocoles, quelles sont les stations de commande ou de supervision, etc. Le premier besoin est donc là : identifier et comprendre les flux, puis en enregistrer une trace ».

Cela paraît d’autant plus crucial que, manque de volonté ou de connaissance de l’environnement, la production ne semble généralement pas fournir de référentiel de l’environnement aux équipes de la sécurité informatique, relève Philippe Rondel, soulignant alors que le déploiement initial passe par un mode d’écoute : « en une ou deux semaines, on capte 80 % de l’activité normale ». Mais la découverte se fait aussi par inspection physique et par entretiens : « c’est l’occasion de découvrir toutes les interconnexions qui peuvent exister entre ce réseau industriel et le monde extérieur, qu’il s’agisse d’Internet – du fait de fournisseurs ou de sous-traitants – ou du réseau bureautique. Même de telles interconnexions n’étaient pas prévues initialement, elles sont simples à mettre en place et apportent une réelle commodité… »

Alors s’il existe des environnements très maîtrisés – « comme dans le nucléaire » - ailleurs, c’est souvent « la rencontre de deux mondes – production d’un côté et informatique de l’autre -, comme on a pu le connaître à l’arrivée de la téléphonie sur IP. Et c’est l’occasion pour l’informatique de découvrir des choses qui choquent parce que beaucoup de bonnes pratiques ne sont pas mises en œuvre ».

Et puis il s’agit de contrôler, pour « paramétrer finement les droits de chaque stations de supervision et celles à distance », notamment, mais aussi prévenir les menaces. « Les contrôleurs sont des outils hautement vulnérables. Le nombre de fois où l’on a pu voir des mots de passe admin codés en dur dans des PLC ou des portes dérobées pour pouvoir assurer la maintenance à distance sans avoir à demander l’autorisation au client… Et quand on a une fenêtre d’application de correctifs tous les deux/trois ans, c’est déjà beaucoup ». D’où aussi l’intérêt de venir du monde l’informatique classique car si les réseaux Scada véhiculent des échanges suivant des protocoles spécifiques, « on trouve aussi des communications plus classiques, voire du RDP. Si on ne traite que les échanges Scada, on risque de laisser des portes ouvertes ».

Cette annonce permet à CheckPoint de réaffirmer son engagement sur le terrain des Scada. En octobre dernier, l’équipementier a conclu un parternariat avec SecurityMatters pour la création de solutions intégrées. La solution SilentDefense ICS de ce dernier est notamment utilisée par Boeing. Elle assure la supervision des activités réseau, notamment à travers la création de signatures à la volée, mais aussi la surveillance des accès et leur validation, s’intégrant à un SIEM.

SilentDefense ICS s’appuie sur une connaissance en profondeur des processus et des opérations systèmes pour détecter les activités indésirables – erreurs ou intrusions. Et comme pour affirmer son efficacité, SecurityMatters a affirmer qu’elle détecte Havex, un logiciel malveillant ayant évolué l’an passé pour s’orienter vers les environnements industriels.

Pour approfondir sur Sécurité réseau (IDS, XDR, etc.)

-

![]()

Systèmes opérationnels : Microsoft s’offre la jeune pousse CyberX

-

![]()

Visioconférence : conseils pour améliorer simplement la sécurité de vos réunions

-

![]()

ForeScout passe dans le giron du fonds d’investissement Advent International

-

![]()

Systèmes industriels : Gatewatcher embarque le moteur de détection de Nozomi