Zffoto - stock.adobe.com

Les outils d’IAM pour 2025 et leurs fonctionnalités

Le marché des outils IAM est complexe et en constante évolution. Découvrez les principales caractéristiques et la manière de discerner ce dont votre organisation a besoin avant d’approcher des fournisseurs potentiels.

La gestion des identités et des accès joue un rôle d’autant plus important que les entreprises transfèrent de plus en plus de processus critiques vers le cloud. Cette évolution, ainsi que l’adoption d’une approche de la sécurité fondée sur le « sans-confiance », a accru la nécessité d’une authentification et d’une autorisation solides.

En réponse, le marché de la sécurité offre une variété d’outils et de services de gestion des identités et des accès (IAM). L’astuce consiste à identifier les fonctionnalités dont votre organisation a besoin.

Un échantillon du marché des outils IAM

Tout d’abord, jetons un coup d’œil rapide à certains des principaux acteurs du marché en pleine croissance de la gestion des identités et des accès, en mettant en évidence leurs caractéristiques les plus remarquables. Voici, par ordre alphabétique, quelques-uns des principaux fournisseurs que vous êtes susceptible de rencontrer :

CyberArk

Historiquement, CyberArk était surtout connu pour ses capacités de gestion des accès privilégiés (PAM) et de gestion des secrets. En 2017, le fournisseur a acquis Conjur pour aider à étendre les capacités PAM aux environnements cloud. L’achat d’Idaptive en 2020 a élargi les capacités de CyberArk en matière d’authentification unique (SSO), d’authentification multifactorielle (MFA) et de gestion du cycle de vie des identités, et a également complété ces capacités avec l’IA.

Entrust

Connu depuis longtemps pour sa forte concentration sur le chiffrement, l’authentification et les certificats numériques, Entrust propose des services de MFA, de SSO, de fédération et de PAM. Entrust a beaucoup investi dans l’IAM ces dernières années, en achetant WorldReach Software – un fournisseur d’identité axé sur l’immigration – en 2021 et Onfido, un acteur de la lutte contre la fraude à l’identité par l’IA, en 2024.

IBM

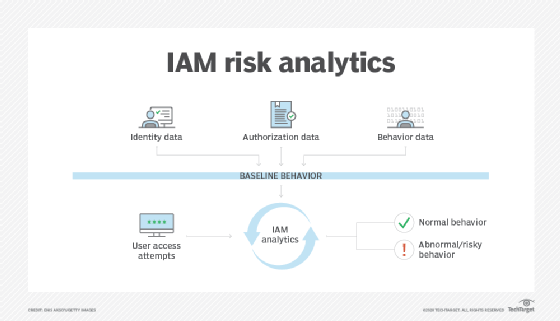

L’histoire d’IBM dans le domaine de l’identité remonte à avant l’acquisition de Tivoli par la société en 1996. En plus de prendre en charge les cas d’utilisation SSO et MFA, IBM fournit de solides capacités de gouvernance et de PAM. IBM Security Verify, lancé en 2018, comprend une analyse des risques pilotée par l’IA, aidant à la détection des menaces.

Microsoft

Les produits IAM de Microsoft sont principalement proposés par Entra ID (anciennement Azure Active Directory) et comprennent le SSO, la MFA, l’accès conditionnel et la gouvernance des identités.

Okta

Okta, acteur de longue date de l’IAM, est connu pour sa flexibilité, son intégration et ses capacités SSO et MFA. L’éditeur est également reconnu pour ses efforts visant à réduire la dépendance à l’égard des mots de passe et pour son interface utilisateur facile à naviguer. Alors qu’Okta est très présent dans les applications SaaS, Okta Secure Gateway permet d’étendre les capacités SSO de l’éditeur aux applications sur site. En 2021, Okta a racheté Auth0, un fournisseur proposant des offres de gestion des identités axées sur le client, renforçant ainsi ses capacités en matière d’offres axées sur le client.

OneLogin de One Identity

OneLogin – un membre de longue date et bien connu de l’espace IAM – a été racheté en 2021 par le fournisseur IAM One Identity. Les caractéristiques du produit comprennent la gouvernance des identités, la gestion des accès, la PAM et la capacité d’aider à automatiser et à gérer Entra (Active Directory). La gestion des menaces augmentée par l’IA promet d’aider à identifier et à traiter les risques liés à la gestion des identités et des accès.

Ping Identity

Ping Identity, qui appartient désormais à la société de capital-investissement Thoma Bravo, a une longue histoire dans le domaine de l’IAM. Le fournisseur est spécialisé dans le SSO, la MFA et la fédération. Il est très présent dans les environnements cloud, hybrides et sur site. Une offre notable est PingOne DaVinci, un produit d’orchestration low-code résultant de l’achat de Singular Key par Ping Identity à la fin de l’année 2021.

SailPoint Technologies

SailPoint Technologies, un autre éditeur appartenant à Thoma Bravo, est un acteur important de la gouvernance et de l’orchestration des identités, en particulier du provisionnement et du déprovisionnement automatisés. Il propose également l’identité machine, la gouvernance des identités pilotée par l’IA avec sa plateforme SailPoint Atlas et la gestion automatisée des risques IAM.

Strivacity

Fondée en 2019, Strivacity se concentre principalement sur la gestion des identités et des accès des clients (CIAM), par opposition à l’IAM qui se concentre sur l’entreprise et ses collaborateurs. Comme PingOne DaVinci de Ping Identity, l’approche no-code/low-code de la plateforme de Strivacity peut rationaliser l’adoption. Les capacités du produit comprennent le SSO, la MFA, le libre-service et les expériences personnalisables d’interface utilisateur et de workflow.

Cas d’utilisation et caractéristiques

La liste ci-dessus ne représente qu’une fraction des fournisseurs d’IAM sur le marché. Comment identifier les bons outils ou services d’IAM pour votre organisation ?

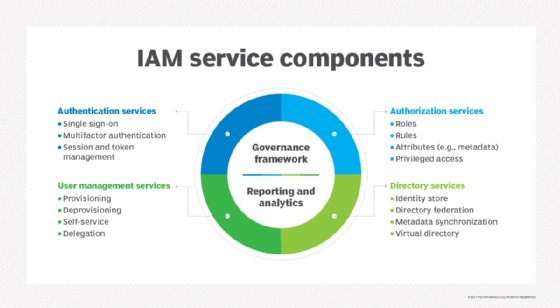

Tout d’abord, les produits IAM offrent deux fonctions essentielles : l’authentification, qui confirme qu’un utilisateur est bien celui qu’il prétend être, et l’autorisation, qui contrôle ce à quoi un utilisateur peut ou ne peut pas accéder.

Le cas d’utilisation de votre organisation détermine les outils IAM qui répondront le mieux à vos besoins. Par exemple, cherchez-vous un système pour authentifier et autoriser les utilisateurs internes ? Ou cherchez-vous un système pour authentifier et autoriser les clients ? Il peut s’agir de systèmes différents, dotés de fonctionnalités et de capacités diverses. Certains progiciels se chevauchent, certaines offres ciblent les deux capacités, tandis que d’autres se spécialisent dans l’une ou l’autre.

Dans la plupart des cas, la meilleure façon de commencer est de recueillir vos besoins. En d’autres termes, vous voudrez connaître, au moins de manière générale, le ou les principaux cas d’utilisation d’un outil potentiel de gestion des identités et des accès.

Les caractéristiques typiques d’un produit IAM comprennent un ou plusieurs des éléments suivants :

- Authentification des utilisateurs, y compris MFA. Ces processus valident les utilisateurs en les authentifiant à l’aide d’un ou de plusieurs des facteurs suivants : ce que vous êtes à l’aide d’un élément biométrique ; ce que vous connaissez par l’utilisation d’un code PIN ou d’un mot de passe ; ce que vous possédez à l’aide d’un jeton ou d’un téléphone portable.

- SSO. L’authentification unique permet aux utilisateurs de se connecter une seule fois plutôt qu’individuellement pour chaque application qu’ils utilisent.

- Gestion des accès à privilèges. Le PAM gère l’utilisation et les détenteurs d’identifiants privilégiés, tels que les comptes root et administrateur, les identifiants d’administrateur de domaine et les super utilisateurs d’applications.

- Provisionnement et déprovisionnement automatisés des utilisateurs. Ces processus créent, suppriment ou modifient automatiquement les comptes d’utilisateurs, par exemple lors de l’intégration de nouveaux employés.

- Contrôle d’accès. Les utilisateurs se voient attribuer des droits et des privilèges de manière dynamique plutôt que sur une base individuelle. Il s’agit notamment des éléments suivants : le contrôle d’accès basé sur les rôles (RBAC) attribue des droits en fonction de l’identité des utilisateurs, de leur rôle et de leur fonction au sein de l’organisation ; le contrôle d’accès basé sur les attributs (ABAC) attribue des droits en fonction des attributs de l’utilisateur, tels que l’emplacement géographique, l’entité commerciale ou le service auxquels appartient l’utilisateur.

- Automatisation et workflows. Mise en place de workflows et/ou de processus pour approuver les accès – par exemple un examen périodique par le gestionnaire – et vérification des droits attribués par rapport aux responsabilités actuelles.

- Gestion des politiques. Établissement d’une application technique centralisée des politiques telles que les caractéristiques des mots de passe, l’historique, le délai d’attente et l’accès conditionnel.

- Capacités de libre-service. Automatisation de diverses tâches afin que les utilisateurs puissent les accomplir sans l’intervention d’un administrateur ou d’un service d’assistance. Cela comprend, par exemple, la réinitialisation du mot de passe, les verrouillages et les problèmes de mot de passe oublié.

- Audit et rapports. Fourniture des fonctionnalités telles que le suivi et l’établissement de rapports sur l’utilisation des comptes, le respect de la politique et les statistiques d’application.

- Identité fédérée. Fourniture des capacités telles que Security Assertion Markup Language (SAML), OpenID Connect ou d’autres facilités pour la fédération d’identité au sein d’une organisation et avec des partenaires et des applications SaaS.

La liste ci-dessus recouvre un grand nombre de fonctionnalités potentielles, mais tous les fournisseurs ne prennent pas en charge chacune d’entre elles de la même manière – et certains sont meilleurs que d’autres pour certaines choses. C’est pourquoi vous devez vous faire une idée précise des fonctionnalités les plus importantes pour votre organisation, en examinant les cas d’utilisation que vous avez définis précédemment.

Et maintenant ?

Lorsque vous essayez de comprendre les besoins de votre organisation, vous devez vous efforcer de comprendre – avec un degré élevé de spécificité – au moins deux choses :

- Votre cas d’utilisation. Cherchez-vous une plateforme SSO pour vos employés ? Vous recherchez une solution d’identité client no-code ou low-code ? Avez-vous besoin d’un partenaire capable de prendre en charge les deux ? Votre cas d’utilisation dictera les capacités dont vous avez le plus besoin.

- Capacités nécessaires. Vous devez comprendre ce que vous attendez de votre ensemble d’outils. Si la plupart des fournisseurs, sinon tous, fournissent les éléments de base (SSO, MFA et fédération), certains proposent des fonctionnalités de niche telles que l’orchestration ou le PAM, tandis que d’autres intègrent des technologies émergentes telles que l’IA pour enrichir les fonctionnalités.

Une fois ces deux éléments établis, vous êtes prêt à évaluer les capacités spécifiques des différents fournisseurs. N’oubliez pas que ce secteur du marché peut être turbulent, avec des acquisitions et des consolidations fréquentes.