Ransomware : liens avec Conti, pratiques… ce que l’on sait d’Akira

Apparue en mars, la franchise Akira apparaît fortement liée à feu Conti et, surtout, de plus en plus active. La rédaction a pu suivre plusieurs négociations impliquant Akira. Plongée dans ses activités.

La franchise Akira est apparue au mois de mars 2023. Depuis cet été, elle est ouvertement considérée comme liée à Conti que depuis cet été.

Arctic Wolf, en particulier, s’appuie sur l’analyse de la blockchain du bitcoin pour « estimer avec un haut degré de confiance que certains acteurs malveillants affiliés à Conti sont liés au groupe de ransomware Akira ».

Plus précisément, « dans au moins trois transactions distinctes, les acteurs de la menace Akira ont envoyé le montant total de leur paiement de rançon à des adresses affiliées à Conti ». Cerise sur le gâteau, « deux des portefeuilles affiliés à Conti ont effectué des transactions avec des portefeuilles liés à l’équipe dirigeante de Conti, l’un d’entre eux hébergeant des adresses utilisées pour recevoir des paiements de rançon pour plusieurs familles de ransomwares ».

Pour Yelisey Bohuslavskiy, de RedSense, Akira est « directement intégré au paysage post-Conti », en coopération plus ou moins étroite avec Royal, notamment pour les accès initiaux. Akira a en tout cas bien été actif durant l’été, avec au moins une rançon payée avérée en juillet et une autre en août, selon nos sources.

Une série de négociations (qu’il nous a été donné de consulter) impliquant Akira fait ressortir une organisation et une structuration des négociations qui n’est pas sans rappeler Conti : deux scripts distincts sont clairement discernables. Ce genre de signes distinctifs avait également été observé entre Quantum et Conti.

Comment sont conduites les attaques ?

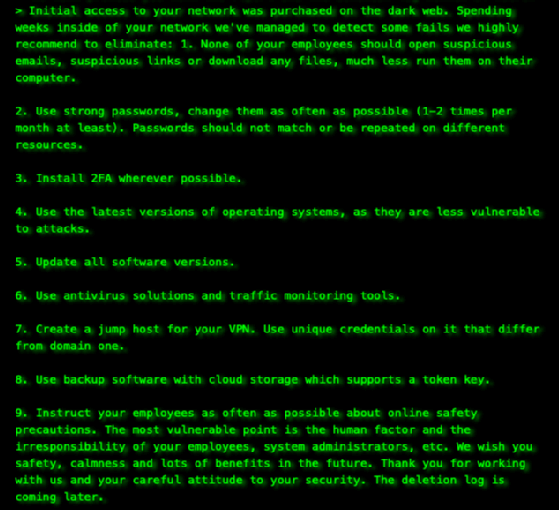

Selon Yelisey Bohuslavskiy, Akira a, au moins initialement, profité d’accès initiaux fournis par les équipes de Royal. Dans plusieurs négociations consultées par la rédaction, le groupe a affirmé avoir acquis, « sur le darkweb » des accès initiaux. Après cela, l’attaquant se déplace latéralement et élève ses privilèges jusqu’à obtenir le contrôle du domaine Active Directory. Ce n’est pas avant cela qu’est déployé et déclenché le ransomware.

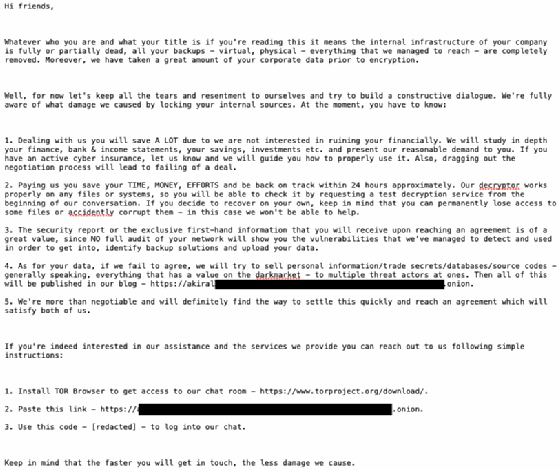

Le chiffrement provoque la génération d’un fichier texte, abusivement appelé note de rançon : dans les faits, il ne contient aucune exigence, mais indique comment entrer en contact avec les attaquants.

Fin août, Cisco a indiqué qu’Akira – notamment – visait les serveurs VPN de ses clients non configurés pour exiger l’authentification à facteurs multiples (MFA). L’équipementier estimait alors que les attaquants avaient obtenu un accès VPN en force brute ou en achetant des identifiants volés sur le dark web.

Depuis, il a été établi qu’Akira avait réussi à mettre la main sur un exploit pour une vulnérabilité inédite, dite zero-day, affectant les fonctionnalités VPN de Cisco Adaptive Security Appliance (ASA) et du logiciel Firepower Threat Defense (FTD). Cette vulnérabilité est désormais référencée CVE-2023-20269 ; Cisco propose correctifs et recommandations de prévention.

Quels systèmes sont susceptibles d’être chiffrés ?

La franchise Akira fournit à ses affidés des outils de chiffrement pour Windows et pour Linux/ESXi. Ce dernier variant a été découvert au mois de juin. Comme d’autres rançongiciels pour Linux/ESXi, il n’embarque pas de capacités intégrées d’énumération et d’arrêt des machines virtuelles. L’énumération et l’arrêt des VM doivent donc être réalisés, soit manuellement par l’attaquant, soit via un script Shell automatisant le processus complet.

Combien de temps pour qu’une attaque soit revendiquée ?

Le délai avant revendication peut varier. Mais dans les incidents sur lesquels nous avons pu nous pencher, il faut compter 4 à 5 jours maximum entre le début de l’exfiltration des données et la revendication de la cyberattaque, et de l’ordre de 48 h entre la fin du vol des données et la revendication publique, sur le site vitrine d’Akira.

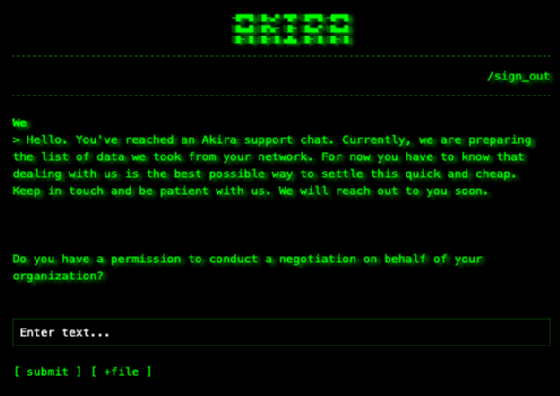

Le vite vitrine présente un aspect graphique quelque peu vintage, comparable à celui d’un terminal vert et noir. Une interface en ligne de commande permet d’accéder à la liste des revendications et des divulgations.

Quelles quantités de données peuvent être volées ?

Le volume de données dérobées à la victime varie considérablement d’un cas à l’autre. Pour certaines organisations, Akira ne revendique le vol que de quelques dizaines de giga-octets de données. C’est relativement peu, comparativement à d’autres cas. Mais il n’est pas exceptionnel que le groupe affirme avoir mis la main sur plusieurs centaines de giga-octets de données. En outre, Akira a déjà revendiqué le vol de plus de 3 To de données à une victime.

Comment sont divulguées les données volées ?

Les opérateurs de la franchise Akira font partie de ceux qui ont compris que, pour que la triple extorsion ait une chance de fonctionner, la menace de divulguer les données volées avant chiffrement doit être effective. Autrement dit : que les données soient véritablement téléchargeables. Mais ce n’est pas le cas, avec un pseudo navigateur de fichiers dans une page Web, comme Medusa ou LockBit, ou de grosses archives comme pour Ragnar Locker. Car les débits, via Tor, sont limités, rendant le téléchargement à tout le moins difficile.

Les opérateurs d’Akira procèdent donc différemment et proposent les fichiers volés au téléchargement via BitTorrent (comme a commencé à le faire Cl0p à la suite de sa campagne MOVEit), soit à partir d’un fichier torrent à télécharger directement, soit via une URL magnet.

Qu’attendre d’une discussion ?

Les négociations que nous avons pu observer semblent nettement suivre des scripts préétablis, à tout le moins pour le début des échanges.

Akira semble presque systématiquement proposer au téléchargement une liste des fichiers dérobés, ainsi que le fait de déchiffrer, à titre de test, deux à trois fichiers, choisis « au hasard » par la victime.

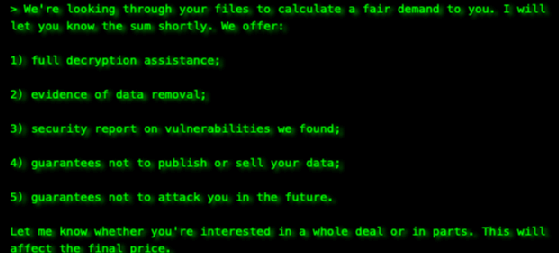

Plusieurs promesses sont formulées, au cas où la rançon serait payée : « assistance complète au déchiffrement ; preuve de suppression des données ; rapport de sécurité sur les vulnérabilités trouvées ; garantie de ne pas publier ni vendre vos données ; garantie de ne pas vous attaquer à l’avenir ».

Surtout, Akira propose de moduler ses prétentions en fonction de ce par quoi – parmi les « services » proposés – la victime est effectivement intéressée.

Quelle rançon demandée ?

Les opérateurs d’Akira assurent « examiner vos fichiers pour calculer une demande équitable pour vous ». La somme exigée n’est ainsi pas énoncée immédiatement ni automatiquement.

Les demandes que nous avons pu constater à ce stade n’atteignaient pas le million de dollars, ni même véritablement les 500 000 $.

Selon les négociations que nous avons pu observer, les recommandations de sécurité d’Akira sont loin d’être personnalisées selon la victime et s’apparentent plus à un copier-coller d’une liste de conseils réalisée à l’avance.