Déni de service distribué

Qu'est-ce qu'une attaque DDoS ?

Dans une attaque par déni de service distribué (DDoS), plusieurs systèmes informatiques compromis attaquent une cible et provoquent un déni de service pour les utilisateurs de la ressource ciblée. La cible peut être un serveur, un site web ou une autre ressource du réseau. L'afflux de messages entrants, de demandes de connexion ou de paquets malformés vers le système cible le force à ralentir, voire à se bloquer et à s'arrêter, privant ainsi de service les utilisateurs ou les systèmes légitimes.

Les attaques DDoS sont le fait de nombreux acteurs, qu'il s'agisse de pirates informatiques individuels, de réseaux criminels organisés ou d'agences gouvernementales. Dans certaines situations - souvent liées à un mauvais codage, à des correctifs manquants ou à des systèmes instables - même des demandes légitimes et non coordonnées adressées à des systèmes cibles peuvent ressembler à une attaque DDoS alors qu'il ne s'agit que de défaillances fortuites dans les performances du système.

Comment fonctionnent les attaques DDoS ?

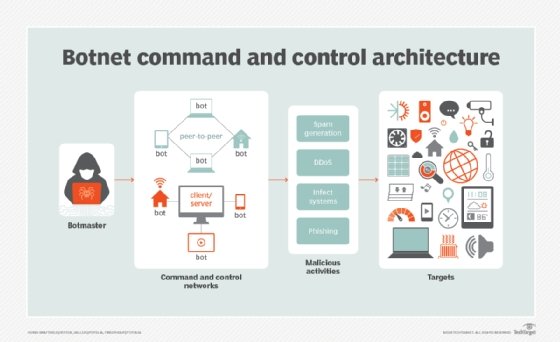

Dans une attaque DDoS typique, l'assaillant exploite une vulnérabilité dans un système informatique, faisant de ce dernier le maître de l'attaque. Le système maître de l'attaque identifie d'autres systèmes vulnérables et en prend le contrôle en les infectant avec des logiciels malveillants ou en contournant les contrôles d'authentification par des méthodes telles que deviner le mot de passe par défaut d'un système ou d'un appareil largement utilisé.

Un ordinateur ou un périphérique réseau sous le contrôle d'un intrus est appelé zombie ou bot. L'attaquant crée ce que l'on appelle un serveur de commande et de contrôle pour commander le réseau de bots, également appelé réseau de bots. La personne qui contrôle un réseau de robots est appelée "botmaster". Ce terme a également été utilisé pour désigner le premier système recruté dans un réseau de zombies, car il est utilisé pour contrôler la propagation et l'activité des autres systèmes du réseau de zombies.

Les réseaux de zombies peuvent être composés d'un nombre presque illimité de bots ; les réseaux de zombies comptant des dizaines ou des centaines de milliers de nœuds sont de plus en plus courants. Il n'y a pas forcément de limite supérieure à leur taille. Une fois le réseau de zombies constitué, l'attaquant peut utiliser le trafic généré par les appareils compromis pour inonder le domaine cible et le mettre hors ligne.

La cible d'une attaque DDoS n'est pas toujours la seule victime, car les attaques DDoS impliquent et affectent de nombreux dispositifs. Les appareils utilisés pour acheminer le trafic malveillant vers la cible peuvent également subir une dégradation du service, même s'ils ne sont pas la cible principale.

Types d'attaques DDoS

Il existe trois principaux types d'attaques DDoS :

- Attaques centrées sur le réseau ou attaques volumétriques. Ces attaques surchargent une ressource ciblée en consommant la bande passante disponible par des inondations de paquets. Un exemple de ce type d'attaque est l'attaque par amplification du système de noms de domaine, qui envoie des requêtes à un serveur DNS en utilisant l'adresse IP (Internet Protocol) de la cible. Le serveur submerge ensuite la cible de réponses.

- Attaques de protocole. Ces attaques visent les protocoles de la couche réseau ou de la couche transport en utilisant des failles dans les protocoles pour submerger les ressources ciblées. Une attaque par inondation SYN, par exemple, envoie aux adresses IP cibles un grand nombre de paquets de "demande de connexion initiale" en utilisant des adresses IP sources usurpées. Cela ralentit la poignée de main du protocole de contrôle de transmission, qui ne peut jamais se terminer en raison de l'afflux constant de demandes.

- La couche d'application. Dans ce cas, les services d'application ou les bases de données sont surchargés par un volume élevé d'appels d'application. L'inondation de paquets provoque un déni de service. Un exemple de cette situation est l'attaque par inondation du protocole de transfert hypertexte (HTTP), qui équivaut à l'actualisation simultanée de nombreuses pages web.

Internet des objets et attaques DDoS

Les appareils qui constituent l'Internet des objets (IoT) peuvent être utiles aux utilisateurs légitimes, mais dans certains cas, ils sont encore plus utiles aux auteurs d'attaques DDoS. Les dispositifs connectés à l'IoT comprennent tout appareil doté d'une capacité de calcul et de mise en réseau intégrée et, trop souvent, ces dispositifs ne sont pas conçus en tenant compte de la sécurité.

Les appareils connectés à l'IoT présentent d'importantes surfaces d'attaque et ne prêtent souvent qu'une attention minimale aux meilleures pratiques de sécurité. Par exemple, les appareils sont souvent livrés avec des identifiants d'authentification codés en dur pour l'administration du système, ce qui permet aux pirates de se connecter facilement aux appareils. Dans certains cas, les identifiants d'authentification ne peuvent pas être modifiés. En outre, les appareils sont souvent livrés sans possibilité de mise à jour ou de correction du logiciel, ce qui les expose davantage à des attaques utilisant des vulnérabilités bien connues.

Les botnets IoT sont de plus en plus utilisés pour mener des attaques DDoS massives. En 2016, le botnet Mirai a été utilisé pour attaquer le fournisseur de services de noms de domaine Dyn ; les volumes d'attaque ont été mesurés à plus de 600 gigabits par seconde. Une autre attaque lancée fin 2016 contre OVH, l'hébergeur français, a culminé à plus d'un térabit par seconde. Depuis Mirai, de nombreux botnets IoT utilisent des éléments de son code. Le botnet IoT dark_nexus en est un exemple.

Identifier les attaques DDoS

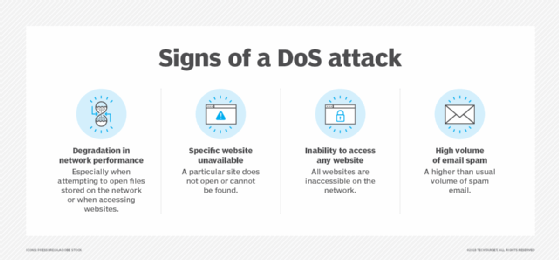

Le trafic des attaques DDoS entraîne essentiellement un problème de disponibilité. Les problèmes de disponibilité et de service sont des phénomènes normaux sur un réseau. Il est important de pouvoir faire la distinction entre ces problèmes opérationnels standard et les attaques DDoS.

Parfois, une attaque DDoS peut sembler banale, il est donc important de savoir à quoi s'attendre. Une analyse détaillée du trafic est nécessaire pour déterminer d'abord si une attaque a lieu, puis pour déterminer la méthode d'attaque.

Des exemples de comportements du réseau et du serveur pouvant indiquer une attaque DDoS sont énumérés ci-dessous. L'un de ces comportements ou une combinaison de ceux-ci doit susciter l'inquiétude :

- Une ou plusieurs adresses IP spécifiques effectuent de nombreuses requêtes consécutives sur une courte période.

- Une augmentation du trafic provient d'utilisateurs ayant des caractéristiques comportementales similaires. Par exemple, si une grande partie du trafic provient d'utilisateurs d'appareils similaires, d'un même lieu géographique ou d'un même navigateur.

- Un serveur se bloque lorsqu'on tente de le tester à l'aide d'un service de ping.

- Un serveur répond par une erreur HTTP 503, ce qui signifie que le serveur est soit surchargé, soit en panne pour cause de maintenance.

- Les journaux montrent un pic important et constant de la bande passante. La bande passante devrait rester constante pour un serveur fonctionnant normalement.

- Les journaux indiquent des pics de trafic à des moments inhabituels ou dans une séquence habituelle.

- Les journaux indiquent des pics de trafic inhabituellement importants vers un point d'accès ou une page web.

Ces comportements peuvent également aider à déterminer le type d'attaque. S'ils se situent au niveau du protocole ou du réseau - par exemple, l'erreur 503 - il est probable qu'il s'agisse d'une attaque basée sur le protocole ou centrée sur le réseau. Si le comportement se manifeste dans le trafic d'une application ou d'une page web, il peut s'agir d'une attaque au niveau de l'application.

Dans la plupart des cas, il est impossible pour une personne de suivre toutes les variables nécessaires pour déterminer le type d'attaque, il est donc nécessaire d'utiliser des outils d'analyse de réseau et d'application pour automatiser le processus.

Défense et prévention contre les attaques par déni de service (DDoS)

Les attaques DDoS peuvent entraîner des risques importants pour les entreprises et avoir des effets durables. Il est donc important de comprendre les menaces, les vulnérabilités et les risques associés aux attaques DDoS.

Une fois en cours, il est pratiquement impossible d'arrêter ces attaques. Toutefois, il est possible de minimiser l'impact de ces attaques sur l'activité de l'entreprise en appliquant certaines pratiques de base en matière de sécurité de l'information. Il s'agit notamment d'effectuer des évaluations de sécurité en continu pour rechercher et résoudre les vulnérabilités liées aux attaques DDoS et d'utiliser des contrôles de sécurité du réseau, y compris des services fournis par des fournisseurs de cloud spécialisés dans la réponse aux attaques DDoS.

En outre, de solides pratiques de gestion des correctifs, des tests d'hameçonnage par courrier électronique et la sensibilisation des utilisateurs, ainsi qu'une surveillance proactive du réseau et des alertes peuvent contribuer à minimiser la contribution d'une organisation aux attaques DDoS sur Internet.

En savoir plus sur la cybercriminalité et les moyens de la prévenir

Le guide ultime de la planification de la cybersécurité pour les entreprises

Les défis de la cybersécurité et la manière de les relever

Formation des salariés à la cybersécurité : Le pourquoi et le comment

Les 6 types de cyberattaques les plus courants et les moyens de les prévenir

Exemples d'attaques DDoS

Outre les attaques DDoS basées sur l'IoT mentionnées plus haut, d'autres attaques DDoS récentes sont à signaler :

- Une attaque menée en 2018 contre GitHub serait la plus importante attaque DDoS à ce jour. L'attaque a envoyé des quantités massives de trafic sur la plateforme, qui est utilisée par des millions de développeurs pour publier et partager du code.

- En 2020, une attaque DDoS volumétrique a visé la bourse néo-zélandaise et l'a mise hors service pendant plusieurs jours.

- En 2019, l'opération DDoS chinoise Great Cannon a ciblé un site web utilisé pour organiser des manifestations en faveur de la démocratie à Hong Kong, provoquant des embouteillages sur le site. Les attaques DDoS sont souvent utilisées dans les mouvements sociaux, non seulement par les pirates informatiques, mais aussi par les hacktivistes et les organisations affiliées à un gouvernement. Les attaques DDoS sont un bon moyen d'attirer l'attention du public sur un groupe ou une cause spécifique.

- Toujours en 2020, les groupes d'acteurs de la menace Fancy Bear et Armada Collective ont menacé plusieurs organisations d'attaques DDoS à moins qu'une rançon en bitcoins ne soit payée. C'est un exemple de la façon dont les attaques DDoS et les ransomwares sont utilisés en tandem.

Bien que les attaques DDoS soient relativement peu coûteuses et faciles à mettre en œuvre, elles varient considérablement en complexité et peuvent avoir un impact sévère sur les entreprises ou les organisations ciblées. Découvrez comment les entreprises peuvent prévenir ces attaques en achetant un service auprès d'un fournisseur d'accès à Internet, en utilisant un réseau de diffusion de contenu et en déployant un système interne de prévention des intrusions (IDS/IPS).