Le guide complet sur le SASE (Secure Access Service Edge)

Le SASE aide les entreprises à gérer et sécuriser le trafic entre leurs différents sites. Mais est-ce le meilleur choix pour votre environnement ? Utilisez ce guide pour en savoir plus sur l'architecture SASE et les fournisseurs.

Le Secure Access Service Edge, ou SASE, est un modèle d'architecture cloud qui combine les fonctions réseau et sécurité en un seul service basé sur le cloud. Il vise à connecter et sécuriser les utilisateurs et les appareils dans les centres de données, les réseaux WAN, les clouds publics et privés, les sites distants, les succursales et les environnements IoT.

Avec l'augmentation des charges de travail dans le cloud et du télétravail, les réseaux d'entreprise doivent gérer davantage de trafic externe provenant de l'extérieur du réseau de l'entreprise. Au lieu de renvoyer ce trafic vers le centre de données, le SASE le redirige vers un point de présence (PoP) proche, où il est soumis à des politiques réseau et de sécurité spécifiques.

Ce guide explique le fonctionnement du SASE, ses avantages et ses défis, et fournit des conseils pour évaluer les offres des fournisseurs. Il examine également en quoi le SASE diffère d'autres technologies, telles que le WAN défini par logiciel (SD-WAN), le Security Service Edge (SSE) et le Zero Trust.

Qu'est-ce que le SASE ?

SASE est une infrastructure native du cloud qui intègre plusieurs fonctions de mise en réseau et de sécurité afin de gérer les exigences du trafic externe. Elle distribue ces fonctions critiques depuis le cloud, à proximité de l'utilisateur et des applications, ce qui contribue à alléger la charge pesant sur le centre de données, à améliorer l'évolutivité et à accélérer les temps de réponse du réseau.

Le modèle SASE permet de garantir un accès sécurisé aux ressources de l'entreprise, quel que soit l'emplacement des utilisateurs et des appareils. Pour ce faire, il utilise des éléments de sécurité « zero trust » (confiance zéro), tels que la gestion des identités et des accès, l'application des politiques, la prévention des pertes de données (DLP) et l'automatisation, et adhère au principe du moindre privilège. Il vérifie et surveille chaque utilisateur et chaque appareil à l'aide de contrôles d'accès et d'authentification granulaires.

SASE intègre également des capacités SD-WAN afin d'améliorer les performances et la fiabilité du réseau. Par exemple, il utilise la sélection dynamique des chemins pour trouver le meilleur chemin pour le trafic en fonction des conditions en temps réel, des données sensibles et des exigences critiques pour l'entreprise. Il s'appuie également sur une gestion centralisée pour distribuer et appliquer les politiques.

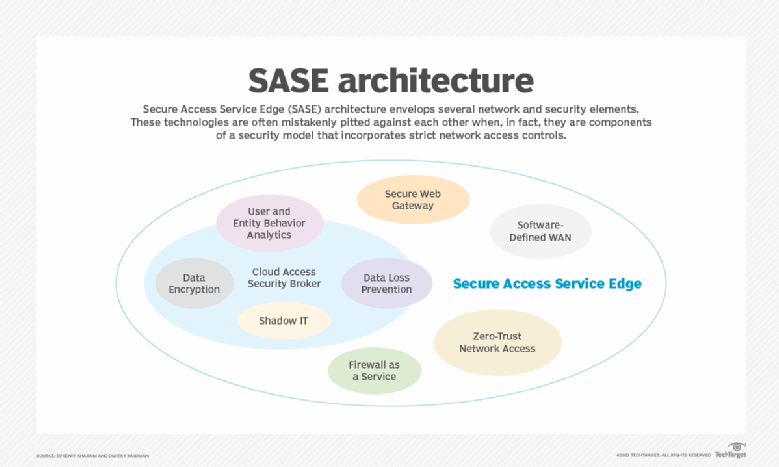

Architecture SASE

L'architecture SASE intègre à la fois le SD-WAN et la sécurité zéro confiance. Mais les fonctionnalités spécifiques incluses dans l'architecture SASE varient en fonction de la pile technologique du fournisseur.

En règle générale, l'architecture SASE comprend une combinaison des fonctions réseau et de sécurité suivantes :

- Courtiers en sécurité d'accès au cloud (CASB).

- DLP.

- Pare-feu en tant que service (FWaaS).

- Détection et prévention des intrusions.

- Protection contre les logiciels malveillants.

- Réseau étendu défini par logiciel

- Passerelle web sécurisée (SWG).

- Logiciel en tant que service.

- VPN.

- Optimisation du réseau étendu.

- Accès réseau zéro confiance (ZTNA).

Idéalement, l'architecture SASE regroupe tous les services réseau et de sécurité au sein d'une plateforme unique avec une gestion centralisée des politiques, convergeant ces différentes fonctions en un seul équipement universel chez le client (CPE).

Le SASE s'appuie sur un réseau mondial de points de présence (PoP), similaire au réseau en tant que service. Ces PoP permettent des services cloud plus évolutifs et contribuent à réduire la latence. Les fournisseurs SASE peuvent disposer de leurs propres PoP ou s'associer à des fournisseurs de cloud public pour utiliser leurs réseaux PoP. Lorsqu'elles évaluent les offres SASE, les entreprises doivent tenir compte du nombre de PoP disponibles et de leur proximité par rapport aux utilisateurs, car la distance influe sur la latence, les performances et l'expérience utilisateur.

Les autres facteurs à prendre en compte concernant l'architecture SASE sont les suivants :

- Comment les appareils des utilisateurs finaux se connectent à l'architecture SASE, par exemple via des tunnels IPsec ou un chaînage de proxys.

- Comment intégrer les agents SASE, qui sont les composants logiciels installés sur les appareils des utilisateurs et les périphériques réseau.

- Si le fournisseur dispose d'un matériel dédié ou permet aux clients de choisir leur propre matériel.

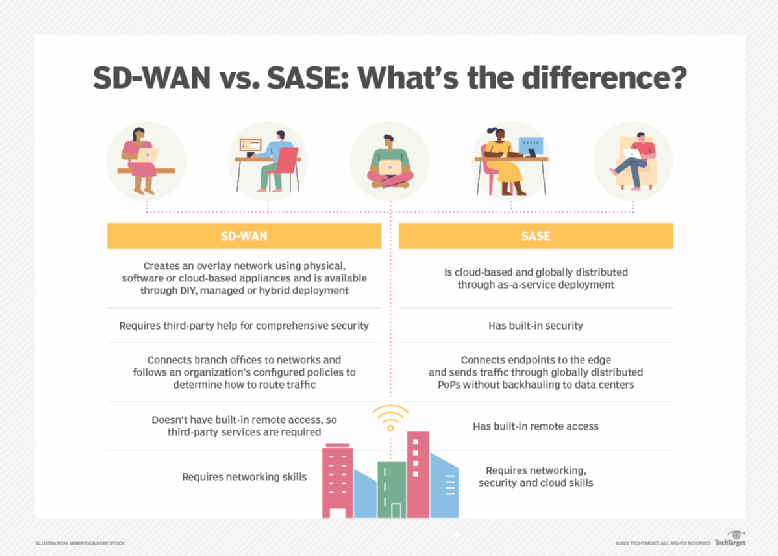

SASE vs SD-WAN

Bien que SASE et SD-WAN soient liés, leurs objectifs sont différents. SASE vise principalement à fournir un accès sécurisé aux terminaux et aux appareils des utilisateurs finaux, quel que soit leur emplacement. Quant à SD-WAN, son objectif principal est de connecter et d'optimiser les connexions WAN et les connexions des succursales.

Le SASE est déployé à l'aide d'une plateforme cloud avec des points de présence (PoP), tandis que le SD-WAN peut être déployé sur site ou dans le cloud et crée un réseau superposé. La sécurité est un autre facteur de différenciation entre les deux technologies, car le SASE inclut un ensemble complet de fonctions de sécurité dans son architecture, tandis que le SD-WAN ne dispose que de fonctionnalités de sécurité réseau de base.

Le SASE et le SD-WAN diffèrent dans les domaines clés suivants :

- Déploiement et architecture.

- Intégration de la sécurité.

- Gestion du trafic et connectivité.

- Accès à distance.

- Expertise requise pour le déploiement et la gestion.

Malgré les différences entre SASE et SD-WAN, la plupart des offres SASE incluent des fonctionnalités SD-WAN parmi leurs fonctionnalités principales.

SASE vs SSE

Le Security Service Edge (SSE) est un autre cadre étroitement lié au SASE. Alors que le SASE inclut à la fois des fonctions de mise en réseau et de sécurité, le SSE se concentre principalement sur la sécurité. Il s'agit essentiellement d'un SASE sans les composants WAN. Les éléments centraux du SSE comprennent le CASB, le FWaaS, le SWG et le ZTNA.

De nombreuses entreprises commencent par déployer le SSE dans le but de réduire leur surface d'attaque afin d'atténuer les vulnérabilités potentielles, de renforcer leur gestion de la posture de sécurité et d'améliorer leur protection globale contre les menaces. En fonction des besoins de l'entreprise, une organisation peut utiliser le SSE comme passerelle vers le déploiement du SASE.

Quels sont les avantages du SASE ?

L'un des principaux avantages du SASE par rapport à la sécurité sur site est sa prise en charge de la sécurité d'entreprise basée sur le cloud. Un modèle cloud permet aux entreprises d'appliquer de manière rentable les dernières fonctionnalités réseau et de sécurité sans perturber les performances des applications ni l'expérience utilisateur. Pour les équipes informatiques, cela contribue également à réduire la charge liée à la mise en œuvre de cycles de renouvellement intensifs.

Avec le SASE, les entreprises peuvent adapter leurs capacités réseau et sécurité afin de protéger efficacement leurs utilisateurs et leurs données sensibles. Les équipes réseau et sécurité peuvent créer des politiques de sécurité basées sur des rôles spécifiques et les gérer de manière centralisée. De plus, la convergence des fonctions réseau et sécurité, en particulier dans le cadre d'une offre SASE provenant d'un seul fournisseur, contribue à simplifier le déploiement et la maintenance.

Voici cinq avantages clés du SASE :

- Les applications peuvent être hébergées n'importe où.

- Des politiques centralisées, dynamiques et basées sur les rôles contribuent à rationaliser les opérations.

- Sécurité et routage intégrés.

- Réduction des coûts WAN.

- Architecture distribuée plus résiliente.

Quels sont les défis liés au SASE ?

Le SASE pose certains problèmes aux organisations dont la structure informatique est bien établie. Par exemple, les entreprises peuvent avoir du mal à sortir des silos des équipes réseau et sécurité et à gérer les intérêts concurrents et les contrôles des changements.

Le passage au SASE peut nécessiter un changement de culture informatique afin de faciliter l'intégration des équipes chargées du réseau et de la sécurité. Le service informatique doit également s'assurer que la plateforme SASE prend en charge les appareils CPE universels intégrés et le contrôle d'accès basé sur les rôles, car la plupart des grandes entreprises disposent d'équipes distinctes chargées de l'architecture, de l'ingénierie, de la mise en œuvre et des opérations.

Le SASE peut sembler complexe, car il regroupe des services autrefois individuels dans un cadre unique, mais il ne s'agit pas d'un produit unique. Les équipes informatiques peuvent s'associer à leurs fournisseurs pour déterminer les composants architecturaux dont elles ont besoin et les déployer de manière plus simple.

SASE à fournisseur unique vs SASE à plusieurs fournisseurs

Le marché SASE se divise principalement en deux catégories : SASE à fournisseur unique et SASE multifournisseurs. Une offre SASE à fournisseur unique comprend tous les éléments de l'architecture SASE provenant d'un seul fournisseur. Un modèle SASE multifournisseurs rassemble les fonctions réseau et sécurité provenant de plusieurs fournisseurs.

Le SASE multifournisseur offre une grande flexibilité, mais il introduit également une certaine complexité. Le SASE à fournisseur unique rationalise le nombre d'appareils, de contrats et d'outils d'analyse que les entreprises doivent gérer.

De nombreux clients se tournent initialement vers le SASE multifournisseur, car ils ont déjà des fournisseurs en place ou souhaitent bénéficier de fonctionnalités complètes. Cependant, la simplicité et l'intégration du SASE à fournisseur unique en font une option très intéressante.

De nombreux fournisseurs de SASE ont abandonné leur portefeuille axé sur les réseaux ou la sécurité pour ajouter les fonctionnalités qui leur faisaient défaut.

Cas d'utilisation du SASE

Les applications cloud, le trafic des capteurs IoT et l'augmentation du nombre de télétravailleurs ont contribué à l'adoption du SASE. Par exemple, le SASE permet de connecter et de sécuriser la connectivité aux ressources cloud et SaaS. Il peut également surveiller les appareils IoT et garantir que les appareils périphériques respectent les politiques spécifiées.

SASE peut vous aider dans les cas d'utilisation suivants :

- Sécurité cohérente pour tous les utilisateurs et tous les appareils.

- Amélioration des performances du réseau.

- Gestion améliorée pour les environnements à forte utilisation du cloud.

- Performances optimisées et accélérées des applications.

- Politiques renforcées en matière de sécurité et de protection des données.

Alors que le SASE continue de gagner du terrain, les entreprises doivent évaluer la valeur de cette architecture de sécurité réseau basée sur le cloud pour leurs propres besoins commerciaux.

Note de la rédaction : Cet article a été initialement rédigé par Sandra Gittlen, puis mis à jour par Jennifer English afin de refléter les changements survenus dans le secteur et d'améliorer l'expérience du lecteur.

Jennifer English est rédactrice en chef des sites Networking et Cloud de TechTarget.

Sandra Gittlen est l'ancienne rédactrice en chef du groupe Networking and Security Media de TechTarget.