Qu'est-ce que la gestion de la sécurité dans le cloud ? Guide stratégique

Ce guide sur la sécurité dans le cloud explique les défis auxquels les entreprises sont confrontées aujourd'hui, les meilleures pratiques pour sécuriser et gérer les solutions SaaS, IaaS et PaaS, et compare les outils de sécurité natifs du cloud.

Les organisations de toutes tailles utilisent le cloud computing d'une manière ou d'une autre, ce qui leur permet de travailler plus efficacement sans avoir à gérer entièrement les applications et l'infrastructure.

L'utilisation des services cloud continue de se développer, certaines estimations évaluant les dépenses mondiales à plus de 600 milliards de dollars par an. Et si ces investissements permettent aux entreprises d'interagir de manière nouvelle et productive avec leurs clients, leurs fournisseurs, leurs employés et leurs partenaires, les préoccupations relatives à la sécurité de ces environnements cloud sont considérables. Les enquêtes menées auprès du personnel informatique et des dirigeants continuent de montrer que les coûts et la sécurité sont les principaux défis auxquels les entreprises sont confrontées dans la gestion de leur utilisation des services cloud.

Ce guide complet sur la sécurité dans le cloud examine les défis liés à la sécurisation des données et des charges de travail. Vous y trouverez des informations sur les stratégies, les outils et les meilleures pratiques permettant de faire face aux nombreuses menaces en constante évolution auxquelles sont confrontés les utilisateurs du cloud. Tout au long de ce guide, des liens renvoient vers des articles qui approfondissent certains aspects particuliers de la sécurité dans le cloud, depuis les grandes questions stratégiques sur la manière d'utiliser en toute sécurité les environnements publics, hybrides et multicloud jusqu'aux subtilités de la gestion continue de la sécurité et aux produits et services pouvant contribuer à ces efforts.

Bien qu'il présente de nombreux avantages, le cloud computing comporte également des risques que les clients doivent apprendre à gérer.

Qu'est-ce que la gestion de la sécurité dans le cloud ?

La gestion de la sécurité dans le cloud est une combinaison complémentaire de stratégies, d'outils et de pratiques qui vise à aider une entreprise à héberger efficacement et en toute sécurité ses charges de travail et ses données dans le cloud. Cette tâche complexe, qui consiste à limiter l'exposition aux menaces et aux vulnérabilités, nécessite des actions sur plusieurs fronts, notamment les suivantes :

- Authentification et autorisation. Les techniques de gestion des utilisateurs, telles que la gestion des identités et des accès (IAM), sont essentielles pour garantir que seuls les utilisateurs et les appareils autorisés accèdent aux charges de travail et aux données dans le cloud.

- Sécurité des données. Le chiffrement est un outil essentiel pour protéger les données commerciales précieuses contre le vol, la perte et tout autre accès non autorisé.

- Architectures cloud adaptées. Les charges de travail sont mieux protégées contre les dommages lorsqu'elles s'exécutent sur des architectures cloud correctement configurées.

- Surveillance et rapports. Les outils qui observent en permanence les activités et les événements et fournissent des alertes de sécurité en temps réel sont essentiels pour maintenir la sécurité du cloud.

Pourquoi la gestion de la sécurité dans le cloud est-elle importante ?

Ne pas prendre en charge la sécurité du cloud est une grave erreur qui pourrait exposer les organisations à des pertes de données, des violations de système et des attaques dévastatrices. Outre les dommages potentiels causés à ses clients et à sa réputation, une entreprise victime d'une violation peut s'attendre à encourir des coûts moyens de 4 à 5 millions de dollars, selon une étude réalisée en 2023 par IBM et le Ponemon Institute.

De manière peut-être naïve, de nombreuses organisations abordent le cloud computing avec l'idée que l'entreprise peut se décharger des problèmes et des responsabilités liés à l'informatique quotidienne. Si cela peut être vrai en ce qui concerne la maintenance des installations et les dépenses d'investissement, un client du cloud reste néanmoins largement responsable de la conformité et de la sécurité des données.

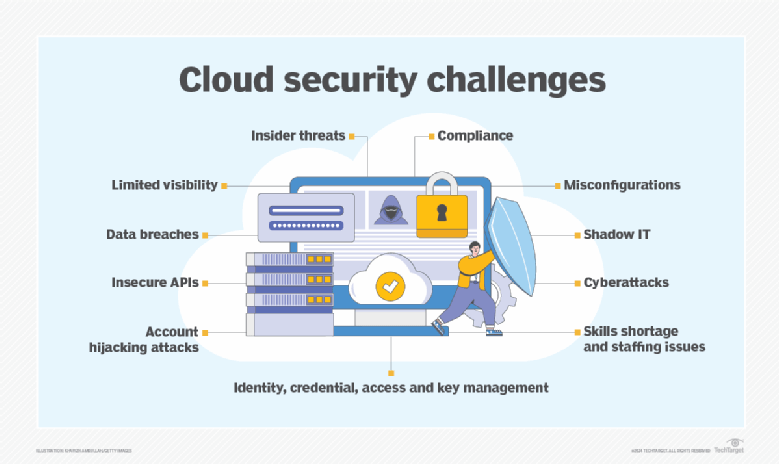

En réalité, les organisations qui utilisent des services cloud doivent faire face à de nombreux défis en matière de sécurité, en raison de l'énorme surface d'attaque que représente le cloud. Outre les violations de données, voici quelques-uns des problèmes les plus urgents en matière de gestion de la sécurité du cloud :

- Environnements cloud mal configurés.

- API mal sécurisées.

- Contrôle insuffisant de l'accès et des identifiants.

- Menaces internes.

- Usurpation de compte.

- Informatique fantôme.

Le type d'environnement cloud choisi par une organisation a également une incidence sur la gestion de la sécurité et doit donc être mûrement réfléchi. Les options privées, publiques et hybrides présentent chacune des avantages et des inconvénients. Avec une stratégie de cloud public, un client a accès aux outils et à l'expertise d'un fournisseur de services en matière de cybersécurité, qui seront presque toujours plus complets que ceux dont disposerait l'entreprise seule. Cependant, le fait de se décharger d'une partie de ces tâches de gestion comporte un compromis. C'est le fournisseur de services, et non le client, qui prend les décisions importantes en matière de cybersécurité. Et comme les technologies sous-jacentes du fournisseur sont abstraites, l'entreprise aura peu de visibilité sur les ressources sur lesquelles s'exécutent ses charges de travail.

Avec un environnement cloud privé, une organisation dispose d'un contrôle total et d'une visibilité complète sur sa sécurité. Cependant, cela implique d'accepter des coûts et une complexité accrus. Et si une approche hybride (en partie publique, en partie privée) peut sembler être le compromis idéal, elle présente également des défis, notamment en matière d'application des politiques dans tous les environnements.

Les entreprises doivent garder à l'esprit qu'une attaque visant les identifiants d'un seul utilisateur peut avoir des répercussions sur l'ensemble de l'organisation. Les conséquences des attaques visant le cloud sont souvent exponentielles, et leur rayon d'action ne cesse de s'étendre.

Quels sont les avantages de la gestion de la sécurité dans le cloud ?

La protection des charges de travail et des données dans le cloud est une tâche exigeante. Néanmoins, lorsqu'elles sont mises en œuvre et gérées avec soin, les mesures de sécurité dans le cloud permettent à une organisation de se prémunir contre les actions malveillantes. Il n'est pas possible de bloquer toutes les menaces, mais une entreprise et un fournisseur de services cloud travaillant de concert peuvent ériger des obstacles redoutables entre les données précieuses et ceux qui cherchent à s'en emparer.

Une sécurité cloud efficace offre des avantages par rapport à une approche « faites-le vous-même » de la sécurité informatique sur site, notamment les avantages suivants :

- De meilleurs outils. Les fournisseurs de services cloud proposent des outils de sécurité complets qui peuvent analyser, évaluer, signaler et alerter sur les menaces potentielles pour la sécurité avec un haut degré d'efficacité. Cela évite aux utilisateurs d'avoir à installer et à utiliser leurs propres applications ou outils de sécurité dans le cloud.

- Services de sécurité. Les fournisseurs de services proposent généralement des services de chiffrement dans le cloud et d'autres services, tels que la prévention des pertes de données (DLP), conçus pour protéger les données professionnelles au repos et en transit. Les sauvegardes de données, la récupération, la reprise après sinistre et d'autres services peuvent renforcer la protection des données professionnelles essentielles contre tout dommage.

- Réduction des coûts liés à la sécurité. Les entreprises peuvent souvent réduire leurs coûts liés à la sécurité et améliorer l'efficacité de leurs mesures de sécurité en utilisant les outils et services sophistiqués fournis par les fournisseurs de services cloud. Ces offres sont généralement mises à jour plus fréquemment et testées de manière plus approfondie que les outils de sécurité déployés dans les centres de données locaux.

Quels sont les défis liés à la gestion de la sécurité dans le cloud ?

Le modèle cloud exige des utilisateurs qu'ils acceptent sa complexité inhérente. La gestion du cloud est une tâche difficile et permanente. Du point de vue de la sécurité, les défis à relever sont les suivants :

- Responsabilité partagée. Le cloud computing fonctionne selon un modèle de responsabilité partagée, mais il existe souvent des malentendus quant aux responsabilités qui incombent au fournisseur de services et celles qui incombent au client. En cas de confusion, le risque d'oublier quelque chose d'important augmente. Cela crée des lacunes critiques dans la gestion de la sécurité.

- Visibilité limitée. Si vous ne pouvez pas le voir, vous ne pouvez pas le gérer. C'est un vieil adage qui s'applique parfaitement aux efforts de sécurité dans le cloud. Une entreprise qui migre ses applications et ses données vers des environnements cloud est confrontée à une situation complexe dans laquelle le contrôle est décentralisé. Différentes équipes et divisions de l'entreprise peuvent, par exemple, prendre chacune des décisions concernant l'utilisation des services cloud. Sans moyen de découvrir, de suivre et de signaler les actifs présents dans le cloud, une équipe de sécurité interne peut ne même pas savoir ce qu'elle est censée gérer.

- Problèmes de conformité. Une entreprise est tenue de savoir où se trouvent ses données dans le cloud et comment elles sont utilisées. Lorsqu'un fournisseur de services cloud dissimule ces informations, ou qu'un utilisateur ne prend pas la peine d'y accéder, l'entreprise s'expose à une violation coûteuse de la conformité réglementaire. Il est important de comprendre les outils et la visibilité offerts par un fournisseur et de savoir comment ces informations aident une entreprise à respecter ses obligations de conformité.

- Contrôle limité. Bien qu'ils puissent exercer un contrôle considérable sur l'autorisation et l'authentification des utilisateurs, les clients du cloud public ont généralement peu de contrôle sur l'infrastructure cloud sous-jacente, qui appartient au fournisseur de services. Cela peut entraîner des problèmes de sécurité concernant l'accès et le partage des données.

- Différences entre les clouds. À mesure que les entreprises explorent les environnements hybrides et multicloud, elles découvriront de nombreuses différences en matière d'outils, de services, de configurations et de capacités. Par exemple, la sécurité multicloud pose certains défis spécifiques. Ces différences peuvent entraîner une posture de sécurité incohérente ou incomplète pour une entreprise. Des consultations avec les fournisseurs peuvent aider à remédier à cette hétérogénéité.

Qui est responsable de la sécurité du cloud ?

La sécurité dans le cloud computing repose sur le modèle de responsabilité partagée, qui attribue certaines responsabilités au fournisseur de services cloud et d'autres au client cloud. À un niveau élevé, ce modèle stipule que le fournisseur de services est responsable de la sécurité de son cloud, tandis que le client cloud est responsable de la sécurité dans le cloud. La distinction peut sembler subtile, mais il est essentiel de la comprendre :

- Un fournisseur de services cloud veille à ce que son infrastructure et ses services fonctionnent de manière sécurisée. Ses serveurs et ses réseaux, par exemple, doivent être installés et configurés de manière sécurisée.

- Un utilisateur du cloud prend des mesures pour déployer les fonctionnalités de sécurité nécessaires au fonctionnement sécurisé des machines virtuelles et des charges de travail, tout en contrôlant minutieusement l'accès à cet environnement cloud.

À titre d'exemple, supposons qu'un fournisseur de services cloud propose des services IAM pour aider ses clients à gérer l'accès des utilisateurs aux charges de travail et aux données. Un client qui choisit de renoncer à ces services ouvre effectivement l'accès aux charges de travail et aux données à tout le monde. L'entreprise a négligé son devoir de maintenir la sécurité du cloud et, ce faisant, a probablement enfreint ses obligations en matière de conformité et autres obligations réglementaires. Dans ce scénario, c'est le client du cloud, et non le fournisseur de services, qui serait responsable de toute perte de données.

Si les équipes de sécurité traditionnelles des entreprises peuvent assumer certaines tâches liées à la sécurité du cloud, des compétences spécifiques sont nécessaires pour garantir une protection continue et efficace des données et des charges de travail dans le cloud. Par exemple, un ingénieur spécialisé dans la sécurité du cloud aura des connaissances sur les plateformes cloud, les langages de programmation, les outils de sécurité et d'autres sujets pertinents.

Une équipe de sécurité interne peut aborder l'automatisation de la sécurité du cloud dans quatre domaines clés :

- Configurations de conteneurs, de machines virtuelles et d'informatique sans serveur.

- Infrastructure en tant que code et autres techniques automatisées de composition d'infrastructure.

- Étiquetage des actifs et autres tactiques de gestion des stocks dans le cloud.

- Analyse des vulnérabilités.

La mise en place et la gestion de contrôles et de processus IaaS dans ces domaines permettent des déploiements fluides et cohérents, des audits et des rapports appropriés, ainsi que l'application et le respect des politiques.

Ces équipes spécialisées doivent respecter scrupuleusement les normes de conformité applicables au cloud, en s'assurant que les fournisseurs de services sont à jour par rapport aux dernières exigences du secteur. Diverses organisations professionnelles et techniques traitent des normes de conformité et proposent des recommandations et des conseils pour une mise en œuvre réussie du cloud.

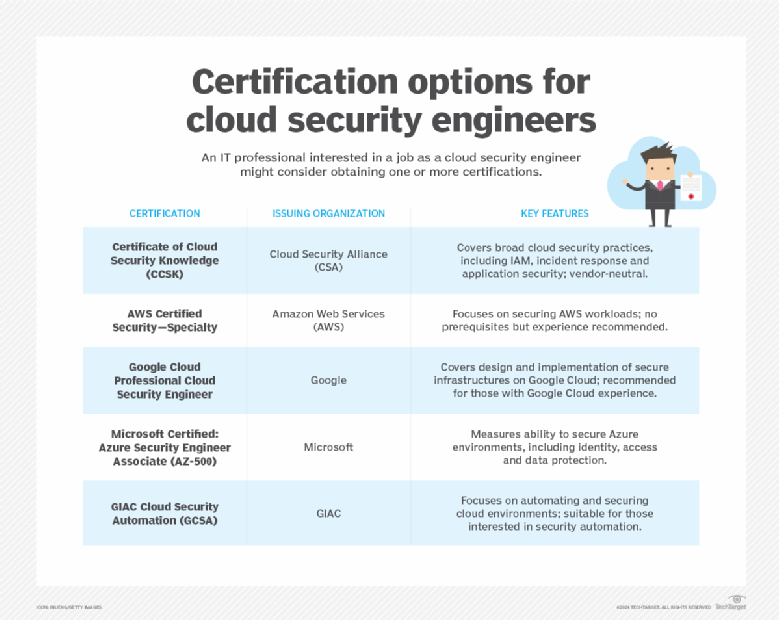

La formation à la sécurité dans le cloud continue de s'améliorer, et les certifications permettent de démontrer une formation professionnelle. Le programme ISC2 Certified Cloud Security Professional, par exemple, teste les compétences techniques d'un professionnel de la cybersécurité en matière de sécurisation des applications et des infrastructures cloud. Une autre certification très prisée est le Certificate of Cloud Security Knowledge délivré par la Cloud Security Alliance. Les candidats doivent démontrer leur expertise en matière de cryptage des données, d'accès aux identités, de réponse aux incidents et d'autres aspects essentiels de la sécurité du cloud. Des formations en cybersécurité sont également proposées par GIAC, Arcitura, SANS Institute et d'autres groupes.

Élaboration d'une politique de sécurité dans le cloud

Toute organisation qui s'engage dans le cloud computing souhaitera créer une politique de sécurité cloud. Cette politique doit aborder des considérations essentielles, telles que la manière dont les employés peuvent interagir avec le cloud, les types de données que l'organisation autorisera dans le cloud, les contrôles d'accès à un environnement cloud, etc.

Pour concevoir une politique de sécurité cloud, tenez compte des points de départ suivants :

- Ajouter des éléments liés au cloud dans une politique de cybersécurité existante.

- Évaluer et sélectionner les logiciels proposés par les fournisseurs capables de produire rapidement des politiques.

- Examiner les normes de sécurité dans le cloud pour les cadres et les contenus pouvant être intégrés à la politique.

En l'absence de politique, une entreprise peut être exposée à un risque accru de violations de la sécurité et de perte de données. Une entreprise qui ne dispose pas de politiques pertinentes peut également s'exposer à des sanctions pour non-conformité.

La manière dont vous organisez les politiques de sécurité cloud dépendra également du type de service cloud utilisé : SaaS, IaaS ou PaaS.

Meilleures pratiques en matière de sécurité SaaS. Le SaaS n'est pas un service monolithique et ne doit pas être traité comme tel en matière de sécurité. Les entreprises doivent passer en revue les meilleures pratiques pour protéger les applications basées sur le SaaS et appliquer celles qui correspondent le mieux au service adopté. Les experts conseillent aux clients de dresser l'inventaire des actifs cloud, car cela permet de clarifier exactement quelles applications sont utilisées, de déployer une authentification renforcée, telle que l'authentification multifactorielle, lorsque cela est possible, et de chiffrer les données en transit et au repos.

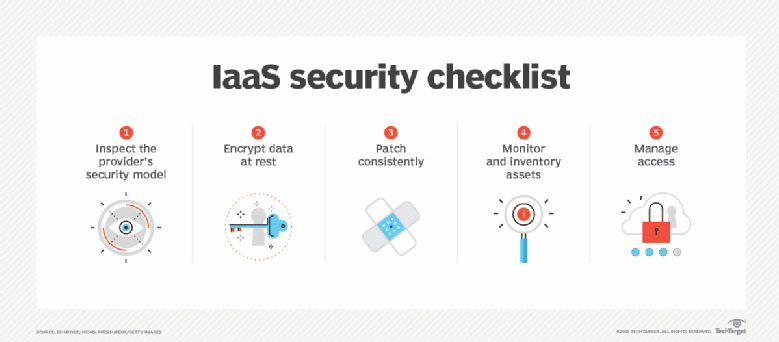

Meilleures pratiques en matière de sécurité IaaS. Tout comme le SaaS, l'IaaS exige des entreprises qu'elles réfléchissent à la manière de crypter les données et d'inventorier les actifs cloud, mais la sécurisation de l'infrastructure dans le cloud nécessite encore plus d'attention. L'IaaS offre aux utilisateurs un accès étendu aux ressources et aux services du fournisseur, qui peuvent être combinés à volonté pour créer un environnement d'exploitation adapté à l'hébergement des charges de travail et des données d'une entreprise. Les entreprises doivent élaborer une liste de contrôle de sécurité IaaS. Cela commence par la compréhension des pratiques de sécurité d'un fournisseur de cloud spécifique, en veillant à la cohérence des correctifs et à la gestion des accès.

Meilleures pratiques en matière de sécurité PaaS. Les directives de sécurité PaaS recommandent aux organisations de s'impliquer fortement dans la protection de leurs services de plateforme et de ne pas laisser les détails au fournisseur. Par exemple, les entreprises doivent s'engager dans la modélisation des menaces et la déconstruction de la conception d'une application, ce qui aidera à identifier les vulnérabilités et à les atténuer. Le fournisseur PaaS proposera des outils et des fonctionnalités de sécurité, mais il appartient aux utilisateurs PaaS d'utiliser ces fonctionnalités. Une autre pratique recommandée pour les utilisateurs PaaS consiste à planifier soigneusement la portabilité afin que l'organisation ne soit pas liée à un seul fournisseur. Par exemple, les utilisateurs PaaS de développement logiciel peuvent choisir de travailler avec des langages de programmation courants, tels que C#, Python et Java, qui sont largement pris en charge.

Stratégies de gestion de la sécurité dans le cloud

Il est rare que les organisations disposent d'un environnement cloud unique. Elles en ont généralement plusieurs afin de répondre à divers besoins en matière de données, d'applications, de plateformes et d'infrastructures. La gestion de services cloud disparates peut s'avérer difficile. Les organisations ont donc besoin d'une stratégie solide qui protège leurs actifs tout en garantissant la conformité et en maîtrisant les coûts.

Pour prévenir ou limiter l'expansion anarchique, les organisations doivent centraliser l'approvisionnement, le déploiement et la gestion de leurs environnements multicloud. Cela permet de garantir l'application et le respect des politiques de sécurité et des exigences de conformité de l'organisation. La centralisation est également essentielle pour permettre aux organisations de collaborer et de communiquer de manière uniforme sur les menaces et les stratégies d'atténuation. Les nouvelles pratiques FinOps peuvent aider à mettre en place des équipes interdisciplinaires chargées de gérer l'utilisation, la sécurité et les dépenses liées au cloud.

Les équipes chargées de la sécurité du cloud doivent tester régulièrement leurs environnements cloud. Les tests sont essentiels pour le modèle de responsabilité partagée, dans lequel les équipes de sécurité internes et celles des fournisseurs assument conjointement la protection des actifs dans le cloud. Les tests d'intrusion dans le cloud constituent un moyen utile de tester le modèle de responsabilité partagée et la sécurité globale d'un environnement cloud.

Certaines organisations opérant dans des secteurs hautement réglementés ou à haut risque peuvent souhaiter utiliser des techniques d'investigation numérique dans leur environnement cloud. L'automatisation doit être une priorité pour atteindre cet objectif, afin que les organisations puissent non seulement inspecter et analyser les informations stockées dans le cloud à des fins judiciaires (par exemple, les paquets réseau, la mémoire de charge de travail, les volumes de disque de charge de travail, les journaux et autres données d'événements), mais aussi atténuer les problèmes détectés.

L'un des types d'attaques les plus importants que les équipes de sécurité doivent contrer grâce à une meilleure gestion de la sécurité du cloud est le piratage de compte, dans lequel les pirates compromettent un abonnement ou un autre type de compte cloud pour se livrer à des activités malveillantes. Pour se protéger contre le piratage de compte, les équipes de sécurité doivent prendre trois mesures cruciales : exiger une authentification multifactorielle, séparer les tâches et faire confiance mais vérifier l'accès aux comptes.

Le partage d'informations est un aspect souvent négligé des tests de sécurité et de la gestion de la sécurité dans le cloud. Bien qu'il existe de nombreux outils et pratiques permettant de détecter et de corriger les problèmes de sécurité, les réponses aux questions suivantes peuvent facilement être perdues ou ignorées si elles ne sont pas documentées et partagées avec l'ensemble de l'équipe de gestion du cloud :

- Que s'est-il passé ?

- Pourquoi cela s'est-il produit ?

- Quelle en était la cause profonde ?

- Quelle a été la mesure corrective prise ?

- Quels ont été les résultats ?

- Comment adapter les politiques, les pratiques et les processus ?

Le partage d'informations permet à l'ensemble de l'équipe de gestion du cloud de tirer parti et de tirer des enseignements des problèmes ou incidents qui affectent la sécurité du cloud.

Mise en œuvre de la gestion de la sécurité dans le cloud

Les approches en matière de mise en œuvre et de gestion de la sécurité dans le cloud sont aussi variées que les outils et les entreprises qui utilisent le cloud computing. Néanmoins, plusieurs principes directeurs peuvent être appliqués à la mise en œuvre :

- Comprenez les moteurs et les objectifs de l'entreprise. La sécurité du cloud, et sa gestion adéquate, ont un objectif précis : servir l'entreprise et faciliter ses intérêts commerciaux. Toute mise en œuvre d'une gestion de la sécurité du cloud doit répondre aux besoins de l'entreprise. Une entreprise fortement réglementée, par exemple, fera de la conformité l'un des principaux objectifs de ses efforts en matière de sécurité.

- Comprenez les menaces. Des logiciels malveillants aux intrusions en passant par les catastrophes, il est essentiel de comprendre d'où proviennent les attaques et comment celles-ci mettent en péril l'entreprise et ses objectifs. Effectuez régulièrement des audits de sécurité sur les charges de travail, les données et les services basés sur le cloud. En identifiant correctement les menaces auxquelles elle est confrontée, une organisation aura plus de facilité à élaborer de nouvelles politiques et de nouveaux processus, ainsi qu'à sélectionner les outils adaptés à la tâche.

- Sélectionnez et mettez en œuvre des outils. Une entreprise dispose de nombreux outils, plateformes et services pour l'aider à gérer la sécurité du cloud. Il n'existe pas de solution universelle, et chaque produit présente des avantages et des inconvénients spécifiques. Cependant, connaître les objectifs commerciaux et les pratiques envisagées facilite considérablement la recherche et la validation d'outils de gestion de la sécurité du cloud. Cela peut encore nécessiter quelques ajustements au niveau des principes et des pratiques, mais les idées sous-jacentes doivent rester cohérentes.

- Cryptez les données et surveillez-les. Idéalement, les données doivent être cryptées au repos et en transit. L'accès des utilisateurs et des charges de travail doit adopter un modèle « zero trust » et d'autres postures hautement restrictives. Surveillez le trafic réseau et guettez les intrusions. Recherchez les activités malveillantes, telles que l'accès non autorisé aux données. Supervisez les utilisateurs finaux et les appareils.

- Rapport. Utilisez les fonctionnalités d'alerte et de rapport des systèmes de sécurité cloud pour fournir des rapports de sécurité en temps opportun aux parties prenantes chargées des charges de travail cloud et aux dirigeants d'entreprise. Identifiez les menaces (par exemple, un système d'exploitation non mis à jour) et prenez des mesures proactives pour atténuer ces risques.

- Réévaluez. Les menaces et les besoins des entreprises évoluent constamment, tout comme la sécurité du cloud. Pour faire face aux menaces nouvelles et émergentes, une entreprise aura probablement besoin d'un effort collectif impliquant les responsables commerciaux, technologiques et juridiques de l'ensemble de l'organisation.

Parmi les autres stratégies qu'une organisation pourrait envisager, citons l'adoption d'une gestion des droits d'accès à l'infrastructure cloud, une discipline qui vise à suivre de manière plus rigoureuse les personnes ayant accès à l'infrastructure cloud, et la gestion des vulnérabilités cloud, une tactique émergente qui permet de corriger en continu les vulnérabilités détectées.

Il n'est donc pas surprenant que les fournisseurs de solutions de sécurité tentent d'intégrer l'IA dans leurs produits. Les experts prédisent que l'IA sera utile dans les domaines suivants, entre autres :

- Détection et correction des erreurs de configuration.

- Analyse du comportement des utilisateurs.

- Détection et réponse aux menaces.

La perspective d'une utilisation offensive de l'IA est une préoccupation croissante. En effet, 38 % des personnes interrogées dans le cadre d'une enquête menée en 2024 par Palo Alto Networks auprès de professionnels de la sécurité informatique ont classé les attaques basées sur l'IA parmi leurs principales préoccupations en matière de sécurité dans le cloud.

Liste de contrôle pour la sécurité dans le cloud

Pour déterminer l'efficacité des pratiques de sécurité dans le cloud, une organisation devra vérifier ses défenses de manière méthodique. Il ne suffit pas de simplement mettre en œuvre des mesures de sécurité ; celles-ci doivent faire l'objet d'une évaluation et d'ajustements continus.

Une entreprise doit prendre le temps de mettre en place un processus d'évaluation de la sécurité du cloud. Grâce à ce processus, les équipes informatiques prendront conscience des risques potentiels auxquels elles sont confrontées sans le savoir. De plus, elles pourront obtenir des réponses à des questions importantes, telles que les suivantes :

- Quelle est l'étendue de notre surface d'attaque ? Une entreprise ne peut mettre en place une défense adéquate contre les menaces liées au cloud tant qu'elle n'a pas déterminé avec précision le nombre exact de services et d'applications cloud qu'elle utilise.

- Quels sont les actifs les plus exposés ? Une évaluation permet d'identifier les endroits où des images et des charges de travail insuffisamment sécurisées sont créées.

- Les pratiques IAM sont-elles efficaces ? Les organisations qui examinent attentivement leurs politiques d'accès constatent généralement qu'elles ont été trop généreuses dans l'octroi des autorisations. En limitant l'accès, vous limitez les risques.

- L'architecture est-elle correctement conçue ? Les fournisseurs de services peuvent aider leurs clients à concevoir des environnements cloud mieux à même de résister à une attaque.

- Sommes-nous informés lorsqu'un problème survient ? Les outils qui surveillent et enregistrent les incidents liés à la sécurité du cloud peuvent être utiles, mais ils doivent être vérifiés afin de s'assurer qu'ils se concentrent sur les éléments pertinents.

- Qu'en est-il de la conformité ? Des évaluations régulières permettront à une organisation de vérifier dans quelle mesure elle respecte ses obligations en matière de conformité.

En plus de révéler des surprises potentiellement désagréables, les évaluations de sécurité continues renforceront l'idée absolument essentielle selon laquelle la tâche de sécurisation du cloud n'est jamais entièrement accomplie.

Outils de sécurité cloud

Certains outils de sécurité utilisés sur site peuvent être étendus pour protéger les charges de travail dans le cloud, mais les outils et les tactiques spécialement conçus pour le cloud computing offrent une protection plus transparente et plus complète. Voici quelques catégories de produits courantes :

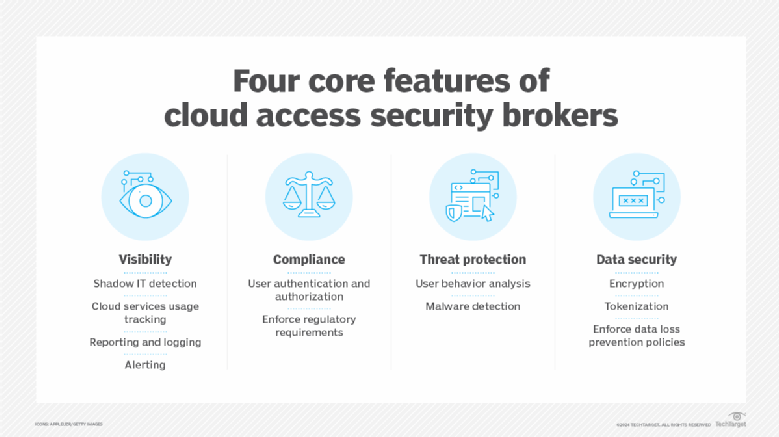

Courtiers en sécurité d'accès au cloud. Les courtiers en sécurité d'accès au cloud (CASB) servent de passerelle pour l'application des politiques de sécurité afin de garantir que les actions des utilisateurs sont autorisées et conformes aux politiques de l'entreprise. Ils présentent quatre caractéristiques principales : visibilité, conformité, protection contre les menaces et sécurité des données.

Les CASB ont également des cas d'utilisation critiques pour l'entreprise, tels que le suivi de l'utilisation des applications cloud et l'analyse du comportement des utilisateurs.

Outils de gestion de la sécurité du cloud. Les outils de gestion de la sécurité du cloud (CSPM) permettent aux entreprises d'assurer une surveillance continue de la conformité, d'empêcher les dérives de configuration, de fixer des limites aux configurations ou aux comportements autorisés dans le cloud et de faciliter les enquêtes menées par les centres d'opérations de sécurité.

Les organisations peuvent utiliser les outils CSPM pour appliquer de manière uniforme les meilleures pratiques en matière de sécurité cloud à des systèmes de plus en plus complexes, tels que les environnements hybrides, multicloud et conteneurs.

Plateformes de protection des charges de travail dans le cloud. Une plateforme de protection des charges de travail dans le cloud (CWPP) peut protéger les charges de travail, qu'elles s'exécutent sur un serveur physique, sur un serveur virtuel, en tant que fonction sans serveur ou dans un conteneur. Un outil CWPP doit renforcer la sécurité grâce à plusieurs fonctionnalités clés, notamment les suivantes :

- Suivi des charges de travail sur site et dans un ou plusieurs environnements cloud.

- Surveillance des configurations de charge de travail.

- Recherche de logiciels malveillants.

Plateforme de protection des applications natives du cloud. L'une des difficultés liées à la gestion de la sécurité dans le cloud réside dans la multitude d'outils de sécurité disponibles sur le marché. Les fournisseurs de plateformes de protection des applications natives du cloud (CNAPP) cherchent à remédier à ce problème en regroupant les fonctionnalités de plusieurs outils dans un seul produit. Ces outils sont conçus pour intégrer plusieurs fonctions de sécurité, notamment la surveillance, la réponse, l'analyse et l'optimisation, réduisant ainsi le nombre de produits autonomes qu'une équipe doit sélectionner, adopter et gérer.

Fournisseurs de solutions de gestion de la sécurité dans le cloud

Il existe d'innombrables fournisseurs et produits pour la gestion de la sécurité dans le cloud. Chaque produit, plateforme ou service se concentre sur des spécialités ou des cas d'utilisation uniques ; peut offrir certains recoupements dans les domaines CASB, CSPM, CNAPP ou CWPP ; et comporte ses propres compromis pour les utilisateurs professionnels. Comme pour la plupart des outils professionnels, il vaut la peine d'évaluer plusieurs offres et d'investir dans des projets de validation de concept afin d'identifier et de valider les produits préférés avant de s'engager.

Voici quelques exemples de fournisseurs et d'outils CASB :

- Passerelle Internet sécurisée Avast.

- Cato SASE Cloud.

- Accès sécurisé à l'espace de travail Citrix.

- Citrix Workspace Essentials.

- Forcepoint One.

- Fortinet FortiCASB.

- Microsoft Defender pour le cloud.

- Netskope.

- Service cloud Oracle CASB.

- Proofpoint Cloud App Security Broker.

- Sécurité des applications cloud SonicWall.

- Symantec CloudSOC CASB.

- Passerelle Web sécurisée dans le cloud Symantec.

- Sécurité des applications cloud Trend Micro.

Voici quelques exemples de fournisseurs et d'outils CSPM :

- Check Point CloudGuard.

- Sécurité cloud CrowdStrike Falcon.

- Cyscale.

- Plateforme de données polygraphiques Lacework.

- Microsoft Defender pour le cloud.

- Orca Security.

- Palo Alto Networks Prisma Cloud.

- Rapid7 InsightCloudSec.

- Sonrai Security.

- Sysdig Secure.

- Tenable cloud Security.

- Trend Micro Cloud One. Conformity

- Zscaler Posture Control.

Voici quelques exemples de fournisseurs et d'outils CWPP :

- AWS Control Tower.

- AWS GuardDuty.

- Checkpoint CloudGuard network Security(IaaS).

- CrowdStrike Falcon.Cloud Security

- Google Cloud Security

- Illumio Core.

- Microsoft Defender pour le cloud.

- Orca Security.

- Palo Alto Networks Prisma Cloud.

- PingSafe.

- SentinelOne Singularity Cloud.

- Sophos. Cloud Workload Protection

- Trend Micro Deep Security.

- VMware Carbon Black Workload

Note de la rédaction : Les listes ci-dessus ont été compilées à partir de diverses sources de recherche et sont fournies à titre d'exemple uniquement ; elles ne prétendent pas représenter tous les produits disponibles dans un domaine donné. Il est conseillé aux lecteurs d'effectuer leurs propres recherches et de choisir les produits en fonction de leurs besoins, de leurs recherches et des résultats des tests.

Phil Sweeney est rédacteur et auteur spécialisé dans les questions liées à la sécurité de l'information.

Stephen J. Bigelow, rédacteur technique senior chez TechTarget, possède plus de 20 ans d'expérience dans la rédaction technique dans le secteur des technologies.