Qu'est-ce que la gestion des identités et des accès ? Guide sur l'IAM

La gestion des identités et des accès, ou IAM, est un cadre de processus métier, de politiques et de technologies qui facilite la gestion des identités numériques. Grâce à un cadre IAM, les équipes de sécurité informatique peuvent contrôler l'accès des utilisateurs aux informations critiques au sein de leur organisation.

Grâce à des méthodes telles que l'authentification unique (SSO), l'authentification à deux facteurs et la gestion des accès privilégiés, les technologies IAM stockent de manière sécurisée les données d'identité et de profil et gèrent les fonctions de gouvernance des données afin de garantir que seules les données nécessaires et pertinentes sont partagées.

IAM effectue les actions de sécurité fondamentales suivantes :

- Identifie les individus dans un système grâce à la gestion des identités et à l'authentification.

- Identifie les rôles dans un système et la manière dont les rôles sont attribués aux individus.

- Ajoute, supprime et met à jour les individus et leurs rôles dans un système.

- Attribue des niveaux d'accès à des individus ou à des groupes d'individus.

- Protège les données sensibles au sein du système et sécurise le système lui-même.

La capacité d'une entreprise à savoir qui accède à quelles données et à quels systèmes, et depuis où, est non seulement utile, mais également essentielle à la protection des données. Les employés se trouvent dans des lieux éloignés, parfois dans des succursales, parfois en télétravail depuis leur domicile. Les défenses traditionnelles construites autour d'un périmètre connu ne sont plus suffisantes, ce qui explique pourquoi les experts en cybersécurité considèrent désormais l'identité comme le nouveau périmètre.

Ce guide complet examine les nombreux aspects de la gestion des identités et des accès, notamment ses défis, ses technologies et ses tendances. Des hyperliens renvoient les lecteurs vers des articles connexes qui fournissent des informations et des conseils supplémentaires sur la manière de comprendre, de mettre en œuvre et de gérer l'IAM.

Pourquoi l'IAM est-il important ?

Les chefs d'entreprise et les services informatiques sont soumis à une forte pression pour garantir l'accès aux ressources de l'entreprise tout en assurant leur protection. Il s'agit d'un exercice d'équilibre qui n'est pas simple. Les équipes chargées de la sécurité doivent attribuer et suivre les privilèges des utilisateurs afin que ceux-ci puissent travailler avec les données et les applications dont ils ont besoin pour être productifs, sans pour autant se montrer trop laxistes au point de permettre à des personnes mal intentionnées de s'introduire dans les systèmes.

L'adoption croissante des services cloud et l'augmentation du nombre d'employés hybrides et à distance signifient que davantage d'utilisateurs accèdent à davantage d'applications depuis davantage d'endroits. Ces conditions rendent indispensable une gestion adéquate des identités.

La cybersécurité repose sur l'IAM et sa liste toujours plus longue de fonctionnalités, notamment la biométrie, l'analyse comportementale et l'IA. Grâce à son contrôle strict de l'accès aux ressources dans des environnements hautement distribués et dynamiques, l'IAM s'aligne sur la transition de la sécurité, qui passe de l'utilisation de pare-feu traditionnels et de pratiques de confiance inhérente à des architectures de contrôle plus rigides.

Le modèle « zero trust » (confiance zéro) est le plus strict de ces contrôles renforcés. Une organisation qui met en œuvre le modèle « zero trust » autorise et authentifie les utilisateurs en continu, et non pas une seule fois à la périphérie. Cela renverse l'idée selon laquelle les utilisateurs qui ont été autorisés peuvent être entièrement dignes de confiance. L'architecture « zero trust » empêche les mouvements inutiles entre les applications et les systèmes, ce qui limite les dommages qu'un intrus pourrait causer.

Avec la mise en place d'un système IAM, une organisation se dote de capacités importantes pour renforcer le contrôle de la gestion des accès des utilisateurs de manière organisée. Les fonctionnalités d'automatisation éliminent les étapes manuelles, ce qui améliore l'efficacité et réduit le risque d'erreur humaine.

Les entreprises qui négligent la gestion des identités et des accès (IAM) s'exposent à des risques d'intrusion, de perte de données, d'attaques par rançongiciel et pire encore. Les cybercriminels utilisent souvent des identifiants volés pour usurper l'identité d'utilisateurs légitimes. Comme cet accès semble légitime, ils peuvent abuser des identifiants pour rester dans le réseau pendant de longues périodes. Si les identifiants volés permettent d'obtenir des privilèges d'administrateur, la perte de données et les dommages potentiels peuvent être considérables. Les cybercriminels utilisent diverses tactiques, notamment le phishing et le vishing, pour obtenir des identifiants.

Une étude menée par Verizon a révélé qu'au cours de la dernière décennie, les identifiants volés ont joué un rôle dans près d'un tiers des violations de données. Le vol d'identifiants est si efficace qu'il est utilisé à la fois par des cybercriminels ordinaires et par des acteurs malveillants hautement organisés agissant pour le compte d'États-nations.

Composants de base de l'IAM

Les produits IAM offrent un contrôle d'accès qui permet aux administrateurs système de réguler l'accès aux systèmes ou aux réseaux en fonction des rôles de chaque utilisateur au sein de l'entreprise.

Dans ce contexte, l'accès désigne la capacité d'un utilisateur individuel à effectuer une tâche spécifique, telle que consulter, créer ou modifier un fichier. Les rôles sont définis en fonction du poste, de l'autorité et des responsabilités. Les principaux types de contrôle d'accès sont les suivants :

- Contrôle d'accès basé sur les rôles.

- Contrôle d'accès discrétionnaire.

- Contrôle d'accès basé sur les attributs.

- Contrôle d'accès obligatoire.

Pour accéder à ces ressources autorisées, les utilisateurs doivent prouver leur identité. Il s'agit d'un élément complexe mais indispensable de la gestion des identités et des accès (IAM), qui implique généralement des mots de passe, une authentification par défi-réponse et d'autres méthodes connexes.

Les systèmes IAM doivent capturer et enregistrer les informations de connexion des utilisateurs, gérer la base de données d'entreprise contenant les identités des utilisateurs et orchestrer l'attribution et la suppression des privilèges d'accès. Les outils utilisés pour l'IAM doivent fournir un service d'annuaire centralisé offrant une supervision et une visibilité sur tous les aspects de la base d'utilisateurs de l'entreprise.

Pour garantir l'efficacité de leurs efforts en matière d'IAM, les équipes de sécurité doivent se référer à diverses normes et protocoles d'identité. Ces normes éprouvées peuvent contribuer à améliorer la posture de sécurité d'une organisation, ses efforts de conformité et même l'expérience utilisateur. Le cadre d'authentification, d'autorisation et de comptabilité, par exemple, est un moyen pour les équipes de sécurité d'organiser leur travail en matière d'IAM. Il fournit une structure pour le contrôle d'accès, l'application des politiques et le suivi de l'utilisation.

Une autre façon pour une entreprise de gérer l'IAM consiste à recourir à la gouvernance et à l'administration des identités, qui regroupent un ensemble de processus permettant de garantir la mise en place, la supervision, l'application et l'audit adéquats des politiques IAM.

Il convient de rappeler qu'une identité numérique ne concerne pas uniquement les personnes. L'IAM peut et doit gérer les identités numériques des appareils et des applications, ce que l'on appelle souvent la gestion des identités machines ou la gestion des identités non humaines. Il peut s'agir d'API, de serveurs et d'appareils qui accèdent à des informations et doivent être gérés. Les experts en sécurité affirment que les entreprises ont commencé à prendre conscience du nombre d'identités présentes dans leurs environnements. La sécurisation de ces identités est l'une des nouvelles tendances en matière d'IAM.

Avantages de l'IAM

Les technologies IAM peuvent être utilisées pour initier, capturer, enregistrer et gérer les identités des utilisateurs et leurs autorisations d'accès associées de manière automatisée. À une époque où les effectifs sont plus dispersés géographiquement que jamais, un IAM bien géré revêt une importance accrue.

Une organisation dotée d'un programme IAM efficace devrait s'attendre à bénéficier, entre autres avantages, des avantages suivants :

- Les privilèges d'accès sont accordés conformément à la politique, toutes les personnes et tous les services étant correctement authentifiés, autorisés et contrôlés.

- Contrôle de l'accès des utilisateurs, ce qui réduit le risque de violations de données internes et externes.

- Application des politiques relatives à l'authentification, à la validation et à l'attribution de privilèges aux utilisateurs.

- Meilleur respect des réglementations gouvernementales.

La mise en œuvre de l'IAM est nécessaire pour garantir la sécurité des opérations, mais elle peut également procurer des avantages concurrentiels aux entreprises. Par exemple, les technologies IAM permettent à une entreprise de donner à des utilisateurs externes à l'organisation (clients, partenaires, sous-traitants et fournisseurs, par exemple) l'accès à des applications et à des données sans compromettre la sécurité.

Technologies et outils IAM

Les technologies IAM sont conçues pour simplifier le processus de provisionnement des utilisateurs et de configuration des comptes. Ces systèmes doivent réduire le temps nécessaire à la réalisation de ces processus grâce à un flux de travail contrôlé qui diminue les erreurs et les risques d'abus tout en permettant la création automatisée de comptes. Un système IAM doit également permettre aux administrateurs de visualiser et de modifier instantanément les rôles et les droits d'accès en constante évolution.

Ces systèmes doivent trouver le juste équilibre entre la rapidité et l'automatisation de leurs processus et le contrôle dont les administrateurs ont besoin pour surveiller et modifier les droits d'accès. Par conséquent, pour gérer les demandes d'accès, le répertoire central a besoin d'un système de droits d'accès qui associe automatiquement les titres des postes, les identifiants des unités commerciales et les emplacements des employés à leurs niveaux de privilèges correspondants.

Plusieurs niveaux de révision peuvent être inclus dans les flux de travail afin de permettre une vérification adéquate des demandes individuelles. Cela simplifie la mise en place de processus de révision appropriés pour les accès de niveau supérieur. Cela facilite également la révision des droits existants afin d'éviter le « glissement des privilèges », c'est-à-dire l'accumulation progressive de droits d'accès au-delà de ce dont les utilisateurs ont besoin pour faire leur travail.

Un bon outil IAM automatise l'attribution des privilèges minimaux, permet l'authentification unique (SSO) sur plusieurs applications et fournisseurs, offre une grande visibilité sur les accès aux systèmes d'une organisation et garantit une expérience utilisateur raisonnablement fluide, entre autres fonctionnalités.

Les systèmes IAM doivent être utilisés pour offrir la flexibilité nécessaire à la création de groupes dotés de privilèges spécifiques pour des rôles spécifiques, afin que les droits d'accès basés sur les fonctions des employés puissent être attribués de manière uniforme. Le système doit également prévoir des processus de demande et d'approbation pour la modification des privilèges, car des employés ayant le même titre et le même lieu de travail peuvent avoir besoin d'un accès personnalisé ou légèrement différent.

Grâce à l'IAM, les entreprises peuvent mettre en œuvre toute une gamme de méthodes d'authentification numérique pour prouver l'identité numérique et autoriser l'accès aux ressources de l'entreprise.

Mots de passe uniques. Le type d'authentification numérique le plus courant reste le mot de passe unique. Bien qu'ils ne soient pas particulièrement sûrs ni pratiques, les mots de passe sont généralement utilisés par les utilisateurs pour accéder à leurs comptes d'achat, bancaires, de divertissement, de messagerie électronique et professionnels.

Pour renforcer la sécurité des mots de passe, certaines organisations exigent des mots de passe plus longs ou plus complexes, comprenant une combinaison de lettres, de symboles et de chiffres. Les utilisateurs trouvent naturellement fastidieux de devoir mémoriser tous ces mots de passe longs et complexes pour se connecter à telle application ou tel site. Les points d'entrée SSO et les gestionnaires de mots de passe peuvent aider à alléger cette charge.

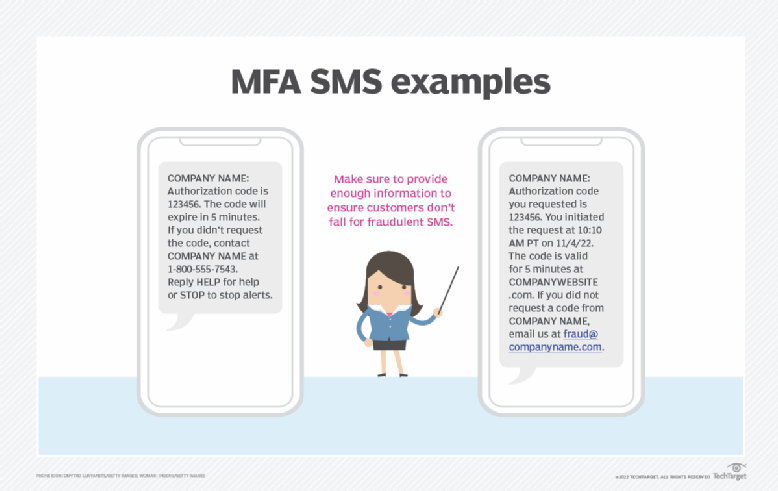

Authentification multifactorielle. L'authentification multifactorielle (MFA) est un type d'authentification de plus en plus courant. Un système IAM qui demande à l'utilisateur de saisir un code envoyé par SMS sur son téléphone, par exemple, augmente la probabilité que la tentative d'accès soit légitime. À moins d'avoir déjà accès au téléphone de l'utilisateur ou d'en être en possession, les personnes malintentionnées qui ont volé un mot de passe ne pourront pas franchir ce deuxième obstacle d'authentification.

Le mouvement MFA prend de l'ampleur. Les employeurs demandent désormais systématiquement aux télétravailleurs d'utiliser un deuxième ou un troisième facteur pour prouver leur identité. Les institutions financières et autres organisations soucieuses de la sécurité utilisent des processus MFA avant d'accorder à un client l'accès à un compte. En 2024, Google Cloud, AWS et Microsoft Azure ont tous décidé qu'ils exigeraient la MFA pour que leurs clients puissent accéder aux services cloud.

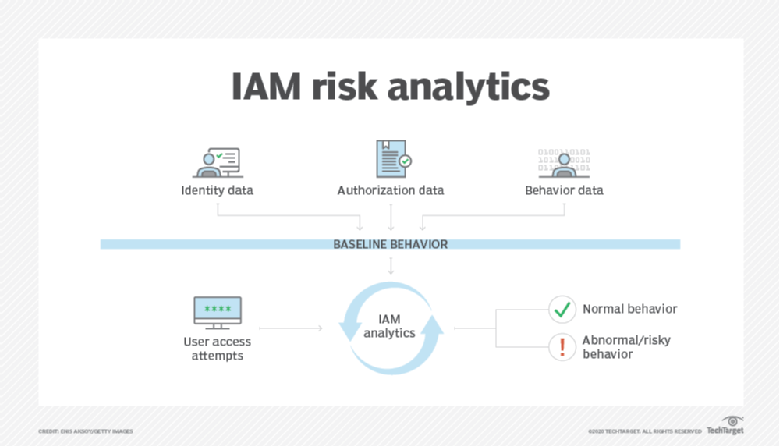

Authentification adaptative. Lorsqu'elles traitent des informations et des systèmes hautement sensibles, les organisations peuvent utiliser des méthodes d'authentification comportementales ou adaptatives pour faciliter la gestion des identités. Les outils IAM, par exemple, sont désormais plus à même de détecter lorsqu'une personne qui se connecte habituellement à partir d'un certain endroit à une certaine heure tente d'accéder aux systèmes depuis un autre endroit et à une heure où elle ne travaille pas normalement. Ces comportements peuvent indiquer que les identifiants de l'utilisateur ont été compromis.

En appliquant l'IA, les organisations peuvent plus facilement reconnaître si le comportement d'un utilisateur ou d'une machine s'écarte de la norme ; les anomalies doivent déclencher des verrouillages automatiques.

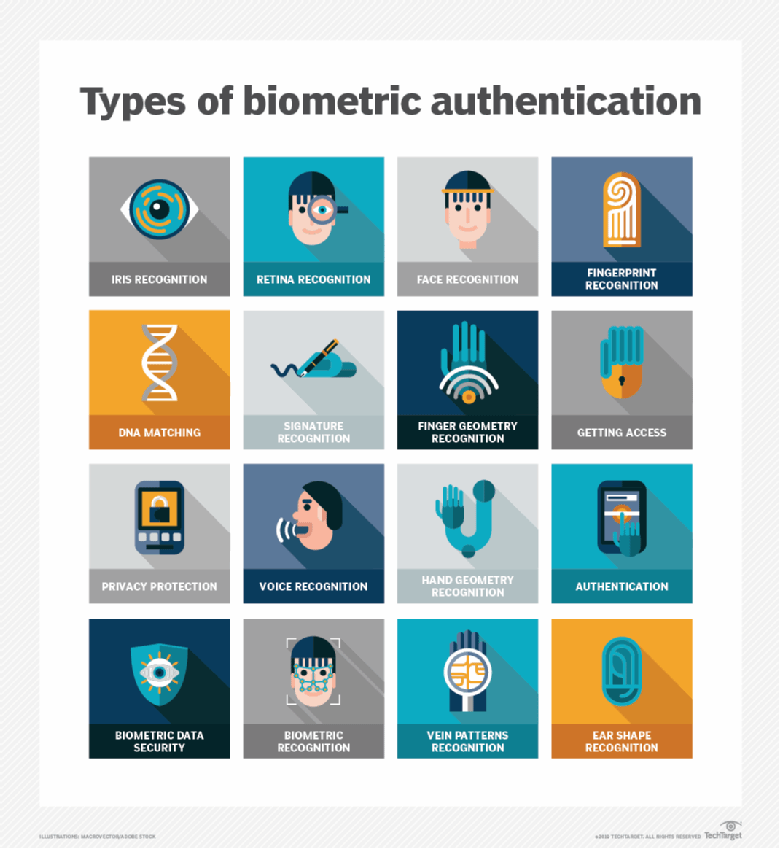

Biométrie. Certains systèmes IAM utilisent la biométrie comme méthode d'authentification. Les caractéristiques biométriques, telles que les empreintes digitales, l'iris, le visage, la paume de la main, la démarche, la voix et, dans certains cas, l'ADN, sont considérées comme un moyen simple et précis de savoir exactement qui accède à quoi.

Bien que la commodité de la reconnaissance faciale ou de la lecture d'empreintes digitales soit indéniable, l'utilisation de la biométrie comporte des risques qui diffèrent des autres défis liés à l'informatique ou à la sécurité. Les données d'empreintes digitales volées, par exemple, ne peuvent pas être remplacées comme le serait un mot de passe piraté. Assurez-vous de bien comprendre les avantages et les inconvénients de l'authentification biométrique.

Lorsqu'une organisation recueille les caractéristiques faciales spécifiques d'une personne, elle assume la lourde responsabilité de protéger ces données. Les organisations qui envisagent d'adopter la biométrie doivent examiner une longue liste de questions juridiques et relatives à la confidentialité avant de s'engager dans cette forme d'authentification.

Mise en œuvre de l'IAM dans l'entreprise

L'un des principaux sujets de préoccupation en matière d'IAM concerne la manière dont les comptes sont provisionnés et déprovisionnés.

Les équipes informatiques accordent parfois à un utilisateur des privilèges qui dépassent ceux nécessaires à l'accomplissement d'une tâche particulière. Pour un intrus, ces comptes surdotés en privilèges constituent des cibles particulièrement intéressantes, car ils permettent d'accéder à de nombreux services d'une organisation. Un risque connexe est lié aux mauvaises pratiques de suppression des privilèges, c'est-à-dire la suppression des accès lorsqu'un employé change de poste ou quitte l'entreprise. Une gestion stricte des privilèges réduit également les risques liés aux menaces internes.

Une organisation doit identifier une équipe de personnes qui joueront un rôle de premier plan dans l'application des politiques d'identité et d'accès. L'IAM concerne tous les services et tous les types d'utilisateurs (employés, sous-traitants, partenaires, fournisseurs, clients, etc.). Il est donc essentiel que l'équipe IAM soit composée de membres issus de différentes fonctions de l'entreprise. Une approche qui rassemble différentes personnes et s'articule autour d'objectifs communs devrait améliorer les chances de réussite en matière de sécurité des identités.

Que faut-il pour mettre en place une infrastructure IAM efficace ? Les points clés à évaluer comprennent la manière de gérer l'authentification et la gestion fédérée des identités. Ces activités peuvent impliquer la décision d'utiliser le protocole OpenID Connect ou la norme SAML, qui sont similaires mais pas identiques.

Les implémentations doivent être réalisées en tenant compte des meilleures pratiques en matière d'IAM, notamment les suivantes :

- Adoption de l'architecture « zero trust ».

- Utilisation de l'authentification multifactorielle (MFA).

- Politiques strictes en matière de mots de passe.

- Promotion de la formation à la sensibilisation à la sécurité.

Les entreprises doivent également veiller à centraliser la sécurité et les systèmes critiques autour de l'identité. Mais surtout, elles doivent mettre en place un processus leur permettant d'évaluer l'efficacité des contrôles IAM actuels.

Bien que l'IAM repose en grande partie sur la technologie, elle ne se limite pas aux cadres et aux outils. Une équipe de sécurité informatique a besoin de personnes possédant des compétences et une expertise en matière d'IAM. Les personnes à la recherche d'un emploi dans ce domaine doivent être prêtes à démontrer leurs connaissances lors de l'entretien d'embauche.

Risques liés à l'IAM

Bien qu'indispensable aux efforts de sécurité, l'IAM n'est pas sans risques. Les organisations peuvent commettre des erreurs, et c'est souvent le cas, lorsqu'elles tentent de gérer les identités et de contrôler les accès.

La gestion des accès peut être préoccupante lorsque la création et la suppression des comptes utilisateurs ne sont pas gérées correctement. Les équipes de sécurité doivent être conscientes de l'existence de comptes utilisateurs vulnérables et inactifs. Lorsqu'il y a une prolifération des comptes administrateurs, quelqu'un doit le remarquer et se demander pourquoi. Les organisations doivent assurer le contrôle du cycle de vie de tous les aspects de la gestion des identités et des accès (IAM) afin d'empêcher les acteurs malveillants d'accéder aux identités et aux mots de passe des utilisateurs.

Les risques spécifiques liés à la gestion des identités et des accès (IAM) à surveiller sont les suivants :

- Examens d'accès irréguliers.

- Mots de passe faibles et absence d'authentification multifactorielle (MFA).

- Comptes sur privilégiés.

- Mauvaise intégration de l'IAM entre les systèmes et les clouds.

Les capacités d'audit permettent de vérifier que les accès des utilisateurs sont modifiés en conséquence lorsqu'ils changent de poste ou quittent l'organisation.

Pour mieux évaluer les risques liés à la sécurité de leur organisation, les professionnels de l'informatique peuvent obtenir des certifications en matière de sécurité. Certaines certifications sont spécifiques à la gestion des identités.

Fournisseurs et produits IAM

Les fournisseurs IAM vont des grandes entreprises, telles qu'IBM, Microsoft, Oracle et RSA, aux fournisseurs spécialisés, tels qu'Okta, Ping Identity, SailPoint et OneLogin.

La nature dynamique du marché des outils IAM signifie que les organisations disposent d'un large éventail d'options. Cela signifie également que les équipes de sécurité devront faire des recherches pour identifier la combinaison de produits qui répondra aux besoins de l'entreprise, tels que la gestion centralisée, l'authentification unique (SSO), la gouvernance, la conformité et les outils d'analyse des risques.

Certains fournisseurs s'orientent vers la combinaison de divers produits et outils dans des plateformes IAM. Le fait de disposer d'un ensemble de fonctionnalités dans une seule plateforme pourrait réduire les problèmes d'intégration rencontrés sur le marché actuellement fragmenté des produits IAM.

IAM et conformité

Au cœur de l'IAM se trouve le principe du moindre privilège, selon lequel les utilisateurs ne se voient accorder que les droits d'accès nécessaires à l'accomplissement de leurs tâches spécifiques. Ce contrôle d'accès prédéterminé et en temps réel est nécessaire tant pour la sécurité que pour la conformité.

Grâce aux contrôles IAM mis en place, une entreprise devrait être en mesure de prouver aux entités externes qu'elle prend ses responsabilités en matière de sécurité au sérieux et que les données sont protégées. Les organisations dotées d'un système IAM efficace peuvent démontrer leur conformité et respecter les réglementations applicables, telles que le RGPD, la loi HIPAA et la loi Sarbanes-Oxley.

La feuille de route de l'IAM

L'innovation est omniprésente dans le domaine de la gestion des identités et des accès (IAM), et les entreprises bénéficient de nouvelles stratégies soutenues par des produits et des fonctionnalités. Cependant, comme cela a toujours été le cas, les professionnels de la sécurité doivent faire face à des menaces connues (et persistantes en raison de leur efficacité prouvée) et à des menaces émergentes et moins bien définies.

L'une des nouvelles défenses contre les cyberattaques liées à la gestion des identités et des accès (IAM) est la détection et la réponse aux menaces d'identité (ITDR). Combinant outils et bonnes pratiques, l'ITDR vise à empêcher les acteurs malveillants de tirer parti des identités vulnérables, telles que celles associées à une application héritée qui n'est pas compatible avec un outil moderne de gestion des accès. L'ITDR peut signaler ces faiblesses, donnant ainsi à l'équipe informatique la possibilité de corriger les vulnérabilités avant qu'elles ne soient exploitées.

Les progrès réalisés dans le domaine de l'IA ont accru les inquiétudes concernant la sécurité de l'identité. Les experts craignent que l'IA ne rende les techniques de phishing plus sophistiquées et plus crédibles. Pour être efficace, le phishing nécessite généralement quelques informations qui donnent au moins un semblant de véracité au message, quelque chose qui semble suffisamment raisonnable pour inciter le destinataire à agir. L'IA peut rapidement et efficacement rassembler les informations qui confèrent cette apparence de légitimité.

Lorsque les cybercriminels parviennent à inciter leurs victimes à cliquer sur un lien ou à révéler un mot de passe, même les défenses organisationnelles et les protections IAM les plus solides peuvent être contournées.

Même sans l'aide de l'IA, les mots de passe sont depuis longtemps vulnérables. Les techniques de piratage permettent de déchiffrer de nombreux mots de passe. Et la perspective de devoir créer et mémoriser un nouveau mot de passe est une source de frustration courante. On peut dire sans se tromper que les mots de passe sont aussi populaires auprès des pirates informatiques qu'ils sont impopulaires auprès des utilisateurs.

Bien qu'ils soient à la fois risqués et impopulaires, les mots de passe perdurent. Le passage à l'authentification sans mot de passe est séduisant, mais cet avenir sans mot de passe n'est pas encore pour demain.

Lors d'une conférence téléphonique sur les résultats financiers en septembre 2024, Larry Ellison, président et cofondateur d'Oracle, a déploré la dépendance persistante du secteur technologique à l'égard des mots de passe. M. Ellison a fait valoir que les outils de reconnaissance faciale devraient être la voie à suivre. « Regardez-moi et reconnaissez-moi », a déclaré M. Ellison. « Ne me demandez pas de taper un mot de passe stupide de 17 lettres. »

Les remarques d'Ellison ont été faites à peu près au moment où le NIST, qui établit les normes de cybersécurité les plus largement acceptées, a proposé des ajustements importants à ses directives en matière de mots de passe. Reconnaissant que les mots de passe sont encore largement utilisés et le resteront probablement dans un avenir prévisible, le NIST préconise l'utilisation de mots de passe plus efficaces. Le projet de directives pour 2024 invite les organisations à supprimer l'obligation courante pour les utilisateurs de réinitialiser leur mot de passe tous les 90 jours. Selon le NIST, un changement de mot de passe ne devrait être effectué que lorsqu'il existe des preuves ou des raisons valables de penser qu'une violation a compromis les identifiants d'une personne. La proposition du NIST recommande également d'augmenter la longueur des mots de passe à 15 à 64 caractères.

Des mots de passe plus longs et plus forts pourraient améliorer la gestion des identités, mais ils ne satisferont pas ceux qui souhaitent que tous les mots de passe expirent définitivement. Les promoteurs des clés d'accès, par exemple, affirment que les utilisateurs devraient pouvoir accéder aux applications et aux sites web avec les mêmes méthodes simples et sécurisées que celles qu'ils utilisent pour déverrouiller un appareil. Une fois la clé d'accès créée, la technologie de gestion des mots de passe associe une clé publique connue uniquement du service auquel on accède à une clé privée connue uniquement de l'appareil utilisé. Cette paire de clés cryptographiques permet aux utilisateurs de s'authentifier sans avoir à se souvenir d'un mot de passe, à condition qu'ils aient déverrouillé l'appareil utilisé de manière sécurisée à l'aide d'un code PIN ou d'une méthode biométrique.

La FIDO Alliance, une organisation à but non lucratif soutenue par Google et d'autres entreprises, promeut des normes qui permettraient une utilisation plus large des clés d'accès. L'objectif serait de remplacer efficacement les mots de passe. Il est loin d'être certain que les entreprises et les particuliers adopteront les clés d'accès et les gestionnaires de mots de passe. Et il convient de rappeler que la disparition des mots de passe est souhaitée – et prédite – depuis longtemps, ce qui vous donne matière à réflexion la prochaine fois que vous vous arrêterez pour vous rappeler comment vous connecter à votre compte.

Phil Sweeney est un rédacteur et écrivain spécialisé dans les questions de sécurité de l'information. Cet article a été mis à jour en 2025 afin d'améliorer l'expérience du lecteur.