Sécurité du cloud (Cloud security)

La sécurité du Cloud Computing, également connue sous le nom de Cloud Security consiste à protéger les données, les applications et l'infrastructure basées sur une infrastructure Cloud contre les cyber-attaques et les cyber-menaces.

La cybersécurité, dont la sécurité du Cloud est un sous-ensemble, poursuit les mêmes objectifs. La différence entre la sécurité du cloud et la cybersécurité traditionnelle réside dans le fait que les administrateurs doivent sécuriser les actifs qui résident dans l'infrastructure d'un fournisseur de services tiers.

Pourquoi la sécurité du cloud est-elle importante ?

Au fur et à mesure que les entreprises se tournent vers le cloud, les applications et les données critiques migrent vers des opérateurs d'infrastructures cloud spécialisés. La plupart des grands Cloud Providers proposent des outils de cybersécurité standard avec des fonctions de surveillance et d'alerte dans le cadre de leur offre de services, mais le personnel interne chargé de la sécurité IT peut trouver que ces outils n'offrent pas une couverture suffisante, ce qui signifie qu'il existe des lacunes en matière de cybersécurité entre ce qui est proposé en natif dans le cloud et ce dont l'entreprise a besoin. Le risque de vol et de perte de données s'en trouve accru.

Étant donné qu'aucune organisation ne peut éliminer toutes les menaces et vulnérabilités en matière de sécurité, les entreprises doivent trouver un équilibre entre les avantages de l'adoption des services cloud et le niveau de risque que leur organisation est prête à prendre en matière de sécurité des données.

Il est essentiel de mettre en place les bons mécanismes et les bonnes politiques de sécurité spécifiquement liées au cloud pour prévenir les violations et les pertes de données, éviter la non-conformité et les amendes, et maintenir la continuité des activités.

L'un des principaux avantages d'une infrastructure cloud est, certes, qu'elle centralise les applications et les données mais qu'elle centralise également la sécurité de ces applications et de ces données. L'élimination du besoin de matériel dédié réduit également les coûts et les besoins de gestion des organisations, tout en augmentant la fiabilité, l'évolutivité et la flexibilité.

Comment fonctionne la sécurité dans le cloud

Le cloud propose trois types d'infrastructure principaux :

- Les services de Cloud public sont hébergés par des fournisseurs de services informatiques. Ils intègrent trois couchent : le logiciel en tant que service (SaaS), la plateforme en tant que service (PaaS) et l'infrastructure en tant que service (IaaS).

- Les cloud privés sont eux hébergés par ou pour une seule organisation.

- Enfin les cloud hybrides comprennent un mélange des types publics et privés.

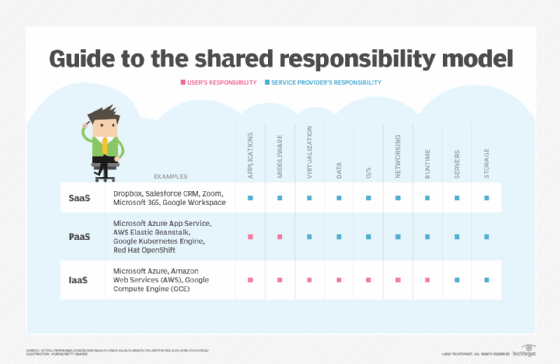

Par conséquent, les mécanismes de sécurité du cloud se présentent sous deux formes : ceux fournis par les fournisseurs de cloud et ceux mis en œuvre par les clients. Il est important de noter que la gestion de la sécurité relève rarement de la responsabilité exclusive ou du fournisseur ou du client. Il s'agit généralement d'un effort conjoint, utilisant un modèle de responsabilité partagée.

Bien qu'il ne soit pas normalisé, le modèle de responsabilité partagée est un cadre qui définit les tâches de sécurité qui incombent au fournisseur de services en ligne (cloud) et celles qui incombent au client. Les entreprises qui utilisent le cloud doivent savoir clairement quelles sont les responsabilités en matière de sécurité qu'elles confient à leur(s) fournisseur(s) et quelles sont celles qu'elles doivent gérer en interne pour s'assurer qu'il n'y a pas de lacunes dans la couverture.

Les clients doivent toujours vérifier auprès de leur fournisseur ce que ce dernier couvre et ce qu'ils doivent faire eux-mêmes pour protéger l'organisation.

Les contrôles de sécurité fournis par les fournisseurs de services cloud varient selon le modèle de service, qu'il s'agisse de SaaS, PaaS ou IaaS. La responsabilité du client augmente généralement du SaaS au PaaS puis à l'IaaS.

En général, les CSP sont toujours responsables des serveurs et du stockage. Ils sécurisent et corrigent l'infrastructure elle-même, et configurent les centres de données physiques, les réseaux et autres matériels qui alimentent l'infrastructure, y compris les machines virtuelles (VM) et les disques. Ce sont généralement les seules responsabilités des fournisseurs sur la couche IaaS.

Dans un environnement PaaS, les CSP assument davantage de responsabilités, notamment la sécurisation de l'exécution, du réseau, des systèmes d'exploitation (OS), des données et de la virtualisation. Dans un environnement SaaS, ils assurent également la sécurité des applications et des couches de middleware.

Les détails des responsabilités en matière de sécurité peuvent varier selon le fournisseur et le client. Par exemple, les fournisseurs de services cloud proposant des offres SaaS peuvent ou non offrir aux clients une visibilité sur les outils de sécurité qu'ils utilisent. Les fournisseurs IaaS, quant à eux, proposent généralement des mécanismes de sécurité intégrés qui permettent aux clients d'accéder aux outils de sécurité et de les visualiser, ce qui peut également permettre aux clients d'être alertés.

Pour compléter les contrôles de sécurité du CSP énumérés ci-dessus, les clients sont généralement responsables de la sécurité des applications, des middleware, de la virtualisation, des données, du système d'exploitation, du réseau et du temps d'exécution sur l'IaaS. Dans les architectures IaaS, telles que Amazon Virtual Private Cloud (VPC) ou Microsoft Azure Virtual Network (VNet), par exemple, les clients peuvent compléter, remplacer ou superposer les mécanismes de cybersécurité intégrés avec leur propre ensemble d'outils.

Dans les environnements PaaS, les clients assument moins de tâches de sécurité, généralement uniquement la sécurité des applications et des middleware. Les environnements SaaS impliquent encore moins de responsabilité de la part des clients.

La sécurité des données et la gestion des identités et des accès (IAM) relèvent toujours de la responsabilité du client, quel que soit le modèle de fourniture de services cloud. Le chiffrement et la conformité relèvent également de la responsabilité du client.

Cependant, étant donné que les CSP contrôlent et gèrent l'infrastructure dans laquelle opèrent les applications et les données des clients, l'adoption de contrôles supplémentaires pour atténuer davantage les risques peut s'avérer difficile. Le RSSI doit s'impliquer le plus tôt possible dans l'évaluation des CSP et des services cloud. Les équipes de sécurité doivent ainsi évaluer les outils de sécurité par défaut afin de déterminer si des mesures supplémentaires doivent être appliquées en interne.

L'ajout d'outils de sécurité propres à une entreprise à des environnements en nuage se fait généralement par l'installation d'un ou de plusieurs dispositifs de sécurité virtuels basés sur le réseau. Les ensembles d'outils ajoutés par le client permettent aux administrateurs de sécurité d'être plus précis dans les configurations de sécurité et les paramètres de politique spécifiques. De nombreuses entreprises estiment également qu'il est important de mettre en œuvre les mêmes outils dans leurs divers cloud publics que dans leurs propres réseaux locaux d'entreprise (LAN). Cela évite aux administrateurs de devoir recréer des politiques de sécurité spécifiques au cloud à l'aide d'outils de sécurité disparates. Au lieu de cela, une politique de sécurité unique peut être créée une seule fois, puis transmise à des outils de sécurité identiques, qu'ils se trouvent sur site ou dans le cloud.

Les outils de sécurité du cloud

La plupart des outils utilisés dans les environnements sur site devraient être utilisés dans le cloud, même s'il existe des versions spécifiques à ce dernier. Ces outils et mécanismes comprennent le cryptage ou chiffrement, l'IAM et l'authentification à facteur unique (SSO), la prévention des pertes de données (DLP), les systèmes de prévention et de détection des intrusions (IPS/IDS) et l'infrastructure à clé publique (PKI).

Voici quelques outils spécifiques au cloud :

- Plateformes de protection des charges de travail dans le cloud (CWPP). Une CWPP est un mécanisme de sécurité conçu pour protéger les charges de travail (par exemple, les machines virtuelles, les applications ou les données) de manière cohérente.

- Les courtiers en sécurité d'accès au cloud (CASB). Un CASB est un outil ou un service qui s'interpose entre les clients et les services cloud pour appliquer les politiques de sécurité et, en tant que gardien, ajouter une couche de sécurité.

- Gestion de la posture de sécurité dans le cloud (CSPM). Le CSPM est un groupe de produits et de services de sécurité qui surveillent les questions de sécurité et de conformité du cloud et visent à lutter contre les mauvaises configurations, entre autres caractéristiques.

Le Secure Access Service Edge (SASE) et le zero-trust network access (ZTNA) apparaissent également comme deux modèles/cadres populaires de cloud security.

La sécurité en tant que service, souvent abrégée en SaaS ou SECaaS, est un sous-ensemble du logiciel en tant que service (SaaS). La Cloud Security Alliance (CSA) a défini 10 catégories de SECaaS :

- IAM

- DLP

- sécurité web

- Sécurité du courrier électronique

- évaluations de sécurité

- gestion des intrusions

- la gestion des informations et des événements de sécurité (SIEM)

- chiffrement

- Récupération en cas de catastrophe (BC/disaster recovery)

- sécurité des réseaux

Il s'agit notamment de services tels que les pare-feu en tant que service, les réseaux privés virtuels (VPN) basés sur le cloud et la gestion des clés en tant que service (KMaaS).

Comment sécuriser les données dans le cloud

Les mesures à prendre pour sécuriser les données dans l'informatique dématérialisée varient. Il faut tenir compte de facteurs tels que le type et la sensibilité des données à protéger, l'architecture du cloud, l'accessibilité des outils intégrés et tiers, ainsi que le nombre et les types d'utilisateurs autorisés à accéder aux données.

Voici quelques bonnes pratiques générales pour sécuriser les données d'entreprise dans le cloud :

- Chiffrer les données au repos, en cours d'utilisation et en mouvement.

- Utilisez l'authentification à deux facteurs (2FA) ou l'authentification multifactorielle (MFA) pour vérifier l'identité de l'utilisateur avant de lui accorder l'accès.

- Adopter des protections de sécurité en périphérie des nuages, notamment des pare-feu, des IPS et des logiciels anti-malveillants.

- Isoler les sauvegardes de données dans le cloud pour prévenir les menaces de ransomware.

- Assurer la visibilité et le contrôle de l'emplacement des données afin d'identifier l'endroit où les données résident et de mettre en œuvre des restrictions sur la possibilité de copier les données vers d'autres emplacements à l'intérieur ou à l'extérieur du cloud.

- Enregistrer et surveiller tous les aspects de l'accès aux données, des ajouts et des modifications.

Les outils de cybersécurité émergents doivent également être pris en compte pour sécuriser les données dans les nuages. Il s'agit notamment de la détection et de la réponse réseau (NDR) et de l'intelligence artificielle (IA) pour les opérations informatiques (AIOps). Ces deux outils collectent des informations sur l'état de l'infrastructure en nuage et sur la cybersécurité. L'IA analyse ensuite les données et alerte les administrateurs en cas de comportement anormal susceptible d'indiquer une menace.

Principaux défis en matière de sécurité de l'informatique dématérialisée

La plupart des défis traditionnels en matière de cybersécurité se posent également dans l'informatique dématérialisée. Il peut s'agir des éléments suivants :

- menaces d'initiés

- perte de données

- violations de données

- IAM

- gestion des clés

- le contrôle d'accès

- hameçonnage

- logiciels malveillants

- shadow IT

- les attaques par déni de service distribué (DDoS)

- des interfaces de programmation d'applications (API) non sécurisées

En ce qui concerne les défis liés à la sécurité du cloud, les administrateurs doivent notamment faire face aux problèmes suivants :

- le détournement de compte dans le cloud ;

- le manque de visibilité et de contrôle de l'informatique dématérialisée ;

- travailler avec des outils de sécurité cloud que les administrateurs internes peuvent ne pas connaître ;

- le suivi et la surveillance de l'emplacement des données, tant en transit qu'au repos ;

- les mauvaises configurations ;

- les difficultés à comprendre le modèle de responsabilité partagée ;

- l'utilisation malveillante des services cloud ;

- les problèmes liés à la multi-localisation ;

- les incompatibilités avec les environnements sur site ;

- la conformité de l'informatique en cloud ; et

- la gouvernance du cloud.

Les administrateurs de sécurité doivent mettre en place des plans et des processus pour identifier et limiter les nouvelles menaces de sécurité spécifiques au cloud. Ces menaces sont généralement liées à des exploits récemment découverts dans les applications, les systèmes d'exploitation, les environnements virtuels et d'autres composants de l'infrastructure réseau. Pour relever ces défis en matière de sécurité et éliminer les menaces émergentes, les entreprises doivent rapidement et correctement mettre à jour et corriger les logiciels qu'elles contrôlent.

Il est également important d'établir des canaux de communication entre le personnel informatique interne et le personnel du CSP. Le personnel interne doit s'abonner au flux de bulletins de sécurité du fournisseur cloud, le surveiller et l'assimiler. Si une coordination entre le client et le CSP est nécessaire pour gérer un incident de sécurité, des canaux de communication bien documentés doivent être établis et mis à jour en permanence afin d'éviter toute perte de temps lors de la résolution d'une faille de sécurité.

Meilleures pratiques en matière de sécurité du cloud

Il existe des meilleures pratiques distinctes pour le SaaS, le PaaS et l'IaaS. Les entreprises doivent également respecter un certain nombre de bonnes pratiques générales en matière de sécurité de l'informatique dématérialisée, notamment les suivantes :

- Comprendre le modèle de responsabilité partagée, y compris les responsabilités de vos CSP et de votre équipe de sécurité.

- Choisissez judicieusement vos CSP. Sachez quels sont les contrôles de sécurité qu'ils proposent et examinez les contrats et les accords de niveau de service (SLA) avec diligence.

- Adopter pour une politique IAM forte et granulaire pour contrôler "qui a accès à quoi". Utiliser le principe du moindre privilège et exiger des mots de passe forts et le 2FA ou le MFA.

- Chiffrer les données au repos, en cours d'utilisation et en mouvement.

- Maintenir la visibilité sur votre cloud grâce à une surveillance continue.

- Comprendre les exigences et les réglementations en matière de conformité aux normes du cloud.

- Établir et appliquer des politiques de sécurité dédiées au cloud.

- Organiser une formation de sensibilisation à la sécurité pour les employés, les partenaires tiers et toute personne accédant aux ressources cloud de l'organisation.

- Segmenter vos cloud et les charges de travail.