Qu'est-ce que l'authentification multifactorielle (MFA) ?

L'authentification multifactorielle (MFA) est une technologie de sécurité informatique qui nécessite plusieurs sources d'informations uniques provenant de catégories indépendantes d'identifiants pour vérifier l'identité d'un utilisateur lors d'une connexion ou d'une autre transaction. La MFA combine deux ou plusieurs identifiants indépendants : ce que l'utilisateur connaît, comme un mot de passe ; ce que l'utilisateur possède, comme un jeton de sécurité ; et ce que l'utilisateur est, en utilisant des méthodes de vérification biométrique.

Le MFA vise à créer une défense multicouche qui rend plus difficile l'accès d'une personne non autorisée à une cible, telle qu'un emplacement physique, un appareil informatique, un réseau ou une base de données. Si un facteur est compromis ou brisé, l'attaquant doit encore franchir au moins un ou plusieurs obstacles avant de réussir à pénétrer dans la cible.

Dans le passé, les systèmes MFA reposaient généralement sur l'authentification à deux facteurs (2FA). Les fournisseurs utilisent de plus en plus le terme « multifactoriel » pour décrire tout système d'authentification qui nécessite deux identifiants ou plus afin de réduire le risque de cyberattaque. L'authentification multifactorielle est un élément central d'un cadre de gestion des identités et des accès (IAM).

Pourquoi l'authentification multifactorielle est indispensable

L'un des principaux inconvénients des identifiants et mots de passe traditionnels est que les mots de passe peuvent être facilement compromis, ce qui peut coûter des millions de dollars aux entreprises. Par exemple, les techniques telles que le phishing, qui incitent les utilisateurs à révéler leurs identifiants sous prétexte d'un contrôle de sécurité ou d'une mise à jour de compte, restent une méthode d'attaque courante. Les attaques par force brute constituent également une menace réelle, car les pirates peuvent utiliser des outils automatisés pour deviner différentes combinaisons de noms d'utilisateur et de mots de passe jusqu'à ce qu'ils trouvent la bonne séquence.

Bien que le verrouillage d'un compte après un certain nombre de tentatives de connexion infructueuses puisse contribuer à protéger une organisation, les pirates informatiques disposent de nombreuses autres méthodes pour accéder au système et mener des cyberattaques. C'est pourquoi un processus d'authentification multifactorielle est si important, car il peut contribuer à réduire les risques liés à la sécurité.

Comment fonctionne le MFA

Au niveau le plus élevé, l'authentification multifactorielle (MFA) demande des informations d'identification supplémentaires pour valider l'identité d'un utilisateur et lui permettre d'accéder au système. Par exemple, un utilisateur saisit son nom d'utilisateur, son mot de passe et d'autres informations générées de manière unique en temps réel. Le point essentiel ici est que les informations d'identification supplémentaires sont généralement générées par la plateforme MFA et échangées avec des appareils considérés comme uniques ou appartenant exclusivement à l'utilisateur.

Le type d'authentification multifactorielle le plus courant est sans doute le code dynamique à six chiffres envoyé à un appareil, tel qu'un smartphone, associé à l'utilisateur. L'utilisateur reçoit le code et l'utilise pour terminer le processus d'accès. Étant donné que de nombreux smartphones intègrent des fonctionnalités de sécurité puissantes telles que la reconnaissance d'empreintes digitales ou faciale, le simple fait d'accéder au smartphone pour recevoir le code MFA unique nécessite également une authentification de l'utilisateur sur l'appareil intelligent. Ces facteurs se combinent pour renforcer la certitude que les demandes d'accès proviennent bien de l'utilisateur prévu, ce qui améliore considérablement la sécurité des applications, des données et des comptes.

Dans la pratique, l'authentification multifactorielle suit un processus en trois étapes bien établi :

- Création d'un compte. L'authentification multifactorielle commence lorsque l'utilisateur crée un compte auprès d'un employeur ou d'un tiers, tel qu'un établissement bancaire. Le processus traditionnel de création d'un nom d'utilisateur et d'un mot de passe reste pratiquement inchangé. Lorsque l'authentification multifactorielle est ajoutée ou requise, l'utilisateur associe d'autres éléments au compte. Ces éléments supplémentaires peuvent inclure un jeton matériel ou un autre dispositif physique tel qu'un smartphone. Les éléments virtuels peuvent facilement inclure une ou plusieurs adresses e-mail vérifiables, souvent ajoutées pour les alertes et les actions telles que la récupération de compte, ainsi qu'une application d'authentification telle que Google Authenticator ou Microsoft Authenticator.

- Demande d'accès. L'accès commence par une demande traditionnelle de nom d'utilisateur et de mot de passe ; c'est ce que l'utilisateur connaît. Dans de nombreux cas, cette demande d'accès initiale transmet des informations sur la localisation géographique générale de l'utilisateur et l'appareil utilisé, comme son adresse MAC unique. Si la connexion initiale présente des incohérences avec les identifiants ou l'appareil, l'utilisateur peut recevoir une alerte par e-mail ou SMS. Si la connexion initiale est acceptable, le site distant se connecte à d'autres éléments pour l'authentification et génère un défi MFA pour l'utilisateur. Par exemple, la plateforme MFA enverra un code unique et limité dans le temps par e-mail ou SMS, ou demandera une réponse à l'application d'authentification de l'utilisateur ; c'est ce que l'utilisateur possède. Dans la plupart des cas, une sécurité supplémentaire est appliquée pour accéder au défi MFA. Par exemple, un utilisateur peut avoir besoin d'accéder à son smartphone pour récupérer le code MFA ; cela peut représenter ce que l'utilisateur est.

- Évaluer la réponse. L'utilisateur reçoit la demande d'authentification multifactorielle et termine le processus d'authentification en vérifiant la requête. Par exemple, il saisit le code unique ou appuie sur un bouton d'un badge matériel. Une fois cette authentification supplémentaire validée, l'utilisateur se voit accorder un accès normal.

Certaines implémentations MFA peuvent ne présenter un défi MFA que lors de la première demande d'accès sur un appareil nouveau ou inconnu, tel qu'un autre ordinateur ou une tablette. Une fois l'accès obtenu, la plateforme MFA peut renoncer à présenter d'autres défis lorsque les demandes d'accès proviennent d'un appareil connu et se contenter des noms d'utilisateur et mots de passe, ou ne présenter des défis MFA à un appareil connu que de manière périodique.

La théorie dominante est qu'une fois qu'un appareil est reconnu grâce à une connexion MFA réussie, la confiance en sa validité est extrêmement élevée. Il s'agit là d'une expression du facteur d'héritage (ce qu'est une chose) et d'une méthode d'authentification MFA bien comprise. L'application exacte de la MFA sur des appareils connus dépend de la manière dont les technologies MFA sont mises en œuvre et configurées.

Méthodes d'authentification MFA

Un facteur d'authentification est une catégorie d'informations d'identification utilisées pour vérifier l'identité. Dans le cadre de l'authentification multifactorielle (MFA), chaque facteur supplémentaire vise à renforcer la certitude qu'une entité impliquée dans une communication ou demandant l'accès à un système est bien celle qu'elle prétend être. L'utilisation de plusieurs formes d'authentification peut compliquer la tâche des pirates informatiques, c'est pourquoi les techniques MFA sont utilisées.

Les trois catégories les plus courantes, ou facteurs d'authentification, sont souvent décrites comme quelque chose que vous connaissez, ou facteur de connaissance ; quelque chose que vous possédez, ou facteur de possession ; et quelque chose que vous êtes, ou facteur inhérent. L'authentification multifactorielle fonctionne en combinant deux ou plusieurs facteurs de ces catégories.

Facteur de connaissance

L'authentification basée sur les connaissances exige généralement que l'utilisateur réponde à une question de sécurité personnelle. Les technologies basées sur les connaissances comprennent généralement les mots de passe, les numéros d'identification personnels à quatre chiffres (PIN) et les mots de passe à usage unique (OTP). Voici quelques scénarios d'utilisation typiques :

- Passer une carte de débit et saisir un code PIN à la caisse d'un magasin d'alimentation.

- Télécharger un client de réseau privé virtuel avec un certificat numérique valide et se connecter au réseau privé virtuel (VPN) avant d'accéder à un réseau.

- Fournir les réponses aux questions de sécurité personnelles, telles que le nom de jeune fille de la mère ou l'adresse précédente, afin d'obtenir l'accès au système.

Facteur de possession

Pour se connecter, les utilisateurs doivent être en possession d'un élément spécifique, tel qu'un badge, un jeton, un porte-clés ou une carte SIM (module d'identité d'abonné mobile). Un smartphone fournit souvent le facteur de possession grâce à une application OTP pour l'authentification mobile.

Les technologies liées au facteur de possession comprennent les suivantes :

- Jetons de sécurité. Ces petits dispositifs matériels stockent les informations personnelles d'un utilisateur et sont utilisés pour authentifier électroniquement l'identité de cette personne. Le dispositif peut être une carte à puce ou une puce intégrée dans un objet, tel qu'une clé USB ou une étiquette sans fil.

- Jetons logiciels. Ces applications de sécurité basées sur des logiciels génèrent un code PIN de connexion à usage unique. Les jetons logiciels sont souvent utilisés pour l'authentification multifactorielle mobile, dans laquelle l'appareil lui-même, tel qu'un smartphone, fournit l'authentification par facteur de possession.

Les scénarios d'utilisation typiques du facteur de possession sont les suivants :

- Authentification mobile. Les utilisateurs reçoivent un code sur leur smartphone pour obtenir ou accorder l'accès. D'autres méthodes d'authentification mobile comprennent les SMS et les appels téléphoniques envoyés à un utilisateur en tant qu'authentification hors bande, les applications OTP pour smartphone, les cartes SIM et les cartes à puce contenant des données d'authentification stockées.

- Clé USB matérielle. Ce dispositif génère un mot de passe à usage unique (OTP) qui authentifie l'utilisateur et lui permet de se connecter à un client VPN.

Facteur d'inhérence

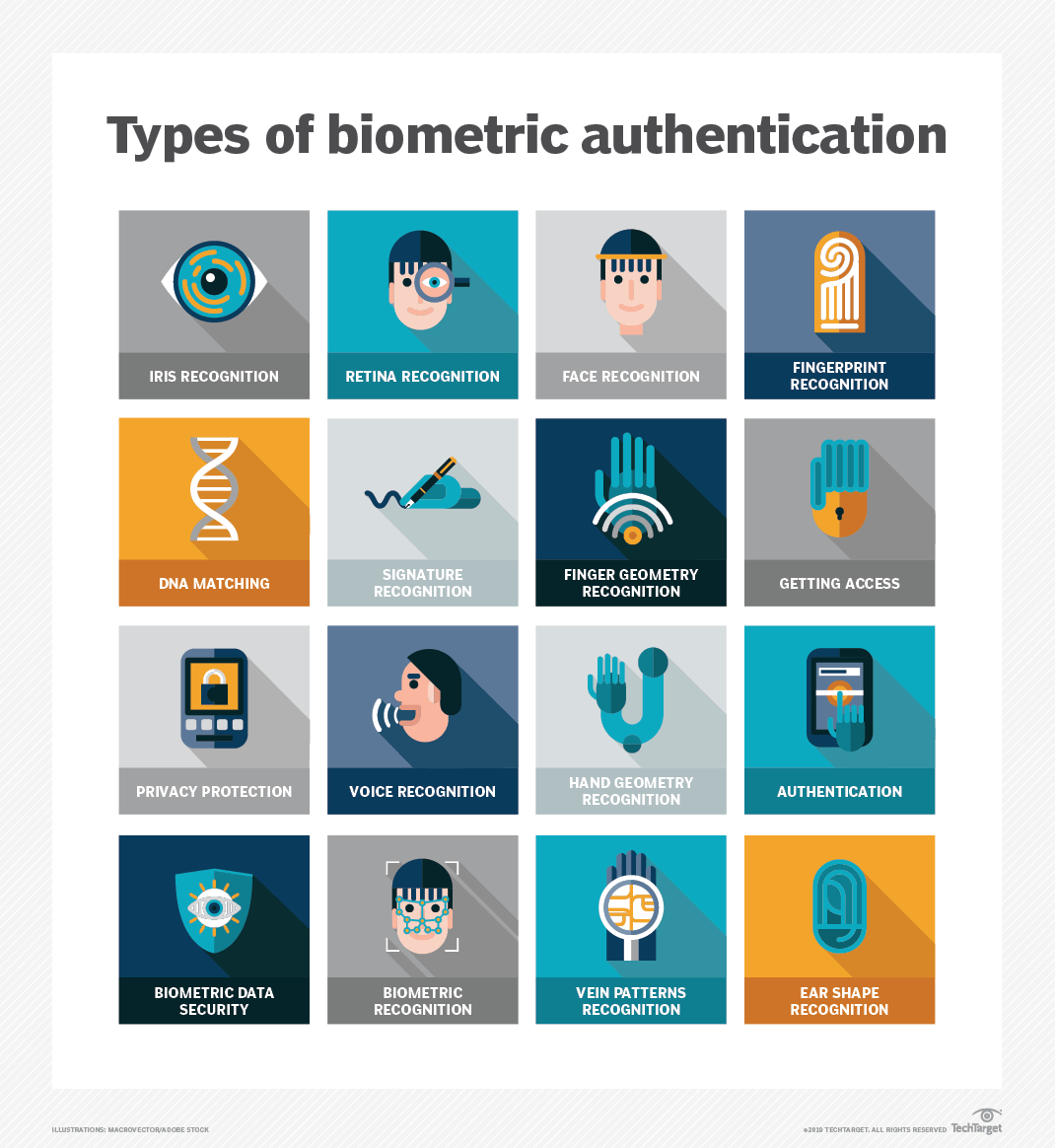

Tout trait biologique de l'utilisateur confirmé lors de la connexion. Les technologies de facteur d'inhérence comprennent les méthodes de vérification biométrique suivantes :

- Scan de la rétine ou de l'iris.

- Lecture d'empreintes digitales.

- Authentification vocale.

- Géométrie de la main.

- Scanners de signatures numériques.

- Reconnaissance faciale.

- Géométrie du lobe de l'oreille.

L'authentification peut également être héritée virtuellement lorsqu'un processus de connexion réussi est terminé. Par exemple, la connexion à un site Web financier à l'aide de l'authentification multifactorielle (MFA) peut permettre à l'utilisateur de se désinscrire des connexions MFA ultérieures sur cet appareil et ce navigateur, car ce point d'accès a déjà été validé. Ces désinscriptions peuvent être permanentes ou autorisées pour des périodes limitées, par exemple 30 à 90 jours, en fonction des configurations IAM spécifiques et des exigences MFA.

Les composants d'un dispositif biométrique comprennent un lecteur, une base de données et un logiciel permettant de convertir les données biométriques numérisées en un format numérique standardisé et de comparer les points de correspondance des données observées avec les données stockées.

Les scénarios types de facteurs d'inhérence comprennent les suivants :

- Utilisation d'une empreinte digitale ou de la reconnaissance faciale pour accéder à un smartphone.

- Fournir une signature numérique lors d'un achat en magasin.

- Identification d'un criminel à l'aide de la géométrie du lobe de l'oreille.

La localisation de l'utilisateur est souvent suggérée comme quatrième facteur d'authentification. Là encore, l'omniprésence des smartphones peut contribuer à alléger la charge liée à l'authentification : les utilisateurs ont généralement leur téléphone sur eux, et tous les smartphones basiques sont équipés d'un système de géolocalisation GPS, qui permet de confirmer de manière fiable le lieu de connexion.

L'authentification basée sur le temps est également utilisée pour prouver l'identité d'une personne en détectant sa présence à un moment précis et en lui accordant l'accès à un système ou à un lieu particulier. Par exemple, les clients d'une banque ne peuvent pas utiliser physiquement leur carte bancaire aux États-Unis et en Russie 15 minutes plus tard. Ce type de verrous logiques peut contribuer à prévenir de nombreux cas de fraude bancaire en ligne.

Quels sont les avantages et les inconvénients de l'authentification multifactorielle (MFA) ?

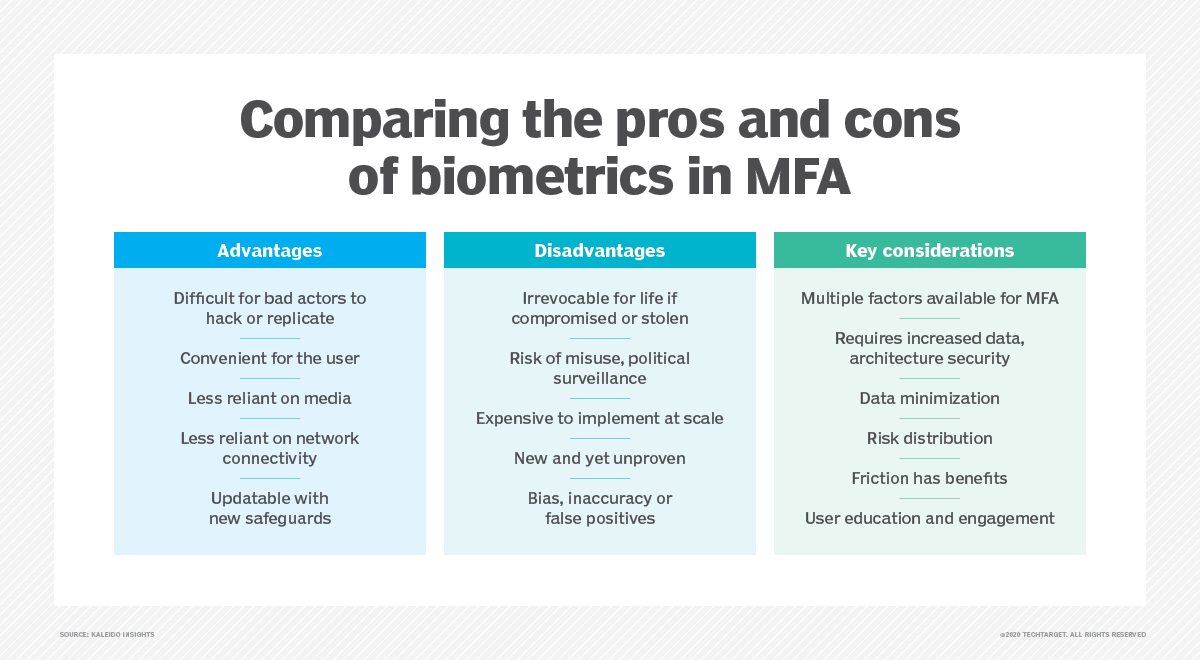

L'authentification multifactorielle (MFA) a été introduite afin de renforcer la sécurité d'accès aux systèmes et aux applications grâce à du matériel et des logiciels. L'objectif était d'authentifier l'identité des utilisateurs et de garantir l'intégrité de leurs transactions numériques. L'inconvénient de la MFA est que les utilisateurs oublient souvent les réponses aux questions personnelles qui permettent de vérifier leur identité, et que certains utilisateurs partagent leurs jetons d'identification personnels et leurs mots de passe.

Les autres avantages et inconvénients de l'authentification multifactorielle sont les suivants :

Pros

- Ajoute des couches de sécurité au niveau du matériel, des logiciels et de l'identification personnelle.

- Envoie aux téléphones des mots de passe à usage unique générés aléatoirement en temps réel et difficiles à pirater.

- Contribue à réduire les failles de sécurité jusqu'à 99,9 % par rapport aux mots de passe seuls.

- Offre une configuration facile pour les utilisateurs.

- Permet aux entreprises de restreindre l'accès en fonction de l'heure ou du lieu.

- Offre un coût évolutif, car il existe des outils MFA coûteux et très sophistiqués, mais aussi des outils plus abordables pour les petites entreprises.

- Améliore les mesures de sécurité et la réactivité des entreprises, qui peuvent mettre en place un système d'authentification multifactorielle afin de générer activement une alerte dès qu'une tentative de connexion suspecte est détectée.

- Fournit une authentification adaptative, qui aide les employés à travailler à distance.

- Contribue au respect de la loi américaine sur la portabilité et la responsabilité en matière d'assurance maladie (Health Insurance Portability and Accountability Act) et d'autres exigences de conformité, qui imposent un accès autorisé et restreint aux informations sensibles, telles que les dossiers médicaux personnels.

Cons

- Nécessite un accès à un téléphone ou à une adresse e-mail pour recevoir les codes par SMS.

- Les jetons matériels tels que les porte-clés peuvent être perdus ou volés.

- Les téléphones peuvent être perdus ou volés.

- La résistance due à la complexité ou aux difficultés de connexion peut inciter les utilisateurs à se connecter moins souvent ou à faire preuve d'une productivité moindre.

- Les données biométriques calculées par les algorithmes MFA pour les identifiants personnels, telles que les empreintes digitales, ne sont pas toujours précises et peuvent générer des faux positifs ou des faux négatifs.

- La vérification MFA peut échouer en cas de panne du réseau ou d'Internet.

- Les techniques MFA doivent être constamment mises à jour afin de se protéger contre les cybercriminels qui s'efforcent sans relâche de les contourner.

Authentification multifactorielle vs authentification à deux facteurs

Lorsque les stratégies d'authentification ont été introduites pour la première fois, l'objectif était de renforcer la sécurité tout en la simplifiant au maximum. Les utilisateurs devaient fournir seulement deux clés de sécurité pour prouver au système qu'ils étaient des utilisateurs authentiques et autorisés. Les formes courantes d'authentification à deux facteurs (2FA) étaient l'identifiant utilisateur et le mot de passe ou la carte bancaire et le code PIN.

Malheureusement, les pirates informatiques ont rapidement découvert des moyens d'acheter ou de pirater des mots de passe ou de voler des données de cartes bancaires aux distributeurs automatiques. Cela a incité les entreprises et les fournisseurs de solutions de cybersécurité à rechercher des formes d'authentification utilisateur plus sécurisées, utilisant des facteurs de sécurité supplémentaires pour la vérification.

Alors que l'authentification multifactorielle (MFA) nécessite au moins deux facteurs d'authentification, voire plus, l'authentification à deux facteurs (2FA) n'en nécessite que deux. Par conséquent, la 2FA est un sous-ensemble de la MFA : toute 2FA est une MFA, mais l'inverse n'est pas vrai.

Qu'est-ce que l'authentification multifactorielle adaptative ?

La MFA adaptative est une approche de sécurité qui choisit les facteurs d'authentification à appliquer à la tentative de connexion d'un utilisateur en fonction de règles métier et d'informations contextuelles. Elle est également appelée MFA adaptative ou authentification basée sur les risques.

La MFA traditionnelle utilise des identifiants fixes et un deuxième facteur. La MFA adaptative est toutefois un peu plus avancée. Elle adapte automatiquement l'authentification en tenant compte de plusieurs variables, telles que l'emplacement de l'utilisateur, l'appareil utilisé, le nombre de tentatives de connexion infructueuses, le comportement de l'utilisateur et l'environnement. Cette stratégie rend plus difficile l'accès non autorisé des pirates informatiques, car l'authentification est coordonnée avec le degré de risque.

Par exemple, si un utilisateur tente d'accéder au réseau local d'une entreprise à partir d'un appareil connu, une authentification à deux facteurs simple peut être jugée suffisante. Cependant, supposons que l'utilisateur dispose de privilèges d'accès étendus, quel que soit son emplacement, en raison de son poste au sein de l'entreprise. Dans ce cas, si la tentative de connexion provient d'un réseau étendu ou d'un appareil inconnu, ou s'il y a eu une erreur initiale dans la saisie du nom d'utilisateur ou du mot de passe, le système MFA peut s'adapter pour poser des défis supplémentaires afin de valider la tentative d'accès.

Les produits MFA qui utilisent l'authentification adaptative peuvent offrir aux organisations une expérience de connexion plus sécurisée. Ces outils utilisent l'intelligence artificielle pour surveiller l'activité des utilisateurs au fil du temps afin d'identifier des schémas, d'établir les comportements des utilisateurs et de détecter les comportements anormaux. Ils peuvent ajuster les exigences d'authentification en fonction de facteurs tels que l'emplacement de l'utilisateur et son activité de connexion récente.

Meilleures pratiques pour la mise en œuvre de l'authentification multifactorielle (MFA)

Bien que les pratiques de mise en œuvre de l'authentification multifactorielle puissent varier selon le secteur d'activité et les besoins spécifiques de l'entreprise, les meilleures pratiques suivantes peuvent potentiellement améliorer le succès et l'efficacité de la technologie d'authentification multifactorielle :

- Appliquez l'authentification multifactorielle (MFA) à l'ensemble de l'entreprise. Une organisation peut être tentée de mettre en œuvre la MFA pour certains services ou certains employés ayant accès à des informations sensibles, mais les pirates informatiques sont toujours à la recherche de cibles faciles. Lorsqu'une entreprise décide de mettre en œuvre la MFA, celle-ci doit s'appliquer à l'ensemble du personnel, quel que soit son rôle.

- Utilisez des technologies MFA adaptatives. Sélectionnez et mettez en œuvre des contrôles MFA adaptatifs ou contextuels en utilisant des facteurs tels que l'appareil, l'emplacement, l'heure et le comportement. Cela peut faciliter l'accès aux appareils de confiance tout en renforçant la sécurité de l'entreprise. Compte tenu de la fréquence des attaques, il s'agit d'un ajout facile au déploiement de la MFA.

- Autorisez plusieurs méthodes d'authentification multifactorielle (MFA). Les utilisateurs peuvent avoir des besoins et des préférences différents, et la MFA doit permettre diverses méthodes d'authentification. Par exemple, autoriser un code OTP par SMS et par e-mail permet de répondre aux besoins des utilisateurs au bureau et à distance.

- Formez les utilisateurs. La résistance des utilisateurs et les frictions liées à la mise en œuvre peuvent être réduites lorsque les utilisateurs sont informés de l'authentification multifactorielle, qu'ils en comprennent clairement les avantages et qu'ils sont formés à son utilisation correcte. Veillez à ce que les utilisateurs connaissent les méthodes d'authentification de secours ou de repli et à ce que ces méthodes de secours fonctionnent correctement. Cela fait souvent partie d'une formation plus large sur la sécurité destinée au personnel.

- Combinez l'authentification multifactorielle (MFA) et les stratégies de privilège minimal. La MFA est souvent utilisée avec d'autres stratégies de sécurité. Les stratégies courantes de contrôle d'accès, telles que le privilège minimal et le zéro confiance, peuvent contribuer à garantir que l'accès accordé via la MFA est limité aux seuls actifs nécessaires à l'action de l'utilisateur et que toute tentative d'accès à des ressources supplémentaires déclenche une alerte.

- Combinez l'authentification multifactorielle (MFA) et l'authentification unique (SSO). Le SSO permet à un utilisateur correctement authentifié d'accéder de manière transparente à toutes les applications auxquelles il doit avoir accès sans avoir à se connecter à chacune d'entre elles. L'ajout du SSO à la MFA peut réduire les frictions et améliorer la satisfaction et la productivité des utilisateurs.

- Respectez les normes établies. Un système MFA doit respecter des normes telles que le service d'authentification à distance des utilisateurs (RADIUS) et l'authentification ouverte. Cela permet de garantir le bon fonctionnement des plateformes MFA et leur interopérabilité avec les autres éléments de sécurité de l'infrastructure informatique.

- Révisez et mettez à jour régulièrement. La mise en œuvre et les configurations de l'authentification multifactorielle (MFA) doivent être revues et réévaluées périodiquement, tout comme l'ensemble de la posture de sécurité de l'organisation. Tenez compte de l'apparition de correctifs et de mises à jour, des nouvelles exigences réglementaires et des progrès réalisés dans le domaine de la MFA et d'autres technologies d'infrastructure. L'évolution des besoins peut entraîner la mise en œuvre de nouvelles options et plateformes MFA, comme le passage de la MFA à la MFA adaptative.

Relever les défis de l'authentification multifactorielle

Les utilisateurs peuvent être réticents à adopter l'authentification multifactorielle (MFA) car elle présente certains défis en termes d'ergonomie, comme le fait de devoir mémoriser plusieurs mots de passe pour se connecter. Outre la résistance des utilisateurs, d'autres obstacles peuvent se présenter avec la MFA, notamment des problèmes d'intégration. Par conséquent, l'objectif de la MFA est de simplifier l'authentification pour les utilisateurs.

Les quatre approches suivantes sont utilisées pour simplifier l'authentification multifactorielle :

- Authentification adaptative. Comme décrit ci-dessus, cette approche applique des connaissances, des règles métier ou des politiques à des facteurs liés à l'utilisateur, tels que l'appareil ou l'emplacement. Par exemple, un VPN d'entreprise sait qu'un utilisateur peut se connecter depuis son domicile, car il voit l'emplacement de l'utilisateur et peut déterminer le risque d'utilisation abusive ou de compromission. Cependant, un employé qui accède au VPN depuis un café déclenchera le système et devra saisir ses identifiants MFA.

- SSO. Cette méthode d'authentification unique permet aux utilisateurs de conserver un seul compte qui leur permet de se connecter automatiquement à plusieurs applications ou sites Web à l'aide d'un identifiant et d'un mot de passe uniques. Le SSO établit l'identité de l'utilisateur, puis partage ces informations avec chaque application ou système qui en a besoin.

- Authentification push. Il s'agit d'une technique d'authentification automatisée des appareils mobiles dans laquelle le système de sécurité émet automatiquement un troisième code d'identification à usage unique ou une notification push vers l'appareil mobile de l'utilisateur. Par exemple, les utilisateurs qui souhaitent accéder à un système sécurisé saisissent leur identifiant et leur mot de passe. Un système de sécurité émet automatiquement un troisième code d'identification à usage unique sur leur appareil mobile. Les utilisateurs saisissent ce code dans le système pour y accéder. L'authentification push simplifie l'authentification multifactorielle (MFA) en fournissant aux utilisateurs un troisième code, ce qui leur évite d'avoir à le mémoriser.

- Authentification sans mot de passe. L'authentification sans mot de passe remplace les mots de passe classiques par des facteurs d'authentification supplémentaires tels que des jetons matériels ou des données biométriques, notamment les empreintes digitales et la reconnaissance faciale. Il est difficile de se souvenir des mots de passe, ce qui facilite l'authentification des utilisateurs et améliore la sécurité de l'entreprise, car la plupart des attaques de phishing ciblent les vulnérabilités des mots de passe pour obtenir un accès non autorisé.

La cybersécurité est nécessaire pour toutes les organisations, mais certaines entreprises pensent qu'elle ne les concerne pas. Découvrez plusieurs mythes persistants en matière de sécurité et comment ils peuvent exposer les organisations à des cyberattaques.