concept w - stock.adobe.com

Rançongiciel : le réveil en fanfare de l’énigmatique Stormous

Très discret l’automne 2022, le groupe fait une rentrée tonitruante, avec 28 victimes revendiquées entre fin mars et début avril. Il assure mener des cyberattaques au quotidien, mais le doute persiste sur ses allégations.

C’est le 30 avril 2021 qu’apparaît un canal Telegram qui ne sera véritablement utilisé qu’à partir de février 2022 pour publier les revendications de victimes du groupe Stormous. Le 1er mars 2022, dans la foulée de l’invasion de l’Ukraine par la Russie, le groupe prend position en faveur de l’envahisseur, allant jusqu’à menacer directement la France.

Durant les mois qui suivent, il revendique quelques victimes, mais relativement peu : moins d’une vingtaine. Et à partir de la fin octobre, il tombe dans le silence.

Fin février 2022, ZeroFox indiquait que les revendications du groupe Stormous généraient une certaine suspicion : « les opérateurs ont généralement revendiqué des déploiements de ransomwares réussis contre des victimes dont les données avaient déjà été divulguées sur des places de marché du dark web ». Qui plus est, « aucune des revendications d’intrusion de Stormous n’a été vérifiée à ce jour ».

Un an plus tard, fin février 2023, l’activité reprend sur le canal Telegram de Stormous – toujours marqué « scam » par la plateforme –, avec une première revendication. La suivante ne surviendra que mi-mars. Mais soudain, c’est l’accélération : entre le 21 mars et le 3 avril, le groupe revendique une trentaine de victimes.

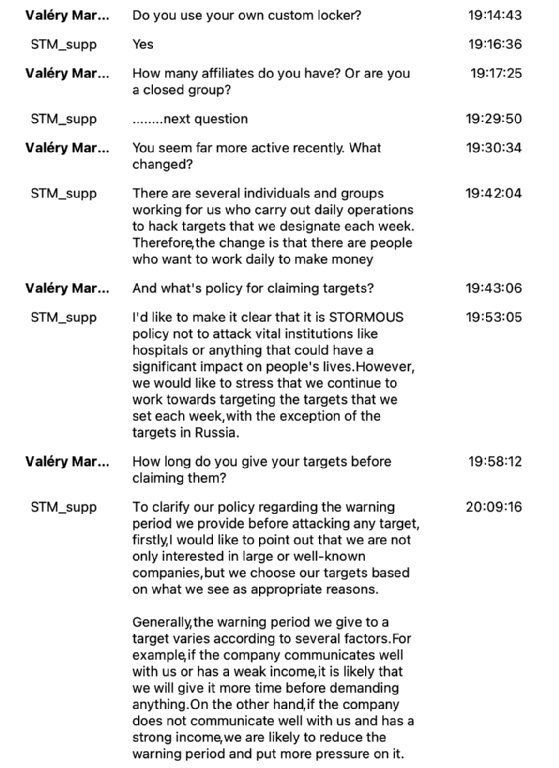

Dans un échange avec LeMagIT, via la messagerie sécurisée Tox, un représentant de Stormous assure que le groupe s’inscrit dans la logique de double extorsion, avec vol de données et chiffrement de systèmes compromis, avec son propre rançongiciel. L'été dernier, il en avait mentionné le développement.

Le représentant de Stormous ne dit pas si le groupe est fermé ou accepte de travailler avec des affidés. Il indique toutefois, pour expliquer le regain brutal d’activités du groupe, que « plusieurs individus et groupes travaillant pour nous conduisent des opérations chaque jour pour pirater les cibles que nous désignons chaque semaine ».

Selon lui, Stormous a pour règle de « ne pas attaquer des institutions vitales telles que des hôpitaux ou quoi que ce soit qui pourrait avoir un impact significatif sur la vie des gens ». Le groupe a récemment revendiqué une attaque contre l'un d'entre eux, le Cameron Memorial Community Hospital, aux Etats-Unis, avant d'exprimer ses regrets et de présenter des excuses... un quart d'heure plus tard.

La Russie est exclue de son périmètre d’activité, et le groupe assure continuer d’en soutenir le gouvernement.

Quelles sont les cibles de Stormous ? Elles sont aussi diverses que le suggèrent ses revendications : « nous ne nous intéressons pas uniquement aux grandes entreprises ou aux entreprises bien connues, mais que nous choisissons nos cibles en fonction de ce que nous considérons comme des raisons appropriées ».

Le délai de divulgation des données volées est présenté comme variable : « par exemple, si l'entreprise communique bien avec nous ou si ses revenus sont faibles, il est probable que nous lui accordions plus de temps avant d'exiger quoi que ce soit ». A l’inverse, « si l'entreprise ne communique pas bien avec nous et si ses revenus sont élevés, il est probable que nous réduisions le délai d'avertissement et que nous exercions une plus grande pression sur elle ».

Pour autant, les allégations de Stormous laissent dubitatif. De sources concordantes, les données divulguées pour deux victimes revendiquées en mars apparaissent anciennes, les plus récentes remontant à 5 ans, sinon plus. De quoi continuer d'entretenir le doute sur la réalité des prouesses revendiquées par le groupe.