Fotolia

Outils de réponse à incident : quand, comment et pourquoi les utiliser

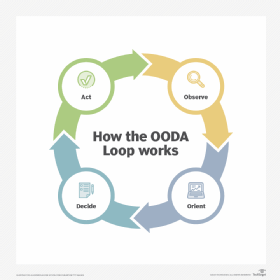

La boucle d’Ooda peut aider les entreprises tout au long du processus de réponse à incident en leur donnant des indices sur les outils nécessaires à la détection et à la réponse aux événements de sécurité.

L’adhésion de la direction et l’existence d’un plan de réponse à incident documenté sont essentielles. Mais disposer d’outils appropriés, pour aider à se préparer et à réagir aux incidents de sécurité, n’est pas négligeable pour autant. Compte tenu des informations qu’ils fournissent, des analyses qu’ils effectuent et des rapports qu’ils peuvent créer, ces outils doivent être mis en œuvre bien avant que les incidents ne se produisent.

De nombreux contrôles de sécurité courants peuvent aider, notamment en termes de journalisation et d’alerte. Mais certains outils spécialisés peuvent aider à franchir les étapes du processus de réponse à incident et fournir tous les détails nécessaires pour prendre des décisions éclairées.

De quels outils se doter ? Tout dépend. Certaines entreprises suivent la boucle d’Ooda, qui peut fournir des conseils sur les outils indispensables et le moment où il faut les utiliser. Cette boucle est une approche de la réponse à incident d’origine militaire qui s’appuie sur quatre piliers face à la menace :

- La visibilité sur le trafic réseau, les systèmes d’exploitation, les applications, etc. Tout ce qui peut, en fait, aider à établir une base de référence de l’environnement et fournir des informations en temps réel sur ce qui se passe avant, pendant et après un incident de sécurité.

- La production d’informations contextuelles détaillées, en perspective avec les éléments de renseignement sur les menaces pour tenir compte des modes opératoires des assaillants et des traces qu’ils peuvent laisser

- À cela s’ajoutent une combinaison d’informations relatives à ce qui se passe en temps dans l’environnement, et ce qui s’est passé et a pu trahir les activités malicieuses, pour aider l’équipe de sécurité à prendre des décisions éclairées sur la manière de réagir.

- Viennent enfin les mesures, ou actions, à prendre pour faire face à la menace, minimiser le risque et l’impact potentiel sur l’entreprise, et rétablir des conditions opérationnelles.

La boucle d’Ooda n’est pas un ensemble rigide d’exigences de réponse à incident. Il s’agit plutôt d’une approche que les équipes de sécurité peuvent intégrer à leurs procédures d’incident existantes, afin de minimiser l’impact que les incidents de sécurité peuvent avoir sur l’entreprise.

Les outils de réponse à incidents

Face aux menaces actuelles, les entreprises ont besoin de technologies susceptibles de les aider à assurer la visibilité et le contrôle de manière automatisée et reproductible, pour garantir que le réseau reste résilient et que tous les aspects de la sécurité soient préservés. Cela vaut aussi bien pour les mesures de sécurité préventives, comme l’authentification à facteurs multiples et les contrôles d’accès granulaires, que pour des aspects plus réactifs de la sécurité, comme la surveillance, l’alerte et l’isolation de systèmes.

La plupart des outils relèvent de l’une des catégories suivantes, et certains peuvent s’avérer utiles dans plusieurs phases de la boucle Ooda :

- analyse des flux et du trafic réseau;

- gestion des vulnérabilités;

- gestion des informations et des événements de sécurité (SIEM) ;

- détection et réponse sur les hôtes (EDR) ;

- orchestration et automatisation ;

- pare-feu, prévention des intrusions (IPS) et atténuation des dénis de service (DoS) ;

- l’analyse post-mortem; et

- sensibilisation et formation.

Dans la perspective de l’intégration de ces technologies dans les procédures de réponse à incident, il peut être intéressant de voir comment elles s’intègrent dans la boucle Ooda et ses différentes phases.

Observation

Dans cette partie de la boucle OODA, les outils de sécurité et de réponse à incident sont utilisés pour créer une base de référence, établir à quoi ressemble la « normale » et rechercher les anomalies. Compte tenu de ce qui est en jeu, cette catégorie englobe le plus grand nombre d’outils :

- Classification des données, prévention des pertes de données et passerelle d’accès cloud sécurisé (CASB), avec par exemple les offres de McAfee, Symantec Corp. et TITUS.

- EDR et outils de protection des hôtes de nouvelle génération (EPP), dont les offres de Carbon Black, Crowdstrike ou encore

- Systèmes de prévention des intrusions (IPS), avec par exemple les offres de Cisco, McAfee et Palo Alto Networks, sans compter les systèmes basés sur Suricata ou encore Zeek.

- Les logiciels Netflow, dont les offres de ManageEngine, Nagios et Paessler AG

- Outils d’analyse du trafic réseau, avec par exemple les offres d’Awake Security, LiveAction et SolarWinds.

- Systèmes de gestion des informations et des événements de sécurité (SIEM), notamment les offres d’IBM, Elastic, Exabeam, LogRhythm, ou encore Splunk, LogPoint et iTrust.

- Des outils d’analyse et de gestion des vulnérabilités, dont ceux proposés par Tenable, Qualys et Rapid7.

Comme pour la plupart des aspects de la sécurité, plus l’on dispose d’informations, mieux c’est. C’est pourquoi ces outils sont si essentiels. Ils permettent de se familiariser avec son réseau et de déterminer ce qui pourrait être à risque avant qu’il ne se passe quoi que ce soit.

Orientation

Dans cette partie de la boucle OODA, les outils de réponse aux incidents peuvent aider à fournir des informations et un contexte concernant la gravité des événements de sécurité qui se sont produits. Cela peut aider à déterminer l’étendue et l’impact, pour conduire à une prise de décision plus judicieuse. Ces outils peuvent être répartis dans les groupes suivants :

- Recherche et renseignement sur les menaces, y compris les offres d’AT&T Cybersécurité, d’IBM et de Recorded Future, mais également avec des outils tels que ceux d’Anomali ou ThreatQuotient, QuoLab, EclecticIQ, OpenCTI, voire MISP et Yeti.

- Investigation et réponse, avec les offres de FireEye, RSA Security et Uplevel Security, mais aussi un projet tel the TheHive.

Décider et agir

Bien que les outils de réponse aux incidents puissent aider à atteindre ce point, cette phase de la boucle de l’OODA implique finalement des personnes, dont la direction générale et le service juridique. Des décisions cruciales devront être prises. Et l’élément le plus important en revient aux deux phases d’observation et d’orientation pour s’assurer de disposer de toutes les informations nécessaires.

Selon la situation, il peut être judicieux de revenir en arrière et d’échanger avec l’équipe technique afin d’obtenir des éclairages additionnels.

Vient ensuite le passage à l’action. C’est la phase de la boucle d’Ooda où l’on fait bouger les choses. Là encore, des outils sont impliqués, à commencer par ceux de protection des hôtes (EDR/EPP), de sauvegarde et de restauration, de collecte et préservation d’indices – avec notamment les offres d’AccessData, EnCase et The Sleuth Kit –, mais également les systèmes de gestion des identités et des accès (IAM), des correctifs, etc. Pour coordonner tout cela, une offre spécifique s’est développée : les outils d’orchestration et d’automatisation de la sécurité (SOAR), proposés notamment par Splunk, Palo Alto Networks, CyberSponse, mais aussi IBM. Et sans compter les projets open source tels que Shuffle.

Qu’est-ce qui est normal ?

L’un des aspects les plus importants de la gestion des systèmes d’information et de la sécurité est de comprendre le réseau et ce qui est normal. Cela peut paraître évident de prime abord, mais en pratique, c’est une chose qui n’est presque jamais maîtrisée.

Beaucoup d’organisations n’ont pas de cartographie à jour de leur système d’information, et comprennent encore moins ce qui se passe sur le réseau et ce qui pourrait être considéré comme normal ou anormal. Il est également impératif que l’équipe de sécurité entende parfaitement les besoins de l’entreprise, afin qu’elle puisse commencer à collecter des données de référence et établir cette base critique de ce qui est normal.