Shutter2U - stock.adobe.com

Ransomware : que sait-on de DragonForce ?

Cette enseigne de rançongiciel en mode service est impliquée dans la récente cyberattaque contre la municipalité de Fumel. Elle utilise notamment le ransomware de LockBit sans en être affiliée et aurait absorbé RansomHub.

Un cartel malaisien s’en serait pris à Fumel (une commune du sud-ouest de la France) et réussissait son attaque après 1200 tentatives d’intrusion. Son nom ? DragonForce. Mais est-ce bien sérieux ? Pas tout à fait.

Oui, comme l’indique une note de rançon apparemment photographiée sur l’un des ordinateurs de la commune, et publiée par l’un de nos confrères, c’est bien l’enseigne DragonForce qui est impliquée dans la cyberattaque ayant récemment frappé Fumel. Mais d’où vient cette enseigne ?

Son site vitrine est connu depuis la mi-décembre 2023. On lui connaît aujourd’hui quelques 260 victimes revendiquées, dont, en France, Selartex, 5àSec, Thaon-les-Vosges, Cogitis, ou encore Alélor. Selon Cyble, le groupe est effectivement apparu en novembre dernier.

DragonForce, c’est d’abord une enseigne construite autour d’un builder de LockBit 3.0 rendu public en septembre 2022 par un ancien développeur passablement énervé.

La marque de l’emploi de ce builder avait été observée lors de la cyberattaque menée contre le centre hospitalier de Versailles, fin 2022. La note de rançon déposée sous forme de fichier texte sur les machines compromises peut être personnalisée à la génération du ransomware LockBit, mais pas celle qui est imprimée.

Et justement, la note sortie des imprimantes de l’hôpital André Mignot comportait deux adresses de sites directement accessibles sur le Web, sans passer par Tor. Mais les noms de domaine correspondants, en .uz, ne sont pas utilisés depuis la fin mars 2022. La même marque a été constatée lors de la cyberattaque contre le centre hospitalier d’Armentières, trahissant l’utilisation dudit builder.

Courant 2024, les cyberattaques impliquant le rançongiciel LockBit, mais pas la franchise mafieuse éponyme, se sont multipliées. La très grande majorité des cas renvoyait toutefois à des acteurs malveillants plus ou moins isolés, ou cherchant à se faire des à-côtés en marge d’activités liées à une franchise. De fait, ils ne semblaient s’appuyer sur aucune infrastructure particulière, proposant de négocier directement par e-mail, ou via les messageries chiffrées Tox et Session. Mais DragonForce s’en est fortement distingué et rapidement.

Et notamment en développant son propre rançongiciel à partir du code source de feu-Conti v3, à l'instar de Gunra et Datacarry.

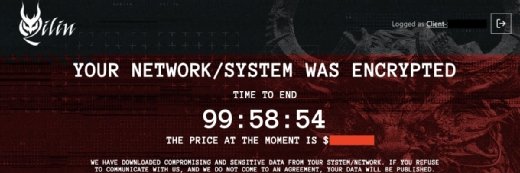

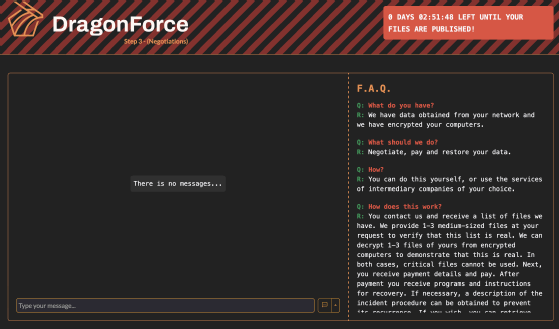

La note de rançon déposée à l’occasion du déclenchement du chiffrement contient, comme il se doit, les informations nécessaires pour engager la négociation, notamment les données d’accès à une interface Web dédiée, accessible via Tor.

Ladite interface est relativement classique, avec un espace de dialogue d’un côté et, de l’autre, une liste de questions fréquentes et les réponses associées, le tout assorti d’un compte à rebours jusqu’au moment où les données volées lors de la cyberattaque seront divulguées.

Les cybercriminels de DragonForce fournissent une liste des fichiers volés, proposant de déchiffrer un à trois fichiers de taille moyenne pour faire la démonstration de leurs capacités : « les fichiers critiques ne peuvent pas être utilisés. Après cela, vous recevez les détails de paiement et payez. Après paiement, vous recevez les programmes et les instructions de restauration ».

Comme LockBit 3.0 occasionnellement, les affidés de DragonForce peuvent diffuser les discussions avec ses victimes. Certains sont déjà allés plus loin, jusqu’à publier… les enregistrements audio de conversations téléphoniques avec les leurs.

Au printemps, les opérateurs de DragonForce ont proposé d’accueillir RansomHub. Selon nos informations, bien qu’invisible de l’extérieur, le rapprochement aurait bien eu lieu en coulisses. Et l’enseigne aurait également pris le contrôle d’un forum notamment fréquenté par les cybercriminels.

Plus récemment, DragonForce a proposé à LockBit et Qilin – l’une des enseignes les plus actives depuis le début de l’année, à l’instar d’Akira – de former un cartel.

Une origine en Malaisie ? L’enseigne de rançongiciel DragonForce est apparue alors qu’un groupe hacktiviste, portant le même nom pro-palestinien et se revendiquant de Malaisie, était actif, coopérant notamment avec Killnet et Anonymous Sudan pour des campagnes de déni de service distribué (DDoS). Rien n’indique toutefois de lien effectif entre DragonForce Ransomware Cartel (DFRC) et DragonForce Malaysia (DFM). Lien qui serait d’autant moins vraisemblable que les motivations et les modes opérateurs diffèrent plus que sensiblement.

Selon la BBC, des affidés de l’enseigne DragonForce ont été impliqués dans les attaques conduites au printemps contre Co-op, Harrods et Marks & Spencer.