Infrastructures critiques : la sécurité dès la conception est vitale

Un panel d’experts réunis lors d’Infosecurity Europe, cette semaine à Londres, estime que la sécurité doit être prise en compte dès la conception pour les infrastructures critiques.

Un panel d’experts réunis lors d’Infosecurity Europe, cette semaine à Londres, estime que la sécurité doit être prise en compte dès la conception pour les infrastructures critiques. Et d’expliquer que les opérateurs de ces infrastructures ont besoins de produits sûrs, issus de fournisseurs sûrs, et adossés à des cycles de développement sécurisé, devant être intégrés et connectés de façon à communiquer de manière sûre.

« Mais il y a là trois problèmes qui ne sont pas encore tout à fait réglés », explique Peter Gibbons, RSSI des chemins de fer britanniques : « nous avons besoin de véritables standards industriels sur le provisionnement de ces produits sûrs. Et cela aidera nos fournisseurs à assurer l’interconnexion de ces éléments ».

Pour Gibbons, il est vital de commencer à partir d’une base claire, pour un produit sûr basé sur un ensemble clair d’exigences : « si nous ne faisons pas cela, nous n’aboutirons à rien et dépenserons des millions en produits de sécurité à installer au-dessus de notre infrastructure parce qu’elle n’aura pas été conçue comme sûre dès le départ ».

Dès lors, selon lui, les fournisseurs des opérateurs d’infrastructures critiques devraient s’assurer que la sécurité est amenée dans leurs produits par la compréhension des besoins. Et que ceux-ci sont satisfaits tout au long du cycle de développement. « Historiquement, nous avons été assez bons pour dire à nos fournisseurs ce que nous voudrions comme produits, mais pas pour leur dire ce que nous ne voulons pas qu’ils soient », explique-t-il. Dès lors, poursuit-il, « nous avons eu tendance à aboutir à des produits faisant ce qu’ils doivent faire, mais pas forcément aussi sûrs que nous l’aurions souhaité ». D’où l’impératif de leur ajouter une couche de sécurité supplémentaire…

La clé du développement produit

De la même manière, pour les panélistes, le développement sûr de produits est essentiel pour les systèmes de prochaine génération qui seront appelé à remplacer graduellement les systèmes patrimoniaux non conçus pour un monde hyperconnecté et qui présentent généralement d’importants risques de sécurité liés à des services tels que l’accès à distance.

L’automatisation sera l’une des grandes opportunités pour les systèmes de nouvelle génération des infrastructures critiques, estime Raj Samani, DSI de la Cloud Security Alliance, et directeur technique d’Intel Security Europe : « lorsque nous commençons à connecter les systèmes, des choses remarquables peuvent survenir. Et ce n’est pas forcément quelque chose de négatif pour les infrastructures critiques ».

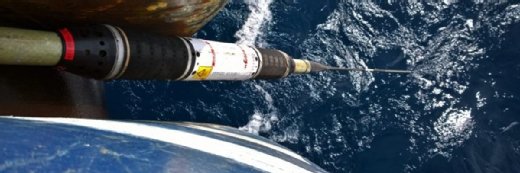

Et de prendre l’exemple d’une compagnie pétrolière au Moyen-Orient qui a construit et déployé l’un des premiers champs pétroliers numériques, se donnant la possibilité de contrôler à distance le forage offshore à partir d’un emplacement centralisé : « le résultat net a été l’accroissement de la production de pétrole de 400 000 à un million de barils par jours à partir d’un seul champ ».

Certaines installations comme des centres de transformation ou des centrales nucléaires sont désormais contrôlables en ligne, avec d’importants bénéfices pour la société. « Mais bien sûr, il y a des risques et ceux-ci doivent être identifiés et maîtrisés ».

Pour Gibbons, ce n’est pas seulement l’automatisation qui est porteuse de promesses pour les infrastructures critiques, mais également la convergence : « nous devons réfléchir à ce que nous appréhendons actuellement comme une ligne dure entre les systèmes IT de nos entreprises et les systèmes de contrôle de nos technologies opérationnelles, parce qu’ils n’ont rien de différent. Cette ligne va disparaître et notre système d’information pilotera l’infrastructure ».

Adapté de l’anglais.