Comment Microsoft a renforcé la sécurité de base dans Windows Server 2022

Face aux cyberattaques de plus en plus virulentes, Microsoft a doté son dernier système serveur de plusieurs moyens pour réduire ses failles de sécurité.

La sortie de Windows Server 2022 a apporté plusieurs améliorations importantes en matière de sécurité. Bien qu’il n’y ait pas d’obligation pour les entreprises de passer à Windows Server 2022 avant la fin de la prise en charge des anciennes versions de Windows Server, il est bon d’envisager une migration vers Windows Server 2022, en particulier pour les infrastructures critiques telles que les contrôleurs de domaine.

Une mise à niveau vers Windows Server 2022 apporte l’avantage de fonctionnalités de sécurité qui n’existent pas dans les versions antérieures de Windows Server. Compte tenu de la nature sensible des contrôleurs de domaine et d’autres composants d’infrastructure dans le centre de données, il est logique de renforcer ces serveurs autant que possible en utilisant le tout dernier système d’exploitation pour serveurs de Microsoft.

Des améliorations concernant la sécurité de base

L’un des outils proposés aux administrateurs pour renforcer l’environnement Windows contre les failles de sécurité est le Microsoft Security Compliance Toolkit. Il s’agit du module qui identifie toutes les politiques ayant trait à la sécurité de base sous Windows Server 2022. Ce module est constitué d’objets de stratégie de groupe (Group Policy Objects, ou GPO) configurés conformément aux bonnes pratiques recommandées par Microsoft. La boîte à outils comprend un utilitaire Policy Viewer permettant de comparer la configuration d’un système aux bonnes pratiques concernant la sécurité de base.

Par sécurité « de base », Microsoft entend celle de Windows et ses services au niveau technique. La sécurité de plus haut niveau concerne les outils additionnels et les usages spécifiques sur un serveur.

Le Microsoft Security Compliance Toolkit n’est pas un nouvel outil, mais Microsoft a apporté quelques modifications aux règles de sécurité de base pour Windows Server 2022. Par exemple, on trouve le logiciel Internet Explorer parmi la liste des restrictions concernant le contrôleur de domaine, car Microsoft recommande d’utiliser le navigateur Edge. De même, les règles de sécurité de base de Windows Server 2022 comprennent désormais l’analyse des scripts, puisqu’il s’agit d’une bonne pratique et non plus d’une activité accessoire. Autre nouvelle bonne pratique : l’installation des pilotes d’impression ne devrait plus se faire que par les administrateurs.

Utiliser les règles de sécurité de base Windows Server 2022

Pour commencer, vous devez vous rendre sur la page Microsoft Security Compliance Toolkit et télécharger l’analyseur de politiques, ainsi que l’ensemble des règles de sécurité de base (les « security baselines ») de Windows Server 2022. Tous deux sont livrés sous la forme de fichiers .zip que vous devrez extraire.

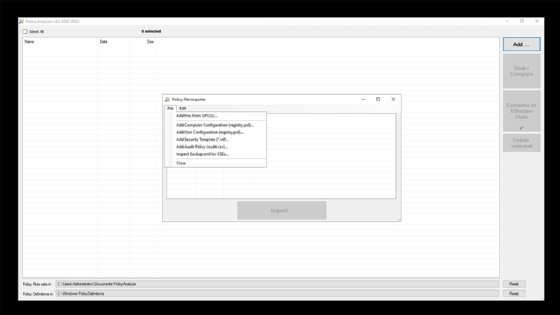

Pour comparer un système Windows Server 2022 avec les bonnes pratiques de sécurité, exécutez le fichier PolicyAnalyzer.exe. Une fois l’interface ouverte, cliquez sur le bouton Ajouter et suivez les instructions pour ouvrir l’importateur de fichiers de stratégies. Sélectionnez ensuite l’option Ajouter des fichiers à partir de GPOs dans le menu Fichier, comme illustré à la Figure 1.

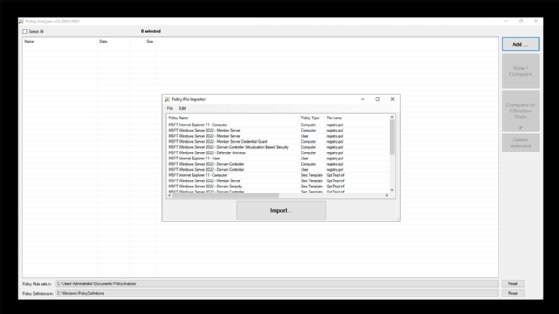

L’importateur de fichiers de stratégies affiche maintenant les GPOs disponibles, comme le montre la Figure 2. Les GPOs sont spécifiques aux rôles. Par exemple, il y a des GPOs pour un usage général, ainsi que des GPOs dédiées pour les contrôleurs de domaine, lesquels doivent être renforcés à un plus haut degré que les serveurs de base.

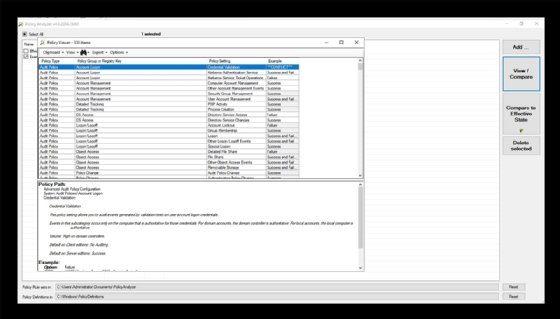

Choisissez le fichier de règles à utiliser, puis cliquez sur le bouton Importer. Lorsque vous y êtes invité, enregistrez la GPO importée en tant que fichier de règles de stratégie. Si vous souhaitez comparer la baseline à l’état actuel d’un serveur, cliquez sur le bouton Voir/Comparer. Cela ouvre le Policy Viewer pour comparer la baseline à l’état effectif du système, comme le montre la Figure 3.

Au cours de son test de comparaison, le Policy Analyzer mettra en évidence les différences entre la baseline de sécurité et les GPOs du système actuel. L’outil vérifie également les paramètres inutiles ou contradictoires. Les administrateurs peuvent exporter leurs résultats au format Excel et faire un instantané pour vérifier les modifications à un autre moment.

Vous pouvez trouver plus de détails sur les baselines de sécurité de Windows Server 2022 sur cette page.

Quels outils pour renforcer la sécurité de Windows Server 2022 ?

Microsoft a introduit plusieurs fonctions de sécurité dans Windows Server 2022, notamment les suivantes :

- Secured-core Server (serveur à noyau sécurisé). Windows Server 2022 prend en charge l’utilisation d’un serveur physique « secured-core », qui stocke les clés cryptographiques à l’intérieur du processeur plutôt que dans une puce Trusted Platform Module (TPM) séparée. Cela améliore considérablement la sécurité des clés en les rendant beaucoup plus difficiles d’accès, même quand un attaquant est en possession physique de la machine.

- Hardware root-of-trust (base de confiance matérielle). Windows Server 2022 utilise le système TPM 2.0 présent sur la carte mère ou dans les processeurs les plus récents pour mettre en œuvre sa fonction Secure Boot. Cela lui permet de vérifier l’absence de code non autorisé avant de charger le système d’exploitation.

- Firmware protection (protection du firmware). Traditionnellement, les logiciels anti-malware ne peuvent pas analyser le firmware d’un serveur. Si un serveur est équipé d’un processeur à noyau sécurisé, il peut vérifier le processus de boot en le comparant à une base de confiance. Il est également possible d’isoler les pilotes à l’aide de la protection DMA.

- UEFI Secure Boot (boot sécurisé de l’UEFI). Grâce à cette fonction, le système n’amorcera que les fichiers du firmware et du système d’exploitation auxquels le fabricant du serveur fait confiance. Cela permet de se protéger contre les attaques de type rootkit.

- Virtualization-based security (sécurité basée sur la virtualisation). Cette fonction de sécurité stocke les informations d’identification et les clés dans un container sécurisé auquel le système d’exploitation ne peut pas accéder directement. Cela permet d’éviter toute violation en cas d’attaque par un logiciel malveillant.

- HTTPS et Transport Layer Security (TLS) 1.3 activés par défaut. Microsoft a activé HTTPS et TLS 1.3 par défaut dans Windows Server 2022 pour remplacer des protocoles plus anciens et moins sûrs. Les administrateurs devront peut-être configurer des applications ou des services pour les utiliser.

- Secure DNS (DNS sécurisé). Cette fonction, également connue sous le nom de DNS-over-HTTPS, chiffre les requêtes DNS pour empêcher l’écoute du réseau.

- SMB East-West Encryption (chiffrement est-ouest SMB). Cette fonction brouille les communications au sein des clusters Storage Spaces Direct pour protéger le transfert de données entre les serveurs.

- SMB Direct and RDMA Encryption (chiffrement SMB Direct et RDMA). La fonction SMB Direct pour les transferts à grande vitesse dans les serveurs de fichiers prend désormais en charge le chiffrement. Windows Server 2022 effectue le chiffrement avant le placement des données pour des performances bien meilleures par rapport aux versions précédentes de cette technologie.

- SMB Over QUIC. Cette fonction, associée à TLS 1.3, utilise un protocole de transport relativement nouveau pour permettre un accès sécurisé aux données, sans avoir recours à un VPN. Cette fonctionnalité est uniquement disponible dans l’édition Azure de Windows Server 2022 Datacenter.

Bonnes pratiques pour renforcer la sécurité de Windows Server 2022

Lors de la sécurisation d’un serveur Windows, il est important d’appliquer des règles pour une défense en profondeur. L’idée derrière ce concept est qu’aucun mécanisme de sécurité n’ait de faille. La bonne approche est de travailler en couches successives, chacune avec une variété de fonctions de sécurité.

Le Security Compliance Toolkit aide à vérifier les paramètres du système, mais il existe d’autres actions que les administrateurs devraient envisager pour renforcer la sécurité du serveur. On pense par exemple aux stratégies d’administration « Just Enough » et celles d’isolation de domaine. Dans la mesure du possible, il est également judicieux de configurer les serveurs Windows pour qu’ils fonctionnent en mode Server core, c’est-à-dire avec le minimum nécessaire.

Enfin, chaque serveur Windows doit être dédié à un usage spécifique. L’exécution de plusieurs rôles ou applications sur un seul serveur peut entraîner des élévations de permission involontaires qui peuvent compromettre sa sécurité.