fledermausstudio - stock.adobe.c

Comment choisir un EDR ?

Un outil de détection et de réponse au « endpoint » n’est pas un antivirus, malgré les rapprochements opérés au fil des ans. Pour bien le choisir, il convient de savoir quoi en attendre (ou pas).

En 2016, deux analystes du cabinet Gartner, Augusto Barros et Anton Chuvakin anticipaient un rapprochement entre EPP (endpoint protection platform, communément désigné sous le terme d’antivirus) et EDR (endpoint detection and response) : « il est naturel de s’attendre à ce que les grands éditeurs de l’EPP entrent sur le marché de l’EDR, soit par acquisitions, soit en développant leurs propres produits, ou en intégrant des capacités d’EDR au sein de leurs plateformes d’EPP existantes ».

Car pour eux, il y avait complémentarité : « l’EDR se concentre sur la réponse aux incidents et sur la découverte d’activités malicieuses sophistiquées » quand l’EPP relève de « l’hygiène » de base pour protéger contre les menaces bien connues.

Trois ans plus tard, la fusion tant attendue commençait à se faire en ordre plus ou moins dispersé. Elle pourrait être entendue comme une simplification, mais c’est loin d’être le cas : il n’est toujours pas raisonnable d’attendre d’un EDR qu’il remplace pleinement un EPP, et vice-versa. Gilles Lorrain, CISO d’Aviv-Group, propriétaire de Seloger.com, en a d’ailleurs fait l’expérience à l’occasion d’un démonstrateur mis en place pour, justement, choisir un EDR. Les résultats l’ont amené à une conclusion : « il ne faut pas tester un EDR comme un antivirus ».

Car la force de l’EDR continue de résider dans la visibilité accrue qu’il apporte sur ce qui se passe sur les postes de travail et les serveurs. De quoi, potentiellement, détecter des menaces relativement tôt dans la cinétique d’attaque, de manière précoce, donc, et tout particulièrement celles qui n’impliquent aucun logiciel véritablement malveillant. Cela vaut notamment pour les attaques informatiques s’appuyant sur des outils logiciels non malveillants déjà présents dans l’environnement compromis, mais détournés de leur usage légitime : les LOLbins ou « Living Off the Land Binaries ».

Cette visibilité accrue que fournissent les outils d’EDR a des vertus autant préventives que curatives : les traces d’activité qu’ils fournissent permettent de gagner un temps considérable dans l’investigation numérique d’incidents de cybersécurité. Et cela aussi pour la phase de nettoyage et reconstruction : plus le cheminement d’une attaque est connu dans sa totalité, plus les efforts peuvent être concentrés.

Quels critères pour choisir un EDR ?

Comme pour toute solution de cybersécurité, un démonstrateur est généralement plus que bienvenu. Mais encore faut-il avoir compris ce que peut apporter la solution et, en parallèle, ce que l’on en attend. Toutefois, avant de se lancer, quelques éléments peuvent aider, au-delà des témoignages de pairs.

En 2018, le MITRE a ainsi réussi à confronter des EDR à la réalité, en s’appuyant sur sa base de connaissances ATT&CK. Ouverte au public, elle fait un inventaire des tactiques et des techniques mises en œuvre par les attaquants, jusqu’aux plus avancés d’entre eux. Elle s’alimente auprès des travaux d’éditeurs, d’équipementiers, mais également d’institutions publiques et de chercheurs.

La première session de test avait réuni sept éditeurs. Leurs solutions avaient été confrontées aux techniques, tactiques et procédures (TTPs) d’APT3/Gothic Panda. Un autre round a rassemblé, courant 2019, 21 éditeurs. Là, c’est une émulation du groupe APT29, aussi appelé Cozy Bear, qui a été utilisée pour les épreuves.

L’édition 2023 des évaluations s’est appuyée sur les TTPs du groupe Turla (aussi connu sous le nom de Venomous Bear). Une trentaine d’éditeurs s’étaient engagés à y participer, jusqu’aux jeunes pousses françaises HarfangLab et Tehtris. La première s’est distinguée par une performance plus qu’honorable, pour une première participation. Pour l’édition 2024 de ces évaluations, trois scénarios ont été retenus, modélisant des TTPs liés à des activités associées à Cl0p, LockBit, et les APT nord-coréens.

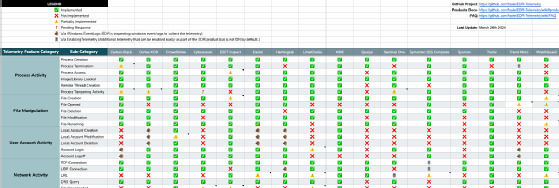

Mais puisque la valeur nominale d’un EDR réside dans la visibilité qu’il apporte, pourquoi ne pas également se pencher sur la télémétrie produite par les différents outils concurrents ? C’est l’angle qu’a choisi de retenir Kostas T., chercheur senior en cybermenaces, en lançant l’EDR Telemetry Project.

Lancé début 2023, ce projet vise à faire l’inventaire des catégories et sous-catégories de télémétrie supportées par une quinzaine de produits d’EDR concurrents – dont le Français HarfangLab. De quoi procéder à une première présélection sur la base des données nécessaires à ses besoins de détection.

Les données de ce projet sont libres et accessibles à tous, sous forme de tableur comme de fichier JSON à récupérer sur l’entrepôt GitHub du projet. Depuis octobre 2024, un site Web dédié permet également de les consulter. Depuis décembre 2024, le projet couvre également les EDR pour les systèmes Linux. Début 2025, Cylance a été ajouté à l’inventaire.

Kostas T. est allé un cran plus loin, avec le lancement d’EDR Comparison, une plateforme de comparaison indépendante des solutions de détection et de réponse sur les points de terminaison du système d’information. Cette plateforme se concentre sur « la réalité opérationnelle, au quotidien de ces outils ».

Elle s’appuie notamment sur les données d’EDR Telemetry, mais propose de comparer les éditeurs de manière bien plus complète et matricielle, et dynamique selon les attentes de l’utilisateur – en mode questionnaire, suivant les fonctionnalités requises, ou seulement l’importance accordée aux différentes catégories de fonctionnalités. Une offre payante s’adresse aux consultants individuels, et une autre aux entreprises.

Article initialement publié le 25 mars 2024, mis à jour le 23 octobre 2024, le 6 février 2025, puis le 20 novembre 2025.