audy_indy - Fotolia

Réseau : faites la chasse aux serveurs DHCP malveillants

Les serveurs DHCP malveillants peuvent déséquilibrer les infrastructures DHCP. Ces serveurs sont à l’origine de nombreux problèmes de réseau, mais ils sont faciles à détecter et à supprimer grâce à une bonne gestion du réseau.

En réseau, les infrastructures de protocole de configuration dynamique des hôtes comportent un piège potentiel : les serveurs DHCP malveillants (ou « rogue » en anglais). Ce n’est pas un problème courant, mais lorsqu’il y en a un, il fait des ravages.

Les serveurs DHCP voyous sont des dispositifs DHCP dont les administrateurs n’ont pas connaissance ou qu’ils ne gèrent pas. Ils peuvent constituer un grave problème de sécurité et une nuisance pour les utilisateurs, en causant d’importants problèmes de connectivité pour les clients et en devenant difficiles à détecter pour les dépanneurs.

Les techniciens de maintenance réseau et les administrateurs ont tout intérêt à reconnaître les signes d’un serveur DHCP voyou. Ce guide explique ce qu’est un serveur DHCP voyou et où il peut se trouver, et propose des conseils pratiques pour le détecter et le supprimer.

Le rôle d’un serveur DHCP

La plupart des environnements réseau s’appuient sur des serveurs DHCP pour louer des configurations d’adresses IP aux appareils clients. Le DHCP facilite la gestion des périphériques en définissant des options standard, telles que les valeurs DNS et de passerelle. Grâce au DHCP, les administrateurs n’ont plus besoin d’effectuer de fastidieuses configurations manuelles d’adresses IP, pour la plupart des nœuds du réseau. Toutefois, la configuration d’adresses IP statiques reste la norme pour les serveurs, les routeurs et d’autres dispositifs d’infrastructure.

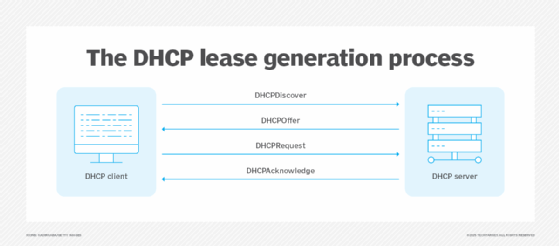

Le DHCP fonctionne selon le processus suivant, de génération de baux en quatre étapes, initié par les appareils clients :

- Découverte. Le client émet des messages pour trouver un serveur DHCP.

- Offre. Les serveurs DHCP offrent une adresse IP au client.

- Demande. Le client demande une adresse IP, généralement au premier serveur DHCP qui répond.

- Accusé de réception. Le serveur DHCP accuse réception du bail du client.

Le bail d’adresse IP est temporaire. Les appareils clients se connectent périodiquement au serveur DHCP pour renouveler le bail.

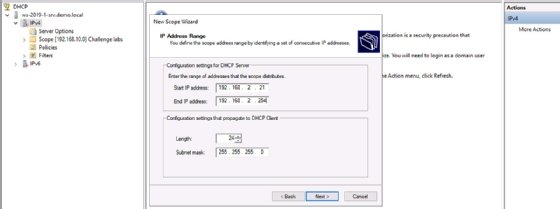

Les administrateurs créent un ou plusieurs pools d’adresses IP – également appelés scopes – sur les serveurs DHCP. Le service DHCP propose des adresses à partir de ces plages, accompagnées d’informations spécifiques, telles que les adresses IP des passerelles, les adresses IP des serveurs DNS et la durée du bail, entre autres options. Une configuration précise de l’étendue est essentielle ; les erreurs entraînent des nœuds déconnectés, des systèmes isolés ou des adresses IP dupliquées.

La problématique posée par les serveurs DHCP malveillants

Les administrateurs de réseau gèrent avec soin les paramètres des adresses IP pour chaque sous-réseau. Un diagramme de réseau indique généralement les configurations d’adresses IP prévues et les serveurs DHCP qui les fournissent.

Les serveurs DHCP indésirables sont des dispositifs qui louent des adresses IP en dehors de ce périmètre de gestion. Comme le service informatique ne gère pas ces dispositifs, ils peuvent émettre des paramètres d’adresse IP incorrects qui interfèrent avec les communications normales du réseau.

Comment les serveurs DHCP rogue sont-ils introduits ? Ils sont soit délibérés et malveillants, soit accidentels. Les situations suivantes peuvent introduire un serveur DHCP malveillant dans un réseau :

- Un technicien réseau installe un nouveau routeur avec un service DHCP actif. Formez le personnel à éviter d’ajouter des périphériques dont les services DHCP sont activés, à moins qu’il n’en ait reçu l’instruction explicite.

- Un technicien, un utilisateur ou un acteur malveillant peut déployer un point d’accès sans fil (borne Wifi) avec un service DHCP actif.

- Un administrateur de serveur active le service DHCP sur un routeur sans autorisation préalable et sans avoir une compréhension complète de la structure des adresses IP du réseau.

Tous les déploiements de serveurs DHCP voyous n’indiquent pas une attaque sur le réseau. Les personnes qui ne comprennent pas les ramifications ou qui ne peuvent pas voir l’ensemble de la structure du réseau les déploient souvent par accident.

Quelles sont les conséquences des serveurs DHCP malveillants ? Les serveurs DHCP rogue sont à l’origine de problèmes spécifiques qui ont un effet considérable sur la connectivité et la sécurité du réseau, notamment les suivants :

- Adresse IP, masque de sous-réseau, passerelle par défaut et configuration du serveur DNS incorrects.

- Duplication des adresses IP entre les nœuds.

- Connectivité réseau incohérente en fonction de la passerelle par défaut et des paramètres DNS.

- Enregistrements DNS du client ou du serveur DHCP mal configurés ou obsolètes.

- Portées DHCP constituées de plages d’adresses IP qui se chevauchent.

- Connexions redirigées pour des attaques de type « man-in-the-middle » ou des accès non autorisés au réseau.

Comment détecter et supprimer des serveurs DHCP indésirables ?

Il est essentiel de détecter et de supprimer les serveurs DHCP pour garantir un accès fiable aux services du réseau.

La détection des serveurs DHCP indésirables implique la découverte des problèmes suivants :

- Nombreux clients dont l’IP, la passerelle par défaut et les informations sur le serveur DNS sont incorrectes ou dupliquées.

- Redirection des clients vers des sites inattendus.

Diverses questions peuvent conduire à ces problèmes, c’est pourquoi la détection des serveurs DHCP voyous doit commencer par une vue d’ensemble de votre environnement réseau. Établissez une corrélation entre les tickets du service d’assistance et les plaintes des utilisateurs, d’une part, et les données des fichiers de log, des outils de performance du réseau, des analyseurs de protocole et des scanners, d’autre part. La combinaison de ces outils permet d’obtenir une image complète de votre environnement réseau.

Confirmez que vos serveurs DHCP légitimes ont des configurations correctes et vérifiez qu’il n’y a pas de fautes de frappe dans les champs d’application. Des champs d’application et des options exacts vous permettent d’exclure les erreurs de configuration sur les serveurs légitimes. Scannez et analysez périodiquement les services et les protocoles du réseau pour vous assurer que tous les résultats se situent dans les limites des paramètres normaux.

L’augmentation du trafic DHCP est un autre indicateur de l’existence d’un serveur DHCP indésirable. Les fichiers journaux ou l’analyse du trafic réseau peuvent révéler une augmentation du trafic DHCP.

Si vous soupçonnez l’existence d’un serveur DHCP malveillant, des outils tels que Wireshark ou tcpdump sont d’une aide précieuse pour trouver l’appareil. Ces analyseurs de protocole interceptent le trafic DHCP et affichent les informations relatives aux adresses MAC et IP source et destination. Envisagez également d’analyser le réseau à la recherche de services DHCP et de nœuds réseau inattendus à l’aide de Nmap. Ces étapes permettent d’identifier les périphériques susceptibles de causer des problèmes.

Les commentaires des utilisateurs peuvent également indiquer la présence d’un serveur DHCP rogue. Les utilisateurs qui se plaignent d’une connectivité lente, de redirections inattendues vers des sites web ou de l’impossibilité d’accéder à des ressources en ligne peuvent subir les effets d’un serveur DHCP malveillant.

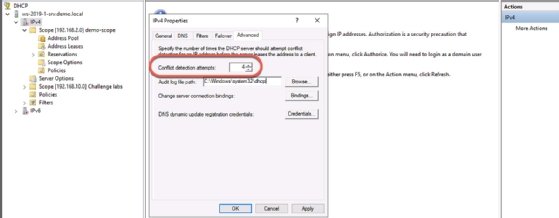

Une technique à court terme pour résoudre les problèmes de duplication d’adresses IP consiste à configurer des tentatives de détection de conflit. Cette fonction nécessite que vous hébergiez le DHCP sur un serveur Windows.

La suppression des serveurs DHCP malveillants peut être aussi simple que d’éteindre l’appareil ou de désactiver le service. Commencez par vous assurer que l’appareil lui-même est légitime. En d’autres termes, le serveur DHCP indésirable résulte-t-il d’une erreur commise par un administrateur ou un utilisateur sur un appareil valide ? Ou bien est-il le résultat d’un acte malveillant de la part de quelqu’un qui a connecté l’appareil non autorisé à votre réseau ?

Si c’est un utilisateur malveillant qui a déployé le serveur DHCP rogue, supprimez l’appareil. Cela oblige tous les clients DHCP à louer de nouvelles adresses IP auprès des serveurs DHCP légitimes.

Les équipes réseau doivent également surveiller les problèmes d’empoisonnement du protocole de résolution d’adresses et de redirection d’URL web. Examinez les politiques qui ont permis à l’utilisateur malintentionné ou non autorisé de déployer le serveur. Il peut s’agir de problèmes de sécurité physique ou d’un accès illimité au réseau, souvent par le biais de réseaux sans fil.

Veillez à expliquer le problème à l’utilisateur ou au technicien si la configuration du serveur DHCP malveillant était accidentelle.

Prévention contre des serveurs DHCP voyous sous Windows

Windows Server offre des moyens d’éviter les serveurs DHCP rogue basés sur Windows. Dans un environnement Active Directory, l’administrateur de l’entreprise doit autoriser les services DHCP de Windows Server avant qu’ils ne louent des adresses IP. Toutefois, cette fonctionnalité ne permet pas d’éviter les problèmes causés par les serveurs DHCP non Windows, tels que ceux hébergés par Linux, les routeurs ou les points d’accès sans fil.