basiczto - Fotolia

Réseau : la bonne méthode pour configurer un VLAN

Les administrateurs réseau déploient des VLAN pour améliorer la sécurité et les performances du réseau. Cet article explique comment les configurer correctement, liste les bonnes pratiques et donne des conseils de dépannage.

Un réseau local virtuel, ou VLAN, est une division logique d’un réseau qui permet aux appareils de communiquer comme s’ils étaient connectés à un seul switch. Ces divisions sont essentielles pour la sécurité, les performances et l’organisation du réseau.

Cet article explique les problèmes auxquels les VLANs répondent et décrit les étapes de configuration des VLANs.

Pourquoi utiliser les VLAN ?

La plupart des administrateurs divisent le réseau en éléments plus petits et plus faciles à gérer dès le début du processus de configuration du réseau. Ils divisent les réseaux pour diverses raisons de performance et de conception, par exemple :

- Sécurité. Le trafic isolé sur un segment de réseau particulier peut atténuer les attaques par écoute clandestine.

- Performance. Le trafic isolé sur un segment de réseau particulier peut atténuer les problèmes de congestion du réseau.

- Facilité d’administration. Un réseau plus facile à gérer offre une infrastructure physique plus souple, une délégation plus aisée de l’autorité administrative par segment et une intégration plus aisée des sites physiques distants, tels que les succursales.

La segmentation traditionnelle du réseau utilise des routeurs pour isoler les sous-réseaux, chaque segment ayant sa propre adresse, par exemple 192.168.2.0/24. Les clients d’un même sous-réseau communiquent par l’intermédiaire de switches Ethernet, tandis que les communications entre sous-réseaux nécessitent un routeur ou un switch Ethernet de couche 3.

Cette segmentation crée une séparation logique entre les sous-réseaux. Cependant, selon la manière dont le réseau est segmenté – en fonction du câblage physique, de l’étage ou du service –, la segmentation peut entraîner un problème de connectivité physique. Prenons l’exemple d’un vice-président des ventes de l’entreprise qui souhaite s’installer dans un bureau en angle tandis que le reste de l’équipe travaille au sous-sol. En matière de réseau, la conception du sous-réseau opère au niveau 3 de l’OSI, où se produisent l’adressage et le routage IP.

Comment les VLAN permettent-ils de résoudre ces problèmes et à quoi ressemblent les étapes de leur configuration ? Contrairement au sous-réseau classique, les VLAN fonctionnent au niveau 2 de l’OSI. Les VLAN traitent les données sur la base des adresses MAC physiques attribuées aux cartes d’interface réseau (NIC) au lieu d’identifier le trafic par des adresses IP logiques.

En termes simples, les VLAN regroupent les systèmes en fonction de l’adresse MAC plutôt que de l’adresse IP.

Comment fonctionnent les VLAN ?

Les administrateurs réseau doivent comprendre l’utilisation générale et la structure d’un environnement utilisant des VLAN avant de pouvoir configurer les switches Ethernet pour les prendre en charge.

Les paquets réseau quittent un ordinateur en contenant quatre adresses :

- Adresse MAC de la source. L’adresse MAC de la carte d’interface réseau.

- Adresse IP source. L’adresse IP de la carte réseau.

- Adresse MAC de destination. L’adresse MAC du prochain appareil à traiter le paquet, généralement un switch ou un routeur.

- Adresse IP de destination. L’adresse IP du système de destination.

En général, un seul appareil se connecte à chaque port de switch physique.

Les administrateurs réseau doivent définir deux VLAN ou plus sur les switches Ethernet, attribuer à chaque VLAN un identifiant de réseau et relier les ports physiques appropriés à l’un des VLAN.

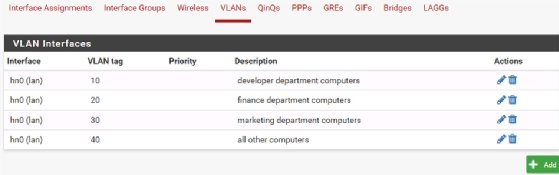

Par exemple, un administrateur peut décider de créer les VLAN suivants pour les départements d’un réseau d’entreprise :

- L’équipe de développeurs. Les administrateurs réseau isolent généralement ce département pour des raisons de sécurité.

VLAN 10 : ID réseau 192.168.10.0/24, nom dev-vlan.

- Le département financier. Les administrateurs réseau isolent généralement ce département pour des raisons de sécurité.

VLAN 20 : ID réseau 192.168.20.0/24, nom fin-vlan.

- L’équipe marketing. Les administrateurs réseau isolent généralement ce département pour des raisons de planification de la capacité, car il génère souvent de gros fichiers multimédias qui dégradent les performances du réseau.

VLAN 30 : ID réseau 192.168.30.0/24, nom mar-vlan.

- Tous les autres ordinateurs du personnel. Les administrateurs réseau isolent les ordinateurs restants dans un groupe général.

VLAN 40 : ID réseau 192.168.40.0/24, nom prod-vlan.

Ensuite, les administrateurs réseau décident quels ordinateurs se connectent à quels ports physiques sur chaque switch. Si l’ordinateur Dev1 se connecte au port 9 du switch Ethernet A, il faut joindre ce port au VLAN 10. Si l’ordinateur Fin3 se connecte au port 8 du switch A, joignez ce port au VLAN 20. Si l’ordinateur Mar7 se connecte au port 10 du switch A, ajoutez-le au VLAN 30.

Les administrateurs réseau doivent effectuer cette opération pour chaque switch. Ils configurent également les connexions de trunk entre les switches, ce qui permet les communications entre les switches au sein d’un VLAN.

L’un des avantages de l’utilisation d’un VLAN est que le niveau des appareils dans le VLAN ne peut communiquer qu’avec d’autres appareils dans le même segment. Par exemple, les clients connectés à des ports de switch affectés au VLAN 10 ne peuvent communiquer qu’avec d’autres appareils du VLAN 10, quel que soit le switch Ethernet utilisé par l’hôte. Les administrateurs réseau peuvent également connecter un routeur configuré pour tous les sous-réseaux afin d’activer et de contrôler le trafic entre eux, si nécessaire.

Démarrer avec les VLAN

Les premières étapes de la configuration des VLAN aident les administrateurs réseau à planifier et à schématiser la configuration du réseau. Ces étapes sont essentielles à la réussite de la configuration d’un VLAN.

1/ Planifier la configuration du VLAN

Commencez par comprendre les objectifs de la segmentation du réseau. Pourquoi l’entreprise veut-elle isoler l’équipe de développeurs ? Pourquoi l’entreprise doit-elle limiter les transferts réseau du service marketing à certaines machines ?

Les réponses sont probablement liées à la sécurité et aux performances du réseau, mais les administrateurs doivent comprendre leurs objectifs avant de commencer le processus de segmentation. Tenez compte des besoins uniques de l’environnement en matière de contrôle du trafic réseau.

2/ Cartographier le réseau et corriger toute configuration erronée ou tout équipement inattendu

Une carte précise du réseau est essentielle pour l’administration du réseau. Les cartes du réseau sont utiles pour la planification, la réponse aux incidents de sécurité et le dépannage. Utilisez des outils tels que Nmap pour obtenir une image complète du réseau.

À partir de là, les administrateurs réseau doivent créer un diagramme de réseau qui montre chaque routeur, switch Ethernet et sous-réseau IP. Ils doivent inclure les services réseau pertinents, tels que la résolution de noms DNS et l’attribution d’adresses IP par le protocole de configuration dynamique des hôtes.

Comment configurer un VLAN ?

Connectez-vous aux switches en utilisant Secure Shell (SSH) ou HTTPS. Les administrateurs réseau peuvent utiliser une interface graphique basée sur le web ou des commandes à l’invite de commande, en fonction de l’interface du switch.

Authentifiez chaque switch Ethernet et créez les VLAN conformément à la carte du réseau. Les commandes ressemblent aux étapes suivantes.

Pour créer un nouveau VLAN et sélectionner son interface de configuration, tapez ce qui suit :

switch(config)# vlan 10

switch(config-vlan)# name dev-vlan

Pour confirmer les paramètres du VLAN, tapez ce qui suit :

switch# show vlan

Répétez ces étapes pour chacun des switches.

Créez des connexions VLAN entre les switches Ethernet en concevant des liaisons (« trunks »). Entrez dans le mode de configuration de l’interface et désignez-la comme trunk :

switch(config)# interface gigabitethernet 1/0/1

switch(config-if)# switchport mode trunk

Pour spécifier quels VLAN peuvent utiliser le trunk, tapez ce qui suit :

switch(config-if)# switchport trunk allowed vlan 10,20,30,40

Cet exemple active tous les VLAN. Ensuite, confirmez la configuration trunk :

switch# show interfaces trunk

Puis, utilisez l’interface graphique ou l’interface de ligne de commande pour relier chaque port physique du switch à un VLAN. Les commandes varient selon le système d’exploitation du switch, mais elles devraient ressembler à l’exemple suivant. Pour activer le mode d’accès et ajouter l’interface GigabitEthernet 0/1 au VLAN 10, tapez ce qui suit :

switch(config)# interface gigabitethernet 0/1

switch(config-if)# switchport mode access

switch(config-if)# switchport access vlan 10

Enregistrez les modifications à l’aide de la commande appropriée pour le switch. Par exemple, tapez ce qui suit :

switch# copy running-config startup-config

N’oubliez pas de tester la configuration avec des outils tels que Wireshark et tcpdump pour intercepter le trafic et vous assurer que l’adressage et le marquage VLAN fonctionnent comme prévu.

Administration via une interface web

La plupart des switches Ethernet permettent une administration à partir d’une interface web pour des tâches comme la création de VLAN. Ces interfaces sont généralement plus faciles à utiliser.

Les administrateurs réseau ne doivent pas oublier de gérer leurs switches Ethernet en utilisant une connexion HTTPS pour des raisons de sécurité plutôt qu’une session HTTP ordinaire. Les interfaces varient pour la configuration des VLAN, mais les étapes générales restent les mêmes.

Surveillance des VLAN

Les administrateurs réseau doivent mettre en place une routine de surveillance de la configuration des VLAN afin de s’assurer que les affectations de ports des switches Ethernet restent exactes et que le trunking (l’agrégation) fonctionne correctement.

Ils doivent également ajouter de nouveaux switches, sous-réseaux ou hôtes à la structure globale du VLAN dans le cadre des processus de gestion du changement. Dans le cas contraire, ils risquent d’isoler des hôtes ou des sous-réseaux, ce qui pourrait entraîner un appel au service d’assistance et un incident de dépannage.

Options de sécurité pour les VLAN et les switches

Il existe de nombreuses options de sécurité pour faciliter la gestion des VLAN et des switches Ethernet. Les options de sécurité des VLAN à rechercher et à prendre en compte sont les suivantes :

- Mettre en œuvre la sécurité des ports. Attribuer des adresses MAC à des ports de commutation spécifiques afin d’éviter les périphériques inconnus et non autorisés.

- Sécuriser les connexions administratives. Contrôler les connexions et les privilèges des administrateurs à l’infrastructure du VLAN.

- Utiliser SSH et HTTPS pour les connexions administratives. N’utilisez pas de connexions d’administration non chiffrées aux switches Ethernet et modifiez le nom de compte et le mot de passe par défaut.

- Gérer les attributions de troncs VLAN. Attribuez les VLAN uniquement aux troncs spécifiques dont ils ont besoin afin d’éviter de faire passer le trafic inutilement sur chaque interface.

- Configurer un VLAN d’administration. Il permet d’isoler le trafic d’administration et de configuration du trafic de production.

- Configurer un VLAN invité. Gérer et isoler les périphériques invités sur le réseau.

- Désactiver les ports inutilisés. Désactiver les ports inutilisés afin d’éviter l’installation de périphériques inattendus et non autorisés sur des ports vides. La plupart des switches Ethernet activent cette fonction.

Dépannage des VLAN

La plupart des dépannages de VLAN impliquent la confirmation de la configuration. Commencez par le niveau de l’hôte et progressez vers l’architecture globale du VLAN. Les administrateurs réseau peuvent suivre les étapes générales suivantes :

- Confirmez que la carte réseau du client fonctionne correctement et qu’elle dispose d’une connexion stable au switch.

- Vérifiez que les ports sont affectés au bon VLAN. Cette étape est particulièrement importante dans certaines situations de dépannage. Par exemple, supposons qu’un administrateur réseau ait déplacé la connexion réseau d’un client d’un port de switch à un autre – il se peut qu’il l’ait déplacée par inadvertance vers un autre VLAN.

- Confirmez les paramètres de regroupement des VLAN pour vous assurer que les switches Ethernet peuvent communiquer efficacement.

- Révisez l’exactitude des noms de VLAN sur tous les switches.

- Vérifiez les problèmes de routage, en particulier l’exactitude des filtres de paquets et des tables de routage.

Les administrateurs réseau doivent être particulièrement vigilants s’ils utilisent des filtres d’adresses MAC pour affecter des cartes d’interface réseau spécifiques à des ports de switch particuliers. Si un technicien de l’assistance bureautique remplace une carte d’interface réseau à des fins de dépannage, l’équipe réseau risque de rencontrer des problèmes d’attribution de ports VLAN.