alotofpeople - stock.adobe.com

Réseau : 3 façons de l’administrer avec Wireshark et tcpdump

Les outils d’analyse de protocole comme Wireshark et tcpdump aident les administrateurs à comprendre ce qui circule sur le réseau, à analyser ses performances et à identifier les équipements qui s’y connectent.

Les administrateurs réseau considèrent presque toujours les analyseurs de protocole comme des outils de sécurité, que ce soit pour du piratage dans le cadre d’attaques par écoute clandestine ou pour effectuer de test d’intrusion qui servent à sécuriser les réseaux. Cependant, ils constituent également des instruments exceptionnels pour le dépannage et la découverte de réseaux.

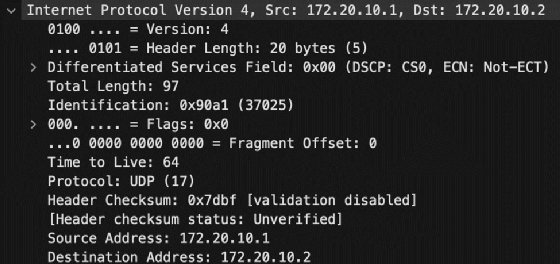

Ces analyseurs de protocole interceptent le trafic réseau afin que les administrateurs puissent étudier les en-têtes et le contenu des paquets. Du point de vue de la sécurité, le contenu de la charge utile présente un intérêt particulier, car c’est là que les données confidentielles de l’utilisateur risquent d’être exposées. Pour le dépannage, les en-têtes servent à connaître la source, la destination et les protocoles utilisés.

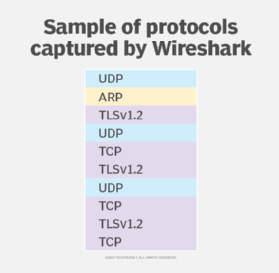

Wireshark et tcpdump sont deux analyseurs de protocole couramment utilisés pour le dépannage. Ils capturent tous deux le trafic réseau et enregistrent les résultats pour un examen ultérieur. Ils affichent les adresses MAC source et destination, qui sont des identifiants uniques pour les cartes d’interface réseau (NIC) qui transmettent et reçoivent des données. Les analyseurs de protocole exposent également les adresses IP source et destination, indiquant l’adressage logique des deux appareils et précisant si les routeurs transmettent (ou devraient transmettre) des informations entre les segments.

Wireshark est puissant et plus convivial que tcpdump, mais ce dernier mérite d’être connu pour sa simplicité et sa flexibilité. D’autant que vous pouvez capturer du contenu avec tcpdump, puis l’ouvrir et l’analyser à l’aide de l’interface de Wireshark. Les outils de reporting de Wireshark facilitent la communication de vos conclusions à des parties prenantes moins techniques.

Cet article ne présente pas les détails de l’utilisation des analyseurs de protocole, mais démontre plutôt leur rôle dans le dépannage. Cependant, vous trouverez ci-dessous un bref résumé du processus de capture afin que vous puissiez suivre les scénarios.

Comment examiner une capture de paquets sous WireShark

Installez Wireshark sur votre système Mac, Windows ou Linux. Lancez le programme et observez que vous pouvez spécifier la carte réseau sur laquelle effectuer la capture et filtrer les types de trafic pendant la capture. Le filtrage est essentiel sur les réseaux très fréquentés, sinon vous recevrez rapidement une grande quantité d’informations.

Appuyez sur le bouton « Start capturing packets » (Commencer la capture des paquets) dans la barre d’outils (il ressemble à un aileron de requin bleu). Les résultats s’affichent immédiatement. Sélectionnez le bouton « Stop capturing packets » (Arrêter la capture des paquets) (carré rouge) lorsque vous avez collecté suffisamment de données. Sélectionnez « Save this capture file » (Enregistrer ce fichier de capture) pour enregistrer vos résultats.

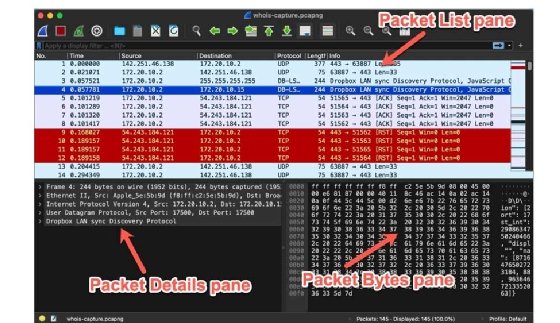

La dernière version de Wireshark présente une interface légèrement différente des versions précédentes. Voici les principaux volets affichés :

- Liste des paquets -- en haut.

- Détails des paquets -- en bas à gauche.

- Octets des paquets -- en bas à droite.

L’ancienne interface Wireshark comportait trois volets empilés verticalement, avec le volet Liste des paquets en haut, le volet Détails des paquets au milieu et le volet Octets des paquets en bas.

Comment examiner une capture de paquets sous Tcpdump

L’utilitaire tcpdump n’est pas aussi convivial que Wireshark. Mais il est léger et vous pouvez facilement l’exécuter à partir de la ligne de commande. Il est puissant et contient de nombreuses options permettant de filtrer les données dont vous avez exactement besoin. On le trouve généralement sur les systèmes Linux.

Exécutez la commande suivante pour lancer une capture :

tcpdump -i eth0 -w dump.pcap

Terminez la capture avec Ctrl+C.

L’exemple ci-dessus capture le trafic sur l’interface eth0 et écrit les résultats dans le fichier dump.pcap pour une analyse ultérieure. Il est préférable d’utiliser l’extension de fichier .pcap pour des raisons de compatibilité.

Ce tableau présente quelques options courantes de tcpdump.

| Option | Résultat |

| -i | Sélectionne une interface sur laquelle effectuer la capture. Utilisez « Any » pour effectuer la capture sur toutes les interfaces disponibles. |

| -D | Liste les périphériques disponibles pour la capture. |

| port 80 | Filtre la capture par numéro de port, par exemple le port 80. |

| -n | Ne pas convertir les adresses IP en noms (les captures de rapports sont effectuées par adresse IP). |

| -w dump.pcap | Écrire la capture dans un fichier nommé dump.pcap. |

| -r dump.pcap | Lire la capture depuis un fichier nommé dump.pcap. |

Vous pouvez afficher le fichier de capture à l’aide de tcpdump -r dump.pcap, mais il peut être plus facile d’ouvrir le fichier de capture à l’aide de Wireshark. Ce dernier offre de meilleurs outils de recherche, de filtrage et de navigation. Dans Wireshark, sélectionnez Fichier > Ouvrir, puis recherchez l’emplacement du fichier dump.pcap. Wireshark lit les captures enregistrées avec l’extension de fichier .pcap.

Voyons maintenant trois façons dont les administrateurs réseau peuvent utiliser Wireshark et tcpdump pour dépanner le réseau.

Pratique no 1 : utilisez les captures de paquets pour identifier les types de trafic

Vous vous inquiétez peut-être du type de trafic sur votre réseau, ou vous craignez que des cartes réseau défaillantes ou des virus ne se propagent à d’autres hôtes. Si quelque chose semble ne pas fonctionner correctement sur le réseau, les administrateurs réseau veulent pouvoir confirmer que le trafic est légitime et valide.

Considérez les deux exemples suivants d’identification du trafic :

1/ Examen des communications sur les cartes réseau dans un cluster. Les sondes de renseignement Advanced Network Services (ANS) détectent les membres de l’équipe réseau et s’assurent qu’ils sont opérationnels dans les clusters de basculement de cloud privé ou d’autres déploiements.

Vous pouvez découvrir les communications entre les membres de l’équipe du cluster ou déterminer pourquoi il existe autant de sondes ANS, ce qui indique un problème possible avec l’une des cartes réseau. La carte réseau est peut-être mal configurée, utilise un pilote incorrect ou est défaillante. Wireshark contient déjà un filtre pour le trafic ANS, ce qui rend cette capture relativement simple.

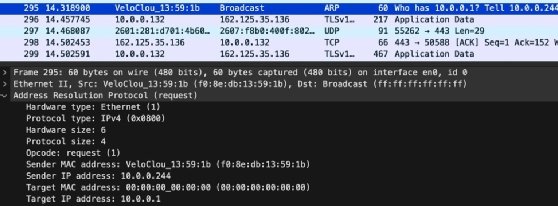

2/ Détection de la propagation de virus à partir des requêtes ARP (Address Resolution Protocol) ou des sites malveillants connus. Un trafic suspect se caractérise par un nombre élevé de requêtes ARP provenant d’une seule machine. Un virus a peut-être infecté l’appareil et tente désormais de se propager à d’autres systèmes. Un analyseur de protocole peut vous aider à détecter ce type de trafic et sa source, vous permettant ainsi d’inspecter la machine plus minutieusement.

Vous avez peut-être entendu parler des logiciels malveillants qui se propagent sur le réseau à l’aide d’URL reconnaissables ou d’autres données. Utilisez la documentation de Wireshark pour générer un filtre à partir de ces informations afin de déterminer si le logiciel malveillant est présent sur votre réseau.

Remarque : vous pouvez par exemple vous renseigner sur le logiciel malveillant Hancitor, qui est diffusé par e-mail sous la forme d’un lien vers un document Google Doc. Il s’agit d’un excellent exemple d’utilisation de Wireshark pour vérifier des informations de trafic spécifiques, ce qui facilite la détection des logiciels malveillants.

La comparaison d’une capture actuelle avec une capture historique peut être utile si vous avez généré une base de référence du trafic réseau à l’aide de Wireshark et qu’un périphérique hôte commence soudainement à envoyer trop de trafic. Vous pouvez déterminer si quelque chose a changé en comprenant la charge de trafic normale et les protocoles. Vous pouvez également découvrir du trafic provenant d’hôtes inhabituels ou inconnus.

Utilisez un analyseur de paquets en complément de votre système habituel de détection des intrusions réseau et de votre logiciel antivirus afin de renforcer la protection contre les logiciels malveillants ou pour examiner plus en détail les éléments déjà identifiés par le système de détection des intrusions.

Pratique no 2 : utilisez les captures de paquets pour surveiller les performances du réseau

Wireshark contient un outil d’analyse statistique qui facilite la gestion des problèmes de performances réseau. Il offre de nombreuses options permettant de comprendre l’efficacité du réseau et d’identifier les possibilités d’amélioration.

Sélectionnez les filtres de performances suivants dans le menu Statistiques de Wireshark :

- Propriétés du fichier de capture. Fournit des informations de base sur le fichier de capture, notamment la taille du fichier, la durée de la capture, l’interface, les filtres, etc. Ces informations sont particulièrement utiles lors de l’archivage des captures de référence à des fins de comparaison ultérieure.

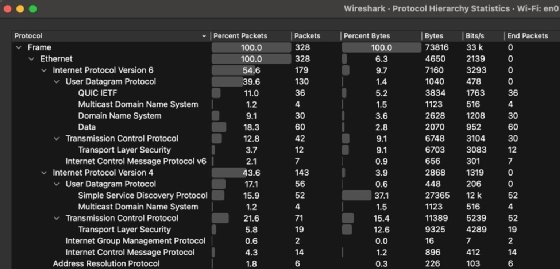

- Hiérarchie des protocoles. Identifie et classe tous les protocoles dans la capture, ce qui vous permet de comprendre le pourcentage du trafic d’un protocole donné sur le réseau. Par exemple, vous pouvez facilement comparer le trafic DNS et le trafic DHCP (Dynamic Host Configuration Protocol) ou découvrir quelle part du trafic de votre réseau est IPv6 par rapport à IPv4.

- Conversations. Affiche toutes les communications entre les points d’extrémité spécifiés, y compris l’heure de début, le type de trafic, la durée et la taille. Utilisez ces informations pour clarifier les informations échangées entre deux nœuds spécifiques.

- Graphiques IO. Affiche les informations sur le trafic réseau dans des graphiques interactifs, ce qui vous permet de filtrer le contenu et d’interpréter visuellement les informations sur les performances. Par exemple, vous pouvez choisir de visualiser le nombre d’erreurs par rapport au trafic légitime à l’aide d’un graphique plutôt que de la sortie numérique de l’outil Hiérarchie des protocoles.

- Graphiques de flux TCP. Affiche le trafic TCP, y compris les informations sur les allers-retours, le débit et la mise à l’échelle des fenêtres. Sélectionnez un paquet TCP pour activer ce menu.

- Statistiques IPv4 > Destination et ports. Filtre le trafic réseau par identifiants de destination, y compris les adresses IP et les numéros de port. Rappelez-vous que ces numéros de port sont normalisés, comme le port 80 pour HTTP ou 443 pour HTTPS.

- Statistiques IPv4 > Adresses source et destination. Affiche le trafic réseau organisé par adresses source et destination IPv4, ce qui permet d’affiner davantage le champ d’investigation du trafic. Ces données sont essentielles pour comprendre la relation entre deux nœuds, tels que les routeurs qui échangent des tables de routage ou les proxys et les clients qu’ils servent.

Wireshark est également capable de traiter le trafic réseau IPv6. Le site Web officiel de Wireshark propose une documentation complète.

Pratique no 3 : utilisez les captures de paquets pour identifier les périphériques réseau

Une autre façon d’utiliser les analyseurs de protocole consiste à identifier et à documenter les appareils qui communiquent sur le réseau. Les administrateurs du réseau peuvent établir un classement de plusieurs façons, voici les principales :

- Quels hôtes se trouvent sur le réseau ? La capture réseau affiche les adresses MAC et IP source et destination, délimitant clairement les hôtes qui participent au réseau. Comparez ces informations aux schémas réseau, pour vous assurer que les périphériques attendus sont bien présents.

- Quels protocoles sont utilisés sur le réseau ? Certains hôtes d’un segment particulier utilisent-ils le protocole TFTP (Trivial File Transfer Protocol) ? Comment le savoir ? Une capture identifie clairement tous les types de trafic, ce qui vous permet d’examiner les protocoles inconnus ou inattendus.

- Quelles applications utilisent le réseau ? En lien avec l’identification des protocoles mentionnée ci-dessus, il est utile d’identifier les applications qui échangent des informations réseau afin de s’assurer que les règles de pare-feu et les configurations de filtrage des paquets sont correctes. Vous pouvez également utiliser ces critères pour détecter les abus de réseau peer-to-peer BitTorrent ou similaires.

- Quelles informations le client envoie-t-il au serveur ? Affichez les requêtes des clients vers les serveurs Web, FTP ou de fichiers, ce qui vous aidera à identifier les requêtes ou les processus qui consomment les ressources du serveur.

- Quelles informations le serveur envoie-t-il au client ? Identifiez les informations envoyées aux appareils clients afin de comprendre ce que les clients traitent. Ces informations peuvent inclure des messages Ansible ou d’autres messages d’automatisation de la gestion de la configuration.