kras99 - stock.adobe.com

Sécurité Windows : comment appliquer le kit de conformité de Microsoft

Cet article explique comment utiliser les outils et les références de sécurité fournis par Microsoft pour renforcer la protection des environnements Windows.

Une configuration incorrecte peut entraîner une faille de sécurité et causer des dommages incalculables à l’entreprise, ou l’exposer à un contrôle minutieux si elle échoue à un audit de conformité. Microsoft propose le Microsoft Security Compliance Toolkit (kit de conformité de sécurité Microsoft) pour identifier les problèmes liés aux paramètres d’infrastructure, afin que les administrateurs puissent combler ces lacunes, maintenir une posture de sécurité cohérente et éviter toute perturbation.

Le kit de conformité de sécurité Microsoft est un ensemble d’outils que les administrateurs peuvent utiliser pour comparer les objets de stratégie de groupe (GPO) existants aux références de sécurité recommandées par Microsoft.

Les administrateurs peuvent vérifier si les politiques de leur entreprise diffèrent des suggestions de Microsoft et appliquer des paramètres de stratégie plus sécurisés si nécessaire. Les outils sont adaptés aux GPO locaux et à Active Directory. Le kit de conformité de sécurité comprend également un outil permettant de réinitialiser le descripteur de sécurité de presque tous les objets.

La boîte à outils permet aux administrateurs de modifier les GPO, de les stocker au format de sauvegarde GPO et de les appliquer via des contrôleurs de domaine ou des environnements de test afin de vérifier s’il existe des problèmes.

Comment utiliser Microsoft Security Compliance Toolkit ?

Les administrateurs peuvent télécharger Security Compliance Toolkit depuis le site de Microsoft. On y trouve des fichiers zip correspondant aux packages de référence de sécurité pour Windows Server, Windows 10, Windows 11, Microsoft 365 Apps for Enterprise et Microsoft Edge. Les autres fichiers sont l’analyseur de stratégie (Policy Analyzer), l’utilitaire d’objet de stratégie de groupe local (Local Group Policy Object) et l’application Set Object Security.

Policy Analyzer. L’analyseur de stratégie compare des ensembles de GPO, tels que les références de sécurité fournies par Microsoft, et les vérifie par rapport à la stratégie de sécurité locale et aux paramètres de registre d’un système. L’analyseur de stratégie recherche les incohérences et les paramètres redondants, et suit les modifications en comparant les références prises à différents moments.

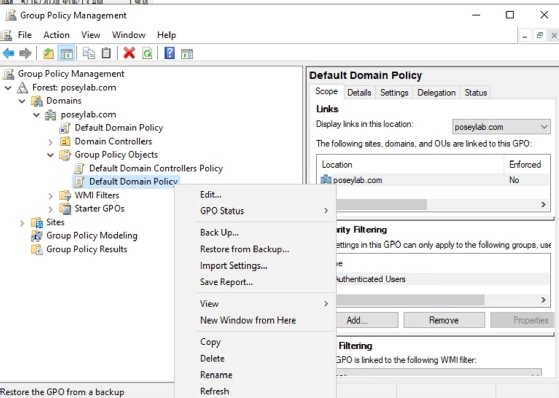

Commencez par créer un fichier de règles de stratégie avec les paramètres de stratégie actuels de l’entreprise. La méthode la plus simple consiste à ouvrir la console de gestion des stratégies de groupe (GPMC), à cliquer avec le bouton droit sur un objet GPO et à sélectionner Sauvegarder dans le menu contextuel.

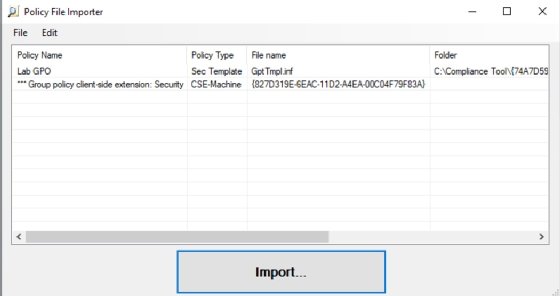

Ensuite, lancez l’Analyseur de stratégie. Cliquez sur le bouton Ajouter et sélectionnez la commande Ajouter des fichiers à partir d’objets GPO dans le menu Fichier. Sélectionnez le dossier correspondant à la sauvegarde GPO et chargez-le en cliquant sur le bouton Importer.

Ensuite, entrez un nom lorsque vous êtes invité à nommer le fichier de règles de stratégie, puis cliquez sur Enregistrer. L’écran principal de Policy Analyzer s’ouvre. La console contient des boutons permettant d’afficher ou de comparer les paramètres de stratégie et de comparer les paramètres de stratégie à l’état effectif.

Microsoft a récemment intégré l’utilitaire GPO2PolicyRules à Policy Analyzer. GPO2PolicyRules convertit automatiquement les sauvegardes GPO en fichiers de règles Policy Analyzer.

Pour l’utiliser, exécutez GPO2PolicyRules.exe à partir d’une invite de commande, puis indiquez la sauvegarde GPO souhaitée et le fichier de sortie que vous souhaitez créer.

Local Group Policy Object. L’outil Objet de stratégie de groupe local (LGPO) s’exécute à partir de la ligne de commande et gère la stratégie de sécurité locale du système. Cet outil offre plusieurs fonctionnalités liées aux paramètres de stratégie locale :

- Importer et appliquer les paramètres. L’outil fonctionne avec plusieurs sources, notamment les fichiers de stratégie de registre, les modèles de sécurité, les sauvegardes d’audit et les fichiers texte LGPO.

- Sauvegarde des stratégies. Exportez la stratégie locale vers une sauvegarde GPO pour la conserver et la déployer sur d’autres systèmes.

- Vérification. Vérifiez les paramètres de stratégie de groupe avant un déploiement à grande échelle.

- Gestion des systèmes hors domaine. Automatisez la configuration et le déploiement sur plusieurs systèmes non connectés au domaine.

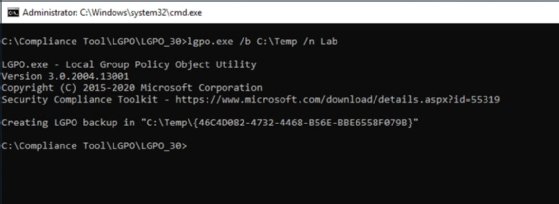

La syntaxe de l’outil LGPO est relativement complexe, car elle prend en charge de nombreux paramètres. Vous pouvez afficher la syntaxe complète en exécutant LGPO.exe à partir d’une invite de commande.

Par exemple, pour créer une sauvegarde d’un GPO local, entrez cette commande :

LGPO.exe /b <path> /n <group policy name>

Set Object Security. Set Object Security applique un descripteur de sécurité aux fichiers, dossiers, partages SMB ou presque tout autre type d’objet. Il est couramment utilisé pour restaurer le descripteur de sécurité par défaut dans le dossier racine d’un système.

Pour utiliser cet outil, exécutez la commande SetObjectSecurity.exe, suivie de plusieurs paramètres :

- ObjType. Le type d’objet à sécuriser, tel que FILE, KEY, eventlog, printer, share ou kobject, pour n’en citer que quelques-uns. Les types d’objets sont sensibles à la casse.

- ObjName. Le nom de l’objet à sécuriser, tel qu’un fichier, un dossier ou une clé de registre.

- SDDL. Le SDDL est le descripteur de sécurité à appliquer, écrit en langage SDDL (Security Descriptor Definition Language). Utilisez un outil tel que AccessChk pour obtenir le SDDL d’un objet.

L’exemple suivant montre l’outil Set Object Security exécutant un ensemble de règles de stratégie qui ont été converties à partir d’une sauvegarde GPO :

SetObjectSecurity.exe FILE C:\ "O:S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464D:PAI(A;OICI;FA;;;BA)(A;OICI;FA;;;SY)(A;OICI;0x1200a9;;;BU)(A;OICIIO;SDGXGWGR;;;AU)(A;;LC;;;AU)S:P(ML;OINPIO;NW;;;HI)"Comment appliquer les références de sécurité à Windows Server ?

Avant d’apporter des modifications à un système de production, les administrateurs doivent tester le déploiement des références de sécurité sur les systèmes Windows Server dans un environnement hors production.

Afin d’utiliser les références de configuration de sécurité recommandées par Microsoft pour les versions de Windows Server antérieures à Windows Server 2025, téléchargez les fichiers Microsoft Security Compliance Toolkit utilisés pour configurer les paramètres de stratégie de groupe. Ces fichiers contiennent de la documentation, des rapports de stratégie de groupe, des objets GPO pour différentes configurations, des scripts PowerShell pour faciliter le déploiement et des modèles GPO aux formats ADMX et ADML.

Pour commencer, ouvrez GPMC, puis Group Policy Management (gestion des stratégies de groupe).

Ensuite, cliquez avec le bouton droit sur les objets de stratégie de groupe dans le domaine pour créer l’objet GPO, puis renommez l’objet GPO en lui donnant un nom descriptif basé sur le nom de la référence.

Cliquez avec le bouton droit sur l’objet GPO et choisissez Importer les paramètres, puis sélectionnez l’objet GPO de base pour le rôle de serveur dans le dossier contenant les fichiers de base de sécurité extraits.

Liez l’objet GPO au domaine ou à l’unité, puis activez les paramètres GPO. Exécutez la commande suivante pour forcer la mise à jour de la stratégie de groupe sur le système de test :

gpupdate /forceVérifiez le journal des événements pour détecter toute erreur liée à la stratégie de groupe.

Avec Windows Server 2025, Microsoft a introduit la plateforme OSConfig pour appliquer une configuration d’état souhaitée pour les références en matière de sécurité.

Microsoft a intégré les références de sécurité dans le système d’exploitation via le module OSConfig PowerShell, qui supprime la nécessité de télécharger des fichiers. L’outil PowerShell natif met à jour les paramètres à l’aide d’une seule commande, plutôt que d’utiliser plusieurs outils. OSConfig propose également une méthode automatisée pour maintenir la conformité des systèmes grâce à un mécanisme de contrôle des dérives.