Maksim Kabakou - stock.adobe.com

Six bonnes pratiques pour protéger ses applications SaaS

Ces pratiques de références visent à assurer la protection des usages d’applications en mode service par son organisation et ses utilisateurs.

Il est tentant de penser que la sécurisation du SaaS est fondamentalement liée à l’accès des utilisateurs au web. Mais, à y regarder de plus près, la sécurisation de l’utilisation du SaaS est beaucoup plus compliquée qu’il n’y paraît. La vérité est qu’il n’existe pas de liste de contrôle de sécurité unique pour le SaaS. Les organisations varient ; elles font des choses différentes, fonctionnent différemment et ont des exigences différentes.

Pour autant, il y a quelques lignes directrices à suivre en matière de sécurité SaaS. La réponse d’une organisation doit être basée sur son propre usage, mais le respect de ces six bonnes pratiques de sécurité SaaS est presque universel pour défendre correctement les applications SaaS – et les données qu’on leur confie.

Bonne pratique n° 1 : authentification renforcée

Examiner la façon dont les utilisateurs accèdent aux ressources SaaS est un point de départ judicieux. Mais, comme les fournisseurs de services cloud peuvent gérer l’authentification de différentes manières, le processus peut être compliqué. Certains fournisseurs offrent la possibilité de s’intégrer aux fournisseurs d’identité que les clients gèrent, par exemple, avec Active Directory (AD) via SAML, OAuth ou OpenID Connect, tandis que d’autres ne le font pas. Certains fournisseurs offrent aux clients la possibilité d’activer l’authentification à facteurs multiples (MFA), tandis que d’autres ne proposent pas cette possibilité.

Pour s’y retrouver, il est important que les équipes de sécurité comprennent quels services sont utilisés et quelles options sont prises en charge par chacun. Là, les administrateurs peuvent mieux sélectionner la ou les méthodes d’authentification en fonction des besoins. Si les fournisseurs SaaS le prennent en charge, l’authentification unique liée à l’AD peut être un choix judicieux. Cette méthode garantit que les politiques de mot de passe et de compte sont en corrélation avec ce qui est utilisé pour les applications SaaS.

Bonne pratique n° 2 : chiffrement des données

La plupart des canaux utilisés pour la communication avec les applications SaaS utilisent aujourd’hui TLS pour protéger les données en transit. Cependant, de nombreux fournisseurs de SaaS offrent également une capacité de chiffrement pour protéger les données au repos.

Pour certains fournisseurs, il s’agit d’une fonction par défaut ; pour d’autres, elle doit être explicitement activée par le client. Pour déterminer ce qui s’applique aux services utilisés, les équipes doivent faire des recherches sur les mesures de sécurité disponibles. Si c’est possible, l’activation des fonctions de chiffrement des données est une bonne idée.

Bonne pratique n° 3 : vérification et surveillance

Tout comme les organisations examinent et valident les fournisseurs potentiels, assurez-vous que c’est également fait avec les fournisseurs SaaS : comprendre l’utilisation, le modèle de sécurité qu’ils appliquent pour fournir leur service et les fonctions de sécurité optionnelles disponibles.

Bonne pratique n° 4 : découverte et inventaire

La recherche de nouvelles utilisations SaaS qui ne sont pas encore suivies devrait figurer sur chaque liste de contrôle de sécurité du SaaS. L’un des aspects les plus convaincants du modèle SaaS est la capacité à déployer rapidement des applications. Il faut donc être attentif à toute utilisation inattendue.

Dans la mesure du possible, utilisez à la fois des méthodes manuelles de collecte de données et des outils automatisés pour vous tenir au courant de l’utilisation, et tenez un inventaire fiable des services utilisés – et par qui – dans toute l’organisation.

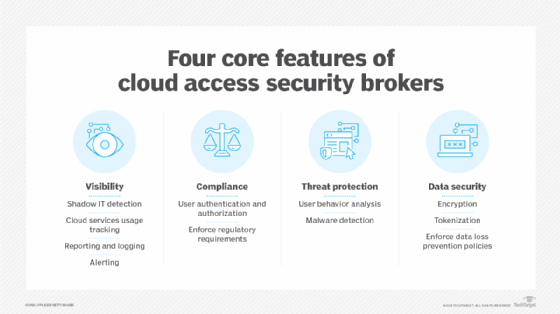

Bonne pratique n° 5 : envisager les CASB

Dans les cas où un fournisseur SaaS ne peut pas fournir le niveau de sécurité souhaité, explorez les options de passerelle d’accès cloud sécurité, ou CASB. Avec un CASB, les organisations peuvent ajouter des contrôles supplémentaires non fournis par le fournisseur SaaS en natif. Ces outils peuvent être un excellent moyen de remédier aux limites du modèle de sécurité du fournisseur de services cloud. Les CASB aident aussi à la découverte des services SaaS utilisés par ses collaborateurs.

Mais attention aux modes de déploiement des CASB. Assurez-vous de choisir la bonne configuration de déploiement – qu’elle soit basée sur un proxy ou une API – qui est la plus pertinente en termes d’architecture pour l’organisation.

Bonne pratique n° 6 : Maintenir la connaissance de la situation

Comme toujours, surveillez l’utilisation du SaaS. Examinez les données provenant d’outils internes, tels que les CASB, ainsi que les journaux ou autres informations fournies par les fournisseurs de services.

Il est important que les responsables de l’informatique et de la sécurité comprennent que les offres SaaS ne sont pas « un site web comme les autres ». Ce sont des outils puissants qui requièrent le même degré de sécurité que toute autre application d’entreprise.

En adoptant ces meilleures pratiques de sécurité SaaS en tandem avec des mesures systématiques de gestion des risques, les organisations peuvent garantir que les utilisateurs utilisent le SaaS en toute sécurité et que l’utilisation du SaaS reste protégée.