Le guide ultime sur la sécurité des appareils mobiles au travail

Les appareils mobiles permettent aux employés d'accéder aux données de l'entreprise et de communiquer avec leurs collègues, mais ces avantages uniques s'accompagnent de défis spécifiques en matière de sécurité pour les services informatiques.

Les organisations doivent verrouiller tous les terminaux qui accèdent aux données professionnelles, y compris les appareils mobiles, et mettre en place des mesures pour garantir que les données ne tombent pas entre de mauvaises mains.

Cet objectif général s'applique à tous les types de sécurité d'entreprise (réseau, PC, ordinateur portable et applications), mais la sécurité mobile pose des défis particuliers aux organisations. Par exemple, la perte et le vol d'appareils sont beaucoup plus préoccupants pour les appareils mobiles que pour les autres types de terminaux. Les appareils mobiles peuvent également fonctionner sans connexion Wi-Fi ou Ethernet traditionnelle et dans n'importe quel endroit disposant d'un signal sans fil correct.

Les organisations doivent se tourner vers des outils, des produits et des politiques spécifiques aux appareils mobiles qui permettent aux employés d'être productifs sur leurs appareils mobiles tout en garantissant la sécurité de l'appareil et de ses données.

Quel rôle jouent les appareils mobiles dans le monde des affaires ?

La main-d'œuvre moderne est plus mobile que jamais grâce au télétravail et à la prolifération des ordinateurs portables, des appareils hybrides, des tablettes, des smartphones et autres appareils mobiles. Ces appareils permettent aux travailleurs d'être productifs depuis divers endroits, tels que leur domicile, un aéroport ou pendant leurs déplacements.

Le travail à distance et en déplacement est un concept bien établi dans les organisations de toutes tailles. Les appareils mobiles tels que les smartphones et les tablettes jouent un rôle majeur dans cette évolution. Par exemple, de nombreux employés emportent partout avec eux leur smartphone, qui leur permet d'accéder à leurs e-mails professionnels et à leurs applications de travail. Les systèmes d'exploitation les plus courants pour smartphones sont iOS d'Apple et Android de Google.

Mais les appareils mobiles ne se limitent pas au travail nomade. Les entreprises peuvent utiliser les tablettes et les smartphones comme terminaux de point de vente (POS), pour la tenue de registres, l'enregistrement de données et la soumission de formulaires personnalisés. Les appareils mobiles peuvent même servir de postes de travail complets s'ils sont équipés des périphériques auxiliaires appropriés.

En matière de sécurité des appareils mobiles, les appareils personnels posent beaucoup plus de problèmes et de complications que les bornes à usage unique. Les bornes présentent une surface d'attaque beaucoup plus réduite que les smartphones personnels des employés, qui offrent un éventail d'applications plus large et une plus grande liberté de navigation sur Internet. Les politiques de sécurité mobile doivent donc se concentrer principalement sur la sécurisation de ce type d'appareils.

Les appareils mobiles appartenant à l'entreprise constituent un autre type courant d'appareils mobiles utilisés en entreprise. Certaines organisations disposent des fonds nécessaires pour acheter des appareils mobiles pour certains employés. La sécurisation de ces appareils est relativement simple, surtout par rapport aux appareils personnels qui accèdent aux données de l'entreprise, et les administrateurs informatiques peuvent leur appliquer des contrôles de sécurité stricts.

Quels sont les avantages des appareils mobiles sur le lieu de travail ?

L'avantage le plus simple des appareils mobiles est la flexibilité qu'ils offrent aux employés pour être productifs depuis différents endroits. En général, les appareils mobiles améliorent la connectivité, les communications, la collaboration et le réseautage grâce à leur portabilité et à leur accès aux réseaux cellulaires.

Les utilisateurs peuvent accéder à leurs e-mails professionnels, à des applications mobiles de communications unifiées (UC) telles que Microsoft Teams et Slack, à des applications professionnelles personnalisées et à d'autres applications ou services qui favorisent la productivité. Cela profite particulièrement aux travailleurs du savoir et aux cadres, qui peuvent avoir besoin de répondre à des e-mails importants ou d'approuver certains flux de travail lorsqu'ils sont en déplacement ou à distance.

Les bornes interactives à usage unique jouent également un rôle clé dans de nombreux types d'organisations. Les tablettes, smartphones et autres appareils mobiles peuvent répondre aux besoins des points de vente, faciliter l'enregistrement des clients, afficher des décharges numériques, permettre la saisie de données et bien plus encore.

Pourquoi les entreprises ont-elles besoin d'une politique de sécurité mobile ?

Il est facile de négliger les appareils mobiles dans une politique de sécurité ; après tout, ils constituent rarement le poste de travail principal d'un utilisateur. C'est particulièrement le cas lorsque les utilisateurs connectent leurs appareils personnels à des applications et services professionnels, tels que le serveur de messagerie ou la plateforme de communications unifiées d'une organisation.

Cependant, les organisations qui autorisent l'accès aux données sensibles sur les appareils mobiles doivent disposer d'une politique de sécurité mobile. Il peut être utile de considérer cela comme le principe du « maillon faible de la chaîne » : la sécurité des données de l'entreprise dépend du niveau de sécurité du dispositif le moins sécurisé qui y accède.

Négliger la sécurité des appareils mobiles et des données augmente les risques de violation des données dans l'architecture et la politique de sécurité globales d'une organisation. Par conséquent, une architecture de sécurité qui inclut des politiques spécifiques aux appareils mobiles, telles que des directives d'utilisation acceptable pour les utilisateurs d'appareils mobiles, des bonnes pratiques en matière de sécurité mobile et des plateformes ou services de sécurité, est essentielle pour les organisations qui dépendent des appareils mobiles.

Comparaison entre les appareils mobiles appartenant à l'entreprise et ceux apportés par les employés (BYOD)

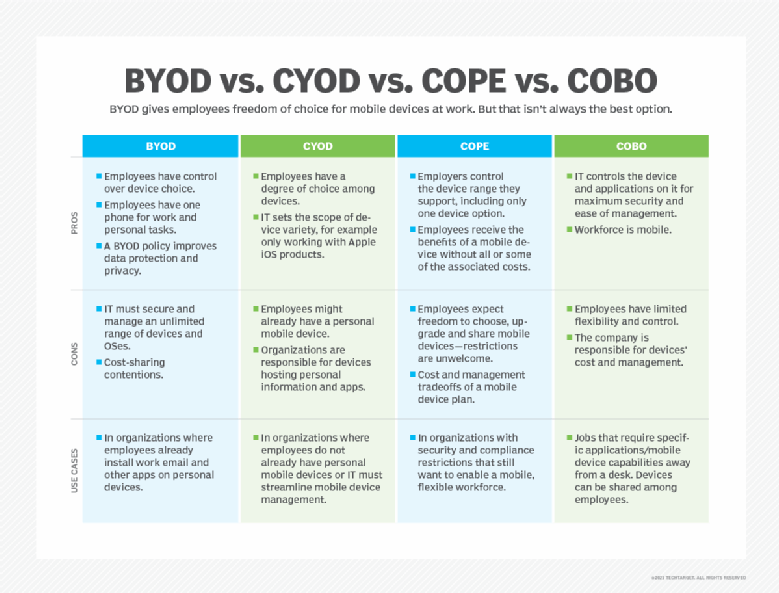

L'une des premières étapes dans l'élaboration d'une politique mobile consiste à déterminer si les appareils des utilisateurs appartiendront à l'entreprise ou aux utilisateurs. Chaque approche présente des avantages et des inconvénients que les organisations doivent prendre en compte. En général, les appareils appartenant à l'entreprise offrent plus de certitude et de simplicité du point de vue de la gestion et de la sécurité, mais le BYOD offre plus de choix et de flexibilité aux utilisateurs.

Comment choisir entre la propriété des appareils mobiles par l'entreprise et la propriété BYOD (Bring Your Own Device) ?

La distribution d'appareils mobiles appartenant à l'entreprise aux utilisateurs est l'option la plus simple et la plus coûteuse pour les organisations. Les principaux avantages d'une approche basée sur la propriété de l'entreprise sont les capacités de sécurité et de gestion informatiques. Les organisations peuvent maintenir une politique aussi restrictive qu'elles le souhaitent en matière d'appareils sans se soucier d'empiéter sur la vie privée des utilisateurs sur leurs appareils personnels. Les utilisateurs sont plus enclins à comprendre une politique stricte s'ils n'ont pas acheté l'appareil eux-mêmes. Le processus de déploiement des mises à jour des applications et du système d'exploitation est également plus facile grâce au contrôle total des appareils, car les utilisateurs préfèrent généralement mettre à jour leurs appareils personnels selon leur propre calendrier.

Un programme d'appareils appartenant à l'entreprise n'est pas idéal dans toutes les situations, surtout si l'on considère le prix des modèles de smartphones haut de gamme. Les entreprises peuvent négocier des accords avec les fabricants de smartphones, mais même avec des remises, le coût de tout ce matériel peut rapidement grimper. Les grandes entreprises n'ont peut-être pas ce problème en matière de ressources pour l'achat d'appareils mobiles, mais les petites entreprises ou celles dont le budget est serré peuvent ne pas vouloir supporter ce coût.

De plus, les organisations doivent décider si les appareils fournis par l'entreprise peuvent également servir d'appareils personnels aux utilisateurs. Les utilisateurs pourraient apprécier la souplesse offerte par un appareil appartenant à l'entreprise et pouvant être utilisé à des fins personnelles (COPE). Cependant, de nombreux utilisateurs possèdent déjà leur propre smartphone ou autre appareil mobile avant de rejoindre une organisation, ce qui rend cette mesure inutile. L'approche COBO (Corporate-Owned, Business-Only) offre aux organisations un niveau de contrôle très élevé sur l'appareil, ses politiques de sécurité et de confidentialité, son calendrier de mise à jour et bien plus encore.

De nombreuses organisations considèrent le BYOD comme l'option de déploiement d'appareils la plus simple. L'organisation n'a pas à acheter de nouveaux appareils mobiles pour chaque nouvelle recrue, et les utilisateurs peuvent disposer d'un seul appareil pour leur travail et leurs activités personnelles. Cela élimine la mauvaise expérience utilisateur et la frustration des employés causées par le fait de devoir transporter plusieurs appareils mobiles. Bien que l'approche BYOD soit simple, elle peut entraîner des politiques de sécurité et une gestion plus complexes que les approches COPE et COBO.

Par exemple, les utilisateurs doivent accepter les conditions d'utilisation des appareils et la politique mobile de l'organisation avant de commencer à utiliser leurs appareils personnels à des fins professionnelles. Cela peut inclure des mises à jour obligatoires du système d'exploitation ou des applications pour des raisons de sécurité, des agents de gestion sur les appareils et une diminution globale de la confidentialité des utilisateurs. Il y a également la question du partage des coûts. Certains utilisateurs, en particulier ceux qui utilisent beaucoup leurs appareils mobiles, peuvent encourir des coûts supplémentaires, tels que l'utilisation de données, la réparation ou même le remplacement d'appareils. Si les organisations peuvent élaborer une politique tenant compte de ces facteurs liés au BYOD, alors le BYOD pourrait être une option idéale.

Comparaison entre BYOD et appareils appartenant à l'entreprise en matière de sécurité

De manière très générale, les appareils appartenant à l'entreprise offrent une sécurité renforcée aux organisations. Cela s'explique par la capacité des administrateurs informatiques à contrôler plus étroitement les appareils par rapport aux déploiements BYOD. Une politique de sécurité BYOD doit tenir compte du fait que les utilisateurs acceptent le niveau de contrôle des appareils exigé par l'organisation. Ainsi, les organisations sont plus susceptibles de proposer des politiques de sécurité plus souples afin de garantir l'acceptation des utilisateurs.

Les appareils appartenant à l'entreprise ne présentent pas ce niveau d'ambiguïté en matière d'acceptation par les utilisateurs. Par exemple, les administrateurs informatiques peuvent déployer une politique qui autorise l'effacement à distance des données des appareils sans craindre de supprimer les données personnelles des utilisateurs.

Il convient de noter que le niveau de sécurité d'une politique mobile est déterminé en fonction des contrôles mis en œuvre par le service informatique et non du modèle de propriété des appareils. Cependant, la mise en place d'une politique de sécurité mobile efficace est plus simple pour les appareils appartenant à l'entreprise.

Quels sont les risques et les défis liés à la cybersécurité des appareils mobiles ?

Les avantages des appareils mobiles sont nombreux et peuvent s'adapter à une multitude de cas d'utilisation. Cependant, les appareils mobiles présentent davantage de surfaces d'attaque et d'autres défis que les services informatiques et les utilisateurs finaux doivent relever.

Bien que l'on pense souvent que les appareils mobiles ne sont pas exposés aux menaces de sécurité, ce n'est absolument pas le cas. Comme pour tout terminal, les pirates peuvent intercepter le trafic entrant et sortant de l'appareil, inciter les utilisateurs à télécharger des logiciels malveillants ou des ransomwares et obtenir un accès non autorisé aux données des utilisateurs via une connexion réseau compromise.

De plus, les appareils mobiles sont exposés à des menaces supplémentaires auxquelles les terminaux classiques ne sont pas confrontés. La perte et le vol d'appareils sont plus fréquents avec les appareils mobiles, et les attaques d'ingénierie sociale sont extrêmement courantes en raison des nombreux vecteurs qu'offrent les appareils mobiles. Les attaques de phishing qui ciblent les appareils mobiles de certains employés peuvent utiliser des SMS, des comptes de messagerie électronique, des messages provenant d'applications de réseaux sociaux ou même des liens malveillants dans les navigateurs.

L'intégration des appareils mobiles dans les systèmes back-end existants, les applications héritées et personnalisées, ainsi que les services adaptés aux terminaux tels que les PC et les ordinateurs portables, peut également poser des difficultés. La plupart des fournisseurs de technologies d'entreprise sont conscients du rôle des appareils mobiles et proposent des produits et services adaptés à ces derniers, mais la prise en charge mobile n'est pas universelle.

Ces problèmes de compatibilité peuvent également se transformer en problèmes de conformité plus importants. Les domaines hautement réglementés, tels que l'administration publique, la finance et la santé, peuvent rencontrer des difficultés pour mettre en place la mobilité tout en respectant les lois réglementaires de chaque secteur.

Étapes pour définir et mettre en œuvre une politique de sécurité mobile

Les organisations peuvent atténuer les risques et les lacunes en matière de sécurité des appareils mobiles grâce à une politique spécifique et efficace relative aux appareils mobiles. Cela vaut particulièrement pour les composants de sécurité mobile de cette politique.

Les politiques mobiles doivent être détaillées, complètes et largement personnalisées en fonction des besoins de l'organisation. Bien qu'il puisse être utile de commencer à élaborer une politique de mobilité à partir d'un modèle, les organisations doivent définir certains éléments, notamment l'utilisation acceptable des appareils, la politique de propriété des appareils, la politique de confidentialité et la divulgation des données que l'organisation peut consulter. La politique doit également expliquer quels agents de sécurité et de gestion seront présents sur les appareils et quelles mesures l'organisation peut prendre pour garantir la sécurité des données. Par exemple, une organisation peut-elle effacer à distance les données d'un appareil s'il est compromis ou le verrouiller à distance s'il est menacé ?

De plus, les organisations doivent trouver le meilleur moyen de définir cette politique et de la communiquer aux utilisateurs finaux ; une politique n'est efficace que si les utilisateurs la comprennent et la respectent. Idéalement, les utilisateurs devraient consulter la documentation lors du processus d'intégration.

Les organisations doivent identifier les personnes qui doivent prendre connaissance de la politique relative aux appareils mobiles et vérifier que chaque utilisateur accédant aux données professionnelles à partir d'un appareil mobile a lu les documents nécessaires et suivi une formation de sensibilisation à la sécurité.

Autres bonnes pratiques et mesures à prendre en compte en matière de sécurité mobile

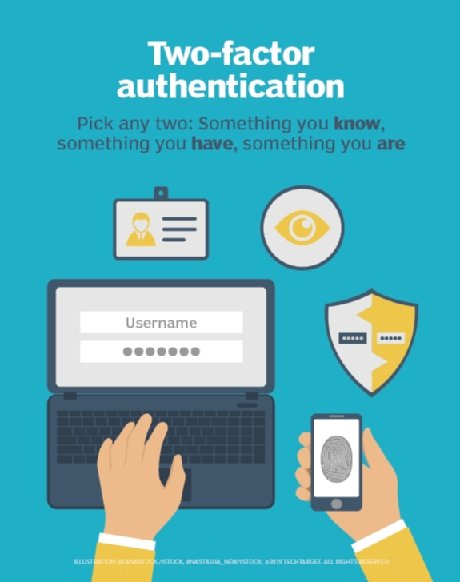

Les appareils mobiles sont plus susceptibles d'être volés que les ordinateurs portables et les PC. Il est donc essentiel de s'assurer que les appareils mobiles sont soumis à des exigences d'authentification strictes. Les entreprises peuvent exiger des stratégies d'authentification mobile plus strictes, telles que des mots de passe d'au moins huit caractères pour les appareils, au lieu de codes PIN composés uniquement de chiffres, voire une authentification à deux facteurs. L'approche à deux facteurs pourrait compléter un code d'accès par des mesures supplémentaires, telles que des facteurs biométriques (généralement une empreinte digitale ou un scan de l'iris), une vérification de la localisation de l'utilisateur ou un dispositif d'authentification secondaire, tel qu'une carte d'identité ou une puce.

Les cybercriminels ciblent souvent les appareils mobiles connectés à des réseaux Wi-Fi publics, car ces réseaux ne nécessitent aucune authentification. Certains pirates informatiques mettent en place leurs propres réseaux Wi-Fi publics qui imitent l'accès Internet gratuit proposé par des commerces tels que les cafés ou les restaurants. Les organisations doivent limiter l'accès aux réseaux Wi-Fi publics non sécurisés à l'aide d'une console de gestion si possible et, au minimum, expliquer ces dangers dans le cadre de formations et de documentation sur la sécurité mobile.

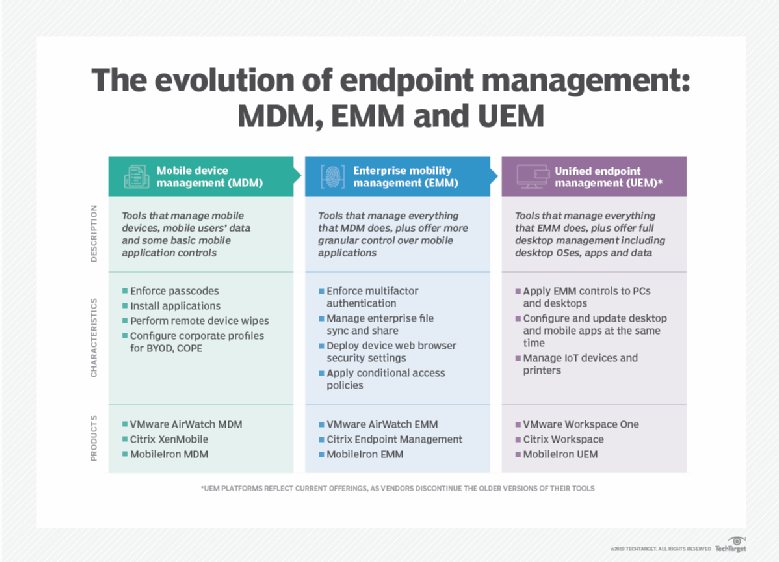

Ces bonnes pratiques peuvent constituer une politique de sécurité mobile solide, mais les administrateurs informatiques doivent également réfléchir à la manière dont ils peuvent mettre en œuvre ces contrôles. Une approche courante pour appliquer une politique mobile consiste à mettre en place une plateforme de gestion des appareils mobiles (MDM). Les fournisseurs intègrent souvent ces plateformes de gestion dans des offres plus larges, telles que la gestion de la mobilité d'entreprise (EMM) et la gestion unifiée des terminaux (UEM).

La plupart des plateformes EMM et UEM intègrent à la fois des fonctionnalités MDM et MAM (gestion des applications mobiles). Les entreprises peuvent également envisager d'adopter des plateformes MTD (Mobile Threat Defense), qui offrent des fonctionnalités de gestion de la sécurité plus avancées que les solutions MDM ou MAM. Certaines plateformes MTD proposent par exemple des filtres anti-hameçonnage et anti-spam, des rapports sur l'état des appareils, des analyses anti-malware et des analyses comportementales.

Les administrateurs informatiques doivent trouver une plateforme MDM et d'autres technologies complémentaires capables de répondre à leurs besoins en matière de sécurité et de gestion des appareils. Ils doivent collaborer avec les dirigeants et mener des études de marché approfondies avant de choisir le produit idéal. Cela peut impliquer de tester des démonstrations de produits, de discuter directement avec les fournisseurs et de consulter des chercheurs indépendants qui évaluent les offres en matière de sécurité et de gestion mobiles.

John Powers est rédacteur en chef des sites Enterprise Desktop, Virtual Desktop et Mobile Computing de TechTarget. Il est diplômé du Philip Merrill College of Journalism de l'université du Maryland.