Qu'est-ce que la gestion unifiée des terminaux (UEM) ? Guide complet

La gestion unifiée des terminaux (UEM) est une approche visant à sécuriser et à contrôler les ordinateurs de bureau, les ordinateurs portables, les smartphones et les tablettes de manière connectée et cohérente à partir d'une console unique. La gestion unifiée des terminaux s'appuie généralement sur les indicateurs de performance des applications (API) de gestion des appareils mobiles (MDM) dans les systèmes d'exploitation de bureau et mobiles.

Capacités et avantages de l'UEM

Plusieurs fournisseurs proposent des produits UEM, dont les fonctionnalités varient d'une offre à l'autre. Voici quelques fonctionnalités UEM courantes :

- Une interface unique pour gérer les appareils fixes et mobiles.

- Capacité à envoyer des mises à jour aux appareils.

- Capacité à appliquer des politiques de sécurité aux appareils gérés.

- Une fonctionnalité d'effacement à distance qui permet de supprimer toutes les applications et données d'un appareil perdu ou volé.

- Un portail qui permet aux utilisateurs BYOD (Bring Your Own Device) d'enregistrer leurs propres appareils.

- Fonctionnalités de gestion des applications. Selon le produit, un administrateur peut installer des applications d'entreprise sur des appareils gérés ou fournir aux utilisateurs autorisés un accès à une boutique d'applications d'entreprise où ils peuvent télécharger des applications de manière indépendante.

De plus, certains produits UEM tiers comprennent des outils qui suivent l'activité des utilisateurs finaux ou détectent et corrigent les problèmes de sécurité. Certains fournisseurs enrichissent même leurs outils avec des moteurs d'apprentissage automatique et d'intelligence artificielle (IA) qui contribuent à améliorer la sécurité des données et la gestion du contenu mobile.

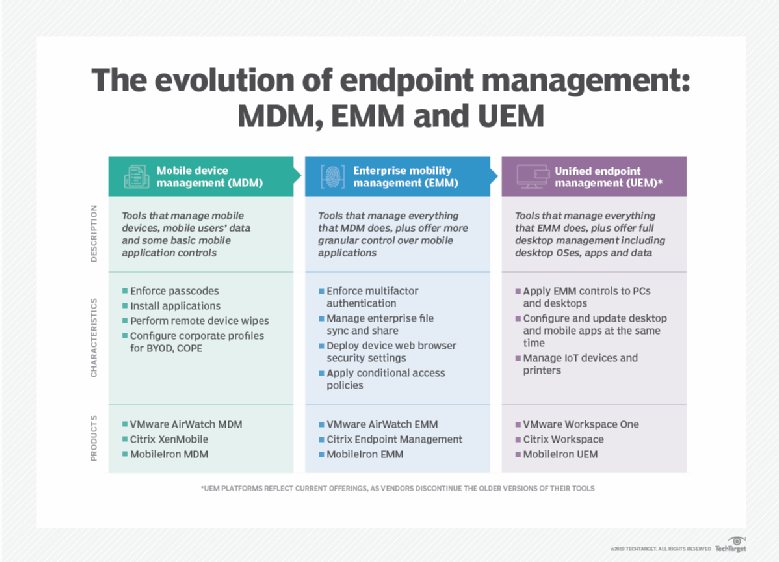

UEM vs EMM vs MDM

Avec plusieurs outils de gestion des appareils disponibles, les nouveaux clients doivent comprendre les différences entre UEM, MDM et EMM afin de trouver celui qui leur convient le mieux. Voici comment l'UEM se compare aux autres termes :

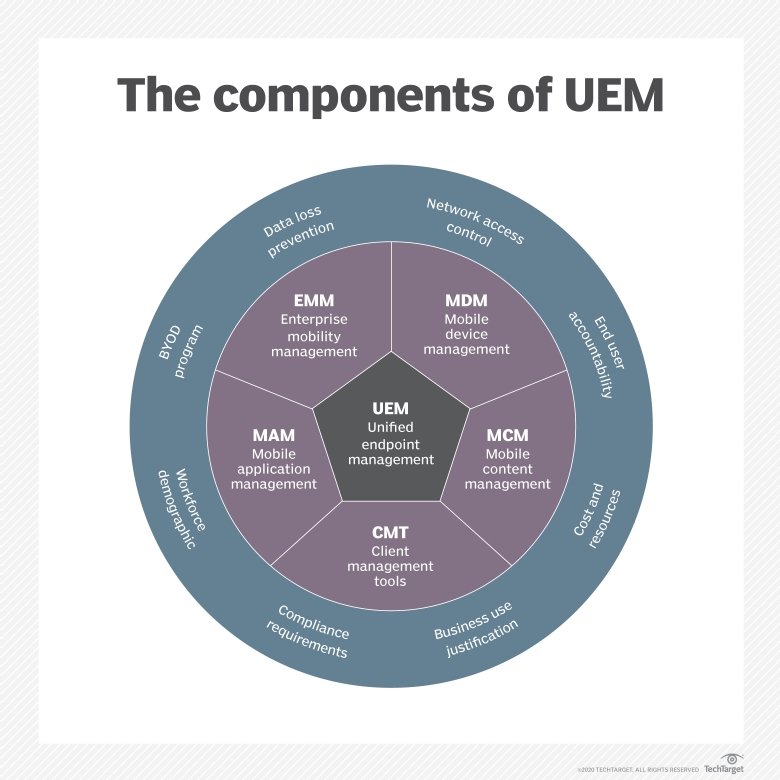

- Gestion des appareils mobiles (MDM). Il y a dix ans, de nombreux produits autonomes se concentraient sur la gestion des appareils mobiles via des API et des protocoles MDM, offrant ainsi plusieurs avantages aux entreprises. Aujourd'hui, la prise en charge de la MDM est l'une des nombreuses fonctionnalités d'une plateforme UEM.

- Gestion des applications mobiles (MAM). À l'instar du MDM, les produits MAM autonomes étaient autrefois courants, mais ils sont aujourd'hui principalement intégrés à l'UEM.

- Gestion de la mobilité d'entreprise (EMM). Avant que l'UEM ne devienne l'outil de gestion des terminaux dominant, la consolidation et les mises à jour des produits ont donné naissance à des plateformes EMM intégrant des fonctionnalités MDM et MAM. Lorsque les plateformes EMM ont commencé à prendre en charge macOS, Windows et d'autres appareils, les tendances du secteur ont de nouveau évolué rapidement, et la gestion unifiée des terminaux est devenue le terme couramment utilisé.

Fonctionnalités et composants de l'UEM

Les plateformes de gestion unifiée des terminaux comprennent plusieurs composants.

Gestion des appareils

La composante principale de l'UEM est la gestion des appareils, qui connecte les appareils au service via un protocole MDM. Les protocoles MDM permettent au service d'interagir à distance avec un appareil, en lui envoyant des configurations, des commandes et des requêtes. Il n'est pas nécessaire que l'appareil soit connecté à un réseau d'entreprise ou à un VPN, car les protocoles MDM fonctionnent sur Internet.

Les tâches de gestion des appareils comprennent les éléments suivants :

- Configuration du chiffrement.

- Définition des politiques relatives aux codes d'accès.

- Gestion des mises à jour du système d'exploitation et des applications.

- Configuration des connexions Wi-Fi et VPN.

- Configuration des comptes de messagerie et autres comptes.

- Suivi de la localisation des appareils.

- Verrouillage, déverrouillage et effacement à distance de l'appareil.

- Configuration des paramètres de prévention des pertes de données (DLP).

Prise en charge du système d'exploitation et des appareils

L'UEM se concentre souvent sur les appareils mobiles, mais la plupart des offres prennent en charge plusieurs types de clients.

Le protocole MDM d'Apple prend en charge les appareils Apple iOS, qui ne nécessitent pas d'agent. La gestion iOS implique plusieurs services cloud d'Apple, notamment le service Apple Push Notification, Apple Business Manager et Apple School Manager pour l'achat d'applications, la gestion des identifiants Apple et l'enregistrement groupé des appareils. Apple MDM propose plusieurs modes différents pour différents scénarios, notamment le mode Inscription utilisateur pour BYOD, Inscription appareil, Inscription automatique d'appareils et le mode Supervision pour les appareils d'entreprise. Apple a étendu son protocole MDM pour couvrir les appareils macOS, iPadOS, watchOS et tvOS.

Dans le passé, la gestion Android était fragmentée. Aujourd'hui, le cadre de gestion Android Enterprise, apparu dans Android 5.0 et désormais inclus dans presque tous les appareils Android, est très complet. Android Enterprise propose des modes de gestion pour les appareils kiosques dédiés, les appareils d'entreprise et les appareils à usage mixte professionnel et personnel via des profils professionnels.

L'UEM peut également gérer plusieurs autres types d'appareils :

- Les Chromebooks et les appareils Chrome OS se connectent à un service cloud propriétaire proposé par Google, mais plusieurs plateformes UEM s'intègrent à Google, l'utilisant comme un service middleware.

- De nombreux appareils robustes (appareils portables, tels que les lunettes intelligentes et les lunettes de réalité virtuelle (RV) ou de réalité augmentée (RA)) fonctionnent sous Android OS ou héritent des capacités de gestion des smartphones auxquels ils sont associés. La gestion de ces appareils est possible avec certains produits UEM.

- Certaines plateformes UEM gèrent ou s'intègrent également aux bureaux virtuels.

Déploiement et inscription

Le déploiement client traditionnel implique un processus fastidieux de création d'images pour les appareils, mais les protocoles MDM et les plateformes UEM offrent une approche beaucoup plus pratique.

Les équipes informatiques peuvent enregistrer manuellement les appareils Apple iOS, Android, macOS et Windows 11 via l'interface utilisateur, mais ces systèmes d'exploitation proposent également de nouveaux processus d'enregistrement et de provisionnement automatiques. Citons par exemple l'enregistrement automatisé des appareils Apple, Windows Autopilot et l'enregistrement sans intervention sur Android.

Lorsque presque tous les appareils modernes sont mis sous tension pour la première fois, ils se connectent à un service cloud. S'il s'agit d'un appareil d'entreprise, il peut être redirigé vers la plateforme UEM appropriée afin d'être automatiquement enregistré et configuré. Comme le personnel informatique n'a plus besoin d'effectuer le processus traditionnel de création d'images, les fabricants OEM peuvent expédier les appareils directement aux utilisateurs finaux.

BYOD et confidentialité

Dans de nombreuses organisations, les premiers appareils iOS et Android étaient souvent des appareils personnels que les utilisateurs avaient achetés indépendamment et qu'ils souhaitaient ensuite utiliser pour leur travail. Cela a conduit à la coexistence de données et d'applications d'entreprise avec des applications et des données personnelles sur le même appareil, ce qui a posé des défis sans précédent en matière de sécurité et de confidentialité. De nombreux composants des plateformes UEM ont vu le jour et ont évolué au fil des ans, spécialement pour répondre aux besoins liés au BYOD et à la confidentialité.

De nombreux services informatiques ont compris qu'ils ne pouvaient pas traiter un appareil personnel comme un appareil d'entreprise, avec un ensemble de politiques restrictives. Ils ont donc introduit la gestion des applications mobiles (MAM) afin d'appliquer les politiques d'entreprise à certaines applications et données spécifiques, tout en laissant les autres de côté. Cela peut se faire à l'aide d'applications spécialisées qui se connectent directement au serveur UEM, même si l'appareil n'est pas enregistré, ou via des systèmes d'exploitation qui séparent les fonctionnalités professionnelles des fonctionnalités personnelles.

Les plateformes UEM peuvent également limiter les rôles des administrateurs afin qu'ils ne puissent pas voir ou faire quoi que ce soit qui affecte la partie personnelle d'un appareil. Les plateformes peuvent également disposer de rôles spécifiquement dédiés à l'audit et au contrôle de la confidentialité.

Certains fournisseurs d'UEM fournissent des ressources destinées aux utilisateurs finaux qui expliquent ce que leur entreprise peut et ne peut pas faire. Par exemple, aucun protocole MDM n'autorise un serveur UEM à lire des SMS ou des e-mails personnels, ni à consulter des photos privées.

Gestion des applications mobiles

Les protocoles MDM peuvent permettre aux services UEM d'installer des applications sur les appareils et de gérer les paramètres au sein des applications si ceux-ci sont exposés à l'aide de normes de configuration des applications. Les protocoles MDM disposent également de fonctionnalités permettant de définir la manière dont les applications d'entreprise interagissent avec les applications installées à titre personnel, telles que les contrôles de partage de fichiers et les VPN par application.

Lorsque les appareils ne sont pas enregistrés dans MDM (par exemple, les appareils utilisés par les employés contractuels ou les partenaires), les plateformes UEM peuvent traiter une application comme un terminal et intégrer des fonctionnalités de gestion dans l'application. Le chiffrement, les codes d'accès, l'effacement à distance, les contrôles DLP, la configuration des paramètres, les VPN et d'autres fonctionnalités peuvent tous être intégrés directement dans le code d'une application.

Cependant, le service informatique doit développer ces types d'applications sur mesure, de sorte que seules les applications qu'il développe pour les appareils non inscrits au MDM disposeront de ces fonctionnalités. Les fournisseurs d'UEM fournissent généralement des applications de base telles que des clients de messagerie électronique et des navigateurs, et proposent des SDK et des outils d'encapsulation d'applications aux clients et aux éditeurs de logiciels indépendants qui souhaitent créer leurs propres applications compatibles avec une plateforme UEM particulière.

Les plateformes UEM fournissent généralement un référentiel permettant aux organisations d'héberger leurs applications internes, ou elles peuvent diriger les appareils vers l'installation d'applications hébergées dans des boutiques d'applications publiques. Pour les utilisateurs finaux, les plateformes UEM fournissent un catalogue d'applications afin qu'ils puissent installer des applications en libre-service. Certains de ces catalogues d'applications ont évolué pour devenir des offres complètes d'espaces de travail numériques, avec des liens permettant de lancer des applications web et mobiles grâce à l'authentification unique (SSO), l'intégration avec des clients de bureau à distance et d'autres fonctionnalités, telles que les micro-applications, les référentiels de contenu, les annuaires d'entreprise et les assistants virtuels.

Gestion des identités et des accès

L'utilisation des applications SaaS s'est développée parallèlement à la généralisation des appareils mobiles. Tout comme l'UEM a vu le jour pour répondre aux besoins liés à la mobilité, de nouveaux produits et normes de gestion des identités et des accès (IAM) basés sur le cloud ont également fait leur apparition. De nombreuses applications SaaS utilisent des normes telles que Security Assertion Markup Language et OAuth pour fédérer les identités des utilisateurs et fournir une authentification unique (SSO).

Depuis lors, l'UEM et l'IAM vont de pair, et certaines plateformes UEM fournissent même leur propre fonctionnalité de fournisseur d'identité.

Il existe de nombreuses façons d'associer la gestion des terminaux mobiles (UEM) et la gestion des identités, qu'elles fassent partie de la même plateforme ou qu'il s'agisse de produits distincts. La gestion des terminaux mobiles (UEM) peut distribuer des certificats aux appareils mobiles, qui peuvent ensuite être utilisés pour s'authentifier auprès d'un fournisseur d'identité. Cela garantit que seuls les appareils enregistrés dans la gestion des terminaux mobiles (UEM) peuvent accéder aux applications d'entreprise. La saisie de mots de passe sur un petit écran pouvant s'avérer difficile, l'authentification unique (SSO) est particulièrement importante pour offrir une expérience utilisateur agréable et sécurisée sur les appareils mobiles.

L'UEM peut fournir des informations supplémentaires pour les décisions d'accès et d'authentification. Par exemple, une politique d'accès conditionnel peut prendre en compte l'emplacement de l'appareil, son statut de gestion, son statut de mise à jour et d'autres signaux provenant de l'UEM pour décider d'accorder l'accès, de demander des facteurs d'authentification supplémentaires, de bloquer l'accès ou de prendre d'autres mesures.

Sécurité

Les systèmes d'exploitation mobiles ont des modèles de sécurité très différents de ceux des systèmes d'exploitation traditionnels pour ordinateurs de bureau. Les appareils mobiles sont toujours connectés à Internet et peuvent facilement être perdus.

Les systèmes d'exploitation mobiles sont sandboxés, ce qui signifie que les applications n'interagissent entre elles et avec le système d'exploitation que de manière très limitée et supervisée, les autorisations contrôlées par l'utilisateur protégeant les données sensibles. Les applications mobiles doivent être vérifiées et proviennent généralement de boutiques d'applications sélectionnées avec soin, dotées de contrôles de sécurité et de mécanismes permettant de révoquer les applications.

Une grande partie des tâches liées à la sécurité mobile consiste à surveiller et à configurer les appareils via MDM. Par exemple, l'appareil est-il exempt d'applications téléchargées parallèlement ? Est-il corrigé et crypté ? Les applications d'entreprise sont-elles configurées pour se connecter via un VPN ? Des restrictions DLP appropriées sont-elles en place ? Le service informatique peut également verrouiller ou effacer à distance les appareils à l'aide de la technologie sans fil.

Cela ne veut pas dire que les appareils mobiles sont totalement sécurisés. Comme tout système d'exploitation, ils présentent des vulnérabilités que les administrateurs informatiques doivent corriger. Les entreprises s'inquiètent notamment du phishing, de l'ingénierie sociale et d'autres problèmes liés à l'identité et à l'authentification sur les appareils mobiles.

Les produits de défense contre les menaces mobiles (MTD) ont fait leur apparition pour compléter les solutions UEM. Les outils MTD couvrent généralement quatre domaines : l'intégrité des appareils, qui inclut la détection des jailbreaks et des rootkits ; la sécurité réseau pour prévenir les attaques de type « man-in-the-middle » ; les services de réputation des applications mobiles ; et la prévention du phishing.

La prévention du phishing est particulièrement importante, car de nombreux indices visuels qui aident les utilisateurs à repérer les attaques de phishing sont masqués sur les appareils mobiles, et les applications de chat mobiles ne passent généralement pas par des systèmes de filtrage comme le font les e-mails d'entreprise.

MTD peut être déployé sur des appareils en tant qu'agent autonome ou via un SDK intégré à d'autres applications. Les déploiements MTD tirent largement parti de l'intégration UEM, car les plateformes UEM offrent une meilleure visibilité que les applications agent seules et proposent plusieurs moyens de remédier aux menaces.

UEM et intelligence artificielle

De nombreux produits de sécurité et de gestion ont mis en avant leurs fonctionnalités d'intelligence artificielle et d'apprentissage automatique, et l'UEM ne fait pas exception. L'IA et l'apprentissage automatique peuvent améliorer les produits UEM de différentes manières. En fonction de l'application, les fournisseurs peuvent entraîner des modèles d'IA et d'apprentissage automatique à l'aide des données provenant de l'ensemble de leur clientèle, d'un seul client ou d'un seul utilisateur.

L'IA et l'apprentissage automatique peuvent recommander des politiques de gestion des appareils et détecter les anomalies de configuration, ce qui évite aux administrateurs d'avoir à créer manuellement des politiques. À des fins de sécurité, l'IA et l'apprentissage automatique peuvent identifier un comportement ou une configuration anormale d'un appareil, d'un utilisateur ou d'une application, puis alerter le service informatique de tout problème. Cela est particulièrement courant dans les flux de gestion des accès, où la technologie peut ajuster les exigences d'authentification.

Pour les utilisateurs finaux, l'IA et l'apprentissage automatique se présentent souvent sous la forme du traitement du langage naturel et des chatbots. Par exemple, un utilisateur peut demander à enregistrer un nouvel appareil, installer une application ou même accéder aux ressources du service d'assistance via les interfaces des produits UEM.

Fournisseurs de logiciels UEM

Quelques produits UEM très généraux retiennent particulièrement l'attention du secteur, mais un grand nombre de fournisseurs continuent de prendre en charge diverses combinaisons d'API et de protocoles MDM, de sécurité, de gestion des applications mobiles, de gestion des clients et d'autres fonctionnalités connexes.

Ces fournisseurs proposent les offres UEM les plus complètes :

- Microsoft. Microsoft Intune est une plateforme UEM basée sur le cloud qui se concentre sur la prise en charge d'un large éventail de types de terminaux, y compris des appareils spécialisés tels que les casques AR/VR, l'analyse et la sécurité. Les options de licence sont nombreuses, et Microsoft tire parti des ventes de Windows et d'Office 365 pour le proposer au plus grand nombre de clients possible.

- VMware. VMware a racheté le fournisseur EMM AirWatch en 2014 et commercialise sa vaste plateforme UEM sous la marque Workspace One. Workspace One intègre des fonctionnalités de sécurité, de gestion des identités, de micro-applications et de virtualisation des postes de travail.

- Ivanti. Ivanti a acquis MobileIron et ses outils UEM en 2020. Ivanti Neurons for UEM est un outil basé sur le cloud qui met en avant sa prise en charge de la gestion du cycle de vie des appareils et ses outils basés sur l'IA pour la sécurité et l'optimisation des tâches. Ivanti propose plusieurs produits UEM, notamment Ivanti Neurons for UEM, Ivanti UEM for Clients, Ivanti UEM for Mobile et plusieurs autres options.

- Citrix. Le fournisseur de virtualisation de postes de travail Citrix a acquis le fournisseur EMM Zenprise en 2013 et la plateforme de micro-applications Sapho en 2018. Citrix Endpoint Management permet aux entreprises de gérer les principales plateformes OS et est idéal pour les entreprises qui utilisent déjà un portefeuille Citrix.

- BlackBerry. BlackBerry a commencé à offrir une prise en charge pour la gestion iOS et Android en 2012 et est devenu un acteur du marché UEM en acquérant Good Technology en 2015. BlackBerry est passé du statut de fournisseur de matériel à celui de fournisseur de logiciels axés sur la sécurité.

- IBM. L'outil UEM d'IBM est MaaS360, acquis par IBM auprès de Fiberlink Communications en 2013. MaaS360 bénéficie du vaste portefeuille de produits connexes d'IBM, notamment la gestion des identités, la sécurité d'accès au cloud et la défense contre les menaces mobiles. MaaS360 a également intégré les fonctionnalités d'intelligence artificielle d'IBM Watson destinées aux administrateurs et aux utilisateurs finaux.

Choisir le bon produit UEM

La gestion unifiée des terminaux est un produit « collant » : une fois les appareils enregistrés, il est difficile de les désenregistrer et de les connecter à un autre produit sans assistance manuelle et en personne. Le choix d'un produit UEM est donc une décision importante.

Les clients doivent se poser les questions suivantes :

- Le produit prend-il en charge tous les systèmes d'exploitation et modèles de déploiement utilisés par l'organisation, tels que BYOD, ruggedized ou corporate ?

- Le produit prendra-t-il en charge les futurs scénarios de déploiement tels que les appareils IoT, Linux, macOS ou Windows 11 ?

- Outre la gestion des terminaux, quels autres services (catalogues d'applications, navigateurs, clients de messagerie, applications de productivité ou micro-applications) le produit propose-t-il ?

- L'outil UEM s'intègre-t-il aux produits d'identité et de sécurité appropriés ? Quelles sont les fonctionnalités de sécurité et d'identité disponibles ? Offrent-elles une prise en charge rapide des nouvelles versions iOS et Android ?

- Le produit s'intègre-t-il bien à l'architecture locale existante ou les entreprises devront-elles investir dans une plateforme UEM basée sur le cloud ?

Comme pour toute décision d'achat de logiciel, les clients doivent déterminer si le fournisseur est en mesure de respecter leur accord de niveau de service et leurs exigences en matière de certification réglementaire, et s'il a établi une relation de confiance avec eux. Enfin, les clients doivent tenir compte de l'approche du fournisseur en matière de BYOD, de confidentialité et d'expérience utilisateur.

Stratégie de déploiement de l'UEM

Comme tout projet, le déploiement d'une solution UEM nécessite une planification minutieuse. Mais le service informatique doit redoubler de vigilance lorsque les utilisateurs finaux, le BYOD et la confidentialité des données personnelles sont concernés. Les entreprises doivent informer les utilisateurs de ce que la société peut et ne peut pas faire et voir sur leurs appareils personnels. Les services informatiques doivent être conscients que de nombreuses décisions relatives aux politiques BYOD ne leur appartiennent pas ; ils doivent également consulter les services des ressources humaines et juridiques.

L'enregistrement des appareils est souvent l'un des aspects les plus difficiles d'un déploiement UEM. L'enregistrement automatique des appareils peut permettre de gagner beaucoup de temps, mais nécessite une coordination entre la plateforme UEM et le revendeur d'appareils. Pour que les utilisateurs finaux enregistrent leurs appareils, des programmes de formation sont nécessaires. Même dans ce cas, il peut être difficile d'assurer la conformité.

Lorsque l'UEM est étendu à Windows et macOS, un tout nouvel ensemble de défis apparaît. Les entreprises doivent décider comment elles vont traduire les politiques traditionnelles de gestion des clients en politiques MDM, tout en adoptant éventuellement une nouvelle plateforme de gestion des appareils.

Le service informatique doit prendre des précautions lors de la migration des appareils d'un produit à un autre. Étant donné que ce processus implique généralement la désinscription et la réinscription des appareils, plusieurs produits disponibles sur le marché permettent de suivre les appareils pendant la transition.

Le déploiement d'une solution UEM n'est pas un projet ponctuel, mais un processus en constante évolution. Les systèmes d'exploitation Apple iOS, Android et autres changent chaque année, avec de nouvelles API MDM et de nouvelles fonctionnalités à gérer pour l'entreprise. De plus, l'attitude des utilisateurs vis-à-vis du BYOD évolue avec le temps, et les nouvelles générations d'employés peuvent avoir des sentiments différents à l'égard de la gestion par l'entreprise de leurs appareils personnels.

Histoire et évolution de l'UEM

Peu après l'arrivée des smartphones, des produits ont vu le jour pour les intégrer dans l'entreprise. Good for Enterprise et Nitrodesk TouchDown ont fourni les premiers clients de messagerie d'entreprise et MAM, tandis qu'iOS 4 et Android 2.2 ont introduit des API MDM pouvant être utilisées pour la gestion à distance par un serveur MDM.

Les premiers produits MDM modernes étaient généralement distincts des outils traditionnels de gestion des clients, qui se concentraient sur la gestion des PC. Plus tard, les fournisseurs ont commencé à regrouper les solutions MDM et MAM au sein d'une seule et même plateforme, et le terme générique désignant ces produits dans le secteur est passé de MDM à EMM. Les produits EMM incluaient la prise en charge de la gestion des appareils via des API MDM, ainsi que des protocoles et la prise en charge de la gestion des applications.

À mesure que le marché EMM a mûri, il s'est transformé en UEM. Les outils UEM, combinant la gestion client traditionnelle avec l'EMM, ont émergé via plusieurs approches.

Certains outils de gestion des clients ont ajouté la prise en charge des appareils mobiles via des protocoles MDM. Dans d'autres cas, les fournisseurs ont utilisé les plateformes de gestion des clients et les plateformes EMM existantes et ont trouvé des moyens de les relier entre elles, offrant ainsi une certaine visibilité commune sur les deux parties.

Dans le même temps, les systèmes d'exploitation pour ordinateurs de bureau ont commencé à ajouter la prise en charge de la gestion à distance via leurs API et protocoles MDM. Cela a facilité la prise en charge des ordinateurs de bureau par les plateformes UEM, puisqu'il suffisait d'ajouter davantage de variantes MDM pour différents appareils. Au fil du temps, ces produits ont également intégré davantage d'éléments de gestion client traditionnelle.

Les plateformes UEM continuent de se développer, principalement en s'intégrant à encore plus de catégories de logiciels. Cela peut inclure des produits de sécurité des terminaux, des solutions IAM, des outils de surveillance des performances et de productivité tels que des applications de synchronisation et de partage de fichiers d'entreprise et de chat.