Les dessins du MagIT

-

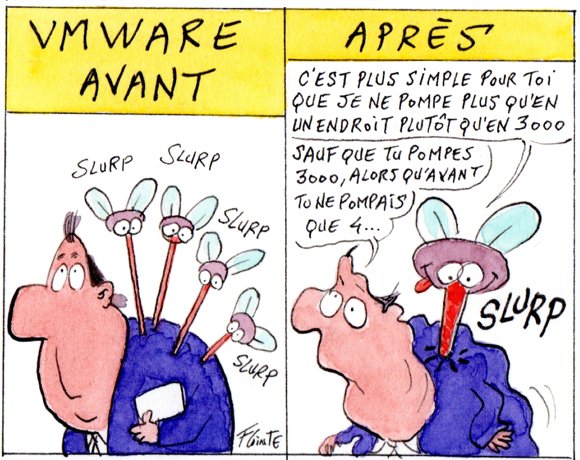

Broadcom utilise la souveraineté pour promouvoir VMware en Europe

L’analyste Bola Rotibi constate que Broadcom a très utilement réorienté VMware vers les enjeux de souveraineté. Le sujet résonnerait suffisamment avec les ambitions européennes pour faire passer ses tarifs au second plan.

-

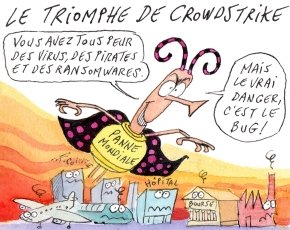

Une mise à jour de CrowdStrike Falcon provoque des pannes massives

Suite à une mise à jour défectueuse de l’EDR Falcon de CrowdStrike, de nombreux utilisateurs de Windows sont bloqués. Microsoft 365 est également touché. Le déploiement des correctifs a commencé.

-

Tests réussis pour le Wifi HaLow

La norme 802.11ah de communications radio pour les objets connectés vient d’être expérimentée avec succès dans des conditions extrêmes de distance et d’environnements encombrés.

-

VMware : « Nous restons la seule solution de transformation »

Après les six mois de cacophonie qui ont succédé au rachat de VMware par Broadcom et la mise en place de méthodes commerciales controversées, le patron de la filiale française entend apaiser les tensions avec une approche plus cohérente.

-

En rachetant Silo AI, AMD poursuit sa course à l’armement face à Nvidia

Le 10 juillet, AMD a annoncé sa volonté d’acquérir le laboratoire d’IA finlandais Silo AI. Un moyen de rattraper son retard technique face à Nvidia.

-

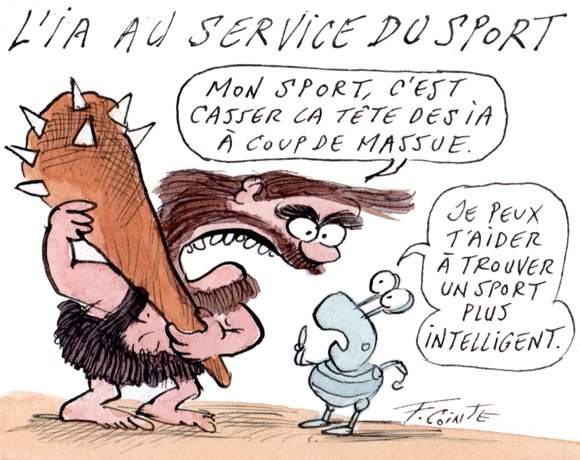

Les impacts de l’IA dans le sport

L’intelligence artificielle a un potentiel énorme dans le sport. Elle influence déjà l’analyse de la performance des athlètes, le coaching et les stratégies, et de plus en plus l’expérience des fans et des spectateurs. Et ce n’est qu’un début, anticipe Magellan Partners.

-

Comment prévenir le phishing par code QR

Les cybercriminels ne cessent de faire la démonstration de leur capacité à s'adapter aux évolutions technologiques et à profiter de toutes les nouvelles opportunités qui les accompagnent. Les code QR n'y échappent pas.

-

Comment diminuer l’empreinte environnementale des projets de GenAI

L’Intelligence artificielle générative est très énergivore (et donc coûteuse). Deux experts partagent leurs recettes pour éviter cet écueil et mieux organiser vos projets d’IA générative.

-

IA et emploi : une synergie positive lorsque l’humain se forme

Selon une note de position de Randstad, l’intelligence artificielle offrirait des opportunités intéressantes pour les RH, mais son adoption à grande échelle nécessitera un cadre éthique clair et une montée en compétences des salariés.

-

Box fait cadeau de la GenAI à ses clients Enterprise Plus

Box a présenté en avant-première des fonctionnalités disponibles dans le courant de l’année, notamment une API remaniée pour partager des métadonnées. Le tout en supprimant les frais des requêtes d’IA générative pour son niveau d’abonnement plus premium.

-

Pourquoi et comment faire des IA éthiques ?

Cet avis d’experts, co-écrit par plusieurs consultants de Magellan Consulting, revient sur les raisons qui doivent pousser les responsables de projet IA à prendre en compte la dimension morale en plus de celle qui est technologique. Il donne également des pistes pour le faire concrètement.

-

Ransomware : quand il cache autre chose que la cyber-extorsion

Le déclenchement d’un rançongiciel, et plus généralement d’un chiffrement de données, n’est pas toujours strictement motivé par l’appât du gain. Recorded Future et les Sentinel Labs ont identifié des activités qu’ils suspectent d’être liées à des groupes soutenus par la Chine et la Corée du Nord.

-

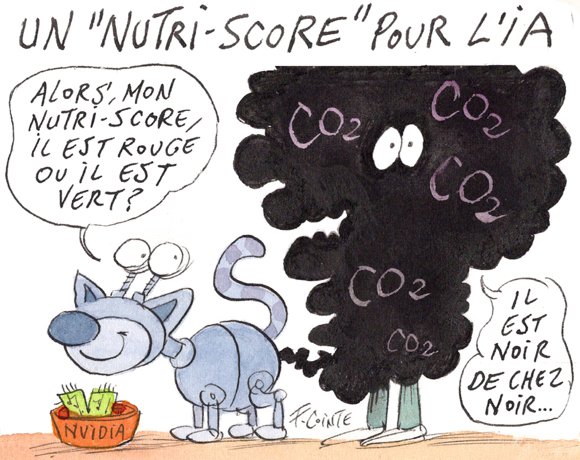

La Green Software Foundation veut instaurer un Nutri-Score de l’IA

La Green Software Foundation souhaite étendre SCER, son framework de mesure de l’impact carbone des logiciels, à l’IA et en faire un standard tel que l’Energy Star, aussi lisible que le Nutri-Score. Un projet qui intéresse déjà Salesforce.

-

IA open source : la LF AI & Data met en garde contre « l’open washing »

La filiale de Linux Foundation encourage les fournisseurs de grands modèles de langage – dont la plupart d’entre eux étaient représentés lors de l’AI Dev Forum organisé les 19 et 20 juin sur Paris – à évaluer l’ouverture de leurs LLM au regard des outils développés dans le cadre du programme Generative AI Commons.

-

Sur AWS, 83 % des dépenses liées aux conteneurs sont « gaspillées » au repos

Si les clients d’AWS ont augmenté leurs dépenses de 40 % dans les instances GPU, preuve d’un certain engouement autour de l’IA, le rapport State of Cloud Costs de Datadog démontre que ces entreprises ont encore beaucoup de mal à gérer les dépenses liées à la conteneurisation et à prédire leur consommation. > Lire l’article de Gaétan Raoul https://www.lemagit.fr/actualites/366589352/Sur-AWS-83-des-depenses-liees-aux-conteneurs-sont-gaspillees-au-repos-etude-Datadog

-

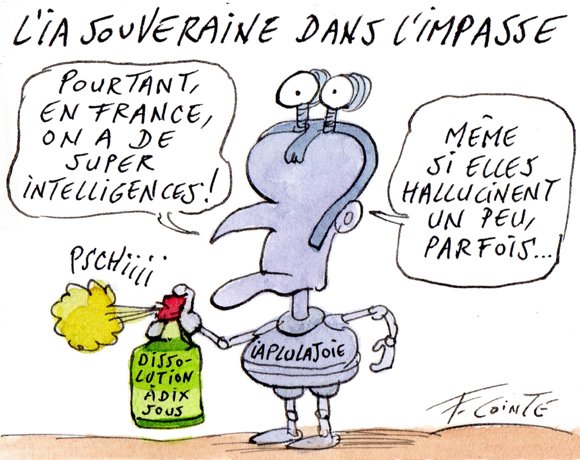

Autonomie stratégique sur la GenAI : un rêve français impossible ?

Les investissements des géants américains en France ont été accueillis avec joie par les autorités lors de Choose France. Mais ces initiatives ne minent-elles pas encore un peu plus l’autonomie stratégique sur le numérique et l’IA ? – questionne France Digitale.

-

SystemX lance son projet pour quantifier l’impact environnemental du numérique

L’Institut de Recherche va travailler pour mettre au point une méthodologie de référence qui quantifiera plus précisément l’impact environnemental des systèmes numériques. L’outil devra aider les entreprises à faire des technologiques plus sobres.

-

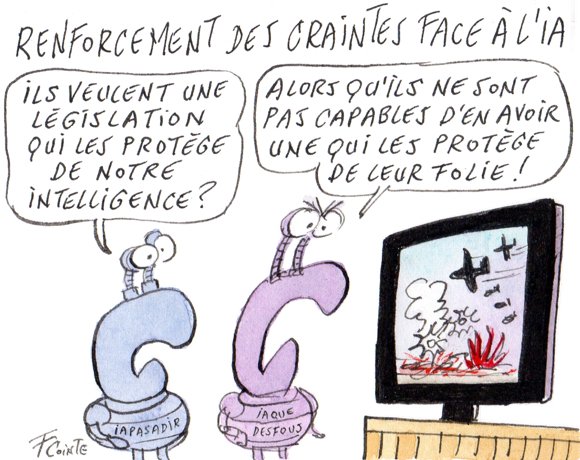

La France, pays le plus anxieux sur l’IA générative

La France est le pays où le pessimisme dans le domaine de l’IA générative est le plus fort, aussi bien pour les usages professionnels que dans la vie personnelle. Plusieurs études et IFOP dressent un portrait nuancé de cette situation, et tentent de l’expliquer.

-

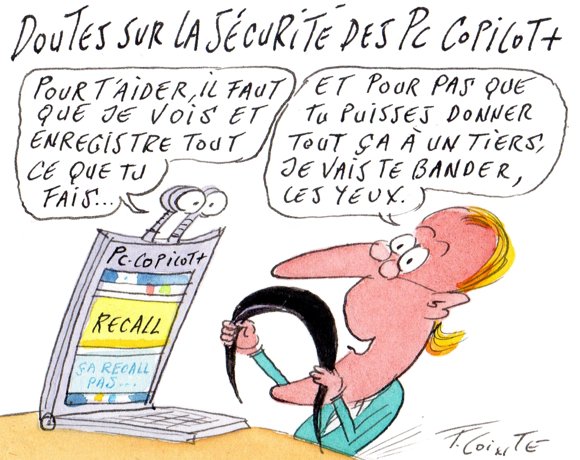

Fonctionnalité Recall des PC Copilot+ : Microsoft revoie sa copie

Touché par une importante volée de bois vert, l’éditeur a décidé d’apporter à Recall des dispositifs de sécurité qui lui faisaient initialement défaut. Avec notamment chiffrement et contrôle de présence physique.

-

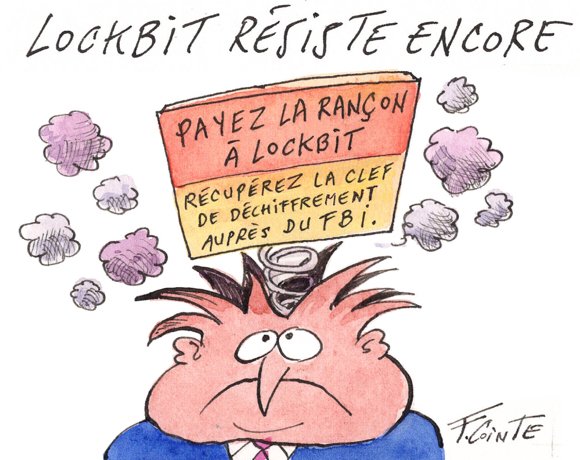

Coup dur pour LockBit 3.0 : le FBI trouve 7 000 clés de déchiffrement

Les autorités américaines affirment avoir en leur possession plus de 7 000 clés de déchiffrement pour le ransomware de la franchise LockBit 3.0 et invitent ses victimes à se manifester.

-

Veeam : la sauvegarde devient un outil pour quitter VMware

Veeam dévoile une stratégie appelée Data Freedom censée favoriser l’utilisation de son logiciel Backup & Replication pour migrer les VM de vSphere vers un autre hyperviseur.

-

Nutanix se rapproche de Dell sur fond de concurrence acharnée avec VMware

À l’occasion de son événement .Next 2024, Nutanix a fièrement annoncé le retour d’appliances Dell embarquant ses solutions, et a fait de l’équipementier texan le premier fournisseur de baies de stockage tierces supportées par AOS.

-

Que nous réserve OpenAI dans ses prochains produits ?

Capacités multimodales enrichies, meilleures capacités de raisonnement, possibilité de personnalisation avancée. Et des modèles allégés. Décryptage de ces annonces et des autres promesses faites par OpenAI lors de son événement parisien.

-

L’IA et ses acteurs suscitent la défiance du grand public

Selon une étude, plus de la moitié des Américains pensent que les sociétés qui développent des technologies d’IA ne tiennent pas compte de l’éthique. Et près de 90 % d’entre eux seraient favorables à une réglementation plus forte. Un signe fort, dans un pays plutôt réfractaire aux contraintes administratives.

-

Recours collectif contre GitHub Copilot : un long désamorçage

GitHub, Microsoft et OpenAI ont réussi à faire rejeter la majorité des éléments constituant les plaintes qui les opposent depuis la fin de l’année 2022 à des développeurs anonymes. Si l’affaire n’est pas conclue, GitHub se veut « très confiant ».

-

Le travail hybride toujours plébiscité en France

Selon une étude de Zoom, sept Français sur dix travailleraient en mode hybride. Ce chiffre – uniformément réparti entre fonctions et tailles d’entreprises – montre que le retour à 100 % au bureau voulu par certains dirigeants se heurte à un changement de paradigme.

-

Copilot+ PC : Microsoft lance une gamme de PC infusés à l’Intelligence artificielle

Microsoft annonce une nouvelle catégorie de laptops qui feront tourner une IA en local. Pour les experts, le succès auprès des entreprises dépendra des prix et de la manière dont ces PCs exécuteront les logiciels les plus populaires.

-

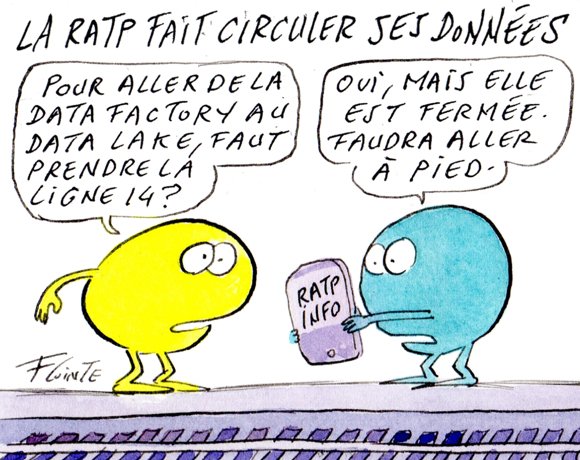

La RATP façonne sa stratégie Data Mesh

La plateforme de données DIANE, propulsée par le lakehouse Databricks, est le « socle » sur lequel la RATP s’appuie pour mettre en place sa stratégie Data Mesh. Un défi de taille pour le groupe qui se prépare à l’ouverture à la concurrence des réseaux de transports franciliens.

-

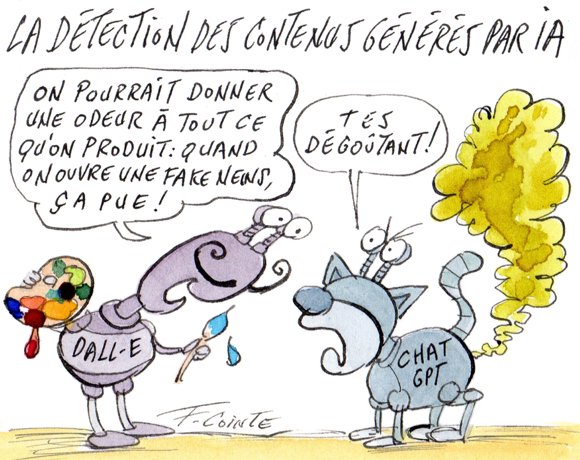

Les éditeurs avancent sur le marquage des contenus générés par IA

OpenAI travaille sur des outils pour identifier les contenus créés par ses IA génératives. Google étend sa technologie de marquage SynthID. Ces deux initiatives sont représentatives d’un mouvement global, alors que des législations contre les « fake » sont à l’étude à l’approche d’élections majeures.

-

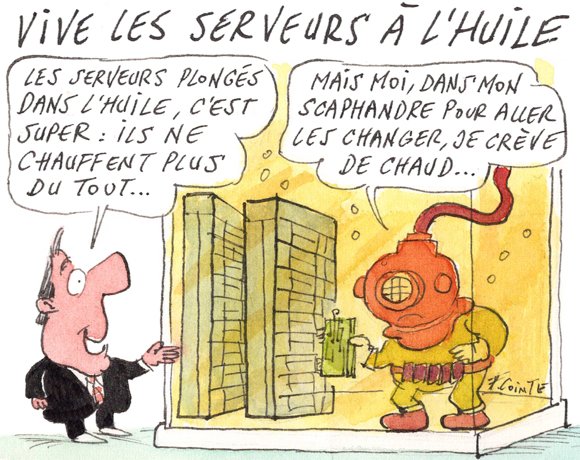

Serveurs immergés dans l’huile : des experts modèrent l’enthousiasme

L’immersion dans l’huile serait une solution de refroidissement incroyablement peu énergivore au moment où l’IA fait exploser le thermomètre dans les datacenters. Les experts d’APL préviennent que ce n’est pas aussi simple.

-

LockBit 3.0 lance une nouvelle opération de marketing

Le représentant de la franchise n’a manifestement pas goûté les accusations formulées à son encontre le 7 mai, multipliant les dénégations et… les revendications de victimes. Mais la majorité des faits apparaît antérieure.

-

Centre Hospitalier de Cannes : une cyberattaque revendiquée par LockBit 3.0

La cyberattaque conduite mi-avril contre l’établissement de santé a été revendiquée sur le site vitrine de la franchise LockBit 3.0. Près de 62 Go de données compressées volées à son occasion ont été divulguées.

-

Rachat des activités sensibles par l’État : comment Atos en est-il arrivé là ?

Fleuron des services numériques français, cinquième acteur mondial de son secteur sous l’ère Thierry Breton, Atos est aujourd’hui au bord du démantèlement, l’État ne souhaitant sauvegarder que 10 % de ses activités.

-

SAP : T-Systems met de la souveraineté dans RISE

Le fournisseur allemand dispose depuis février d’une offre « souveraine » pour RISE en proposant, avec l’accord et le support de l’éditeur allemand, la version Private Edition Cloud de S/4 sur son infrastructure 100 % européenne. De quoi répondre aux appels du Cigref et de l’USF ?

-

En plein conflit avec la fork OpenTofu, HashiCorp s'offre à IBM

IBM va acquérir HashiCorp pour 6,5 milliards de dollars, une opération qui ouvre un débat parmi les professionnels de l’informatique sur la façon dont la société mère de Red Hat pourrait aborder la gestion de l’open source dans sa future filiale.

-

Espionnage économique par l’IT : les États-Unis renforcent FISA.

Les États-Unis ont prolongé et même renforcé la section 702 du FISA. Provoquant une réaction tranchée du Cigref et de plusieurs personnalités qui rappellent aux « naïfs » les activités d’intelligence économique des agences américaines contre les entreprises, notamment européennes.

-

Llama 3 : Meta, ou la folie des ordres de grandeur

Un jour après la disponibilité officielle de Mixtral 8x22B, Meta a annoncé LLama 3, sa troisième collection de modèles « open weight », sous licence propriétaire permissive. Le géant des réseaux sociaux rattrape ses concurrents, au prix d’investissements techniques et humains conséquents… et d’une plus grosse empreinte carbone.

-

Microsoft prépare une hausse des tarifs de Dynamics 365

Le 12 avril dernier, Microsoft a annoncé la hausse des prix de quatorze produits estampillés Dynamics 365. Cette augmentation comprise entre 9,2 et 16,7 % sera effective à partir du 1ᵉʳ octobre 2024. Une hausse que le géant technologique justifie en partie par le coût de l’innovation.

-

Broadcom : « Nous faisons ce que les clients de VMware attendaient »

Hock Tan, le PDG qui a mis la main sur VMware et a bouleversé sa politique commerciale, redéfinit dans son dernier billet de blog ce qu’est un client de VMware et ce à quoi doivent servir ses logiciels.

-

RGPD + AI Act : comment gérer cette double régulation

Les autorités chargées de la protection des données dans l’Union européenne sont aux prises avec les chevauchements de la nouvelle loi européenne sur l’IA et d’autres réglementations, notamment le RGPD, qui régit l’utilisation des données personnelles par les entreprises depuis 2018.

-

Comment le secteur européen de l’éducation subit le rachat de VMWare par Broadcom

Les retours négatifs pleuvent côté utilisateurs. Aujourd’hui voyons comment le London Grid for Learning et l'université belge KU Leuven doivent faire face à d'énormes augmentations de licences après que Broadcom a supprimé le programme de réduction de VMware pour les universités et les organisations liées à l’éducation.

-

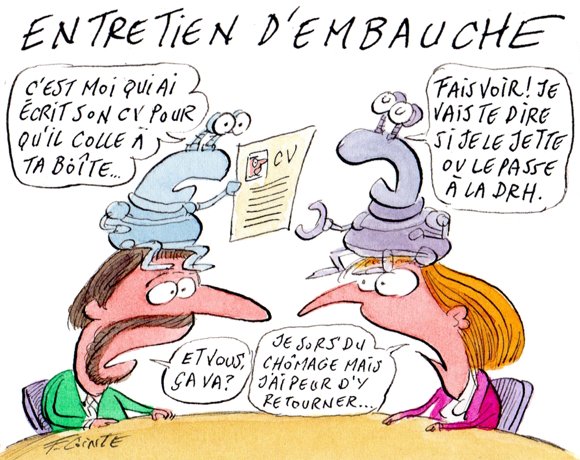

Comment l’IA réduit les besoins en humains dans les fonctions RH

L’IA impacte déjà de nombreux services de l’entreprise. En première ligne des usages, les fonctions RH sont largement cernées : nouveaux outils, accélérations des processus de recrutement, risque sur l’emploi, transformation de l’approche des candidats… Les recruteurs doivent demeurer l’élément humain, mais les évolutions font la part belle à l’IA.

-

Le ministère américain de la Sécurité intérieure dénonce les défaillances de Microsoft

Le comité d’examen de la cybersécurité du ministère américain de la Sécurité intérieure a déclaré qu’une « cascade » d’erreurs chez Microsoft avait permis à des pirates d’accéder à des courriels du gouvernement américain l’année dernière.

-

Rachat de VMware par Broadcom : le Cigref appelle l’Europe à l’aide

L’association des grandes entreprises françaises et trois de ses équivalentes en Europe alertent les plus hautes autorités sur les conséquences, qu’elles jugent néfastes, de la stratégie de Broadcom concernant VMware.

-

Un procès contre Workday pourrait marquer l’Histoire de l’IA appliquée aux RH

En cas de dérapage d’une IA dans un SIRH, qui est responsable ? L’éditeur ? Le DRH ? Un procès aux États-Unis contre Workday (qui se défend de tout biais dans son IA) devrait apporter un premier élément de réponse. Mais quel que soit le verdict, les RH ont tout intérêt à prendre des mesures techniques et contractuelles en amont pour se couvrir, avertissent les experts.

-

Forum InCyber 2024 : de l’IA à toutes les sauces

L’édition 2024 du Forum InCyber a pris pour ligne directrice l’IA dans la cybersécurité. Un thème particulièrement à la mode. Et tous les intervenants des plénières y sont allés de leur couplet. Un discours pourtant en rupture avec celui entendu dans les allées…

-

L’attaque « GoFetch » menace les puces Apple de la série M

Des chercheurs universitaires ont découvert qu'une fonction d'optimisation matérielle appelée "data memory-dependent prefetcher" pouvait être utilisée de manière abusive pour extraire des clés de chiffrement secrètes de systèmes affectés.

-

Conseils pour améliorer l’expérience collaborateurs grâce à l’IA

L’Intelligence artificielle peut être un bon levier pour améliorer l’expérience de vos collaborateurs. Encore faut-il respecter quelques règles, qui faciliteront l’acceptation de cette technologie qui peut aussi être anxiogène, conseillent deux expertes de Magellan Consulting.

-

Nvidia dévoile son GPU Blackwell

La puce B200 succède à l’actuelle H100 et à la H200 dont les livraisons commencent à peine auprès de certains clients. Le directeur des produits d’accélération de Nvidia explique pourquoi il sera nécessaire de réentraîner constamment les modèles d’IA, avec des puces plus puissantes, et avec quels scénarios économiques et quelles perspectives fonctionnelles.

-

Ransomware : deux revendications ne sont pas synonymes de deux attaquants

Une cyberattaque revendiquée sur deux vitrines de franchises différentes ? La conséquence d’un accès initial vendu à deux acteurs différents ? C'est plus vraisemblablement l’œuvre d’un attaquant travaillant sous deux bannières.

-

Cyberattaque chez France Travail

Ce 13 mars, France Travail a indiqué avoir été victime d’une cyberattaque à l’occasion de laquelle les données personnelles de 43 millions de personnes pourraient avoir été exfiltrées. Deux comptes de collaborateurs de l’institution ont été compromis et utilisés dans ce cadre.

-

Le rapport de la Commission de l’intelligence artificielle remis au Président

Le mercredi 13 mars, un rapport a été remis au Président de la République pour que la France tire tous les bénéfices de l’IA. Entre optimisme sur le potentiel positif de la technologie, et appel à investir plus massivement, voici les principales conclusions et recommandations de ce document de référence.

-

La France victime d’une cyberattaque d’une « intensité inédite »

L’attaque sur laquelle les services du Premier ministre ont choisi de communiquer s’inscrit dans un bruit de fond continu d’escarmouches en déni de service distribué et semble surtout avoir été opportunément récupérée.

-

Rachat de VMware : les concurrents alertent des clients impassibles

Les concurrents de VMware prédisent que les entreprises souffriront de son rachat par Broadcom. Mais les analystes n’observent pas d’abandon du navire. > Lire l’article de Tim McCarthy et Yann Serra

-

Adobe met de l’Intelligence artificielle générative dans les PDF

Adobe sort un assistant qui fait entrer Acrobat Reader dans l’ère de l’IA Générative. L’outil pourra résumer un document, répondre à des questions sur son contenu, et reformuler les informations pour en faciliter le partage. L’assistant est encore en beta, mais Adobe promet déjà d’autres fonctionnalités. > Lire l’article de Philippe Ducellier

-

AWS supprime les frais de rapatriement de données

C’est au tour d’AWS d’annoncer une mesure pour supprimer les frais de transfert s’appliquant au moment de quitter son cloud. Un effet d’annonce qui permet au géant du cloud de s’aligner avec Google Cloud de respecter – a priori – le Data Act européen.

-

L’IA générative transforme déjà les postes et les besoins en compétences

Le premier effet de la GenAI sur l’emploi est comparable à l’externalisation. Mais l'impact sera beaucoup plus large. Que l’on soit dirigeant ou simple employé, il convient de s’y préparer, avertissent les experts. Notamment par la formation.

-

Pour mieux rivaliser avec OpenAI, Mistral s’associe à Microsoft

Mistral AI refait parler d’elle. Si le grand public retient l’annonce de « Le Chat », un agent conversationnel similaire à ChatGPT, il faut surtout noter le partenariat de la startup née en France avec Microsoft. Une alliance déjà dans le collimateur de la Commission européenne.

-

Avec Pulse, Tableau combine suivi de métriques, GenAI et Data Storytelling

Cet outil, qui surveille les données pour détecter les variations de métriques et utilise le langage naturel pour alerter les utilisateurs, est la première capacité de GenAI de l’éditeur de solutions d’analytique à être disponible de manière générale.

-

LockBit : le grand retour des usurpateurs ?

Des rançonneurs exploitent les récentes vulnérabilités ScreenConnect de ConnectWise pour déployer un variant du ransomware LockBit produit avec un outillage datant de 2022.

-

Intel soupçonné d’avoir truqué les tests de performance

Intel soupçonné d’avoir truqué les tests de performance Près de 2 600 résultats publiés à propos de la puissance de calcul des précédents Xeon Sapphire Rapids auraient été falsifiés. Le compilateur utilisé produisait des codes rapides uniquement lors des tests. > Lire l’article de Yann Serra

-

Ransomware : opération de police majeure contre LockBit

Baptisée Cronos, une opération de police internationale, incluant la Gendarmerie Nationale, a conduit à la saisie du cœur de l’infrastructure de la franchise mafieuse LockBit 3.0, la nuit dernière.

-

LLM : Microsoft et OpenAI lancent l’alerte sur leur utilisation abusive par les pirates

Microsoft et OpenAI ont observé cinq groupes d’acteurs malveillants étatiques qui utilisent l’IA générative et de grands modèles de langage pour l’ingénierie sociale et la recherche de vulnérabilités, notamment.

-

Comment Interflora compose sa stratégie « Data »

MyFlower, le groupe derrière Interflora en Europe, organise la transformation en profondeur de son architecture de données. L’objectif ? Établir un langage commun entre les métiers et les entités. > Lire l’article de Gaétan Raoul

-

Les freins à l’IA dans la pratique médicale

Si le monde de la recherche médicale rencontre ses premiers succès en exploitant l’IA, son utilisation par les praticiens demeure balbutiante en France.

-

Google supprime les marques Bard et Duet AI au profit de Gemini

Le géant californien renomme ses applications d’IA générative Bard et Duet AI en Gemini et lance un service concurrent à ChatGPT Plus et Microsoft Copilot Pro : Gemini Advanced. Pour les analystes, c’est un signe de plus que la compétition avec Microsoft et AWS s’intensifie.

-

Dev et IA : bientôt ce sont les humains qui seront « dans la boucle »

Pour Forrester, les outils d’aide au développement de code (les « TuringBots ») vont monter en puissance avec des gains possibles de productivité de 80 % d’ici 8 ans. Et à la clef une inversion probable des rôles entre développeurs humains et machines.

-

Facturation électronique : comment l’aborder sereinement

Avec le report de la réforme sur la facturation, les DSI se trouvent face à une nouvelle donne. Au-delà de la mise en conformité technique, ils ont l’occasion de piloter des projets stratégiques de digitalisation, non seulement pour répondre aux exigences réglementaires, mais aussi pour optimiser et innover dans les processus de facturation et de gestion financière.

-

MLSecOps : les bonnes pratiques pour sécuriser l’IA

Si le terme apparaît comme une énième déclinaison marketing, le suivi des meilleures pratiques MLSecOps doit permettre aux entreprises de déployer l’IA et le machine learning sans ajouter de problèmes de sécurité irrémédiables, malgré l’inévitable élargissement de la surface d’attaque.

-

SAP lance un nouveau programme dans RISE pour susciter des migrations

SAP propose des crédits gratuits et une prolongation de la maintenance sur site pour les clients qui s’engagent à passer à Rise. L’initiative montre que l’éditeur cherche à accélérer sa stratégie cloud et doit redoubler d’effort pour encourager ses clients on-prem à migrer vers S/4HANA Cloud.

-

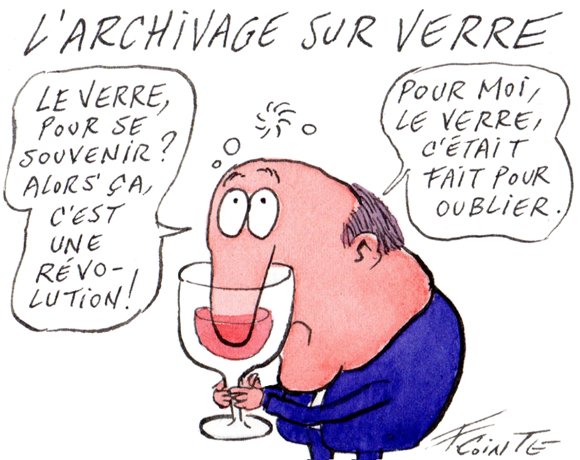

Archivage sur verre : Cerabyte plus en avance que Silica

La startup allemande propose une alternative au projet de stockage sur verre que Microsoft essaie de mettre au point depuis plusieurs années. Son système, beaucoup plus simple, pourrait être opérationnel dès l’année prochaine.

-

Adobe tutoie la barre des 20 milliards de dollars

En croissance, Adobe a surfé en 2023 sur les vagues de l’IA générative et de l’ultra-personnalisation des contenus marketing. En 2024, il devrait dépasser les 20 mds $ de revenus. En France, Adobe ciblera particulièrement le SBF 120 et poussera sa nouvelle offre « Gen Studio ».

-

Démocratisation des données : un écart flagrant entre directions et métiers

L’observatoire 2024 de la démocratisation des données dans les entreprises françaises d’Opendatasoft met en lumière l’écart de perception important entre les dirigeants et les métiers. L’étude menée par l’institut Odoxa souligne que le partage des données est apprécié, mais peu structuré, car leur gestion demeure un enjeu de pouvoir.

-

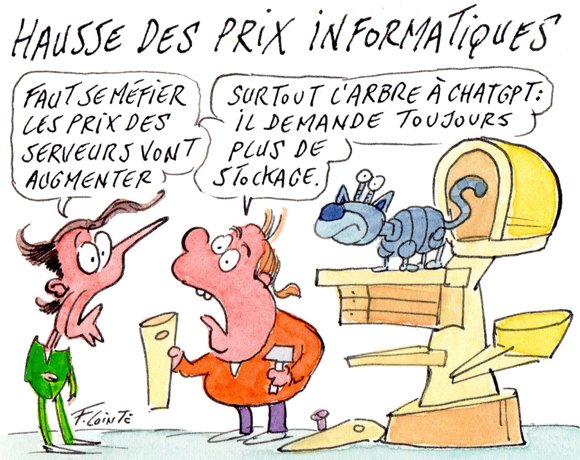

Hausse des prix en vue sur les serveurs et le stockage

Après une chute des ventes en 2023, les serveurs et les systèmes de stockage voient leurs prix augmenter depuis décembre, sur les équipements sur site comme pour les instances en cloud.

-

SAP sommé de clarifier sa position sur l’innovation et le cloud

SAP laisse entendre que seuls ses clients cloud ayant souscrit à Rise bénéficieront des prochaines innovations de S/4. À commencer par l’IA et l’IA générative. Les groupes utilisateurs grognent. Les experts invitent SAP – focalisé sur le cloud – à ne pas couper ses clients de l’innovation. Les écoutera-t-il ? Réponse en 2024.

-

Les smartphones Galaxy S24 boostés à l’IA générative

Bien qu’il ait présenté des fonctionnalités pour le grand public, le géant du mobile n’oublie pas les entreprises et compte bien les convaincre d’adopter ses produits boostés à l’IA générative, à commencer par ses smartphones Galaxy S24.

-

Cloud : oui, GCP annule les frais de rapatriement des données, mais…

Le cloud public de Google ne facture plus la récupération des données lorsqu’un client lui signifie qu’il veut quitter la plateforme. Mais la mesure serait plus symbolique qu’utile.

-

Quand l’IA rencontrera l’informatique quantique

L’informatique quantique est encore loin des premières applications pratiques pour les entreprises, mais cet horizon se rapproche. LeMagIT s’est entretenu avec le responsable de l’adoption du « quantique » chez IBM pour savoir où nous en sommes aujourd’hui.

-

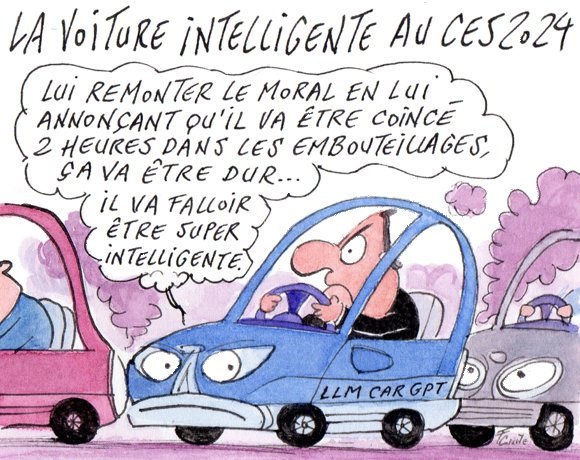

Le CES 2024, vitrine des enjeux IT du secteur automobile

Lors du CES 2024, les annonces des constructeurs, des équipementiers et des OEM du secteur automobile mettent en lumière les enjeux matériels et logiciels d’un écosystème animé par le concept parfois nébuleux, mais très prometteur de software-defined-vehicle.

-

IA et moteur de recherche : Perplexity AI lève 73,6 millions de dollars

Le fondateur d’Amazon, Jeff Bezos, fait partie des bailleurs de fonds de la startup. Sa plateforme aide les utilisateurs à obtenir des réponses précises à des questions en langage naturel en choisissant un type de source et un LLM.

-

Intelligence artificielle : la stratégie « Made in France »

Lancée en 2018, la stratégie pour faire de la France une championne de l’IA commencera une nouvelle étape en 2024. En parallèle, l’État espère faire réviser l’IA ACT – qu’il perçoit comme une entrave à l’innovation – avant sa mise en application. Le point sur ces initiatives.

-

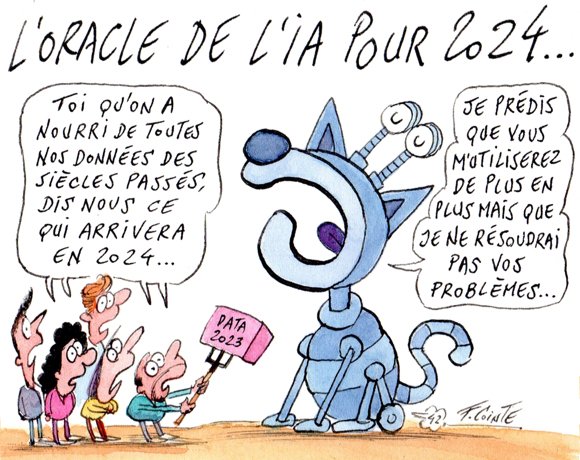

2023, l’année de la prolifération des LLM

Le nombre de grands modèles de langage a été démultiplié en 2023. Les entreprises séduites par la proposition ChatGPT doivent maintenant choisir le ou les bons modèles suivant leur cas d’usage, leur budget et la sensibilité des projets, selon SIA Partners, Hugging Face et LightON.

-

VR : les coulisses techniques de Mondes Disparus

Fabien Barati, cofondateur de la société Emissive qui a conçu la partie technologique de l’exposition Mondes Disparus’ dévoile les coulisses IT du projet, et aborde les usages possibles des réalités virtuelles (VR, AR, mixte) dans le cadre professionnel.

-

6 conseils pour une IA générative moins énergivore

L’intelligence artificielle générative est énergivore, que ce soit lors de l’entraînement ou pendant l’inférence. Mais plusieurs solutions existent pour réduire son coût et son empreinte énergétiques. L’ex-ingénieur de la NASA et co-président de Workday partage 6 pistes. Qu’il invite à combiner.

-

Visioconférence dans l’espace : Internet jusqu’à Mars et Vénus

Que ce soit sur l’ISS ou dans les projets de stations lunaires, les outils collaboratifs accompagnent aujourd’hui les astronautes. Mais pour aller plus loin, par exemple vers Mars, la communication va changer de nature. Et, comme sur Terre, le réseau va devoir évoluer. Dans cette série de quatre articles, LeMagIT vous fait décoller pour explorer la visio dans l’espace et ses retombées pour les entreprises. Quatrième étape : le futur Internet interplanétaire du système solaire.

-

Mistral AI lève 385 millions d’euros

Mistral AI gagne rapidement de l’ampleur et annonce déjà une série A. Cette levée de fonds, ainsi que les annonces effectuées par la startup française, met en exergue ses forces et ses faiblesses.

-

AI Act : un accord provisoire « historique »

Après 37 heures de débat en trois jours, dont une session de 22 heures d’affilée, le Parlement européen et le Conseil de l’Union européenne ont annoncé le vendredi 8 décembre, peu avant minuit, un accord politique provisoire concernant l’AI Act. Le Parlement a effectué quelques concessions, mais le texte conserve ses grands principes.

-

Enseignement supérieur : fin d’année sous la menace des infostealers

Les dernières semaines ont été marquées par un nombre record de détections d’ordinateurs compromis par infostealer dans la communauté de l’enseignement supérieur et de la recherche.

-

IA ouverte & responsable : 50 organisations forment l’AI Alliance

Après une forte médiatisation des solutions commerciales d’IA générative et les remous chez OpenAI, IBM, Meta et cinquante autres entreprises, organisations publiques, ONG, instituts de recherche et universités se réunissent pour lancer une communauté internationale, l’AI Alliance.

-

Chips JU : le bras armé à 11 milliards € du Chips Act

La Commission européenne a lancé son entreprise commune « Semi-Chips JU : le bras armé à 11 milliards € du Chips », avec trois associations d’industriels. Chips JU doit concrétiser l’objectif du Chips Act – réduire la dépendance technologique de l’Europe dans les processeurs – en aidant à passer de la R&D à la production. > Lire l’article de Philippe Ducellier

-

Messageries chiffrées : l’ensemble du Gouvernement utilisera Olvid

Le 22 novembre, Élisabeth Borne appelait le gouvernement à renoncer aux messageries instantanées grand public au profit d’Olvid. Alors même que la DINUM lançait une opération de séduction pour Tchap.

-

CX : chatbots, le désamour

Selon un sondage d’Odoxa, une grande majorité des clients français n’aiment pas interagir avec un chatbot. L’image des marques qui utilise ces bots en est impactée négativement. Reste que cette technologie est bien acceptée si elle renvoie efficacement vers un conseiller. > Lire l’article de Philippe Ducellier

-

OVHcloud se revendique en alternative crédible à AWS, Azure et GCP

Lors de l’OVHcloud Summit, le cloudiste français a confirmé son virage vers le PaaS avec une gamme de désormais 40 services, dont trois nouveaux dans l’IA et la gestion de données (Data Platform). De quoi faire de son cloud public une alternative aux hyperscalers pour tous les DSI, assurent aujourd’hui ses dirigeants.

-

Les dirigeants français adhèrent prudemment à l’IA générative

D’après une étude d’IBM, les entreprises françaises et européennes de plus de 500 employés s’apprêtent à tester l’IA générative, malgré une grande prudence en matière de gouvernance et d’éthique. Si les dirigeants de Big Blue se disent confiants pour l’année prochaine, ces essais seront sans doute soumis à un arbitrage, dans un contexte économique troublé.

-

Sam Altman reprend la direction d’OpenAI

Tôt ce matin, le milliardaire a finalement retrouvé son poste au sein du spécialiste de l’IA générative. Le conseil d’administration initial devrait favoriser la conduite de sa stratégie technico-commerciale et celle de Microsoft.

-

Renvoyé d’OpenAI, Sam Altman rejoint Microsoft

Âgé de 38 ans, le milliardaire a participé à la création de l’entreprise il y a huit ans. Il a maintenu une présence publique active et a aidé OpenAI à atteindre une valorisation d’environ 80 milliards de dollars. Remplacé par Emmett Shear, ex-PDG de Twitch, Sam Altman est accueilli à bras ouverts chez Microsoft pour prendre la direction d’une entité de recherche avancée en IA.

-

Menaces cyber : que craindre de l’intelligence artificielle ?

Dans l’imaginaire collectif, l’intelligence artificielle va renforcer les moyens des cybercriminels et faire émerger de nouveaux types d’attaques. Mais la réalité pourrait bien être tout à fait différente.

-

Ransomware : oubliez Royal, et préparez-vous pour BlackSuit

Le site vitrine du groupe Royal n’est aujourd’hui plus accessible. Mais cette émanation du gang Conti n’a pas disparu : elle semble être en train de changer de marque au profit de BlackSuit.

-

VMware veut favoriser les clouds publics d’appoint

Lors de sa conférence européenne VMware Explore 2023, l’éditeur a multiplié les annonces autour de VCF, sa plateforme qui permet aux prestataires locaux de bâtir des clouds publics aussi fonctionnels que ceux des hyperscalers. > Lire l’article de Yann Serra

-

SysAid : Cl0p s’offre une nouvelle vulnérabilité 0day

Le groupe appelé « Lace Tempest » par Microsoft, et suivi sous la référence DEV-0950, exploite une nouvelle vulnérabilité inédite, affectant l’outil d’ITSM Service Desk SysAid, dans sa version On-Prem.