cosmicvue - stock.adobe.com

Comment éviter que vos données sensibles ne tombent dans le trou noir des outils de collaboration

Plus le besoin de collaboration au sein de l'entreprise augmente, plus le besoin de sécurité progresse aussi. Les organisations doivent comprendre quand le contenu confidentiel est à risque, et comment le protéger.

Pour la plupart d'entre nous, la collaboration est une partie essentielle de notre travail. Nous devons pouvoir collaborer avec nos collègues à l'intérieur comme à l'extérieur de l'entreprise. Sans ces outils de communications, les affaires s'arrêteraient nettes.

Mais de plus en plus, la collaboration a lieu au-delà du pare-feu de l'entreprise (avec les fournisseurs, les sous-traitants, les consultants et les clients, ainsi qu'avec les employés en déplacement), là où la sécurité est souvent plus faible voire pratiquement inexistante.

L'organisation moyenne partage des documents avec 864 organisations externes. Et 9,3 % de ces documents contiendraient des données sensibles, selon un rapport de Skyhigh Networks.

Or même un seul email mal acheminé ou un seul fichier perdu peut être coûteux. Une seule atteinte à la protection des données coûterait en moyenne plus de 7 millions de dollars à une entreprise américaine, selon Ponemon Institute. Bien que tous les fichiers non sécurisés ou perdus ne coûtent pas cette somme, ils peuvent tout de même être préjudiciables, surtout s'ils contiennent des secrets commerciaux ou des données sensibles sur les clients d'une organisation.

Shadow IT

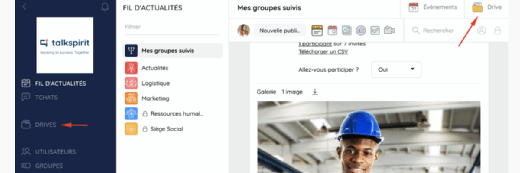

Pour échanger facilement avec des acteurs externes, les employés utilisent parfois des applications personnelles, souvent avec une sécurité faible, contournant ainsi le système de partage de fichiers de l'entreprise. L'insatisfaction des employés à l'égard des applications corporate difficiles à utiliser peut d'ailleurs être considérée comme le moteur de cette tendance persistante au Shadow IT.

« Les gens utiliseront ce qui est le plus efficace pour eux », prévient Margo Visitacion, vice-présidente chez Forrester Research. Elle noté, à titre d'exemple, que « Smartsheet est devenu très populaire parce qu'il est très facile à utiliser. Il se répand comme une trainée de poudre dans les organisations ». Le même constat peut être fait pour Slack, Trello, JoinMe ou Google Drive / Dropbox.

Une étude de Dimensional Research, un cabinet de recherche IT, met des chiffres sur cette réalité. 59 % des « travailleurs du savoir » ne sont pas satisfaits de l'ergonomie des outils de collaboration que leurs entreprises ont choisis. Conséquence, 51 %, disent utiliser des comptes de messagerie personnels pour le travail en raison notamment de limites de pièces jointes. Une autre grosse moitié des sondés déclarent qu'ils utilisent des outils publics de partage de documents (File Sync & Share à la Dropbox) dans le cadre professionnel. Et seulement 38 % disent qu'ils prennent toujours en compte la sécurité des données lorsqu'ils la partagent.

Des applications grand public inadaptées à l'entreprise

« Les trois quarts des travailleurs de l'information doivent collaborer avec des personnes extérieures à leur organisation sur une base hebdomadaire, ce qui a favorisé l'adoption des services de collaboration dans le cloud », constate Melissa Webster, vice-présidente des technologies de gestion des contenus et des médias numériques chez IDC. « Mais les solutions grand public de partage de fichiers ne sont pas faite pour répondre aux exigences réglementaires, à la protection des données confidentielles ou sensibles, ou en matière de localisation des données ».

La quasi-totalité de ces applications grand public sont faiblement sécurisées. Elles ne proposent pas le chiffrement AES 256 bits pour les données au repos et en transit, ni l'authentification multifacteur, ni les capacités d'audit, ni la gestion granulaire des permissions pour les fichiers. Pour ne citer que quelques fonctionnalités qui sont indispensables pour répondre aux exigences imposées aux entreprises.

De plus, la DSI ne peut pas surveiller l'utilisation de ces applications, ni contrôler leur sécurité. Ces applications personnelles sont certes pratiques - et souvent gratuites - mais elles deviennent rapidement des trous noirs au milieu des protocoles que l'entreprise tente de mettre en place autour d'Internet.

Quelles solutions ?

La première étape consiste à trouver quelles applications sont utilisées et pourquoi. Ensuite, investissez dans des outils dédiés aux professionnels avec les mêmes caractéristiques et la même facilité d'utilisation, mais avec une sécurité renforcée.

Cheryl McKinnon, analyste principale chez Forrester, préconise même de faire une priorité de l'ergonomie et de la simplicité d'utilisation. Pour évaluer l'ergonomie des solutions préconisées : « identifiez deux ou trois des plus gros cas d'utilisation des outils de collaboration, et testez vos solutions dans le monde réel, avec les utilisateurs ».

Une autre caractéristique clé à prendre en compte est le support des appareils mobiles. « Les smartphones et les tablettes ont eu un impact considérable sur la manière dont les employés adoptent les solutions », rappelle Melissa Webster. « Généralement, les applications SaaS ont une application mobile, contrairement à beaucoup d'applications traditionnelles sur site ».

Heureusement pour votre recherche d'équivalent professionnel aux outils grand public, de nombreux fournisseurs ont lancé des versions Entreprise de leurs logiciels. Ces versions gardent l'interface, l'ergonomie et la simplicité et leur ajoutent une meilleure sécurité et un meilleur contrôle administrateur. On citera Dropbox Business (à l'origine Dropbox for Teams) qui a été lancé en 2011 et Google Drive, SugarSync ou OneDrive (Microsoft) ont tous des éditions « Business ».

Certains produits ont des versions prêtes à l'emploi, certifiées conformes aux différents règlements des différentes industries.

Ils peuvent également être dotés d'un système intégré de gestion des ressources (ERM, Enterprise Ressource Management) pour protéger les fichiers téléchargés. L'ERM fournit un cryptage et intègre des permissions au niveau du fichier, de telle sorte que le propriétaire du contenu peut contrôler qui peut y accéder et ce qu'il peut en faire (le modifier, l'enregistrer, l'imprimer, prendre des captures d'écran, ou le copier). Les permissions peuvent être révoquées, si nécessaire. Comme les permissions sont intégrées, elles voyagent avec le fichier si celui-ci est envoyé à l'extérieur du pare-feu.

Une autre option est d'envoyer un lien vers le fichier sur un serveur sécurisé avec des contrôles protégés par mot de passe pour son affichage, l'enregistrement, sa copie, etc.

Avec une solution comme Egnyte Connect, par exemple, les administrateurs peuvent voir qui a téléchargé quels fichiers, sur quel périphérique, ce qui leur permet de repérer les activités qui pourraient être le fait d'employés non autorisés ou mécontents.

En France, Oodrive permet le même type de fonctionnalités.

L'ergonomie ou le Big Bang

Dans tous les cas, il est important de garder à l'esprit que, même si la sécurité est un facteur critique, elle ne sera pas assurée si les employés contournent votre solution. Cheryl McKinnon recommande de trouver un juste équilibre entre les besoins de sécurité et le confort de l'utilisateur.

« Un élément de sécurisation supplémentaire peut être une bonne chose. Mais s'il ajoute aussi dix étapes pour utiliser l'outil, les employés trouveront un autre moyen pour travailler ».