UEM : les fonctionnalités à chercher en priorité

Les outils de gestion unifiée des terminaux sont essentiels pour administrer et sécuriser les postes de travail et autres systèmes mobiles de l’entreprise. Explorez les fonctions clés à en attendre et ce que proposent les éditeurs.

La gestion unifiée des terminaux (UEM) représente la plus récente évolution des outils d’administration des terminaux et des applications, depuis l’arrivée des smartphones sur le marché. Les outils de MDM faisaient l’impasse sur les ordinateurs portables et les postes fixes, obligeant les administrateurs de parc à utiliser des outils et des consoles multiples pour traiter l’ensemble de leur environnement.

Le défi est que la longue liste des outils de gestion des appareils mobiles – gestion des applications mobiles (MAM), gestion des terminaux (MDM), et gestion de la mobilité de l’entreprise (EMM) – brouille considérablement les pistes, car il n’y a pas de mise à niveau simple de l’un à l’autre. En fait, de nombreux produits incluent le MDM comme composant de la suite UEM. Cela peut rendre difficiles la comparaison des outils et la détermination de celui ou ceux qu’il conviendra d’utiliser.

Selon Microsoft, plus de 50 % des grandes entreprises disposent déjà d’outils d’UEM – généralement par le biais d’accords de licence –, mais on estime que seulement 5 % les utilisent réellement. Il est donc important de déterminer précisément ce que l’on attend d’un outil d’UEM afin de profiter pleinement de ses avantages. Les principaux produits disponibles sur le marché sont les suivants :

- VMware Workspace One

- IBM MaaS360

- Microsoft Enterprise Mobility + Security

- MobileIron Enterprise Mobility Management

- BlackBerry Unified Endpoint Manager

- Sophos Mobile

- Gestion des terminaux Citrix

- 42Gears SureMDM

- ManageEngine Desktop Central et Mobile Device Manager

- Ivanti Unified Endpoint Manager

Comparaison des offres

Dans tous les tableaux ci-dessous, les fonctionnalités clés sont identifiées pour chaque outil d’UEM, selon qu’elles sont présentes ou non. Les caractéristiques sont divisées en six catégories :

- Systèmes d’exploitation supportés

- Sécurité et confidentialité

- Gestion des terminaux et de leur cycle de vie

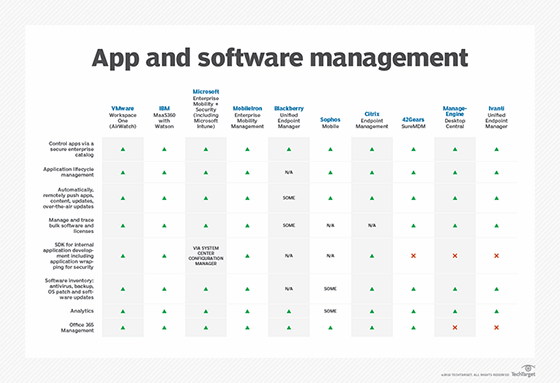

- Gestion des applications

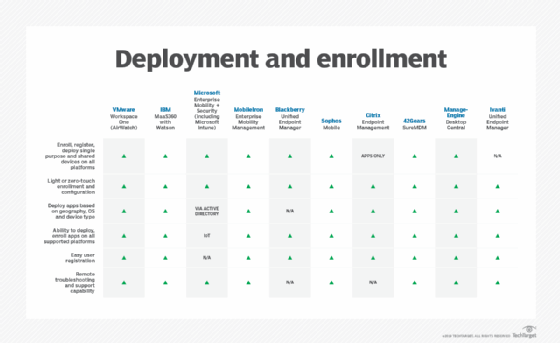

- Déploiement et enrôlement

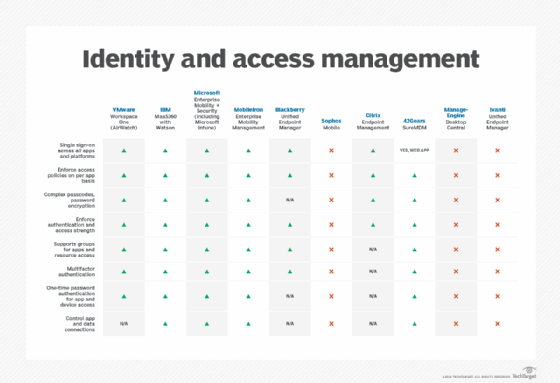

- Gestion des identités et des accès

Il est important de noter que les éditeurs peuvent identifier les mêmes fonctionnalités suivant des terminologies différentes. Les fonctionnalités listées ici peuvent donc relever de notre interprétation. Et en l’absence de précision de l’éditeur, nous mentionnons « n/a ».

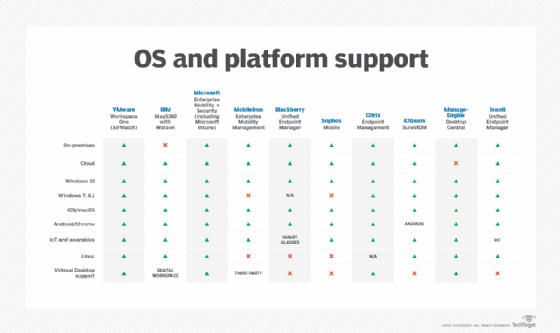

Systèmes d’exploitation supportés

Les logiciels d’UEM sont destinés soit à un déploiement sur site, soit à une utilisation en mode cloud, soit les deux. Seuls quelques fournisseurs prennent en charge Windows avant sa version 10. Si c’est important pour son organisation, il convient donc de s’assurer que l’éditeur offre un certain support des versions antérieures. Comme indiqué, très peu de produits listés ici supportent Linux ou le VDI. Citrix, avec son investissement dans le VDI, se distingue par le fait que son produit gère tous les appareils – anciens, mobiles, IoT, ordinateurs de bureau et portables – y compris les postes virtualisés.

On relèvera aussi que le support des objets connectés et des wearables varie d’un éditeur à l’autre. Par exemple, BlackBerry ne supporte que les lunettes connectées, tandis que d’autres, comme Ivanti, prennent en charge le Raspberry Pi.

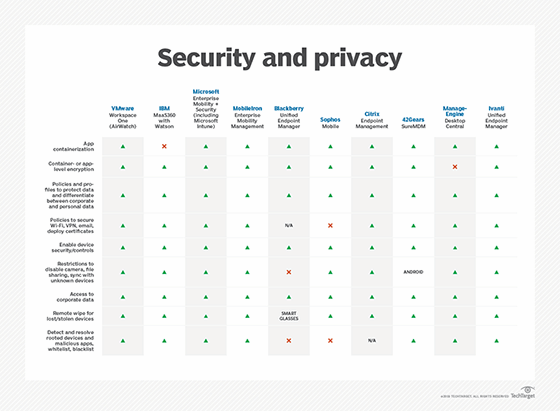

Sécurité et confidentialité

Les outils d’UEM doivent assurer la sécurité et la confidentialité des données, des connexions et des applications par le biais d’une grande variété de méthodes. Certaines reposent sur une connexion VPN sécurisée, tandis que d’autres s’appuient sur le chiffrement des données et/ou de conteneurs.

La conteneurisation des applications constitue une méthode populaire pour séparer applications et données de l’entreprise de celles de l’utilisateur. Mais tous les éditeurs n’utilisent pas les conteneurs, et pour ceux qui le font, ils appliquent la sécurité de différentes manières.

Davantage de produits peuvent détecter les dispositifs dits jailbreakés, ou rootés, ainsi que les applications malveillantes, tandis que d’autres, comme Sophos, se concentrent fortement sur les capacités antivirus. La sécurité étant une caractéristique essentielle d’un outil d’UEM, il convient de vérifier minutieusement les capacités des plateformes dans ce domaine.

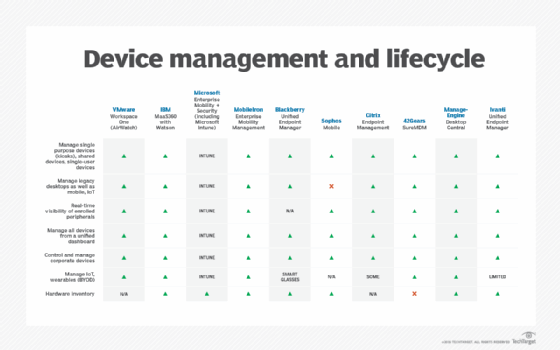

Gestion des terminaux et de leur cycle de vie

Les logiciels d’UEM doivent être capables d’effectuer une grande variété de tâches d’administration, car la gestion des terminaux est essentielle à la sécurité de l’entreprise, en particulier dans les environnements BYOD. L’outil doit être capable de gérer un large éventail d’appareils, des PC aux objets connectés.

Mais certains ne sont pas en mesure de gérer des machines fonctionnant sous des systèmes d’exploitation datés tels que Windows 7 et 8.1 ; la plupart ont du mal à gérer les appareils portables et peuvent être limités à des produits spécifiques. Les acheteurs doivent également rechercher un tableau de bord solide dans un système UEM qui peut servir de point de contact unique.

Déploiement et enrôlement

Lors de l’évaluation des capacités de déploiement et d’enrôlement, il convient de tenir compte des appareils, des applications et des types d’utilisateurs. Les outils natifs traitent souvent du déploiement et de l’enrôlement, comme par exemple le kit de déploiement de Microsoft. Cependant, certains outils d’UEM ont leur propre produit de déploiement dédié.

La facilité d’utilisation est essentielle, car les administrateurs doivent pouvoir permettre aux utilisateurs de se connecter à un appareil et de l’enrôler automatiquement avec peu ou pas d’intervention des équipes informatiques. De même, le système doit pouvoir enrôler les utilisateurs en toute sécurité et permettre le déploiement d’applications en masse si nécessaire.

Une fonctionnalité supplémentaire que très peu d’éditeurs incluent ou annoncent est le support à distance, qui permet aux administrateurs de se connecter au dispositif pour résoudre d’éventuels problèmes.

Gestion des applications

Les administrateurs ont besoin d’un catalogue ou d’un référentiel applicatif sécurisé et contrôlé d’où les utilisateurs peuvent télécharger et installer des applications préapprouvées. Les services informatiques doivent également avoir la possibilité de forcer l’installation des applications requises, tout en permettant à l’utilisateur de choisir le jour et l’heure de l’installation afin d’éviter de perturber son activité. Enfin, les capacités analytiques et de reporting sont importantes pour suivre d’éventuels incidents ou problèmes de performances, afin que les corrections nécessaires puissent être apportées.

Une caractéristique notable de certains outils d’UEM est la possibilité de configurer les applications Office 365 – même si des outils différents apporteront une expérience différente.

Gestion des identités et des accès

L’IAM contrôle l’accès des utilisateurs et des appareils sur la base de comptes, de mots de passe et de politiques de sécurité valides. Les logiciels d’UEM ne fournissent pas tous des capacités d’IAM natives ; ils s’appuient plutôt sur des outils tiers, à commencer par l’annuaire Active Directory (AD).

L’authentification sans mot de passe est une fonctionnalité notable : elle permet une authentification ponctuelle avant de recourir à d’autres facteurs de validation d’accès tels que l’emplacement, le terminal et l’authentification de l’utilisateur. Cette approche dépasse le SSO et peut aider à accroître la productivité des utilisateurs : ils peuvent se mettre directement au travail plutôt que de passer par plusieurs étapes pour ouvrir une session sur leur appareil.

Les organisations à l’environnement fortement marqué par des systèmes Windows patrimoniaux doivent s’assurer que l’outil d’UEM sélectionné prend en charge ces anciens appareils. De plus, les fournisseurs de solutions d’UEM peuvent avoir un autre produit dans leur suite ou avoir noué des partenariats avec des tiers fournissant les capacités d’IAM.

Le choix du bon logiciel d’UEM dépend en grande partie des systèmes d’exploitation présents dans l’entreprise, des exigences de sécurité, des types d’appareils – en particulier s’il s’agit de dispositifs IoT, de portables et de BYOD – ainsi que des applications et infrastructures existantes.

Par exemple, dans l’environnement fortement Microsoft, il se peut que de nombreux composants pour l’UEM soient déjà en place. Il convient alors de déterminer quels composants existent à partir d’installations antérieures de MDM, MAM et gestion des contenus mobiles, pour tirer parti de ces composants plutôt que de partir de zéro.