Qu'est-ce que le phishing ? Comprendre les menaces liées au phishing dans les entreprises

Le phishing est une pratique frauduleuse dans laquelle un pirate se fait passer pour une entité ou une personne de confiance afin d'inciter les utilisateurs à révéler des informations sensibles. Les pirates utilisent généralement des e-mails de phishing ou d'autres formes de communication pour diffuser des liens ou des pièces jointes malveillants qui permettent d'extraire les identifiants de connexion, les numéros de compte et d'autres informations personnelles des victimes. Le phishing trompeur est un cybercrime très répandu, car il est plus facile d'inciter quelqu'un à cliquer sur un lien malveillant dans un e-mail de phishing apparemment légitime que de contourner les défenses d'un ordinateur. Il est important d'en savoir plus sur le phishing afin d'aider les utilisateurs à le détecter et à le prévenir.

Comment fonctionne le phishing ?

Le phishing est un type d'attaque de cybersécurité et d'ingénierie sociale dans lequel l'attaquant usurpe l'identité d'une autre personne par e-mail ou d'autres moyens de communication électroniques, notamment les réseaux sociaux et les SMS, afin d'obtenir des informations sensibles.

Les hameçonneurs peuvent utiliser des sources d'informations publiques, telles que LinkedIn, Facebook et X (anciennement Twitter), pour recueillir les informations personnelles, l'historique professionnel, les centres d'intérêt et les activités de leurs victimes. Ces ressources sont souvent utilisées pour découvrir des informations telles que les noms, les intitulés de poste et les adresses e-mail de victimes potentielles. Un pirate peut ensuite utiliser ces informations pour rédiger un e-mail d'hameçonnage crédible.

En général, la victime reçoit un message qui semble avoir été envoyé par un contact ou une organisation connu(e). L'attaque est ensuite lancée lorsque la victime clique sur une pièce jointe malveillante ou sur un lien hypertexte la redirigeant vers un site web malveillant. Dans les deux cas, l'objectif de l'attaquant est d'installer un logiciel malveillant sur l'appareil de l'utilisateur ou de le rediriger vers un faux site web. Les faux sites web sont créés pour inciter les victimes à divulguer des informations personnelles et financières, telles que des mots de passe, des identifiants de compte ou des informations de carte de crédit.

Bien que de nombreux e-mails de phishing soient mal rédigés et manifestement faux, les cybercriminels utilisent des outils d'intelligence artificielle (IA) tels que les chatbots pour rendre les attaques de phishing plus réalistes.

D'autres tentatives d'hameçonnage peuvent être effectuées par téléphone, où l'attaquant se fait passer pour un employé afin d'obtenir des informations personnelles. Ces messages peuvent utiliser une voix générée par IA du responsable de la victime ou d'une autre autorité afin que l'attaquant puisse mieux tromper la victime.

Comment les escroqueries par hameçonnage trompent-elles les utilisateurs ?

Les escroqueries par hameçonnage trompent principalement les utilisateurs grâce à des tactiques d'ingénierie sociale, en exploitant la psychologie humaine plutôt que les vulnérabilités techniques. Elles créent souvent un sentiment d'urgence, de peur, de curiosité ou un désir de gain. Les tactiques courantes sont les suivantes :

- Usurpation d'identité. Les pirates se font passer pour des entités de confiance, telles que des banques, des agences gouvernementales ou des collègues. Ils utilisent de faux logos, des noms de domaine similaires et un langage familier pour paraître authentiques.

- Urgence. Le message crée souvent un sentiment d'urgence ou met en garde contre un problème immédiat, incitant la victime à agir rapidement pour éviter des conséquences négatives. Par exemple, un message de phishing peut affirmer : « Votre compte a été piraté », « Votre paiement est en retard » ou « Une activité suspecte a été détectée ».

- Curiosité. Les objets ou le contenu sont conçus pour susciter la curiosité, incitant les utilisateurs à cliquer sur des liens ou des pièces jointes malveillants.

- Peur. Le message de phishing peut également contenir des menaces, telles que des avis de suspension de compte ou des signalements d'activité non autorisée, afin de semer la panique et d'inciter à agir immédiatement.

Pourquoi les pirates informatiques envoient-ils des courriels d'hameçonnage ?

Les cybercriminels déploient des attaques de phishing à diverses fins malveillantes, notamment les suivantes :

- Gain financier. L'un des principaux motifs derrière les escroqueries par hameçonnage est le gain financier, souvent obtenu en volant des informations de carte de crédit, des informations de compte bancaire ou en initiant des transactions frauduleuses.

- Usurpation d'identité. Les pirates informatiques ont recours à des techniques d'hameçonnage pour voler des données personnelles telles que les numéros de sécurité sociale et les adresses afin de commettre des fraudes ou d'ouvrir des comptes non autorisés.

- Distribution de logiciels malveillants. Les pirates utilisent des techniques d'hameçonnage pour commettre des violations de données ou compromettre des systèmes en installant des logiciels malveillants ou des ransomwares afin d'infiltrer les réseaux.

- Collecte d'identifiants. Le phishing est couramment utilisé pour collecter des noms d'utilisateur et des mots de passe afin d'obtenir un accès non autorisé à des systèmes ou services sécurisés. La collecte d'identifiants se produit généralement lorsque les victimes cliquent sur un lien malveillant qui les redirige vers une fausse page de connexion. Lorsque la victime saisit ses identifiants de connexion, les pirates capturent ces informations et les utilisent pour accéder aux systèmes ou aux comptes.

- Ransomware. Les fraudeurs par e-mail incitent les particuliers à télécharger des logiciels malveillants et à installer des logiciels qui permettent aux pirates d'accéder à leurs fichiers et de les verrouiller. Les pirates exigent ensuite le paiement d'une rançon en échange du déverrouillage des données.

- Lancer d'autres attaques. Les pirates utilisent parfois des comptes ou des systèmes compromis comme tremplin pour lancer des attaques plus sophistiquées contre d'autres personnes ou organisations.

Qui sont les cibles du phishing ?

Si les attaques par hameçonnage peuvent toucher n'importe qui, certains groupes sont plus souvent visés, comme les suivants :

- Particuliers. Les hameçonneurs ciblent un large éventail d'internautes, en particulier ceux qui sont moins familiarisés avec les pratiques de cybersécurité. Toute personne disposant d'une adresse e-mail, d'un numéro de téléphone ou d'un compte sur les réseaux sociaux peut être vulnérable aux campagnes d'hameçonnage aveugles, qui impliquent souvent de faux gains à la loterie, des alertes bancaires trompeuses ou des notifications de compte frauduleuses.

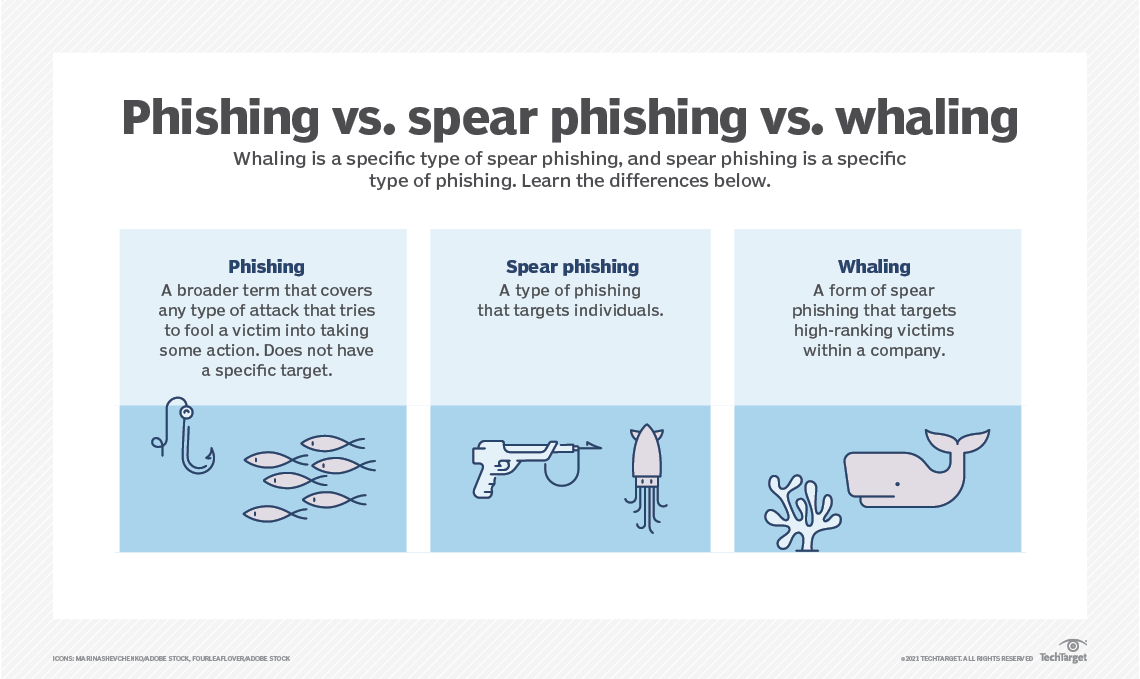

- Employés. Les entreprises sont fréquemment prises pour cible, les pirates cherchant à accéder à leurs réseaux, à leurs systèmes financiers ou à leurs informations confidentielles. Cela implique souvent des attaques de spear phishing et de whaling.

- Personnes influentes. Les cadres supérieurs, les célébrités ou les personnalités politiques ayant accès à des ressources financières ou à des informations sensibles sont souvent la cible de tentatives de phishing personnalisées et sophistiquées.

- Clients de services spécifiques. Les utilisateurs de services en ligne populaires, de banques, de sites de commerce électronique ou de plateformes de réseaux sociaux sont des cibles courantes, car les pirates usurpent l'identité de ces services pour voler des identifiants.

- Personnes âgées. Les personnes âgées peuvent être plus vulnérables aux attaques de phishing si elles ont une expérience technologique limitée, comme on le voit dans les cas où des escrocs se font passer pour des connaissances afin de solliciter des fonds pour une crise inventée de toutes pièces.

Pourquoi les attaques par hameçonnage sont-elles si efficaces ?

Plusieurs facteurs contribuent au taux de réussite élevé des attaques par hameçonnage, notamment les suivants :

- Manque de sensibilisation. De nombreuses personnes et organisations ne disposent pas d'une formation adéquate pour reconnaître les tentatives d'hameçonnage, ce qui les rend plus vulnérables.

- Techniques avancées. Les techniques de phishing évoluent constamment. Les escrocs utilisent des sites Web factices de plus en plus convaincants, des modèles d'e-mails d'apparence légitime et même l'image de marque de véritables entreprises. De plus, les attaques de spear phishing et de whaling sont hautement personnalisées, ce qui les rend plus difficiles à détecter.

- Volume et automatisation. Les pirates peuvent facilement envoyer des millions d'e-mails ou de messages de phishing, en misant sur le fait qu'un petit pourcentage de victimes suffira à rentabiliser leur effort.

- Manipulation émotionnelle. Les attaquants exploitent les tendances humaines telles que la curiosité, la peur, l'urgence, la confiance et le désir de gains rapides. Même les personnes familiarisées avec les technologies peuvent en être victimes lorsqu'elles sont distraites ou sous pression.

- Pratiques de sécurité insuffisantes. Des mesures de sécurité inadéquates, telles qu'une sécurité et une hygiène des mots de passe insuffisantes et des logiciels obsolètes, facilitent l'accès aux pirates informatiques.

- Utilisation d'appareils mobiles. Sur les appareils mobiles, il peut être plus difficile d'inspecter les en-têtes des e-mails, les URL complètes ou les détails de l'expéditeur, ce qui peut facilement faire passer inaperçus certains signaux d'alerte.

- Réutilisation des identifiants. Si un utilisateur est victime d'une tentative d'hameçonnage et réutilise le même mot de passe pour plusieurs comptes, le pirate accède à plusieurs services.

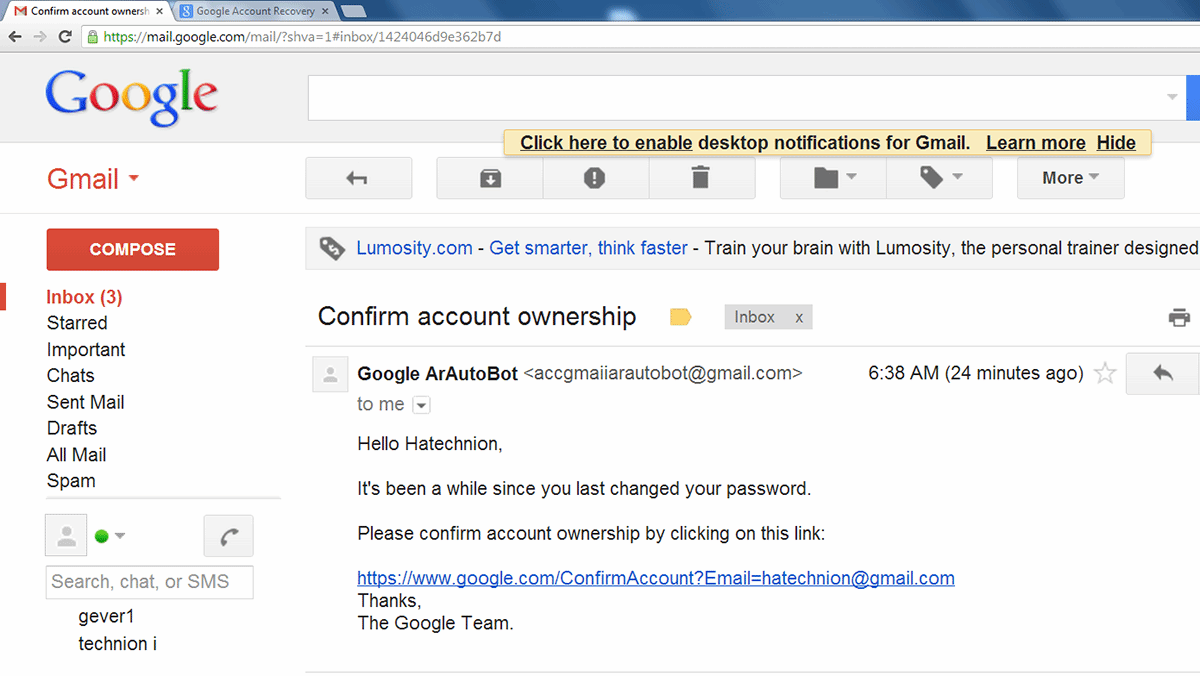

Comment reconnaître un e-mail d'attaque par hameçonnage

Les messages de phishing réussis sont difficiles à distinguer des messages authentiques. Généralement, ils semblent provenir d'une entreprise connue et comportent des logos d'entreprise et d'autres données d'identification. Cependant, plusieurs indices peuvent indiquer qu'un message est une tentative de phishing :

- Le message utilise souvent des formules de politesse génériques telles que « Cher client » ou « Cher utilisateur » au lieu de s'adresser à une personne par son nom.

- Le message utilise des sous-domaines, des URL mal orthographiées (également appelées « typosquatting ») ou d'autres URL suspectes.

- Le destinataire utilise une adresse Gmail ou une autre adresse e-mail publique plutôt qu'une adresse e-mail professionnelle.

- Le message est rédigé de manière à susciter la peur ou un sentiment d'urgence.

- Le message contient une demande de vérification des informations personnelles, telles que les informations financières ou un mot de passe.

- Le message est mal rédigé et contient des fautes d'orthographe ou de grammaire.

Le message contient des liens suspects qui peuvent être vérifiés en passant la souris dessus sans cliquer dessus afin de voir l'URL réelle. Si le lien ne correspond pas à l'adresse du site web légitime ou utilise un domaine suspect, il s'agit probablement d'une tentative d'hameçonnage.

Le message ou l'e-mail promet souvent des offres incroyables, telles que gagner un prix ou recevoir une grosse somme d'argent, afin d'inciter les utilisateurs à cliquer sur des liens ou à fournir des informations personnelles.

Quels sont les différents types d'attaques par hameçonnage ?

Les cybercriminels continuent d'affiner leurs techniques de phishing existantes et de créer de nouveaux types d'escroqueries par hameçonnage. Voici quelques types courants d'attaques par hameçonnage :

- Attaques de spear phishing. Elles visent des personnes ou des entreprises spécifiques. Les pirates utilisent généralement des informations sur la victime afin de rendre leur message plus crédible. Les e-mails de spear phishing utilisent le nom, la localisation et d'autres informations personnelles de la victime. Ils peuvent également faire référence à des collègues ou à des cadres supérieurs de l'entreprise de la victime.

- Attaques de type « whaling ». Il s'agit d'un type d'attaque de spear phishing qui cible les cadres supérieurs d'une organisation dans le but de voler des sommes d'argent importantes ou des données sensibles. Les attaquants effectuent des recherches approfondies sur leurs victimes afin de créer un message plus authentique. Étant donné qu'une attaque de type « whaling » cible généralement un employé habilité à autoriser des paiements, le message de phishing semble souvent provenir d'un cadre supérieur qui autorise un paiement important à un fournisseur, alors qu'en réalité, le paiement serait versé aux attaquants.

- Pharming. Il s'agit d'un type d'attaque par hameçonnage qui utilise l'empoisonnement du cache du système de noms de domaine pour rediriger les utilisateurs d'un site web légitime vers un site frauduleux. Le pharming tente d'inciter les utilisateurs à se connecter au faux site web en utilisant leurs identifiants personnels.

- Attaques par clonage. Les pirates utilisent des e-mails légitimes envoyés précédemment et contenant un lien ou une pièce jointe. Ils font une copie (ou un clone) de l'e-mail légitime et remplacent les liens ou les fichiers joints par des éléments malveillants. Les victimes sont incitées à cliquer sur le lien malveillant ou à ouvrir la pièce jointe malveillante. Les pirates utilisent souvent cette technique après avoir pris le contrôle du système d'une autre victime. Dans ce cas, les pirates utilisent leur contrôle sur un système d'une organisation pour envoyer des e-mails provenant d'un expéditeur de confiance connu des victimes.

- Attaques par jumeau malveillant. Ces attaques par hameçonnage se produisent lorsque des pirates informatiques tentent d'inciter les utilisateurs à se connecter à un faux réseau Wi-Fi qui ressemble à un point d'accès légitime. Les attaquants créent un hotspot dupliqué qui envoie son propre signal radio et utilise le même nom que le réseau réel. Lorsque la victime se connecte au réseau Evil Twin, les attaquants ont accès à toutes les transmissions vers ou depuis les appareils de la victime, y compris les identifiants et les mots de passe des utilisateurs. Les attaquants peuvent également utiliser ce vecteur pour cibler les appareils des victimes avec leurs propres invites frauduleuses.

- Hameçonnage vocal. Il s'agit d'une forme d'hameçonnage qui se produit sur des supports vocaux, y compris la voix sur IP, également appelée vishing, ou le service téléphonique classique. Ce type d'escroquerie utilise un logiciel de synthèse vocale pour laisser des messages vocaux informant la victime d'une activité suspecte sur un compte bancaire ou un compte de crédit. L'appel invite la victime à répondre pour vérifier son identité, compromettant ainsi les informations d'identification de son compte.

- Hameçonnage par SMS. Également appelé « smishing », il s'agit d'une attaque de hameçonnage ciblant les appareils mobiles qui utilise les SMS pour convaincre les victimes de divulguer leurs identifiants de compte ou d'installer des logiciels malveillants. La victime est généralement invitée à cliquer sur un lien, à appeler un numéro de téléphone ou à envoyer un e-mail. L'attaquant demande ensuite à la victime de fournir des données privées. Cette attaque est plus difficile à identifier, car les liens joints peuvent être raccourcis sur les appareils mobiles.

- Hameçonnage par calendrier. Les pirates tentent de tromper leurs victimes en leur envoyant de fausses invitations qui peuvent être ajoutées automatiquement à leur calendrier. Ce type d'attaque par hameçonnage tente de passer pour une demande d'événement ordinaire et comprend un lien malveillant.

- Attaques par détournement de page. Le détournement de page se produit lorsque la victime est redirigée vers un site web compromis qui est la copie conforme de la page qu'elle souhaitait visiter. L'attaquant utilise une attaque de type « cross-site scripting » pour insérer un logiciel malveillant sur le site web copié et redirige la victime vers ce site.

- Hameçonnage. Cette attaque est menée par des cybercriminels qui créent de faux comptes de service client sur les réseaux sociaux. Ils surveillent les utilisateurs qui recherchent de l'aide, puis se font passer pour l'entreprise afin de voler leurs identifiants de connexion ou de diffuser des logiciels malveillants.

- Hameçonnage par « watering hole ». Il s'agit d'un type d'hameçonnage dans lequel les pirates identifient les sites web fréquemment visités par un groupe spécifique et les infectent avec des logiciels malveillants. Lorsque les membres du groupe ciblé visitent le site compromis, leurs appareils sont infectés, ce qui peut entraîner des violations de données.

Techniques de Phishing

Les attaques par hameçonnage ne se limitent pas à l'envoi d'un e-mail aux victimes dans l'espoir qu'elles cliquent sur un lien malveillant ou ouvrent une pièce jointe malveillante. Les pirates peuvent utiliser les techniques suivantes pour piéger leurs victimes :

- Usurpation d'URL (URL spoofing). Les pirates utilisent JavaScript pour placer une image d'une URL légitime sur la barre d'adresse d'un navigateur. Normalement, lorsqu'un utilisateur passe sa souris sur un lien intégré à une page Web, la barre d'état du navigateur affiche l'URL réelle vers laquelle pointe le lien. Cette méthode est souvent recommandée comme moyen de base pour vérifier la légitimité d'un lien avant de cliquer dessus. Cependant, le survol n'est pas toujours un moyen fiable de détecter une attaque, car un pirate sophistiqué utilisant JavaScript pour usurper l'URL visible dans la barre d'adresse peut également manipuler l'URL qui s'affiche au survol.

- Manipulation de liens. Souvent appelée « masquage d'URL », cette technique est utilisée dans de nombreux types courants d'hameçonnage. Les pirates créent une URL malveillante qui s'affiche comme si elle renvoyait vers un site ou une page Web légitime, mais le lien réel pointe vers une ressource Web malveillante.

- Raccourcissement des liens. Les pirates peuvent utiliser des services de raccourcissement de liens, tels que Bitly, pour masquer la destination du lien. Les victimes n'ont aucun moyen de savoir si l'URL raccourcie pointe vers un site Web légitime ou vers un site Web malveillant.

- Usurpation d'homographe. Ce type d'attaque par usurpation repose sur des URL créées à l'aide de caractères différents afin de ressembler exactement à un nom de domaine fiable. Par exemple, les pirates peuvent enregistrer des domaines qui utilisent des jeux de caractères légèrement différents, mais suffisamment proches de domaines établis et connus.

- Rendu graphique. Le rendu graphique de tout ou partie d'un message permet parfois aux pirates de contourner les défenses anti-hameçonnage. Certains logiciels de sécurité analysent les e-mails à la recherche de phrases ou de termes particuliers couramment utilisés dans les e-mails de hameçonnage. Le rendu du message sous forme d'image permet de contourner cette protection.

- Redirection cachée. Les pirates incitent les victimes à fournir des informations personnelles en les redirigeant vers une source supposée fiable qui leur demande l'autorisation de se connecter à un autre site web. L'URL redirigée est une page intermédiaire malveillante qui sollicite les informations d'authentification de la victime. Cela se produit avant que le navigateur de la victime ne soit redirigé vers le site légitime.

- Chatbots. Les pirates utilisent des chatbots basés sur l'IA pour supprimer les erreurs grammaticales et orthographiques évidentes qui apparaissent généralement dans les e-mails de phishing. Les e-mails de phishing utilisant un chatbot basé sur l'IA peuvent rendre le message de phishing plus complexe et plus réaliste, ce qui le rend plus difficile à détecter.

- Générateurs de voix IA. Les pirates utilisent des outils de génération de voix IA pour prendre l'apparence d'une autorité personnelle ou d'un membre de la famille lors d'un appel téléphonique. Cela personnalise davantage la tentative d'hameçonnage, augmentant ainsi ses chances de réussite. Les pirates ont simplement besoin d'un échantillon vocal provenant d'un petit clip audio du responsable ou d'un membre de la famille de la victime.

- Création d'appâts. Les pirates envoient des messages, généralement des e-mails, qui semblent authentiques et fiables. Pour ce faire, ils usurpent l'identité d'entités connues telles que des entreprises populaires, des organismes gouvernementaux ou d'autres organisations afin de tromper les destinataires.

- Tabnabbing. Il s'agit d'une technique consistant à rediriger un onglet inactif d'un navigateur Web vers une fausse page de connexion sans action explicite de l'utilisateur, dans l'espoir que celui-ci saisira ses identifiants sans remarquer le changement.

Comment prévenir le phishing

Pour empêcher les messages de phishing d'atteindre les utilisateurs finaux, les experts recommandent de mettre en place plusieurs niveaux de contrôle de sécurité à l'aide des outils suivants :

- Logiciel antivirus.

- Pare-feu de bureau et pare-feu réseau.

- Logiciel anti-espion.

- Barre d'outils anti-hameçonnage installée dans les navigateurs Web.

- Filtre de messagerie Gateway.

- Passerelle de sécurité Web.

- Filtre anti-spam.

- Filtres anti-hameçonnage proposés par des fournisseurs tels que Microsoft.

La prévention du phishing nécessite une combinaison de sensibilisation, de mesures de sécurité et de vigilance. Voici quelques stratégies clés que les particuliers et les entreprises peuvent adopter pour se protéger contre les attaques de phishing :

Sécurité des e-mails d'entreprise

Les serveurs de messagerie d'entreprise doivent utiliser au moins une norme d'authentification des e-mails pour vérifier la sécurité des e-mails entrants. Il peut s'agir du protocole DomainKeys Identified Mail, qui permet aux utilisateurs de bloquer tous les messages sauf ceux qui ont été cryptographiquement signés.

Le protocole DMARC (Domain-based Message Authentication, Reporting and Conformance) en est un autre exemple. Le DMARC fournit un cadre permettant d'utiliser des protocoles pour bloquer plus efficacement les e-mails indésirables.

Vérification de l'expéditeur et du lien

Les utilisateurs de messagerie électronique doivent vérifier attentivement l'adresse électronique de l'expéditeur. Ils doivent notamment rechercher les fautes d'orthographe, les noms de domaine inhabituels ou les divergences entre le nom affiché et l'adresse électronique réelle. Cela est particulièrement important si le message demande des informations personnelles ou incite à agir immédiatement.

Avant de cliquer sur un lien, les utilisateurs doivent passer leur souris dessus pour prévisualiser l'URL de destination. Il convient d'être vigilant avec les liens raccourcis ou les URL contenant de subtiles fautes d'orthographe, car il s'agit là de tactiques de phishing courantes. L'adoption de ces pratiques peut aider les individus à éviter d'être victimes d'e-mails frauduleux.

Ressources en ligne

Il existe plusieurs ressources sur Internet qui fournissent de l'aide pour lutter contre le phishing. Le site Web de l'Anti-Phishing Working Group et la page Web de la Federal Trade Commission consacrée à la confidentialité et à la sécurité en ligne fournissent tous deux des conseils sur la manière de repérer, d'éviter et de signaler les attaques de phishing.

Les outils interactifs de formation à la sensibilisation à la sécurité, tels que PhishMe de Cofense et Proofpoint Security Awareness Training, peuvent aider à enseigner aux employés comment éviter les pièges du phishing. En outre, des sites tels que FraudWatch International et MillerSmiles.co.uk publient les derniers objets d'e-mails de phishing qui circulent sur Internet.

Formation des employés

Les employés doivent être formés aux techniques de phishing et à la manière de les identifier. Ils doivent également être avertis d'éviter de cliquer sur des liens et des pièces jointes ou d'ouvrir des e-mails suspects provenant de personnes qu'ils ne connaissent pas. Reconnaître les signes du phishing peut réduire considérablement le risque d'en être victime.

Authentification forte et mots de passe

Les utilisateurs doivent créer des mots de passe complexes et uniques pour chacun de leurs comptes en ligne. Il est également recommandé d'utiliser un gestionnaire de mots de passe réputé pour générer et stocker ces mots de passe en toute sécurité.

Au niveau organisationnel, les entreprises doivent mettre en place et activer l'authentification multifactorielle (MFA) dans la mesure du possible. La MFA ajoute une couche de protection supplémentaire en exigeant une deuxième forme de vérification, telle qu'un code à usage unique ou une empreinte digitale, en plus du mot de passe, ce qui rend l'accès beaucoup plus difficile pour les pirates, même si les identifiants sont compromis.

Simulations d'hameçonnage

Les organisations devraient mener des campagnes de phishing simulées afin de former leurs employés à reconnaître les tentatives de phishing. Cela se produit généralement lorsqu'un employé reçoit à son insu un e-mail qui ressemble à une tentative de phishing externe, mais qui est en réalité un e-mail interne envoyé par l'équipe de cybersécurité de l'entreprise.

Cependant, les simulations d'hameçonnage ont leurs limites, car elles ne peuvent pas apprendre aux utilisateurs à détecter toutes les tentatives d'hameçonnage et peuvent nuire à la productivité si elles sont trop mises en avant. Bien qu'il ne s'agisse pas d'une méthode infaillible, cette approche pratique peut néanmoins aider à identifier les vulnérabilités et à renforcer l'apprentissage.

Sécurité des terminaux et des réseaux

Les organisations doivent déployer des options de détection et de réponse aux incidents au niveau des terminaux afin d'identifier et de contrer les activités malveillantes sur les appareils des utilisateurs. De plus, l'utilisation de filtres Web et DNS peut aider à bloquer l'accès à des sites Web malveillants connus, même si un employé clique par inadvertance sur un lien de phishing.

Afin de renforcer davantage la sécurité du réseau, des systèmes de détection et de prévention des intrusions devraient être utilisés pour surveiller le trafic à la recherche de modèles suspects et réagir en temps réel aux menaces potentielles.

Contrôles d'accès

La mise en place de contrôles d'accès stricts et le respect du principe du moindre privilège constituent des défenses essentielles contre les attaques de phishing. En veillant à ce que les employés n'aient accès qu'aux systèmes et aux données nécessaires à leurs fonctions spécifiques, les organisations peuvent limiter les dommages potentiels si un pirate accède au réseau grâce à des identifiants compromis.

Cette approche minimise la surface d'attaque, réduit les mouvements latéraux au sein du réseau et contribue à limiter les violations à un périmètre restreint.

Effectuez régulièrement des sauvegardes de données.

Les utilisateurs doivent maintenir à jour leur système d'exploitation, leurs navigateurs et leurs logiciels antivirus afin de se protéger contre les vulnérabilités connues que les pirates pourraient exploiter. Au niveau de l'entreprise, les organisations doivent s'assurer que les données critiques sont régulièrement sauvegardées. En cas d'attaque de phishing réussie, disposer de sauvegardes à jour peut empêcher la perte de données et réduire les temps d'arrêt.

Exemples d'escroqueries par hameçonnage

Les escroqueries par hameçonnage prennent toutes sortes de formes. Connaître certaines des méthodes utilisées par les escrocs permet aux utilisateurs de rester prudents, vigilants et préparés. Voici quelques exemples d'attaques récentes par hameçonnage :

Escroqueries liées aux paiements numériques

Ces escroqueries se produisent lorsque des applications et des sites Web de paiement majeurs sont utilisés comme stratagème pour obtenir des informations sensibles auprès des victimes de phishing. Dans cette escroquerie, un phisher se fait passer pour un service de paiement en ligne, tel que PayPal, Venmo ou Wise.

En général, ces attaques sont menées par e-mail, où un faux message prétendant provenir d'un service de paiement de confiance demande à l'utilisateur de vérifier ses identifiants de connexion et d'autres informations d'identification. Habituellement, l'attaquant prétend que ces informations sont nécessaires pour résoudre un problème avec le compte de l'utilisateur. Souvent, ces tentatives d'hameçonnage comprennent un lien vers une page frauduleuse.

PayPal est conscient de ces menaces et a publié des documents d'information à l'intention de ses utilisateurs afin qu'ils puissent se prémunir contre les attaques de phishing. Si un utilisateur ne sait pas comment repérer un e-mail frauduleux de phishing lié à un paiement en ligne, il existe quelques détails à prendre en compte. En général, les e-mails de phishing imitant PayPal contiennent les éléments suivants :

- Ils peuvent commencer par une salutation douteuse qui ne mentionne pas le nom de la victime. Les e-mails officiels de PayPal s'adressent toujours aux vendeurs en utilisant leur nom ou leur titre professionnel. Les tentatives d'hameçonnage dans ce secteur commencent généralement par « Cher utilisateur » ou utilisent une adresse e-mail.

- Dans le cas de PayPal et d'autres services de paiement en ligne, certaines de ces escroqueries avertissent leurs victimes potentielles que leurs comptes seront bientôt suspendus. D'autres prétendent que les utilisateurs ont été accidentellement surpayés et qu'ils doivent renvoyer l'argent sur un faux compte.

- PayPal n'envoie pas de pièces jointes téléchargeables à ses utilisateurs. Si un utilisateur reçoit un e-mail de PayPal ou d'un service similaire contenant une pièce jointe, il ne doit pas la télécharger.

Si un vendeur reçoit l'un de ces e-mails, il doit ouvrir sa page de paiement dans un onglet ou une fenêtre distincte de son navigateur afin de vérifier si son compte fait l'objet d'une alerte. Si un vendeur a reçu un paiement excédentaire ou risque une suspension, cela sera indiqué à cet endroit. De plus, PayPal invite ses utilisateurs à signaler toute activité suspecte afin de pouvoir surveiller ces tentatives et empêcher ses utilisateurs d'être victimes d'une escroquerie.

Attaques de phishing à caractère financier

Ces attaques partent du principe que les victimes paniqueront et fourniront leurs informations personnelles à l'escroc. Généralement, dans ce type de cas, l'escroc se fait passer pour une banque ou un autre établissement financier. Dans un e-mail ou un appel téléphonique, l'escroc informe sa victime potentielle que sa sécurité a été compromise. Souvent, les escrocs utilisent la menace d'usurpation d'identité pour parvenir à leurs fins.

Voici quelques exemples de cette arnaque :

- Les e-mails suspects concernant des virements bancaires sont conçus pour semer la confusion chez la victime. Dans ces tentatives d'hameçonnage, la victime potentielle reçoit un e-mail contenant un reçu ou un refus concernant un virement électronique. Souvent, la victime suppose immédiatement que des frais frauduleux ont été prélevés sur son compte et clique sur un lien malveillant contenu dans le message. Ses données personnelles sont alors exposées au risque d'être exploitées.

- Les escroqueries par virement bancaire direct visent souvent les nouveaux employés d'une entreprise ou d'une société. Dans ce type d'escroquerie, la victime est informée que ses identifiants de connexion ne fonctionnent pas. Craignant de ne pas être payée, la victime clique sur un lien contenu dans l'e-mail. Elle est alors redirigée vers un site web frauduleux qui installe un logiciel malveillant sur son système. À ce stade, ses informations bancaires sont vulnérables au piratage, ce qui entraîne des frais frauduleux.

Escroqueries par hameçonnage liées au travail

Ces cas sont particulièrement alarmants, car ce type d'escroquerie peut être personnalisé et difficile à détecter. Dans ces cas, un pirate se faisant passer pour le patron, le directeur général (PDG) ou le directeur financier (CFO) du destinataire contacte la victime et lui demande d'effectuer un virement bancaire ou un faux achat.

Une arnaque liée au travail qui sévit dans les entreprises depuis quelques années consiste à récolter des mots de passe. Cette arnaque cible les cadres supérieurs, car ceux-ci ne soupçonnent généralement pas qu'un e-mail provenant de leur supérieur hiérarchique puisse être frauduleux. Ces e-mails frauduleux fonctionnent souvent parce qu'au lieu d'être alarmistes, ils abordent simplement des sujets courants liés au travail. En général, ils informent la victime qu'une réunion prévue doit être reportée. L'employé est invité à remplir un sondage via un lien afin de déterminer le moment le plus opportun pour reprogrammer la réunion. Ce lien redirige alors la victime vers une fausse page de connexion à Microsoft Office 365 ou Microsoft Outlook. Une fois que l'employé a saisi ses informations de connexion, les escrocs volent son mot de passe.

Des acteurs malveillants se font également passer pour un directeur, un PDG ou un directeur financier au téléphone en utilisant un générateur de voix IA, puis exigent un transfert frauduleux d'argent. Alors que l'employé pense effectuer une transaction commerciale, il envoie en réalité des fonds à l'attaquant.

Arnaques sur les réseaux sociaux et les messageries instantanées

Dans le cadre de ces attaques, les escrocs exploitent les réseaux sociaux et les plateformes de messagerie en usurpant l'identité d'autres personnes et en recourant à la tromperie. Les escroqueries par vérification de faux comptes incitent les utilisateurs à saisir leurs identifiants de connexion sur des sites de phishing en prétendant que leur profil est menacé. Les fraudeurs usurpent également l'identité d'influenceurs ou de célébrités pour attirer leurs victimes dans des stratagèmes financiers.

Sur les applications de messagerie telles que WhatsApp, les pirates utilisent des SMS frauduleux ou des messages texte frauduleux se faisant passer pour des banques ou des services de livraison afin de diriger les utilisateurs vers des liens malveillants qui volent des informations personnelles. Ces escroqueries exploitent la confiance et l'urgence, faisant des réseaux sociaux et des plateformes de messagerie une cible de choix pour les cybercriminels.

Histoire du phishing

L'origine du terme « phishing » n'est pas tout à fait claire. Une explication courante est que « phishing » est un homophone de « fishing » (pêche). Ce terme a été choisi parce que les escroqueries par phishing utilisent des appâts pour attirer des victimes sans méfiance, ou des poissons.

Une autre explication de l'origine du phishing provient d'une chaîne de caractères -- <>< -- qui apparaissait souvent dans les journaux de discussion AOL. Ces caractères étaient une balise HTML courante que l'on trouvait dans les transcriptions de discussion. Comme elle apparaissait très fréquemment dans ces journaux, les administrateurs AOL ne pouvaient pas la rechercher efficacement comme indicateur d'une activité potentiellement inappropriée. Les pirates remplaçaient toute référence à une activité illégale, y compris le vol d'informations de carte de crédit ou d'identifiants de compte, par cette chaîne de caractères.

Au début des années 1990, un groupe d'individus appelé le Warez Group a créé un algorithme permettant de générer des numéros de carte de crédit. Ces numéros étaient créés de manière aléatoire dans le but de créer de faux comptes AOL qui envoyraient des spams à d'autres comptes. Certains pirates informatiques ont essayé de changer leur pseudonyme pour apparaître comme des administrateurs AOL. À l'aide de ces pseudonymes, ils hameçonnaient ensuite les gens via AOL Instant Messenger pour obtenir leurs informations.

Au début des années 2000, le phishing a connu d'autres changements dans sa mise en œuvre. Le virus Love Bug de 2000 en est un exemple. Les victimes potentielles recevaient un e-mail contenant le message « ILOVEYOU » et renvoyant vers une pièce jointe. Cette pièce jointe contenait un ver qui écrasait les fichiers sur l'ordinateur de la victime et se copiait dans la liste de contacts de l'utilisateur.

De plus, au début des années 2000, différents hameçonneurs ont commencé à enregistrer des sites Web d'hameçonnage. Un site Web d'hameçonnage est un domaine dont le nom et l'apparence sont similaires à ceux d'un site Web officiel. Ils sont conçus pour tromper les utilisateurs en leur faisant croire que le site est légitime.

En 2013, un Lituanien nommé Evaldas Rimasauskas s'est fait passer pour un fournisseur de matériel informatique taïwanais légitime appelé Quanta Computer. Il a créé de faux comptes de messagerie électronique, de fausses factures et de faux documents d'entreprise qui ressemblaient fortement à ceux des véritables fournisseurs. Pendant deux ans, il a envoyé des demandes de paiement frauduleuses à des employés de Facebook et de Google, qui ont transféré sans le savoir plus de 100 millions de dollars sur des comptes bancaires contrôlés par Rimasauskas.

En 2014, la célèbre cyberattaque contre Sony Pictures a débuté par une campagne de spear phishing au cours de laquelle les pirates ont envoyé des e-mails à certains employés de Sony. Les messages semblaient légitimes, mais étaient conçus pour inciter les victimes à cliquer sur des codes ou des liens malveillants ou à divulguer leurs identifiants de connexion. Une fois qu'ils ont obtenu l'accès, les pirates se sont déplacés latéralement à travers le réseau, volant d'énormes quantités de données.

Aujourd'hui, les techniques de phishing sont variées et potentiellement plus dangereuses qu'auparavant. Grâce à l'intégration des réseaux sociaux et des méthodes de connexion, telles que Facebook Login, un pirate informatique pourrait potentiellement commettre plusieurs violations de données sur une victime à l'aide d'un seul mot de passe obtenu par hameçonnage, la rendant ainsi vulnérable aux attaques par ransomware.

Des technologies plus modernes sont également utilisées. Par exemple, en 2019, le PDG d'une entreprise énergétique britannique pensait parler au téléphone avec son supérieur. On lui a demandé d'envoyer des fonds à un fournisseur spécifique, alors qu'il s'agissait en réalité d'une tentative d'hameçonnage utilisant l'IA pour imiter la voix du directeur général.

En 2020, un pirate informatique et ses complices ont lancé une attaque de spear phishing, créant un site web qui ressemblait au fournisseur de réseau virtuel interne de Twitter. Les attaquants se sont fait passer pour des employés du service d'assistance, appelant les employés de Twitter et leur demandant de leur fournir leurs identifiants. Grâce à ces identifiants, les attaquants ont pu accéder à divers comptes très en vue, tels que ceux de Barack Obama, Elon Musk et Joe Biden.

En décembre 2024, des criminels organisés ont utilisé des techniques d'hameçonnage pour accéder à environ 100 000 comptes de contribuables britanniques, ce qui a entraîné un vol de 47 millions de livres sterling au détriment du HM Revenue & Customs (administration fiscale britannique). Les pirates ont utilisé des données d'identité volées pour usurper l'identité des contribuables et rediriger des fonds. Bien qu'aucun contribuable n'ait subi de perte financière, cette violation a mis en évidence les vulnérabilités des processus de vérification d'identité.

Les cybercriminels utilisent de plus en plus des outils d'IA tels que ChatGPT dans le cadre d'escroqueries sophistiquées par hameçonnage. Découvrez comment l'IA rend ces attaques plus dangereuses et plus difficiles à détecter, et explorez le rôle que les équipes de cybersécurité devraient jouer pour y répondre efficacement.