PRO+ Contenu premium/E-handbooks

-

E-Handbook

Dossier : ce qu’il faut savoir de VMware après sa conférence 2025

Télécharger -

E-Handbook

NetApp Insight 2025 : tout ce qu’il faut en retenir

Télécharger -

E-Handbook

Dossier réseau : quelle infrastructure pour l’IA ?

Télécharger -

E-Handbook

IA : le guide des équipements serveur pour votre datacenter

Télécharger

-

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

Dossier : l’ère des plateformes de données

Télécharger -

E-Handbook

Les banques et l’IA : de la GenAI à l’IA agentique

Télécharger -

E-Handbook

Ransomware : mieux comprendre les nouvelles menaces

Télécharger

-

E-Handbook

Dossier réseau : quelle infrastructure pour l’IA ?

Télécharger -

E-Handbook

Les clés de l’administrateur IT en cloud

Télécharger -

E-Handbook

Guide des technologies de la 5G

Télécharger -

E-Handbook

Guide des bonnes pratiques sur les serveurs Windows

Télécharger

-

E-Handbook

Les astuces de l’administrateur réseau en 2023

Télécharger -

E-Handbook

Guide 5G privée : promesses et cas d’usage pour les entreprises

Télécharger -

E-Handbook

Stratégie DSI #23 : Le SD-WAN profite de la nouvelle donne

Télécharger -

E-Handbook

Tour d’horizon des infrastructures réseau en France métropolitaine

Télécharger

-

E-Handbook

L’administration des terminaux utilisateurs en 2023

Télécharger -

E-Handbook

Guide d’achat SIRH : conseils et méthodologie

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : une reprise nette des investissements

Télécharger -

E-Handbook

Priorités IT 2022 - Les résultats de notre enquête

Télécharger

-

E-Handbook

Guide VMworld 2021 : tout comprendre à la stratégie multicloud de VMware

Télécharger -

E-Handbook

Quelle solution de visioconférence choisir ?

Télécharger -

E-Handbook

En savoir + IT #19 : Spécial Security Remote Access

Télécharger -

E-Handbook

Les bases de l'administration des serveurs Linux

Télécharger

-

E-Handbook

NetApp Insight 2025 : tout ce qu’il faut en retenir

Télécharger -

E-Handbook

Les clés de l’administrateur IT en cloud

Télécharger -

E-Handbook

Focus stockage en cloud

Télécharger -

E-Handbook

Stockage : guide de la stratégie de NetApp

Télécharger

-

E-Handbook

Du côté des bugs – 2023 : Tous pétés avec ChatGPT !

Télécharger -

E-Handbook

Petit guide pour passer de la virtualisation à Kubernetes

Télécharger -

E-Handbook

Guide de l’administration stockage et réseau sous Kubernetes

Télécharger -

E-Handbook

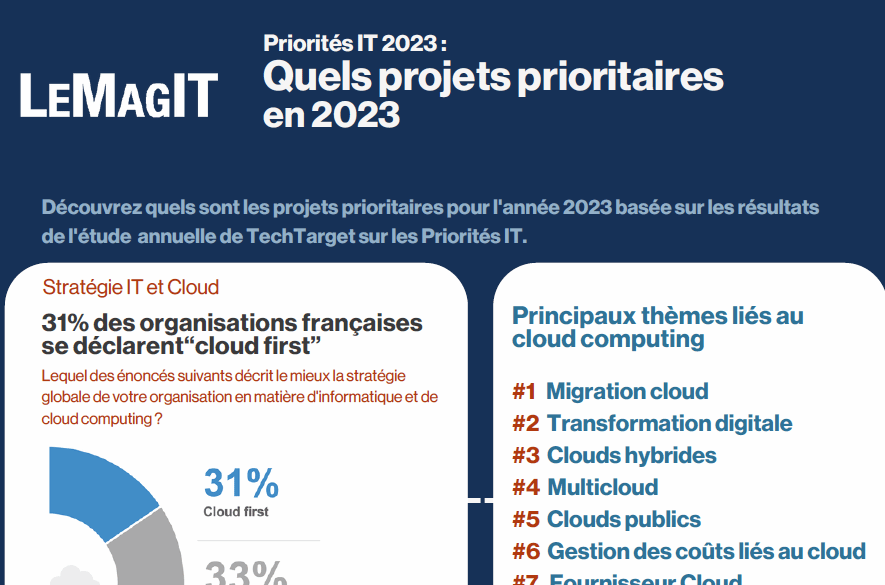

Infographie Priorités IT 2022 : le cloud first comme stratégie cloud majoritaire

Télécharger

-

E-Handbook

IA : le guide des équipements serveur pour votre datacenter

Télécharger -

E-Handbook

Les clés de l’administrateur IT en cloud

Télécharger -

E-Handbook

Le guide des annonces d’AWS re:Invent 2024

Télécharger -

E-Handbook

L’affaire Broadcom VMware : le guide pour comprendre

Télécharger

-

E-Handbook

Guide pour rendre son datacenter plus vert

Télécharger -

E-Handbook

Le guide 2023 de l’infrastructure en cloud hybride

Télécharger -

E-Handbook

Migrer ses applications vers le cloud : comment bien se préparer

Télécharger -

E-Handbook

Infographie : Zoom sur les dépenses dans le cloud public (Gartner)

Télécharger

-

E-Handbook

Sécuriser les traitements en mode cloud

Télécharger -

E-Handbook

Du côté des bugs – 2022 : et surtout, mets du vert dans ton métavers !

Télécharger -

E-Handbook

Quelle solution de visioconférence choisir ?

Télécharger -

E-Handbook

Guide : l'essentiel sur les alternatives locales à Office 365

Télécharger

-

E-Handbook

Priorités IT 2020

Télécharger

-

E-Handbook

Changer d’ERP : guide de survie pour les entreprises

Télécharger -

E-Handbook

Infographie : Zoom sur les dépenses dans le cloud public (Gartner)

Télécharger -

E-Handbook

En Savoir + IT : numéro spécial cloud hybride

Télécharger -

E-Handbook

En savoir + IT : numéro spécial multicloud

Télécharger

-

E-Handbook

Cloud public : petit guide pour bien contrôler ses coûts

Télécharger -

E-Handbook

Stratégie DSI #22 : le moment Cloud Hybride

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : les 12 technologies phares pour 2022

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : une reprise nette des investissements

Télécharger

-

E-Handbook

Dossier ERP et IA agentique

Télécharger -

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

Les banques et l’IA : de la GenAI à l’IA agentique

Télécharger -

E-Handbook

Agents IA et IA agentique : le guide pour tout comprendre

Télécharger

-

E-Handbook

Le collaboratif à l’ère de l’intelligence artificielle

Télécharger -

E-Handbook

Du côté des bugs – 2024 : L’Intelligence DéGénérative au sommet !

Télécharger -

E-Handbook

Dossier IA dans le droit : un cas d’école pour tous les secteurs critiques

Télécharger -

E-Handbook

Les premiers effets de l’AI Act : guide pratique pour s’adapter

Télécharger

-

E-Handbook

Dossier : comment les USA régulent le marché des puces pour l’IA

Télécharger -

E-Handbook

Dossier : ce qu’il faut savoir de VMware après sa conférence 2025

Télécharger -

E-Handbook

Dossier puces pour l’IA : les alternatives à Nvidia

Télécharger -

E-Handbook

Les enjeux de l’informatique quantique

Télécharger

-

E-Handbook

En savoir + IT #22 : Infrastructures Hyperconvergées

Télécharger -

E-Handbook

Guide VMworld 2021 : tout comprendre à la stratégie multicloud de VMware

Télécharger -

E-Handbook

Tour d’horizon des infrastructures réseau en France métropolitaine

Télécharger -

E-Handbook

Guide de l’infrastructure en cloud hybride

Télécharger

-

E-Handbook

Agents IA et IA agentique : le guide pour tout comprendre

Télécharger -

E-Handbook

Focus bonnes pratiques DevOps

Télécharger -

E-Handbook

Focus Tests dév

Télécharger -

E-Handbook

Guide Infrastructure-as-Code : ce qu’il faut savoir sur HashiCorp (Terraform)

Télécharger

-

E-Handbook

En savoir + IT #18 : Spécial AIOps

Télécharger

-

E-Handbook

NetApp Insight 2025 : tout ce qu’il faut en retenir

Télécharger -

E-Handbook

Focus stockage en cloud

Télécharger -

E-Handbook

Stockage : guide de la stratégie de NetApp

Télécharger -

E-Handbook

Focus continuité d’activité

Télécharger

-

E-Handbook

Guide pour élaborer un plan de relance de l’activité en cas de sinistre

Télécharger -

E-Handbook

En savoir + IT : numéro spécial reprise d’activité après sinistre

Télécharger -

E-Handbook

En Savoir + IT #24 : Spécial Kubernetes / KubeCON

Télécharger -

E-Handbook

L'offre des baies de stockage SAN/NAS en 2021

Télécharger

-

E-Handbook

Dossier : l’ère des plateformes de données

Télécharger -

E-Handbook

RAG : guide de survie pour une implémentation réussie

Télécharger -

E-Handbook

L’essentiel sur l’Oracle CloudWorld et SuiteWorld 2024

Télécharger -

E-Handbook

Azure Ignite 2024 : les annonces clés de Microsoft autour de l’IA générative

Télécharger

-

E-Handbook

Les clés pour comprendre le bras de fer entre Snowflake et Databricks

Télécharger -

E-Handbook

Les stratégies clés autour du Data Mesh

Télécharger -

E-Handbook

Le grand guide de l’Oracle CloudWorld 2023

Télécharger -

E-Handbook

Big Data : les conseils pour mieux tirer parti de vos données

Télécharger

-

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

Dossier : l’ère des plateformes de données

Télécharger -

E-Handbook

Azure Ignite 2024 : les annonces clés de Microsoft autour de l’IA générative

Télécharger -

E-Handbook

Du côté des bugs – 2024 : L’Intelligence DéGénérative au sommet !

Télécharger

-

E-Handbook

Les clés pour comprendre le bras de fer entre Snowflake et Databricks

Télécharger -

E-Handbook

Guide essentiel : ces tendances qui font bouger les lignes de la BI

Télécharger -

E-Handbook

Les stratégies clés autour du Data Mesh

Télécharger -

E-Handbook

Big Data : les conseils pour mieux tirer parti de vos données

Télécharger

-

E-Handbook

Focus Digital workspace

Télécharger -

E-Handbook

Guide 2023 des alternatives locales à Office 365

Télécharger -

E-Handbook

Etude Salaires IT 2021

Télécharger -

E-Handbook

Guide : l'essentiel sur les alternatives locales à Office 365

Télécharger

-

E-Handbook

Priorités IT 2022 - Les résultats de notre enquête

Télécharger -

E-Handbook

Utilisateurs de clouds : savoir ce que sont les "CCT" est un impératif absolu

Télécharger -

E-Handbook

Top 2020 : les 5 articles Cloud Computing les plus populaires de l'année

Télécharger -

E-Handbook

Top 2020 : les 5 articles Stockage les plus populaires de l'année

Télécharger

-

E-Handbook

Dossier réseau : quelle infrastructure pour l’IA ?

Télécharger -

E-Handbook

Guide des technologies de la 5G

Télécharger -

E-Handbook

Du côté des bugs – 2023 : Tous pétés avec ChatGPT !

Télécharger -

E-Handbook

Focus Visio-outils souverains

Télécharger

-

E-Handbook

Guide 5G privée : promesses et cas d’usage pour les entreprises

Télécharger -

E-Handbook

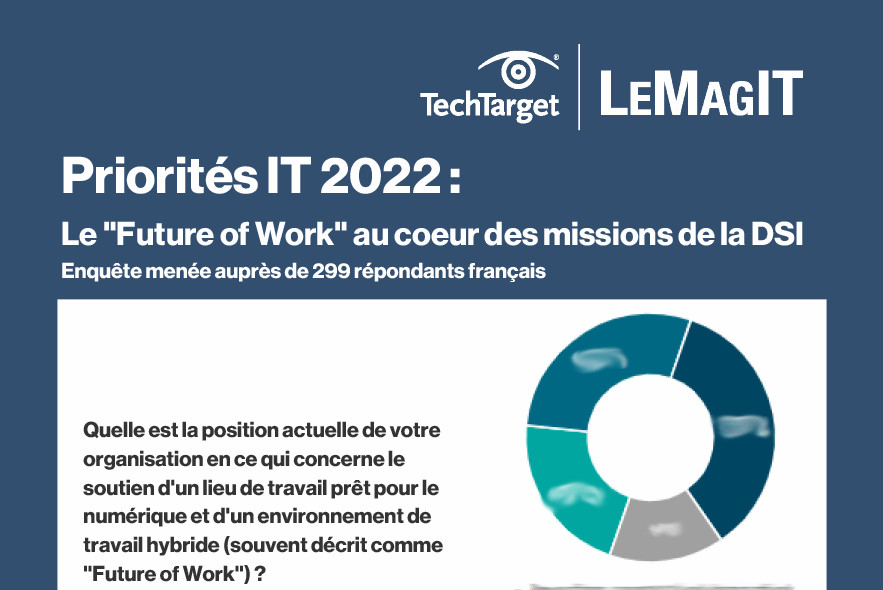

Infographie Priorités IT 2022 : le "Future of Work" au coeur des missions de la DSI

Télécharger -

E-Handbook

Tour d’horizon des infrastructures réseau en France métropolitaine

Télécharger -

E-Handbook

Infographie : Pegasus – Décryptage du mode opératoire du logiciel de surveillance

Télécharger

-

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

Ransomware : mieux comprendre les nouvelles menaces

Télécharger -

E-Handbook

Contre les ransomwares, comment combiner préparation, prévention et détection

Télécharger -

E-Handbook

Menaces informatiques : renforcer ses premières lignes de défense

Télécharger

-

E-Handbook

Ransomware : ce que vous apprennent les négociations

Télécharger -

E-Handbook

Ransomware : mieux comprendre la menace aujourd'hui

Télécharger -

E-Handbook

Infostealers : cette menace encore bien trop ignorée

Télécharger -

E-Handbook

De la préparation au rançongiciel, les étapes d’une cyberattaque

Télécharger

-

E-Handbook

Ransomware : mieux comprendre les nouvelles menaces

Télécharger -

E-Handbook

La cybersécurité à l’heure de l’IA générative

Télécharger -

E-Handbook

Du côté des bugs – 2024 : L’Intelligence DéGénérative au sommet !

Télécharger -

E-Handbook

Ransomware : ce que vous apprennent les négociations

Télécharger

-

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

Dossier : l’ère des plateformes de données

Télécharger -

E-Handbook

Les banques et l’IA : de la GenAI à l’IA agentique

Télécharger -

E-Handbook

Agents IA et IA agentique : le guide pour tout comprendre

Télécharger

-

E-Handbook

RAG : guide de survie pour une implémentation réussie

Télécharger -

E-Handbook

L’an 2 après ChatGPT : l’essentiel sur les impacts de l’IA générative

Télécharger -

E-Handbook

La cybersécurité à l’heure de l’IA générative

Télécharger -

E-Handbook

Azure Ignite 2024 : les annonces clés de Microsoft autour de l’IA générative

Télécharger

-

E-Handbook

Dossier : que reste-t-il du Green IT à l’ère de l’IA ?

Télécharger -

E-Handbook

Du côté des bugs – 2022 : et surtout, mets du vert dans ton métavers !

Télécharger -

E-Handbook

Se préparer à la sortie de crise avec les prédictions de Gartner

Télécharger -

E-Handbook

Priorités IT 2020

Télécharger

-

E-Handbook

Dossier : l’ère des plateformes de données

Télécharger -

E-Handbook

RAG : guide de survie pour une implémentation réussie

Télécharger -

E-Handbook

Les clés pour comprendre le bras de fer entre Snowflake et Databricks

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : focus Applications & Datas

Télécharger

-

E-Handbook

Focus bonnes pratiques DevOps

Télécharger -

E-Handbook

Focus Tests dév

Télécharger -

E-Handbook

Guide Infrastructure-as-Code : ce qu’il faut savoir sur HashiCorp (Terraform)

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : focus Applications & Datas

Télécharger

-

E-Handbook

Stratégie DSI #21 : Comment DevSecOps s’impose dans les organisations ?

Télécharger -

E-Handbook

Guide VMworld 2021 : tout comprendre à la stratégie multicloud de VMware

Télécharger -

E-Handbook

RPA : trois approches fournisseurs de l’automatisation

Télécharger -

E-Handbook

Guide pour réussir sa transformation digitale

Télécharger

-

E-Handbook

Focus Digital workspace

Télécharger -

E-Handbook

L'IA générative dans les applications du collaboratif et de gestion des processus métiers

Télécharger -

E-Handbook

Guide 2023 des alternatives locales à Office 365

Télécharger -

E-Handbook

Du côté des bugs – 2023 : Tous pétés avec ChatGPT !

Télécharger

-

E-Handbook

Dossier ERP et IA agentique

Télécharger -

E-Handbook

Agents IA et IA agentique : le guide pour tout comprendre

Télécharger -

E-Handbook

Du côté des bugs – 2024 : L’Intelligence DéGénérative au sommet !

Télécharger -

E-Handbook

Changer d’ERP : guide de survie pour les entreprises

Télécharger

-

E-Handbook

ServiceNow Knowledge 2024 : le guide

Télécharger -

E-Handbook

CDP : le nouvel outil marketing qui promet de mieux exploiter les données clients

Télécharger -

E-Handbook

L'IA générative dans les applications ERP et RH (PGI, HCM)

Télécharger -

E-Handbook

Le grand guide de l’Oracle CloudWorld 2023

Télécharger

-

E-Handbook

Infographie Consommation Média : les nouveaux modes de fréquentation des évènements IT

Télécharger -

E-Handbook

Guide d’achat SIRH : conseils et méthodologie

Télécharger -

E-Handbook

Infographie : comment vos pairs adressent les sujets Diversité en 2022

Télécharger -

E-Handbook

Infographie : une nouvelle organisation du travail pour 2022

Télécharger

-

E-Handbook

Infographie : rémunération et structure de l'emploi en France en 2022

Télécharger -

E-Handbook

Salaires IT 2022 : Les résultats de notre enquête

Télécharger -

E-Handbook

Femmes de l’IT : les temps changent

Télécharger -

E-Handbook

Infographie : La diversité dans les emplois IT en France

Télécharger

-

E-Handbook

Dossier : comment les USA régulent le marché des puces pour l’IA

Télécharger -

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

DSI : Quels projets prioritaires en 2023

Télécharger -

E-Handbook

Infographie : Les technologies qui comptent en 2023

Télécharger

-

E-Handbook

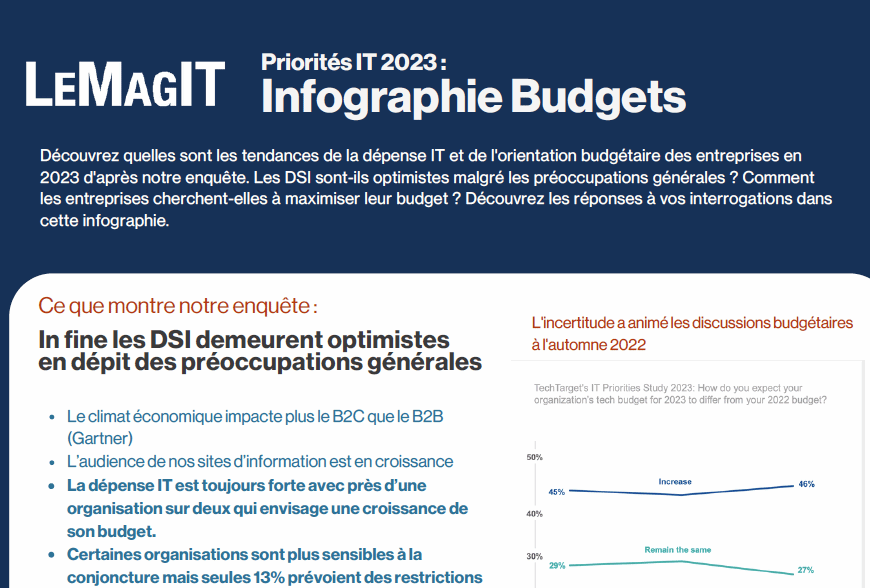

Priorités IT 2023 : Le budget des DSI

Télécharger -

E-Handbook

DSI en 2023 : Les Priorités stratégiques à venir

Télécharger -

E-Handbook

Infographie : Zoom sur les dépenses dans le cloud public (Gartner)

Télécharger -

E-Handbook

Cloud public : petit guide pour bien contrôler ses coûts

Télécharger

-

E-Handbook

Dossier IA dans le droit : un cas d’école pour tous les secteurs critiques

Télécharger -

E-Handbook

Guide d’achat SIRH : conseils et méthodologie

Télécharger -

E-Handbook

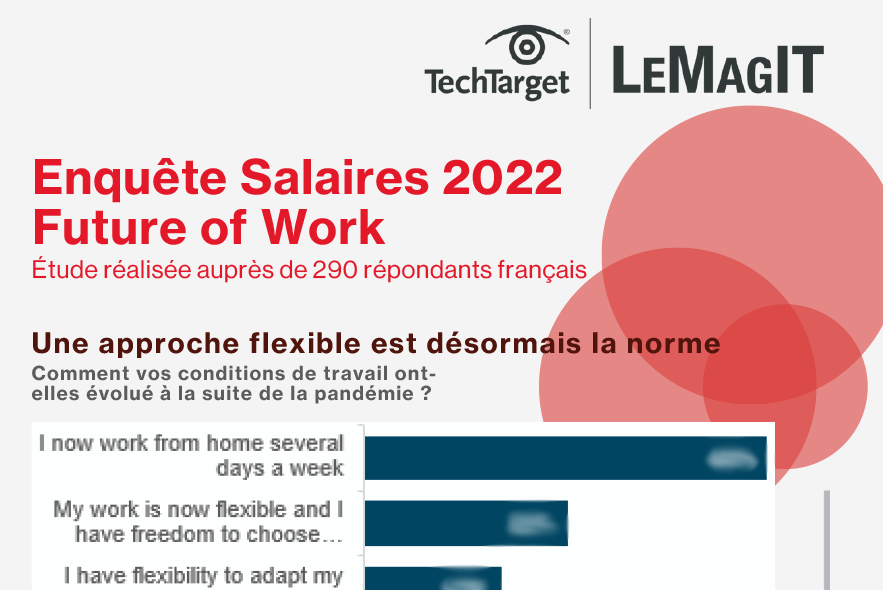

Infographie Priorités IT 2022 : le "Future of Work" au coeur des missions de la DSI

Télécharger -

E-Handbook

Comment l’IA révolutionne vos traductions (et le métier de traducteur)

Télécharger

-

E-Handbook

Infographie consommation médias 2021 : ce que la crise sanitaire a changé durablement

Télécharger -

E-Handbook

Stratégie DSI #20 : 6 projets métiers qui ont marqué le début d’année

Télécharger -

E-Handbook

Guide : l'essentiel sur les alternatives locales à Office 365

Télécharger -

E-Handbook

Infographie : Les applications métiers favorites de vos pairs pour 2021

Télécharger

-

E-Handbook

Agents IA et IA agentique : le guide pour tout comprendre

Télécharger -

E-Handbook

ServiceNow Knowledge 2024 : le guide

Télécharger -

E-Handbook

CDP : le nouvel outil marketing qui promet de mieux exploiter les données clients

Télécharger -

E-Handbook

L'IA générative dans les applications du collaboratif et de gestion des processus métiers

Télécharger

-

E-Handbook

L'IA générative dans les applications Relation Clients (CRM, CX, Field Services)

Télécharger -

E-Handbook

Guide d’achat : bien choisir son CRM

Télécharger -

E-Handbook

Infographie : 8 façons d'améliorer votre expérience client avec l'IA

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : focus Applications & Datas

Télécharger

-

E-Handbook

Ransomware : mieux comprendre les nouvelles menaces

Télécharger -

E-Handbook

La cybersécurité à l’heure de l’IA générative

Télécharger -

E-Handbook

Contre les ransomwares, comment combiner préparation, prévention et détection

Télécharger -

E-Handbook

Ransomware : mieux comprendre la menace aujourd'hui

Télécharger

-

E-Handbook

De la préparation au rançongiciel, les étapes d’une cyberattaque

Télécharger -

E-Handbook

Cyberattaque : comment faire face ?

Télécharger -

E-Handbook

Infographie Summit Cybersécurité : D'où viennent nos sources ?

Télécharger -

E-Handbook

En savoir + IT : numéro spécial Endpoint Detection and Response (EDR)

Télécharger

-

E-Handbook

Priorités IT 2022 - Les résultats de notre enquête

Télécharger -

E-Handbook

Stratégie DSI #20 : 6 projets métiers qui ont marqué le début d’année

Télécharger -

E-Handbook

Infographie : Quels sont les projets d'investissement en stockage pour 2021 ?

Télécharger -

E-Handbook

Top 2020 : les 5 articles Outils Collaboratifs les plus populaires de l'année

Télécharger

-

E-Handbook

Contre les ransomwares, comment combiner préparation, prévention et détection

Télécharger -

E-Handbook

Menaces informatiques : renforcer ses premières lignes de défense

Télécharger -

E-Handbook

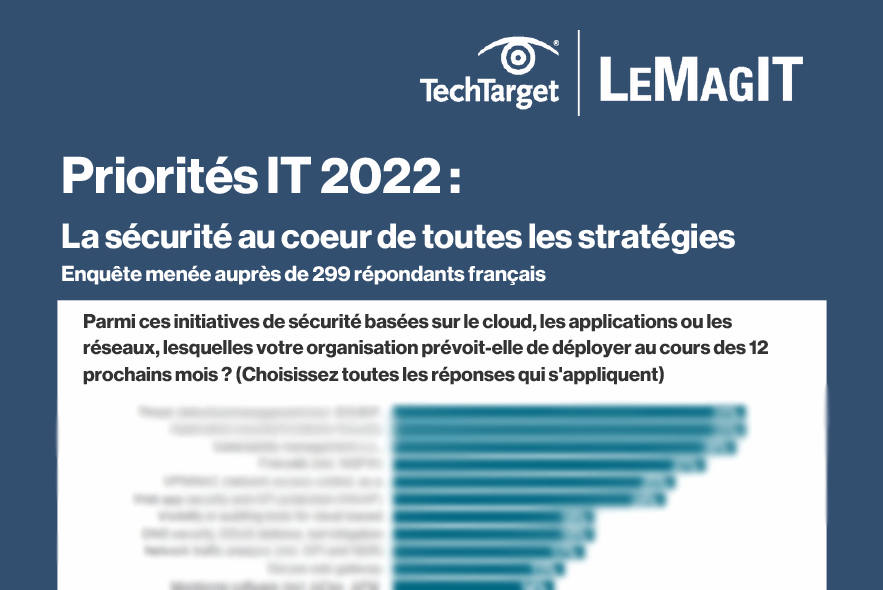

Infographie Priorités IT 2022 : la sécurité au coeur de toutes les stratégies

Télécharger -

E-Handbook

Les enjeux de l’informatique quantique

Télécharger

-

E-Handbook

RAG : guide de survie pour une implémentation réussie

Télécharger -

E-Handbook

Dossier : que reste-t-il du Green IT à l’ère de l’IA ?

Télécharger -

E-Handbook

Infographie : Quels sont les projets d'investissement en Data Management pour 2021 ?

Télécharger -

E-Handbook

Oracle : le Grand Guide de l’OpenWorld 2020

Télécharger

-

E-Handbook

Priorités IT 2020

Télécharger

-

E-Handbook

Menaces informatiques : renforcer ses premières lignes de défense

Télécharger -

E-Handbook

Infostealers : cette menace encore bien trop ignorée

Télécharger -

E-Handbook

Ransomware : mieux comprendre la menace

Télécharger -

E-Handbook

Les enjeux de l’informatique quantique

Télécharger

-

E-Handbook

IoT et sécurité : les clés pour comprendre l'évolution des pratiques

Télécharger -

E-Handbook

Recueil de dessins : Avez-vous votre patch sanitaire ?

Télécharger -

E-Handbook

Cyberattaques : comment Fatton, Lactalis, Manutan et Solware ont fait face

Télécharger -

E-Handbook

Spécial FIC 2021 : la tortue romaine à l'échelle européenne

Télécharger

-

E-Handbook

Menaces informatiques : renforcer ses premières lignes de défense

Télécharger -

E-Handbook

IoT et sécurité : les clés pour comprendre l'évolution des pratiques

Télécharger -

E-Handbook

Infographie : Quels sont les projets d'investissement en sécurité IT de vos pairs pour 2021 ?

Télécharger -

E-Handbook

Top 2020 : les 5 articles Sécurité les plus populaires de l'année

Télécharger

-

E-Handbook

IA : le guide des équipements serveur pour votre datacenter

Télécharger -

E-Handbook

Guide pour rendre son datacenter plus vert

Télécharger -

E-Handbook

Big Data : les conseils pour mieux tirer parti de vos données

Télécharger -

E-Handbook

En savoir + IT : numéro spécial Business Intelligence (BI)

Télécharger

-

E-Handbook

Stratégie DSI #23 : Le SD-WAN profite de la nouvelle donne

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : focus Applications & Datas

Télécharger -

E-Handbook

Priorités IT 2022 - Les résultats de notre enquête

Télécharger -

E-Handbook

Guide VMworld 2021 : tout comprendre à la stratégie multicloud de VMware

Télécharger

-

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

Guide pour rendre son datacenter plus vert

Télécharger -

E-Handbook

Du côté des bugs – 2023 : Tous pétés avec ChatGPT !

Télécharger -

E-Handbook

IA verte et frugale : quel intérêt pour les entreprises ?

Télécharger

-

E-Handbook

Dossier : comment les USA régulent le marché des puces pour l’IA

Télécharger -

E-Handbook

Dossier AWS re:Invent 2025 : ce qu’il faut en retenir

Télécharger -

E-Handbook

Dossier : ce qu’il faut savoir de VMware après sa conférence 2025

Télécharger -

E-Handbook

Dossier réseau : quelle infrastructure pour l’IA ?

Télécharger

-

E-Handbook

IA : le guide des équipements serveur pour votre datacenter

Télécharger -

E-Handbook

Dossier infrastructure : l’essentiel de Dell Tech World 2025

Télécharger -

E-Handbook

Le guide des annonces d’AWS re:Invent 2024

Télécharger -

E-Handbook

Du côté des bugs – 2024 : L’Intelligence DéGénérative au sommet !

Télécharger

-

E-Handbook

Dossier AWS re:Invent 2025 : ce qu’il faut en retenir

Télécharger -

E-Handbook

IA : le guide des équipements serveur pour votre datacenter

Télécharger -

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

Les banques et l’IA : de la GenAI à l’IA agentique

Télécharger

-

E-Handbook

La cybersécurité à l’heure de l’IA générative

Télécharger -

E-Handbook

Du côté des bugs – 2024 : L’Intelligence DéGénérative au sommet !

Télécharger -

E-Handbook

Dossier IA dans le droit : un cas d’école pour tous les secteurs critiques

Télécharger -

E-Handbook

Les premiers effets de l’AI Act : guide pratique pour s’adapter

Télécharger

-

E-Handbook

Dossier ERP et IA agentique

Télécharger -

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

RAG : guide de survie pour une implémentation réussie

Télécharger -

E-Handbook

Le collaboratif à l’ère de l’intelligence artificielle

Télécharger

-

E-Handbook

L’an 2 après ChatGPT : l’essentiel sur les impacts de l’IA générative

Télécharger -

E-Handbook

L’essentiel sur l’Oracle CloudWorld et SuiteWorld 2024

Télécharger -

E-Handbook

Azure Ignite 2024 : les annonces clés de Microsoft autour de l’IA générative

Télécharger -

E-Handbook

Du côté des bugs – 2024 : L’Intelligence DéGénérative au sommet !

Télécharger

-

E-Handbook

Dossier : comment les USA régulent le marché des puces pour l’IA

Télécharger -

E-Handbook

Dossier AWS re:Invent 2025 : ce qu’il faut en retenir

Télécharger -

E-Handbook

Dossier : ce qu’il faut savoir de VMware après sa conférence 2025

Télécharger -

E-Handbook

L’essentiel sur l’Oracle CloudWorld et SuiteWorld 2024

Télécharger

-

E-Handbook

Dossier : ce qu’il faut savoir de VMware après sa conférence 2025

Télécharger -

E-Handbook

Dossier infrastructure : l’essentiel de Dell Tech World 2025

Télécharger -

E-Handbook

L’affaire Broadcom VMware : le guide pour comprendre

Télécharger -

E-Handbook

VMware Explore 2023 : le guide

Télécharger

-

E-Handbook

L’an 2 après ChatGPT : l’essentiel sur les impacts de l’IA générative

Télécharger -

E-Handbook

Les clés pour comprendre le bras de fer entre Snowflake et Databricks

Télécharger -

E-Handbook

Guide essentiel : ces tendances qui font bouger les lignes de la BI

Télécharger -

E-Handbook

IA générative : les grandes catégories de LLM

Télécharger

-

E-Handbook

L'IA générative dans les applications du collaboratif et de gestion des processus métiers

Télécharger -

E-Handbook

L'IA générative dans les applications Relation Clients (CRM, CX, Field Services)

Télécharger -

E-Handbook

L'IA générative dans les applications ERP et RH (PGI, HCM)

Télécharger -

E-Handbook

Les théories et pratiques essentielles pour déployer l’IA générative

Télécharger

-

E-Handbook

Guide des technologies de la 5G

Télécharger -

E-Handbook

Guide 5G privée : promesses et cas d’usage pour les entreprises

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : focus Automatisation & IoT

Télécharger -

E-Handbook

IoT et sécurité : les clés pour comprendre l'évolution des pratiques

Télécharger

-

E-Handbook

Dossier infrastructure : l’essentiel de Dell Tech World 2025

Télécharger -

E-Handbook

Guide des technologies de la 5G

Télécharger -

E-Handbook

Guide 5G privée : promesses et cas d’usage pour les entreprises

Télécharger -

E-Handbook

Guide VMworld 2021 : tout comprendre à la stratégie multicloud de VMware

Télécharger

-

E-Handbook

Les bases pour l’administration des serveurs Linux

Télécharger -

E-Handbook

Infographie : Pegasus – Décryptage du mode opératoire du logiciel de surveillance

Télécharger -

E-Handbook

RPA : trois approches fournisseurs de l’automatisation

Télécharger -

E-Handbook

Les bases de l'administration des serveurs Linux

Télécharger

-

E-Handbook

Du Côté Des Bugs — 2025 : Elle gonfle, elle gonfle, la bulle IA…

Télécharger -

E-Handbook

Ransomware : mieux comprendre les nouvelles menaces

Télécharger -

E-Handbook

La cybersécurité à l’heure de l’IA générative

Télécharger -

E-Handbook

Du côté des bugs – 2024 : L’Intelligence DéGénérative au sommet !

Télécharger

-

E-Handbook

Contre les ransomwares, comment combiner préparation, prévention et détection

Télécharger -

E-Handbook

Menaces informatiques : renforcer ses premières lignes de défense

Télécharger -

E-Handbook

Ransomware : ce que vous apprennent les négociations

Télécharger -

E-Handbook

Ransomware : mieux comprendre la menace aujourd'hui

Télécharger

-

E-Handbook

Dossier puces pour l’IA : les alternatives à Nvidia

Télécharger -

E-Handbook

GTC 2024 : le guide du nouveau leadership de Nvidia

Télécharger -

E-Handbook

Guide VMworld 2021 : tout comprendre à la stratégie multicloud de VMware

Télécharger -

E-Handbook

Guide pour réussir sa transformation digitale

Télécharger

-

E-Handbook

En savoir + IT #21 : Monitoring du Datacenter

Télécharger -

E-Handbook

La modernisation de Java : un écosystème à la manœuvre

Télécharger -

E-Handbook

Guide : l'essentiel sur les alternatives locales à Office 365

Télécharger -

E-Handbook

Les bases de l'administration des serveurs Linux

Télécharger

-

E-Handbook

Le collaboratif à l’ère de l’intelligence artificielle

Télécharger -

E-Handbook

Focus Digital workspace

Télécharger -

E-Handbook

L'IA générative dans les applications du collaboratif et de gestion des processus métiers

Télécharger -

E-Handbook

Guide 2023 des alternatives locales à Office 365

Télécharger

-

E-Handbook

Focus bonnes pratiques DevOps

Télécharger -

E-Handbook

Focus Tests dév

Télécharger -

E-Handbook

Guide Infrastructure-as-Code : ce qu’il faut savoir sur HashiCorp (Terraform)

Télécharger -

E-Handbook

Du côté des bugs – 2023 : Tous pétés avec ChatGPT !

Télécharger

-

E-Handbook

Infographie Consommation Média : comment s'informent les DSI avant d'investir ?

Télécharger -

E-Handbook

En Savoir + IT #24 : Spécial Kubernetes / KubeCON

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : le "Future of Work" au coeur des missions de la DSI

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : focus Automatisation & IoT

Télécharger

-

E-Handbook

Guide essentiel : ces tendances qui font bouger les lignes de la BI

Télécharger -

E-Handbook

IA générative : les grandes catégories de LLM

Télécharger -

E-Handbook

CDP : le nouvel outil marketing qui promet de mieux exploiter les données clients

Télécharger -

E-Handbook

Les théories et pratiques essentielles pour déployer l’IA générative

Télécharger

-

E-Handbook

Intégrations de données : les clés pour comprendre le « nouveau monde »

Télécharger -

E-Handbook

Infographie : 8 façons d'améliorer votre expérience client avec l'IA

Télécharger -

E-Handbook

Infographie Consommation Média : les nouveaux modes de fréquentation des évènements IT

Télécharger -

E-Handbook

En savoir + IT : numéro spécial Business Intelligence (BI)

Télécharger

-

E-Handbook

Dossier infrastructure : l’essentiel de Dell Tech World 2025

Télécharger -

E-Handbook

Les bases pour l’administration des serveurs Linux

Télécharger -

E-Handbook

Guide pour tout savoir sur Windows 11 pour les entreprises

Télécharger -

E-Handbook

Top 2020 : les 5 articles Sécurité les plus populaires de l'année

Télécharger

-

E-Handbook

Focus Digital workspace

Télécharger -

E-Handbook

VMware Explore 2023 : le guide

Télécharger -

E-Handbook

L’administration des terminaux utilisateurs en 2023

Télécharger -

E-Handbook

Virtualisation du poste de travail : que choisir en 2023 ?

Télécharger

-

E-Handbook

Focus VDI

Télécharger -

E-Handbook

Les clés de Windows Server 2022

Télécharger -

E-Handbook

Stratégie DSI #24 : Spécial « Future of Work »

Télécharger -

E-Handbook

Infographie : une nouvelle organisation du travail pour 2022

Télécharger

-

E-Handbook

Dossier réseau : quelle infrastructure pour l’IA ?

Télécharger -

E-Handbook

GTC 2024 : le guide du nouveau leadership de Nvidia

Télécharger -

E-Handbook

Du côté des bugs – 2023 : Tous pétés avec ChatGPT !

Télécharger -

E-Handbook

Accélérateurs : les GPUs, DPUs et autres architectures serveur en 2023

Télécharger

-

E-Handbook

Utilisateurs de clouds : savoir ce que sont les "CCT" est un impératif absolu

Télécharger -

E-Handbook

Infographie : Les attaques de ransomware dans le monde en 2020 [Mise à jour]

Télécharger -

E-Handbook

Stratégie DSI #18 : Comment l’IA s’impose dans les nouveaux paradigmes de la cybersécurité

Télécharger -

E-Handbook

Les sauvegardes, ultime recours face aux rançongiciels

Télécharger

-

E-Handbook

En savoir + IT : numéro spécial Endpoint Detection and Response (EDR)

Télécharger -

E-Handbook

Menaces informatiques : comment renforcer ses premières lignes de défense

Télécharger -

E-Handbook

Recueil de dessins : Avez-vous votre patch sanitaire ?

Télécharger -

E-Handbook

Guide VMworld 2021 : tout comprendre à la stratégie multicloud de VMware

Télécharger

-

E-Handbook

Les nouveaux outils de la sécurité réseau

Télécharger -

E-Handbook

Infographie : Les attaques de ransomware dans le monde en 2020 [Mise à jour]

Télécharger -

E-Handbook

En savoir + IT #19 : Spécial Security Remote Access

Télécharger -

E-Handbook

Top 2020 : les 5 articles Sécurité les plus populaires de l'année

Télécharger

-

E-Handbook

Infographie : comment vos pairs adressent les sujets Diversité en 2022

Télécharger -

E-Handbook

Infographie : une nouvelle organisation du travail pour 2022

Télécharger -

E-Handbook

Infographie : rémunération et structure de l'emploi en France en 2022

Télécharger -

E-Handbook

Salaires IT 2022 : Les résultats de notre enquête

Télécharger

-

E-Handbook

Femmes de l’IT : les temps changent

Télécharger -

E-Handbook

Infographie : La diversité dans les emplois IT en France

Télécharger -

E-Handbook

Infographie : Gagnez-vous plus ou moins que vos voisins informaticiens européens ?

Télécharger -

E-Handbook

Infographie : Quel a été l'impact de la pandémie sur les emplois IT en France ?

Télécharger

-

E-Handbook

Dossier IA dans le droit : un cas d’école pour tous les secteurs critiques

Télécharger -

E-Handbook

Les premiers effets de l’AI Act : guide pratique pour s’adapter

Télécharger -

E-Handbook

Ransomware : ce que vous apprennent les négociations

Télécharger -

E-Handbook

Guide sur la souveraineté du cloud

Télécharger

-

E-Handbook

Les grands défis Post-RGPD

Télécharger -

E-Handbook

À la découverte des services de chiffrement cloud

Télécharger -

E-Handbook

Infographie Consommation Média : comment s'informent les DSI avant d'investir ?

Télécharger -

E-Handbook

Utilisateurs de clouds : savoir ce que sont les "CCT" est un impératif absolu

Télécharger

-

E-Handbook

Infographie : comment vos pairs adressent les sujets Diversité en 2022

Télécharger -

E-Handbook

Infographie : rémunération et structure de l'emploi en France en 2022

Télécharger -

E-Handbook

Salaires IT 2022 : Les résultats de notre enquête

Télécharger -

E-Handbook

Infographie consommation médias 2021 : ce que la crise sanitaire a changé durablement

Télécharger

-

E-Handbook

Femmes de l’IT : les temps changent

Télécharger -

E-Handbook

Infographie : La diversité dans les emplois IT en France

Télécharger -

E-Handbook

Infographie : Gagnez-vous plus ou moins que vos voisins informaticiens européens ?

Télécharger -

E-Handbook

Infographie : Quel a été l'impact de la pandémie sur les emplois IT en France ?

Télécharger

-

E-Handbook

L’essentiel sur l’Oracle CloudWorld et SuiteWorld 2024

Télécharger -

E-Handbook

Next’24 : les annonces clés et la stratégie IA de Google Cloud

Télécharger -

E-Handbook

CDP : le nouvel outil marketing qui promet de mieux exploiter les données clients

Télécharger -

E-Handbook

Guide sur la souveraineté du cloud

Télécharger

-

E-Handbook

Stockage : guide de la stratégie de NetApp

Télécharger -

E-Handbook

En savoir + IT #17 : Spécial Containers

Télécharger -

E-Handbook

Infographie : Quels sont les projets d'investissement en stockage pour 2021 ?

Télécharger -

E-Handbook

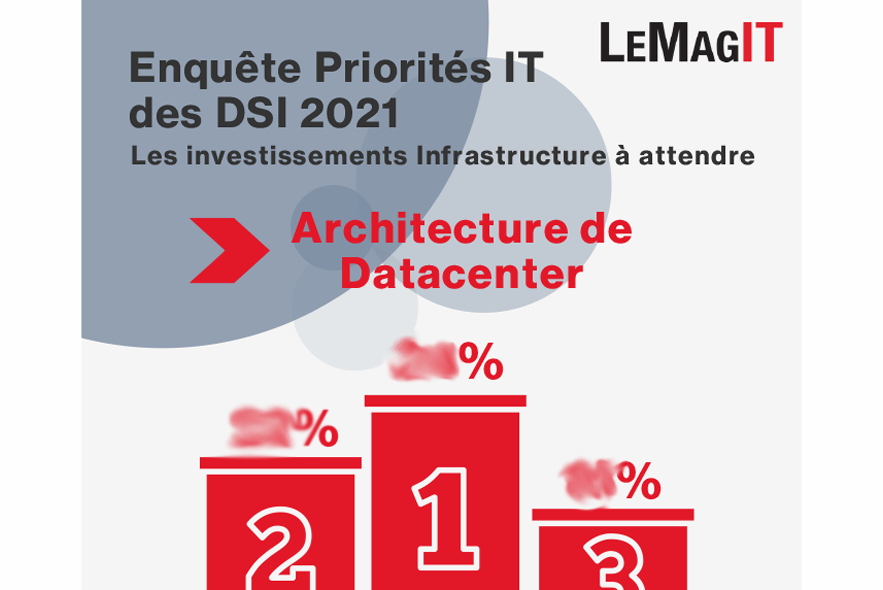

Infographie : Les investissements architecture de Datacenter pour 2021

Télécharger

-

E-Handbook

Ransomware : mieux comprendre la menace aujourd'hui

Télécharger -

E-Handbook

En savoir + IT : numéro spécial Endpoint Detection and Response (EDR)

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : le "Future of Work" au coeur des missions de la DSI

Télécharger -

E-Handbook

Ransomware : ce que vous apprennent les négociations

Télécharger

-

E-Handbook

Infographie Priorités IT 2022 : les 12 technologies phares pour 2022

Télécharger -

E-Handbook

Les enjeux de l’informatique quantique

Télécharger -

E-Handbook

IoT et sécurité : les clés pour comprendre l'évolution des pratiques

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : une reprise nette des investissements

Télécharger

-

E-Handbook

Contre les ransomwares, comment combiner préparation, prévention et détection

Télécharger -

E-Handbook

À la découverte des services de chiffrement cloud

Télécharger -

E-Handbook

En Savoir + IT : numéro spécial cloud hybride

Télécharger -

E-Handbook

En savoir + IT : numéro spécial multicloud

Télécharger

-

E-Handbook

Infographie Priorités IT 2022 : la sécurité au coeur de toutes les stratégies

Télécharger -

E-Handbook

Ransomware : ce que vous apprennent les négociations

Télécharger -

E-Handbook

Stratégie DSI #22 : le moment Cloud Hybride

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : les 12 technologies phares pour 2022

Télécharger

-

E-Handbook

Menaces informatiques : renforcer ses premières lignes de défense

Télécharger -

E-Handbook

Infostealers : cette menace encore bien trop ignorée

Télécharger -

E-Handbook

En savoir + IT : numéro spécial reprise d’activité après sinistre

Télécharger -

E-Handbook

Infographie Priorités IT 2022 : la sécurité au coeur de toutes les stratégies

Télécharger

-

E-Handbook

Ransomware : ce que vous apprennent les négociations

Télécharger -

E-Handbook

Les enjeux de l’informatique quantique

Télécharger -

E-Handbook

Stratégie DSI #21 : Comment DevSecOps s’impose dans les organisations ?

Télécharger -

E-Handbook

Menaces informatiques : comment renforcer ses premières lignes de défense

Télécharger

-

E-Handbook

Dossier réseau : quelle infrastructure pour l’IA ?

Télécharger -

E-Handbook

VMware Explore 2023 : le guide

Télécharger -

E-Handbook

Les astuces de l’administrateur réseau en 2023

Télécharger -

E-Handbook

Guide 5G privée : promesses et cas d’usage pour les entreprises

Télécharger

-

E-Handbook

Stratégie DSI #23 : Le SD-WAN profite de la nouvelle donne

Télécharger -

E-Handbook

Guide VMworld 2021 : tout comprendre à la stratégie multicloud de VMware

Télécharger -

E-Handbook

Stratégie DSI #17 : Réseau, où en est-on des innovations ?

Télécharger -

E-Handbook

Infographie : Les principales tendances d'investissement en réseau d'entreprise pour 2021

Télécharger

-

E-Handbook

Les astuces de l’administrateur réseau en 2023

Télécharger -

E-Handbook

Guide 5G privée : promesses et cas d’usage pour les entreprises

Télécharger -

E-Handbook

Stratégie DSI #23 : Le SD-WAN profite de la nouvelle donne

Télécharger -

E-Handbook

Les enjeux de l’informatique quantique

Télécharger

-

E-Handbook

Tour d’horizon des infrastructures réseau en France métropolitaine

Télécharger -

E-Handbook

Stratégie DSI #17 : Réseau, où en est-on des innovations ?

Télécharger -

E-Handbook

Informatique en Edge : quelles infrastructures pour les sites distants

Télécharger -

E-Handbook

Infographie : Les principales tendances d'investissement en réseau d'entreprise pour 2021

Télécharger