Qu'est-ce que la protection des données et pourquoi est-elle importante ?

La protection des données consiste à sécuriser les données et à restaurer les informations importantes en cas de corruption, de compromission ou de perte des données suite à des cyberattaques, des pannes, des actes intentionnels ou des erreurs humaines. Elle englobe les technologies, les pratiques, les processus et les flux de travail qui garantissent un accès légitime aux données, afin que celles-ci soient disponibles lorsque cela est nécessaire.

Pour protéger les données et garantir leur accès, une protection adéquate des données peut dépendre de plusieurs technologies et techniques différentes, notamment les suivantes :

- Dispositifs de stockage magnétiques ou à semi-conducteurs, serveurs de stockage et baies de stockage.

- Sauvegardes traditionnelles des données, protection continue des données et techniques de haute disponibilité.

- Hiérarchisation du stockage pour les données plus importantes ou fréquemment consultées.

Pour garantir que les données sont conservées et traitées de manière appropriée, la protection des données doit s'appuyer sur un inventaire des données, une sauvegarde et une restauration des données, ainsi qu'une stratégie de gestion des données tout au long de leur cycle de vie :

- L'inventaire des données permet de déterminer les quantités et les types de données présentes dans l'entreprise et garantit que toutes les données détectées sont incluses dans la planification de la protection des données et la gestion du cycle de vie.

- La sauvegarde et la restauration protègent les données contre les pannes matérielles, les pertes accidentelles ou les actes intentionnels, permettent de suivre la fréquence des sauvegardes et décrivent le processus de restauration des données.

- La gestion du cycle de vie des données implique les outils et les processus permettant de superviser la manière dont les données sont classées, stockées, protégées et finalement détruites conformément aux politiques internes de protection des données ainsi qu'aux normes industrielles et aux lois sur la confidentialité.

Ce guide complet examine tous les aspects de la protection des données, y compris les avantages, les défis, les technologies et les tendances. Les lecteurs bénéficieront également d'une analyse globale de ce que les entreprises doivent faire pour se conformer aux lois locales, nationales et régionales en matière de confidentialité et de protection des données, qui se multiplient. Les hyperliens, les recherches et les commentaires présentés tout au long de cette page renvoient à des articles connexes qui fournissent des informations supplémentaires, les dernières évolutions et les conseils d'experts du secteur, essentiels pour planifier, élaborer, mettre en œuvre et gérer une politique de protection des données efficace.

Pourquoi la protection des données est-elle importante ?

Chaque jour, nous créons collectivement environ 2,5 quintillions (millions de milliards) d'octets de données dans le monde. La manière dont les entreprises collectent, traitent, stockent et monétisent une grande partie de ces données détermine leur avenir commercial. Il est primordial d'établir des politiques et de mettre en œuvre des technologies pour protéger l'intégrité et l'accès légitime à cet actif vital.

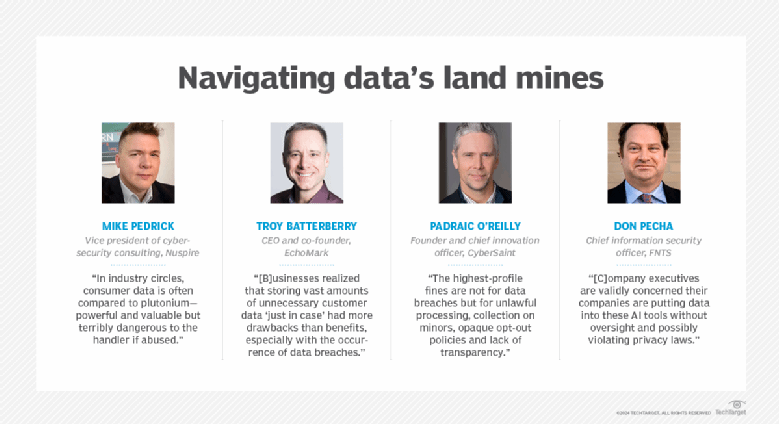

La tâche n'est pas facile. Le contexte actuel en matière de protection des données est très différent et plus complexe qu'il y a quelques années. Les défis liés à la protection des données et à la confidentialité sont nombreux. « Dans les milieux industriels, les données des consommateurs sont souvent comparées au plutonium : puissantes et précieuses, mais extrêmement dangereuses pour ceux qui les manipulent si elles sont utilisées à mauvais escient », explique Mike Pedrick, vice-président du conseil en cybersécurité chez Nuspire, un fournisseur de services de sécurité gérés.

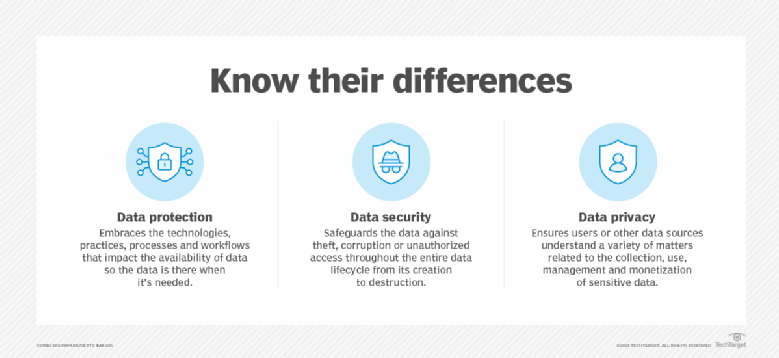

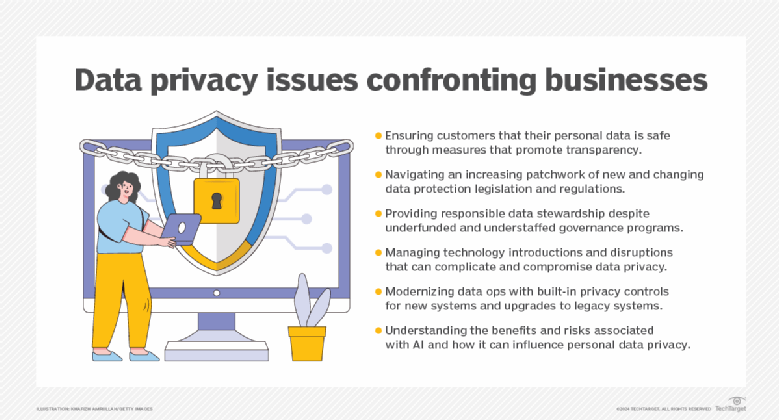

Les principaux problèmes auxquels les entreprises et leurs équipes chargées de la protection des données sont confrontées presque quotidiennement sont les suivants :

- Gérer, conserver et monétiser les énormes quantités de données collectées.

- Déterminer à quel moment les données ont dépassé leur durée de vie utile et deviennent un handicap.

- Prévenir les nouvelles menaces de cybersécurité et les violations de données, toujours plus sophistiquées.

- Sécurisation des données et des fichiers dans des environnements cloud de plus en plus distribués.

- Intégration des dernières technologies dans les environnements informatiques et commerciaux existants.

- Exploiter pleinement le potentiel de l'IA, de l'apprentissage automatique et désormais des technologies d'IA générative.

- Se conformer aux lois internationales et nationales nouvelles et mises à jour en matière de protection des données et de confidentialité.

- S'adapter à des dispositions réglementaires plus strictes et parfois imprécises qui entraînent des sanctions sévères.

- Faire face aux fluctuations budgétaires et aux problèmes de dépenses liés à des événements géopolitiques échappant au contrôle de la plupart des entreprises.

Protection des données, confidentialité des données et sécurité des données

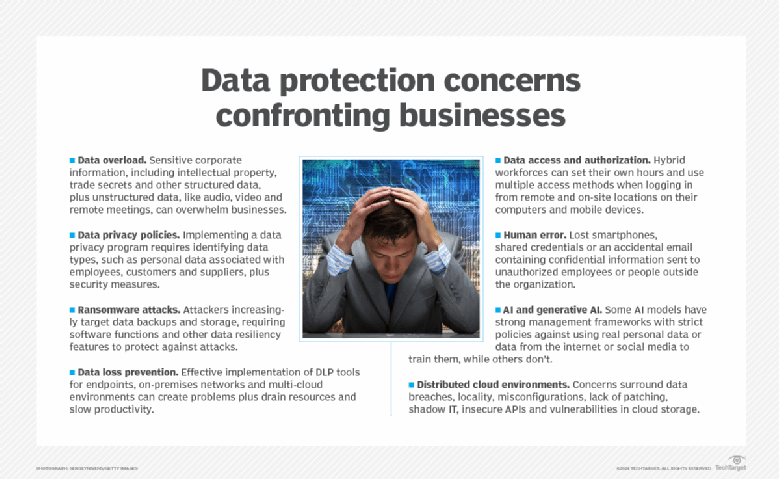

Les trois aspects clés de la protection des données sont la protection, la sécurité et la confidentialité. Ces trois fonctions sont parfois considérées comme interchangeables, mais chacune joue un rôle distinct, en fonction de l'organisation, du secteur d'activité, de l'application et de la situation géographique.

Essentiellement, la protection des données protège les informations contre les dommages, la corruption ou la perte et garantit leur disponibilité pour les utilisateurs grâce à la sauvegarde, la récupération et une gouvernance appropriée. La confidentialité des données consiste à contrôler l'accès à des données spécifiques. La sécurité des données vise à protéger l'intégrité des données contre les menaces internes et externes de manipulation et de logiciels malveillants.

Protection des données

La protection des données englobe les technologies, les pratiques, les processus et les flux de travail qui garantissent la disponibilité des données, y compris leur conservation, leur immuabilité et leur rétention. Dans de nombreuses organisations, un responsable de la protection des données (DPO) ou une personne occupant un poste similaire est chargé de veiller à ce que le stockage des données tout au long de leur cycle de vie réponde aux exigences commerciales et soit conforme aux dispositions réglementaires du secteur et des pouvoirs publics.

« Aujourd'hui, la plupart de nos lois, réglementations et références en matière de protection des données concernent la protection de la vie privée », a déclaré Rebecca Herold, fondatrice et PDG du cabinet de conseil Rebecca Herold and Associates et participante au NIST Privacy Framework. « Et même si le terme « données » est un terme générique, lorsqu'il est utilisé avec le mot « protection », il fait généralement référence à la protection des données personnelles et des informations relatives aux individus. »

Confidentialité des données

La confidentialité des données protège la collecte, l'utilisation, la modification, la conservation et la divulgation des données personnelles et sensibles. Elle défend le droit des individus à préserver la confidentialité de leurs informations, y compris le droit à l'oubli. Les données personnelles sont généralement des informations classées comme informations personnelles identifiables (PII), informations médicales personnelles ou données financières, mais peuvent également inclure des informations qui ne sont pas nécessairement personnelles.

Les entreprises qui appliquent de bonnes pratiques en matière de confidentialité des données font preuve de transparence quant à la manière dont elles collectent, stockent et utilisent les données personnelles, afin que les clients comprennent pourquoi leurs données personnelles sont collectées, comment elles sont utilisées ou partagées, comment elles sont gérées et protégées, et quels sont leurs droits en matière d'ajout, de modification ou de limitation de leurs données et de leur utilisation. Un responsable de la confidentialité des données est chargé d'élaborer, de mettre en œuvre et de communiquer les politiques et procédures de confidentialité relatives à l'accès aux données.

Sécurité des données

La sécurité des données joue un rôle essentiel dans la conformité réglementaire et la gouvernance d'entreprise, en protégeant les données contre le vol, la corruption, la modification abusive ou l'accès non autorisé tout au long de leur cycle de vie.

Une sécurité des données adéquate implique des technologies et des processus, des périphériques de stockage, des serveurs, des périphériques réseau et l'environnement informatique physique au sein du centre de données et dans toute l'entreprise. La sécurité des données implique également des systèmes de contrôle d'accès tels que la gestion des identités et des accès, la journalisation, la surveillance et le suivi des accès aux données, ainsi que des technologies de chiffrement pour les données au repos, en cours d'utilisation et en transit. Un responsable de la sécurité des données met en œuvre des politiques et des procédures détaillant la manière dont les données sont sécurisées et accessibles, ainsi que les approches à adopter pour gérer les incidents de violation de la sécurité.

Technologies de protection des données

La fréquence et la sophistication accrues des cybermenaces ont contraint les entreprises à investir davantage dans des outils, des technologies et des processus qui protègent mieux les données et offrent un accès plus sécurisé à celles-ci. Les technologies de protection des données offrent toute une gamme de capacités et de fonctionnalités, notamment les suivantes :

- La sauvegarde des données consiste à créer des copies des données de production, que l'entreprise peut utiliser pour remplacer ses données en cas de compromission de l'environnement de production.

- La portabilité des données permet de transférer des données entre différents environnements cloud, ce qui permet aux individus de gérer et de réutiliser leurs données personnelles et de les protéger contre le verrouillage cloud.

- Les outils de récupération de données rationalisent ou automatisent le processus de restauration des données perdues et des systèmes qui en dépendent après une violation, une corruption ou une perte de données.

- Les capacités de découverte des données permettent de localiser les données que les entreprises doivent protéger, mais dont elles ne soupçonnent peut-être pas l'existence au sein de leurs environnements informatiques complexes.

- Le mappage des données reconnaît les modèles, champs ou schémas courants et fait correspondre les données de la source aux meilleures options possibles à la destination.

- La prévention des pertes de données pour les applications réseau, terminales et cloud détecte et empêche la perte, la fuite ou l'utilisation abusive des données par le biais de violations, de transmissions d'exfiltration et d'utilisations non autorisées.

- La surveillance des données suit automatiquement l'accès aux bases de données et autres ressources afin d'identifier les anomalies pouvant indiquer des tentatives de consultation, de modification ou de suppression de données sensibles.

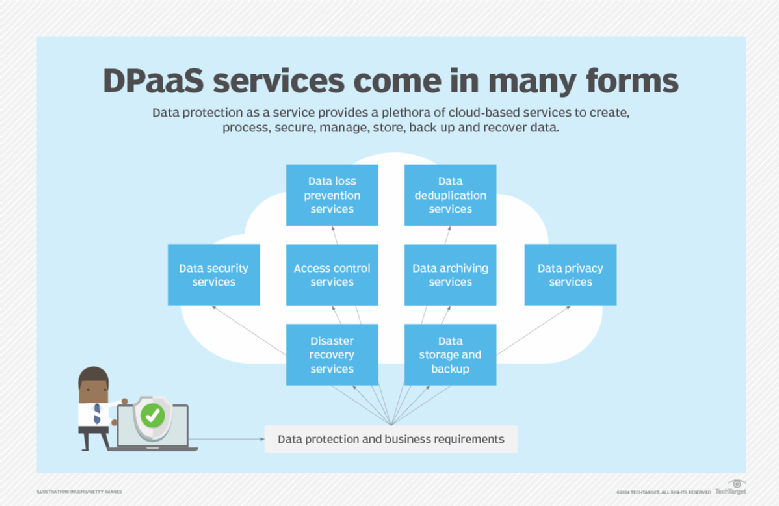

La protection des données en tant que service (DPaaS) est considérée comme un guichet unique pour les fonctions de gestion et de protection des données associées à la création, au traitement, à la sécurisation, à la gestion, au stockage, à la sauvegarde et à la récupération des données, le tout regroupé dans un service géré pris en charge par des ressources basées sur le cloud. Le DPaaS permet généralement de réduire l'espace nécessaire pour héberger les équipements physiques et d'accélérer le déploiement des services par rapport à une installation sur site. Cependant, les entreprises doivent tenir compte des risques de dépendance vis-à-vis d'un fournisseur lorsqu'elles travaillent avec un seul fournisseur de DPaaS. De plus, les fournisseurs de services gérés et de services cloud stockent toutes les données d'une organisation, ce qui peut soulever des questions de sécurité. Les fournisseurs doivent être en mesure de crypter les données en transit et au repos dans le cadre de leurs services DPaaS.

Outre les technologies spécifiques à la protection des données, des dizaines de nouveaux outils et techniques ont vu le jour pour aider les entreprises à se transformer numériquement, à migrer en toute sécurité leurs données, leurs applications et leurs charges de travail vers le cloud, et à mieux protéger et gérer leurs données. De nouvelles architectures, concepts et cadres ont pris de l'ampleur, tels que DataOps, data mesh, lakehouse et zero trust, afin de faire face à l'augmentation du nombre et de la sophistication des menaces de cybersécurité, de garantir la sécurité des flux de données des clients du commerce électronique transmises via plusieurs canaux et de se conformer aux décrets réglementaires.

Le développement de l'IA générative, des grands modèles linguistiques et des interfaces de chatbot capables de créer du contenu artificiel ajoute à la complexité de la tâche de protection des données. Ces technologies en pleine évolution ont démocratisé l'utilisation de l'intelligence artificielle et des données qu'elle digère, traite et produit. Mais l'IA générative a suscité une multitude de préoccupations légitimes liées à la protection des données, notamment la qualité des données, l'exactitude du contenu, la confidentialité des données, le plagiat, la violation des droits d'auteur, les biais et les hallucinations, qui modifient les politiques et procédures de protection des données des entreprises.

Protection des données vs sauvegarde des données

Les systèmes de sauvegarde des données permettent aux entreprises de faire des copies des fichiers, applications, bases de données et configurations système critiques, puis de les stocker à différents endroits. Les données peuvent ensuite être récupérées et restaurées dans leur état le plus récent si elles sont corrompues ou perdues à cause d'une erreur humaine, d'une défaillance du système, d'une cyberattaque ou d'une catastrophe naturelle, ce qui réduit au minimum les temps d'arrêt. La sauvegarde des données est un élément essentiel des programmes de continuité des activités et de reprise après sinistre de nombreuses organisations.

La protection et la sauvegarde des données font l'objet d'une attention particulière à mesure que la composition des réseaux évolue. Les anciens systèmes de sauvegarde utilisaient des supports physiques tels que des bandes et des disques, mais aujourd'hui, les entreprises adoptent de plus en plus la sauvegarde SaaS en tant que service. « Tout le monde ne peut pas sauvegarder ses données dans le cloud, mais la grande majorité des entreprises le peuvent, et le cloud offre des options de récupération importantes du point de vue de la reprise après sinistre », explique W. Curtis Preston, évangéliste technologique chez le cabinet de conseil Sullivan|Strickler et animateur du podcast Backup Wrap-up.

Convergence de la sauvegarde des données et de la reprise après sinistre

Deux autres aspects de la protection des données parfois considérés comme identiques sont la sauvegarde des données et la reprise après sinistre. La sauvegarde consiste à faire des copies des données et des fichiers, tandis que la reprise après sinistre (DR ou RPA) implique la planification et le processus d'utilisation de ces copies afin que les entreprises puissent rapidement rétablir l'accès aux applications, aux données et aux ressources informatiques et maintenir la continuité des activités après une panne de réseau, un arrêt, une catastrophe naturelle ou une cyberattaque.

Les entreprises peuvent mettre en place un processus de sauvegarde des données sans plan de reprise après sinistre, mais un plan de reprise après sinistre doit inclure la sauvegarde des données afin de pouvoir les récupérer, en plus d'une stratégie de communication à jour, d'un personnel préparé et de capacités de surveillance. De nombreuses plateformes basées sur le cloud regroupent la sauvegarde et la récupération ainsi que plusieurs autres fonctionnalités de protection des données sous un même toit, conformément aux réglementations de conformité du secteur.

Protection des données mobiles

Les mots de passe, numéros de compte, e-mails, SMS, photos et vidéos font partie des données personnelles sensibles que peuvent contenir les téléphones portables, ordinateurs portables et autres appareils mobiles des particuliers et des entreprises.

Selon Gartner, les technologies de stockage concernées par la protection des données mobiles (MDP) comprennent les disques durs magnétiques, les disques SSD, les disques à chiffrement automatique, les clés USB et les supports optiques. Les produits MDP peuvent déléguer tout ou partie du processus de chiffrement généralement effectué par des éléments matériels aux capacités natives du système d'exploitation. Il existe également des capacités de protection pour le stockage en réseau, dont certaines prennent en charge les environnements de stockage dans le cloud en tant qu'extension du bureau.

La plupart des appareils mobiles fournissent les outils et fonctionnalités nécessaires pour garantir la sécurité mobile. Lorsqu'ils évaluent les risques potentiels liés aux appareils mobiles pour les entreprises en cas de perte ou de vol de données, les professionnels de l'informatique et les entreprises doivent prendre en compte trois éléments d'une politique de gestion MDP : la gestion des appareils, les mises à jour du système d'exploitation et les logiciels malveillants. Le service informatique doit également déterminer quelles fonctionnalités et capacités des appareils sont essentielles du point de vue de l'organisation et de l'utilisateur final.

Réglementations en matière de protection des données et de confidentialité

Les réglementations en matière de protection des données et de confidentialité, telles que le RGPD et les lois étatiques comme la California Consumer Privacy Act (CCPA), ont contraint les entreprises à modifier leur manière de collecter, traiter, stocker et finalement effacer leurs données. Le droit des individus à exercer un certain contrôle sur leurs données personnelles collectées par les entreprises, y compris le droit à l'oubli, est au cœur de bon nombre de ces réglementations.

Les entreprises qui opèrent sur un marché régi par des réglementations en matière de protection des données et de confidentialité s'exposent à de lourdes amendes et à une atteinte à leur réputation en cas de non-conformité. À l'inverse, la conformité peut être considérée comme un gage de qualité que les entreprises peuvent mettre en avant auprès des consommateurs et des investisseurs.

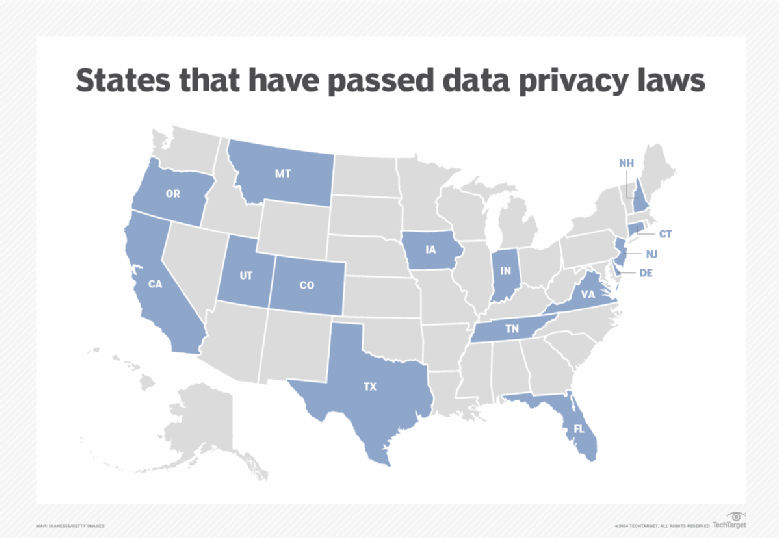

Mais alors que l'UE et plusieurs pays disposent de leurs propres versions des lois sur la protection des données et la vie privée, ce n'est pas le cas des États-Unis. Au lieu de cela, des lois étatiques ont fleuri aux États-Unis ces dernières années, dans le sillage de la loi californienne novatrice sur la protection de la vie privée promulguée en 2018.

Outre la Californie, 14 autres États ont adopté une législation sur la confidentialité des données, notamment le Colorado, le Connecticut, le Delaware, la Floride, l'Indiana, l'Iowa, le Montana, le New Hampshire, le New Jersey, l'Oregon, le Tennessee, le Texas, l'Utah et la Virginie. Les grandes villes américaines, notamment New York, Chicago, Los Angeles, San Francisco et Washington, D.C., ont adopté des lois locales relatives à la confidentialité des données personnelles et pourraient également appliquer activement la législation étatique en matière de protection des données.

Afin d'assurer une certaine continuité à l'échelle nationale et peut-être d'apporter plus de clarté aux entreprises qui s'efforcent de se conformer aux différentes lois sur la protection des données spécifiques à chaque État, le Congrès a présenté un projet de loi bipartite très attendu, intitulé American Privacy Rights Act of 2024 (loi américaine sur les droits à la vie privée de 2024), visant à « établir les droits nationaux des consommateurs en matière de confidentialité des données et à fixer des normes en matière de sécurité des données ».

Au niveau international, l'Australie, le Brésil, le Canada, la Chine, l'Angleterre, la France et le Japon font partie des pays qui ont mis en place leurs propres versions des lois sur la protection des données et la confidentialité, certaines bien avant le RGPD, afin de guider les entreprises dans la collecte, le stockage, l'utilisation et la divulgation des informations personnelles des individus. L'Inde a rejoint cette liste l'année dernière en promulguant sa propre version du RGPD, appelée « Digital Personal Data Protection Act, 2023 » (loi sur la protection des données personnelles numériques, 2023).

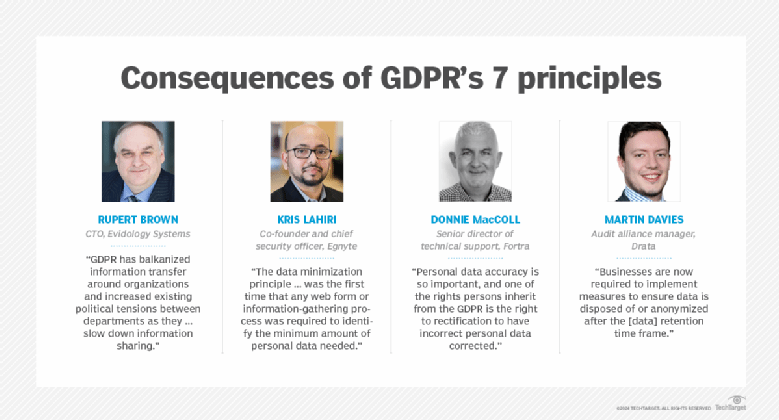

Quels sont les principes fondamentaux de la protection des données ?

La protection des données sensibles et la garantie de leur disponibilité en toutes circonstances constituent le principe fondamental de la protection des données. Le RGPD, considéré comme la référence en matière de législation sur la protection des données, énonce sept principes relatifs au traitement des données à caractère personnel. Énoncés à l'article 5 de la loi, ces principes s'appliquent aux entreprises exerçant leurs activités dans l'UE, mais les défis en matière de protection des données auxquels ils répondent sont omniprésents. Voici comment les sept principes du RGPD sont décrits dans la loi.

1. Licéité, équité et transparence

« Les données à caractère personnel doivent être traitées loyalement, équitablement et de manière transparente à l'égard de la personne concernée [personne physique]. »

2. Limitation des finalités

« Les données à caractère personnel sont collectées pour des finalités déterminées, explicites et légitimes, et ne sont pas traitées ultérieurement d'une manière incompatible avec ces finalités ; le traitement ultérieur à des fins d'archivage dans l'intérêt public, à des fins de recherche scientifique ou historique ou à des fins statistiques n'est pas considéré, conformément à l'article 89, paragraphe 1, comme incompatible avec les finalités initiales. »

3. Minimisation des données

« Les données à caractère personnel doivent être adéquates, pertinentes et limitées à ce qui est nécessaire au regard des finalités pour lesquelles elles sont traitées. »

4. Exactitude

« Les données à caractère personnel doivent être exactes et, si nécessaire, mises à jour ; toutes les mesures raisonnables doivent être prises pour garantir que les données à caractère personnel qui sont inexactes, au regard des finalités pour lesquelles elles sont traitées, soient effacées ou rectifiées sans délai. »

5. Limitation du stockage

« Les données à caractère personnel sont conservées sous une forme permettant l'identification des personnes concernées pendant une durée n'excédant pas celle nécessaire au regard des finalités pour lesquelles elles sont traitées ; les données à caractère personnel peuvent être conservées plus longtemps dans la mesure où elles seront traitées exclusivement à des fins d'archivage dans l'intérêt public, à des fins de recherche scientifique ou historique ou à des fins statistiques, conformément à l'article 89, paragraphe 1, sous réserve de la mise en œuvre des mesures techniques et organisationnelles appropriées requises par le présent règlement afin de garantir les droits et libertés de la personne concernée. »

6. Intégrité et confidentialité

« Les données à caractère personnel sont traitées de manière à garantir une sécurité appropriée de ces données, y compris la protection contre le traitement non autorisé ou illicite et contre la perte, la destruction ou les dommages accidentels, à l'aide de mesures techniques ou organisationnelles appropriées. »

7. Responsabilité

« Le responsable du traitement [cadre chargé des pratiques en matière de protection des données] est responsable du respect des [six premiers principes] et doit être en mesure de démontrer cette conformité. »

Comment la conformité au RGPD améliore la protection des données

Pour les entreprises exerçant leurs activités dans les pays de l'UE, le respect du RGPD ne consiste pas seulement à apaiser les régulateurs et à éviter des sanctions sévères. Les principes et les objectifs du RGPD obligent les entreprises à mettre en place des politiques et des procédures internes susceptibles d'améliorer les efforts de protection des données dans plusieurs domaines clés : continuité des activités, gouvernance et gestion des données, sauvegarde et récupération des données, migration vers le cloud, transparence et découvrabilité, et monétisation des données. Ces domaines sont essentiels à la protection des données pour les raisons suivantes :

- Une continuité des activités améliorée augmente les chances pour les organisations de pouvoir récupérer leurs systèmes critiques et rétablir rapidement leurs opérations après une violation de données.

- Une stratégie claire en matière de gouvernance des données, ainsi que des capacités de recherche et de transparence, accélèrent la localisation, le traitement, la protection et la sécurisation des données et rendent le processus plus évolutif afin de maximiser et de monétiser les ressources de données.

- Les entreprises qui se conforment au RGPD démontrent aux régulateurs, aux clients et aux partenaires qu'elles prennent la protection des données au sérieux et qu'elles gèrent les données personnelles de manière responsable, ce qui peut renforcer la fiabilité de la marque et lui donner un avantage sur ses concurrents.

Le RGPD manque de précisions en matière d'IA

Au départ, le caractère non spécifique du RGPD et l'absence d'organisme centralisé chargé de son application ont rapidement soulevé des questions quant à la capacité de ses dispositions à être effectivement appliquées. Ces doutes ont été dissipés lorsque le RGPD a infligé de nombreuses amendes à de grandes entreprises internationales :

- Meta a été condamnée à une amende record de 1,3 milliard de dollars en 2023 pour avoir transféré des informations personnelles identifiables à l'étranger sans protection adéquate des données.

- Amazon a été condamné à une amende en 2021 pour avoir utilisé des publicités ciblées sans le consentement des consommateurs.

- TikTok a été condamné à une amende en 2023 pour avoir enfreint les exigences du RGPD en matière de traitement des données et de transparence.

- Google a été condamné à plusieurs amendes entre 2019 et 2022, principalement pour manque de consentement et de transparence suffisants dans ses produits de personnalisation publicitaire.

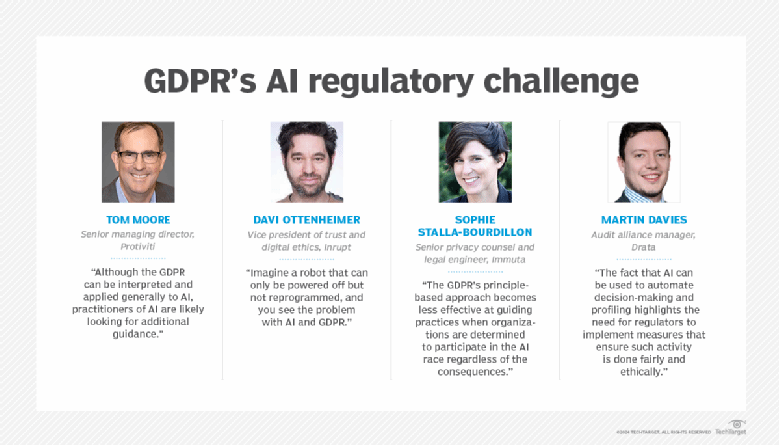

Cependant, la question du caractère non spécifique du RGPD a refait surface, les entreprises étant confrontées à la perspective de sanctions sévères sans directives précises sur l'utilisation de l'IA, de l'apprentissage automatique et de l'IA générative dans la collecte, le traitement, le stockage et la distribution des données à caractère personnel.

« L'approche fondée sur des principes du RGPD perd de son efficacité lorsqu'il s'agit d'orienter les pratiques, car les organisations sont déterminées à participer à la course à l'IA, quelles qu'en soient les conséquences », a déclaré Sophie Stalla-Bourdillon, conseillère principale en matière de confidentialité et ingénieure juridique chez Immuta, fournisseur de plateformes de sécurité des données. « Imaginez un robot qui ne peut être que mis hors tension, mais pas reprogrammé, et vous comprenez le problème posé par l'IA et le RGPD », ajoute Davi Ottenheimer, vice-président chargé de la confiance et de l'éthique numérique chez Inrupt, fournisseur de logiciels d'infrastructure de données.

Selon Tom Moore, directeur général senior du cabinet de conseil Protiviti, le RGPD ne traite pas directement la question des biais algorithmiques qui pourraient être présents dans les données d'entraînement ; il ne rend pas pleinement compte de la complexité des chaînes d'approvisionnement de l'IA et de la responsabilité en cas de préjudice impliquant plusieurs parties ; il ne traite pas directement les préoccupations sociétales plus larges et les questions éthiques liées à l'IA au-delà de la protection des données ; et il ne couvre pas les risques et les défis spécifiques à chaque secteur.

La loi européenne sur l'intelligence artificielle, un « cadre réglementaire pour l'IA » récemment adopté, vise à clarifier les pratiques en matière d'IA, les systèmes d'IA à haut risque et autres systèmes d'IA, ainsi que des concepts tels que les systèmes et modèles d'IA à usage général. « Jusqu'à ce que les autorités fournissent des détails sur la mise en œuvre, et même après, les professionnels du secteur voudront travailler avec leurs conseillers pour les aider à évaluer les implications de la loi », a conjecturé M. Moore.

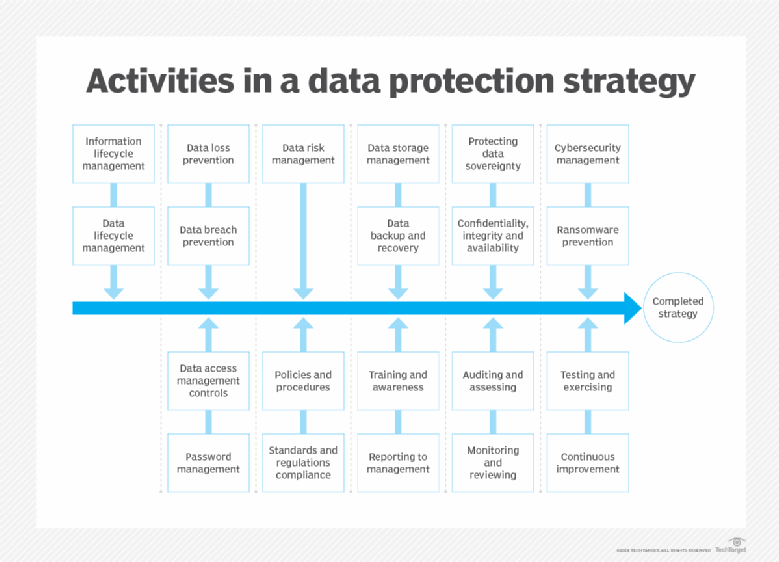

Meilleures pratiques en matière de stratégie de protection des données

Les entreprises sont confrontées à de nombreux défis en matière de protection des données qui nécessitent un ensemble de bonnes pratiques afin de respecter les principes fondamentaux et de réduire les risques liés à la collecte, au traitement, au stockage, à la monétisation et à la suppression des données.

Confiance des consommateurs

La méfiance trouve son origine dans un manque de transparence. Les consommateurs ignorent en grande partie comment leurs données sont gérées et partagées, et se demandent si elles sont en sécurité. Les entreprises doivent instaurer la confiance auprès des consommateurs en veillant à ce que les accords de confidentialité des données soient rédigés dans un langage simple et d'une longueur raisonnable, en leur offrant une vue complète à 360 degrés de leurs informations et en leur proposant une option facile pour refuser l'utilisation de leurs données.

Fragmentation des lois et réglementations

Les entreprises doivent composer avec la multiplication des lois et réglementations en matière de protection des données. Elles doivent planifier et allouer des ressources suffisantes pour s'assurer que les parties prenantes concernées se conforment aux exigences réglementaires et alignent les conditions de consentement des consommateurs sur les réglementations en matière de protection des données.

Gouvernance des données

Les entreprises sont responsables de la gestion de la confidentialité, de la conformité et de la surveillance des données. La gouvernance doit être au cœur de toute nouvelle initiative en matière de données. Établissez un cadre basé sur des politiques et des normes régissant la confidentialité des données personnelles dans toute l'entreprise. Comprenez les données de l'organisation et leur utilisation, créez un conseil chargé de la confidentialité des données et encouragez la collaboration.

Perturbation technologique

La technologie est une arme à double tranchant dans les pratiques de protection des données. Elle permet aux entreprises de mieux protéger les données personnelles, mais aussi aux cybercriminels d'attaquer et de compromettre ces données. Elle introduit également des risques. Les entreprises doivent évaluer les nouvelles technologies, leurs risques potentiels et les moyens de les atténuer. Elles doivent placer la confidentialité des données au premier plan de leurs décisions en matière de nouvelles technologies, développer les connaissances et la collaboration en matière de confidentialité des données à l'échelle de l'entreprise, et résister aux pressions financières qui les poussent à mettre en œuvre de nouvelles technologies sans diligence raisonnable.

Opérations sur les données

Pour faire face aux quantités massives de données personnelles qui affluent dans les coffres des entreprises, celles-ci doivent mettre en place des contrôles de confidentialité dans les systèmes modernes et moderniser les systèmes plus anciens. Ne collectez, ne conservez et ne partagez les données que dans la mesure nécessaire au fonctionnement de l'entreprise, concevez des systèmes en tenant compte de la confidentialité des données et mettez en œuvre une automatisation intelligente basée sur des politiques.

AI adoption

L'IA s'est infiltrée dans pratiquement tous les aspects des opérations commerciales, permettant des processus plus fluides et une plus grande productivité. Cependant, les mesures de sécurité ou les garde-fous pour l'IA sont souvent inadéquats et parfois compromis par des biais et des inexactitudes. L'introduction de l'IA générative aggrave le risque. Les entreprises doivent comprendre les risques associés à l'IA et procéder avec prudence. Planifiez soigneusement le transfert de la gestion de la confidentialité des données des humains vers les machines, évaluez et testez en permanence les biais algorithmiques, depuis l'acquisition des données jusqu'à leur livraison, et alignez les valeurs de l'IA sur celles de l'entreprise.

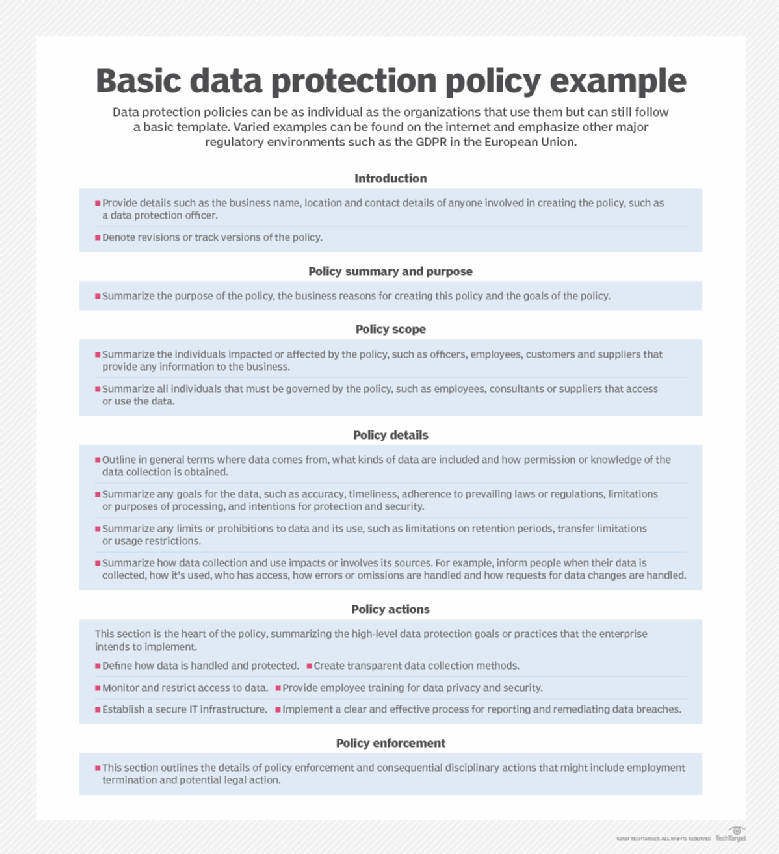

Élaboration d'une politique de protection des données

Afin de protéger leurs informations sensibles, de se conformer à toute une série de lois régionales et d'éviter des sanctions sévères, les entreprises doivent nécessairement établir et mettre en œuvre des politiques internes de protection des données qui coïncident avec leurs objectifs commerciaux et les réglementations en matière de confidentialité des données. Mais les étapes nécessaires à l'élaboration d'une politique de protection des données peuvent être aussi variées que les données collectées et les lois sur la confidentialité auxquelles les entreprises doivent se conformer.

Avant d'élaborer une politique de protection des données, il est important de réaliser un audit de confidentialité des données, un processus d'examen complet visant à évaluer la manière dont l'organisation traite les informations personnelles. L'audit nécessite un examen minutieux des données collectées, des moyens utilisés pour les traiter et des mesures de sécurité mises en place pour les protéger. Son champ d'application englobe généralement les politiques, procédures et pratiques qui garantissent la conformité avec les lois et réglementations applicables, telles que le RGPD et le CCPA susmentionnés.

L'un des moyens les plus efficaces pour évaluer la sécurité et la protection des données critiques d'une entreprise consiste à réaliser une analyse d'impact relative à la protection des données (AIPD). Une AIPD permet de garantir l'accessibilité des données, la protection de leur intégrité contre les attaques et leur disponibilité.

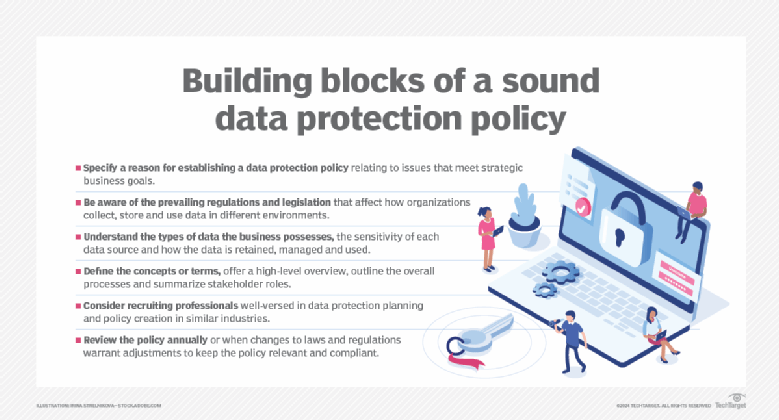

Les politiques de protection des données n'ont pas de structure définie ni de modèle spécifique. Cela peut être une chance pour les entreprises, car chaque organisation est différente et adhère à ses propres objectifs spécifiques. Néanmoins, les entreprises opérant dans la même région sont soumises aux mêmes réglementations et obligations fondamentales en matière de protection des informations personnelles des clients. Les éléments suivants sont essentiels pour élaborer une politique de protection des données qui satisfasse aux exigences de conformité réglementaire et réponde aux objectifs commerciaux :

- Précisez la raison pour laquelle vous établissez une politique de protection des données relative à des questions qui répondent à des objectifs commerciaux stratégiques.

- Soyez au courant des réglementations et législations en vigueur qui régissent la manière dont les organisations collectent, stockent et utilisent les données dans différents environnements.

- Comprenez les types de données détenues par l'entreprise, la sensibilité de chaque source de données et la manière dont les données sont conservées, gérées et utilisées.

- Définissez les concepts ou les termes, offrez une vue d'ensemble, décrivez les processus généraux et résumez les rôles des parties prenantes.

- Envisagez de recruter des professionnels expérimentés dans la planification de la protection des données et l'élaboration de politiques dans des secteurs similaires.

- Révisez la politique chaque année ou lorsque des modifications apportées aux lois et règlements justifient des ajustements afin de garantir la pertinence et la conformité de la politique.

Tendances et attentes en matière de protection des données

Les entreprises, les consommateurs et les régulateurs s'adaptent en permanence à un environnement complexe et en constante évolution en matière de protection des données et de confidentialité. Plusieurs des tendances suivantes devraient influencer la manière dont les entreprises collectent, traitent, gèrent, sécurisent et diffusent les informations personnelles et sensibles :

- L'IA et son double tranchant domineront le paysage en fournissant aux entreprises des méthodes nouvelles et améliorées pour protéger leurs données, tout en permettant aux cybercriminels de voler et de compromettre des informations confidentielles.

- Les entreprises continueront à rattraper leur retard face aux progrès quasi quotidiens des capacités de l'IA générative.

- Le coût de la protection de la confidentialité des données augmentera en raison de l'augmentation des investissements des entreprises dans les outils et les techniques, ainsi que dans l'expertise juridique et technique.

- À mesure que les lois sur la protection des données et la confidentialité se multiplient à l'échelle nationale et régionale, les entreprises rechercheront davantage de clarté et d'orientation en matière de réglementation, en particulier en ce qui concerne les implications de l'IA.

- Tout comme le RGPD a influencé la manière dont les entreprises et les consommateurs perçoivent les données à caractère personnel, ses dispositions pourraient influencer le développement et le déploiement de l'IA de plusieurs manières.

- Les consommateurs férus de technologie, soutenus par des réglementations plus nombreuses et plus strictes en matière de protection des données et de confidentialité, chercheront à exercer un contrôle accru sur leurs informations personnelles.

- Le projet de loi bipartite tant attendu sur la protection des données personnelles aux États-Unis, actuellement en discussion au Congrès, pourrait, s'il était adopté, éclipser les lois de protection des États, créant ainsi davantage de confusion ou renforçant la cohésion en matière de protection des droits à la confidentialité des données des consommateurs.

- La perception qu'a la société de la propriété et du contrôle des données continue d'évoluer, et la « confidentialité par défaut » pourrait devenir la norme.

- Les entreprises vont accorder une attention accrue à la sécurité et à l'éthique numériques et instaurer une culture axée sur la valeur des données.

- La vente de données personnelles, qu'elles soient fournies volontairement ou volées, est une activité très lucrative qui va donner naissance à une économie à part entière reposant sur les données personnelles.

Ron Karjian est rédacteur et auteur spécialisé chez TechTarget, où il traite des thèmes liés à l'analyse commerciale, à l'intelligence artificielle, à la gestion des données, à la sécurité et aux applications d'entreprise.

Stephen J. Bigelow, Paul Crocetti, Stacey Peterson et Kim Hefner ont contribué à cet article.