Les dessins du MagIT

-

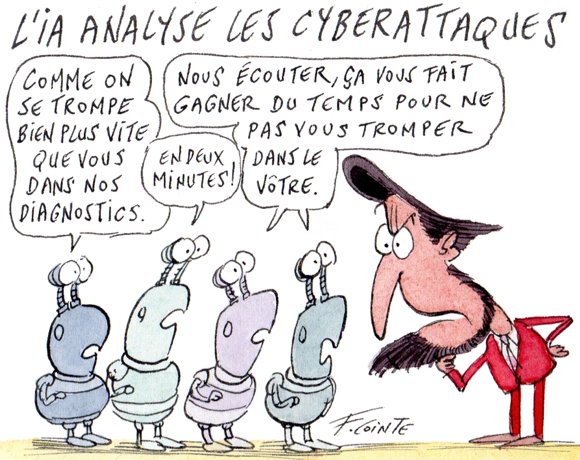

L’Enisa lance une base de données européenne sur les vulnérabilités

La nouvelle base de données de l’Union européenne sur les vulnérabilités est conçue pour offrir une source d’information plus large et plus transparente sur les nouvelles vulnérabilités.

-

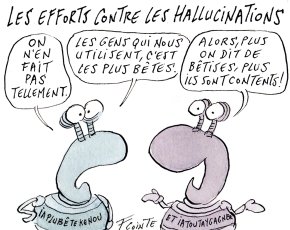

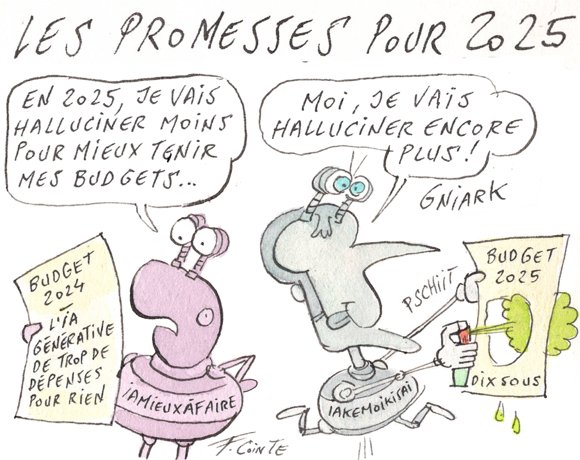

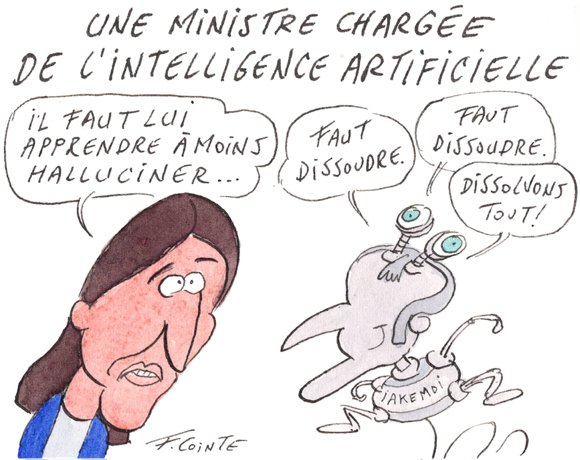

Hallucinations des IA : une fiabilité tronquée au nom de l’utilité

Après avoir évoqué son projet lors du sommet de l’IA parisien en février, Giskard a présenté les premiers résultats de son benchmark Phare. Les chercheurs du spécialiste de l’évaluation d’applications d’IA générative mettent en lumière certains mécanismes qui provoquent les hallucinations et identifient les LLM les moins risqués.

-

Ransomware : les comptes peu reluisants de LockBit 3.0

Les données extraites le 29 avril d’une interface d’administration de la franchise mafieuse fournissent un éclairage nouveau sur ses activités. Moins de 9 % des cyberattaques menées sous la bannière de LockBit ont donné lieu un à paiement de rançon

-

Cloud : Microsoft veut affirmer son soutien aux Européens

Dans un contexte géopolitique qu’il considère comme « volatile », le fournisseur du second plus important cloud public écrit une lettre aux Européens pour leur garantir qu’il soutiendra leur besoin de souveraineté.

-

OVHcloud gagne en appel face à Bâti Courtage

La Cour d’appel de Douai vient d’infirmer le jugement du tribunal de commerce de Lille qui considérait l’hyperscaler responsable de ne pas avoir stocké ses sauvegardes sur un site distant. La nouvelle décision de justice considère que rien ne l’y obligeait.

-

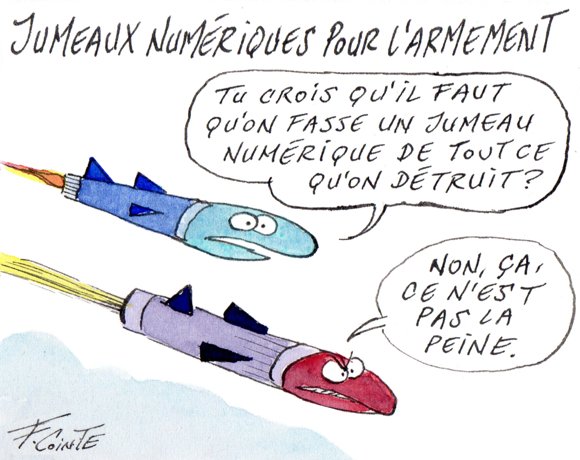

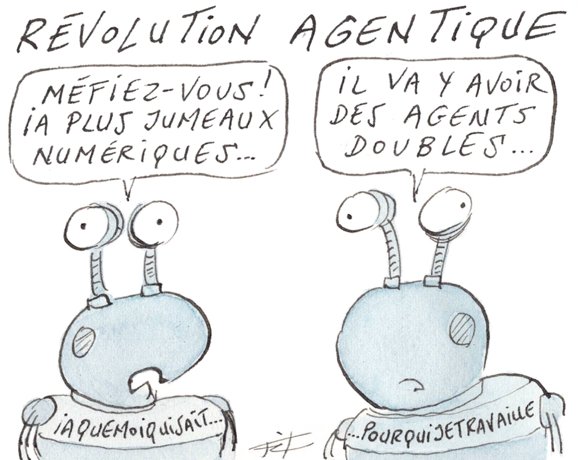

Jumeaux numériques : ces défis à relever par les industriels de La Défense

Le Digital Twin Consortium publie un livre blanc pour relever les défis de l’adoption du jumeau numérique dans les industries de l’aérospatiale et de la défense, en soulignant les exigences pour déployer avec succès les technologies d’habilitation de cette couche de simulation et d’observabilité.

-

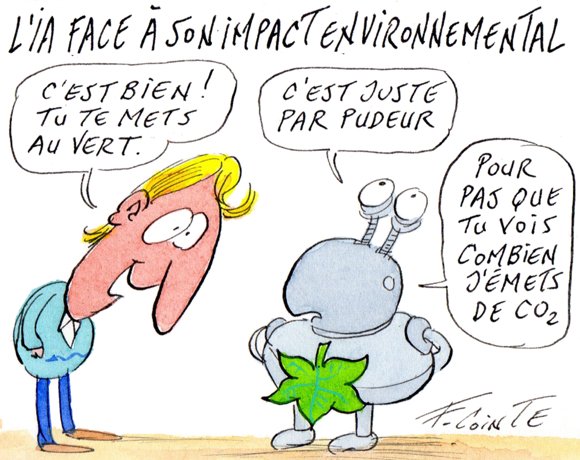

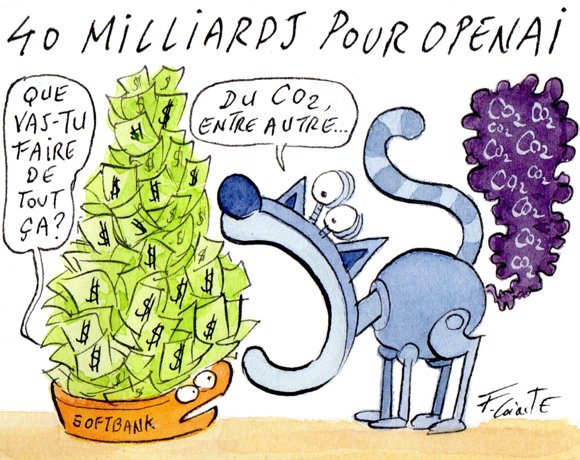

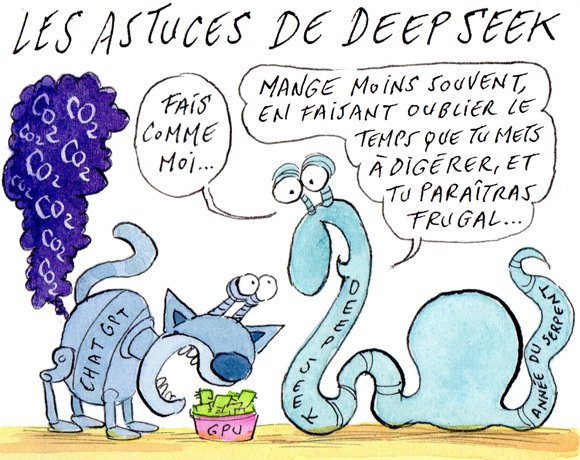

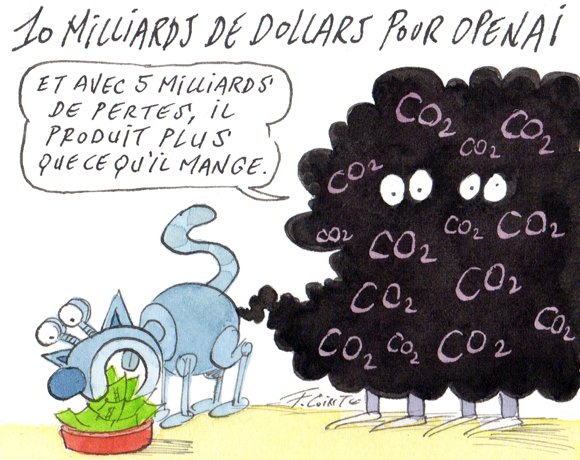

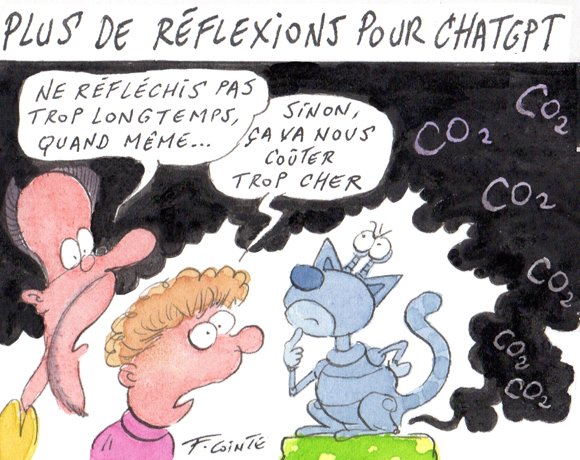

L’impact énergétique de l’IA en manque de transparence

Lors de la conférence ChangeNow, James Martin (fondateur de BetterTech) et Axelle Lemaire (directrice développement durable chez Sopra Steria) ont réclamé à OpenAI de transmettre les données sur la consommation énergétique réelle de ses services. Un exercice difficile qui transparaît dans un rapport mené par l’agence internationale de l’énergie.

-

France Télévisions mise sur une adoption pragmatique de l’IA générative

France Télévisions se concentre sur un nombre limité de cas d’usage de l’IA générative voués à être déployés à l’échelle du groupe. À cela s’ajoute des projets plus innovants spécifiques aux métiers de l’information, comme le marquage de reportages et l’identification des signaux faibles pouvant renseigner sur la naissance de phénomènes sociaux

-

Lip-Bu Tan réorganise Intel à sa main

Le nouveau PDG du fondeur américain aplatit la pyramide des responsabilités pour qu’on lui rapporte directement les activités. La responsable des produits attend de connaître son nouveau rôle, l’actuel CTO annonce son départ inattendu à la retraite et 20 000 emplois sont menacés.

-

EuroStack : l’initiative qui veut donner une place à l’Europe dans le cloud

Une initiative industrielle, sorte d’« Airbus des données et du cloud », veut fédérer les forces numériques européennes pour exister face aux géants américains. Avec à la clé l’espoir d’une souveraineté numérique retrouvée et d’une réindustrialisation. Une ambition louable, mais irréaliste ?

-

Green IT : AWS mise sur l’optimisation par les clients

Plutôt que de s’évertuer à fournir des métriques précises sur la consommation électrique réelle de ses infrastructures, AWS vante ses pratiques plus ou moins opaques, puis encourage et accompagne ses clients dans la « modernisation » de leurs charges de travail afin de baisser leurs usages.

-

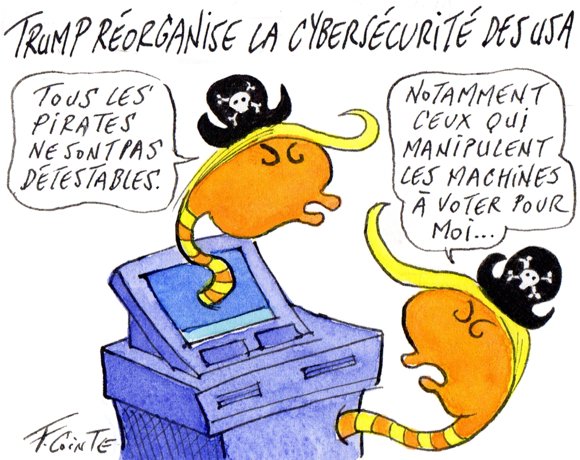

L’Administration Trump en campagne contre son agence nationale de cybersécurité

Le président des États-Unis vient de signer un mémorandum révoquant toute habilitation de sécurité active détenue par Chris Krebs, ancien patron de l’agence américaine de la cybersécurité et de la sécurité des infrastructures. Une décision tout sauf isolée.

-

Portrait-robot d’un « Agent IA »

Qu’est-ce que l’IA agentique ? La définition reste vague. Mais des points communs existent entre les différentes approches. Plusieurs experts les listent pour dresser un portrait plus clair de cette technologie d’automatisation riche de promesses.

-

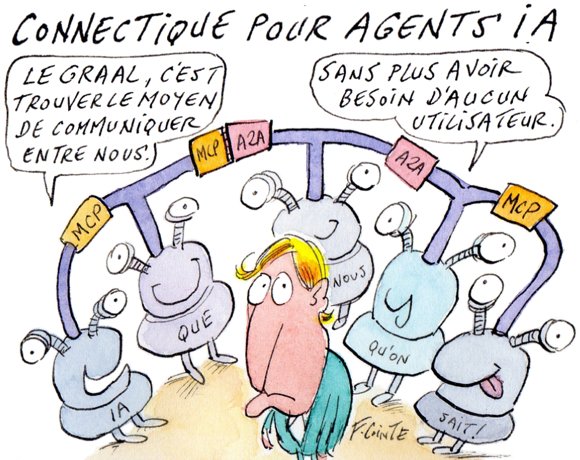

A2A, le protocole de Google pour faire converser les agents IA entre eux

Lors de sa conférence annuelle Next 25, Google Cloud a présenté Agent2Agent, un protocole open source pour orchestrer les échanges nécessaires à l’accomplissement de tâche par un essaim d’agents IA. Soutenu par plus de 50 partenaires technologiques, le projet suscite pourtant une certaine méfiance.

-

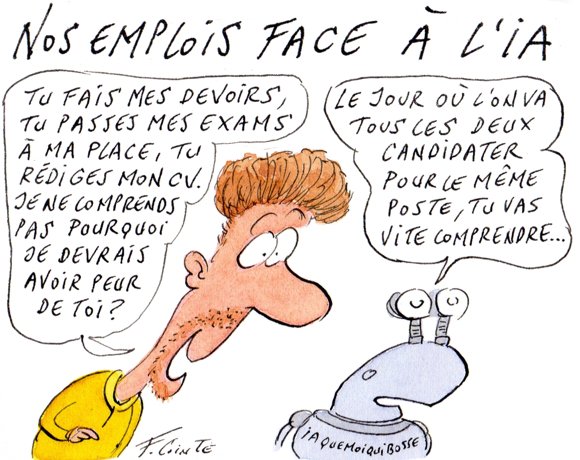

L’IA, un vrai risque pour l’emploi

L’Organisation des Nations Unies met en garde contre une transformation radicale du tissu économique et social mondial. En cause : l’intelligence artificielle, qui pourrait détruire plus d’emplois qu’elle n’en crée, accroître la polarisation des métiers au sein des pays, et creuser les inégalités entre pays.

-

Brèche : Oracle confirme en privé auprès de ses clients

Toujours publiquement silencieux sur la brèche revendiquée par un acteur malveillant fin mars, sur son infrastructure Cloud, Oracle apparaît confirmer l’incident à ses clients, en privé.

-

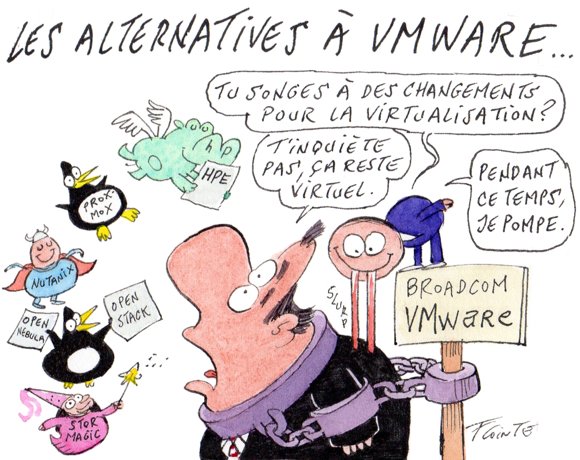

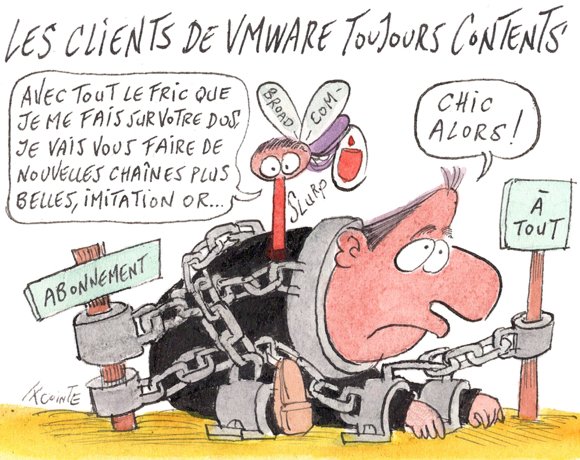

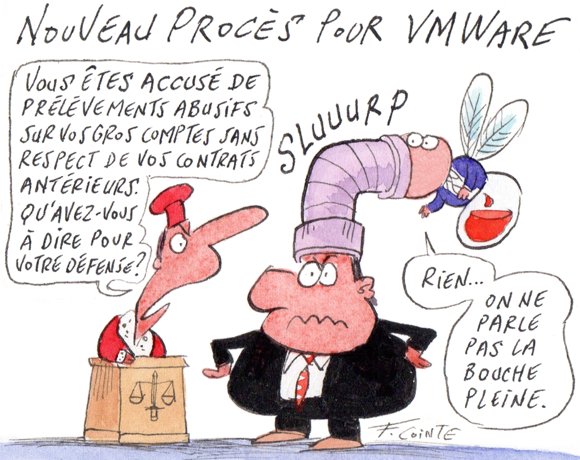

Cheops Technology s’éloigne à son tour de VMware

Le prestataire français, longtemps supporter de VMware sur ses offres de cloud privé, se tourne à présent vers Nutanix et Kubernetes. Simultanément, Broadcom durcit encore ses conditions commerciales, comme pour lui donner raison.

-

Softbank réunira jusqu’à 40 milliards de dollars pour OpenAI

Si OpenAI termine sa transition capitalistique, elle empochera 40 milliards de dollars auprès de différents investisseurs. Sinon, la startup devra se contenter de la moitié de la somme.

-

Le collaboratif à l’ère de l’intelligence artificielle

L’IA générative est arrivée en force dans les outils collaboratifs. « En force » semble d’ailleurs être le bon terme, car si certains cas d’usage répondent à des besoins pertinents (synthèse de documents par exemple, ou résumés de réunions en visio), d’autres ont laissé les entreprises de marbre. Obligeant certains éditeurs à intégrer la GenAI nativement, « gratuitement » selon leur mot…, mais en augmentant le prix de base de l’abonnement à leurs suites.

-

Comment LeMagIT expérimente les IA sur machines personnelles

Google Gemma, Meta Llama, Mistral ou encore DeepSeek sont téléchargeables gratuitement pour être utilisés sur une machine personnelle sans payer de services en ligne ni exposer ses données en cloud. Mais avec quels résultats ? LeMagIT a testé ses propres cas d’usage.

-

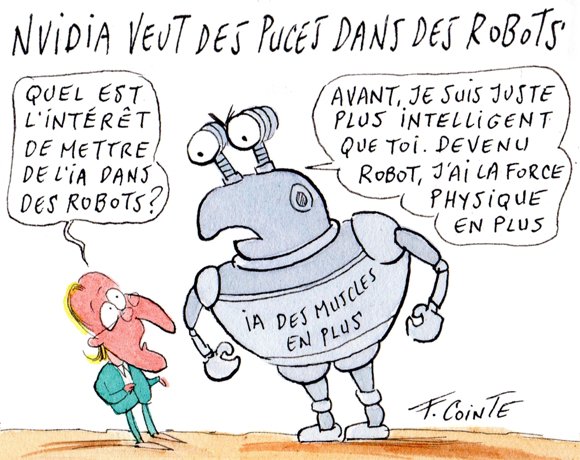

Nvidia recentre sa production sur les GPU haut de gamme

Malgré un catalogue a priori aussi riche qu’auparavant, les nouveaux GPU Blackwell ne seront d’abord disponibles que sur un nombre très limité de modèles. Le très haut de gamme GB200 pour les hyperscalers et des cartes RTX pour le reste du monde.

-

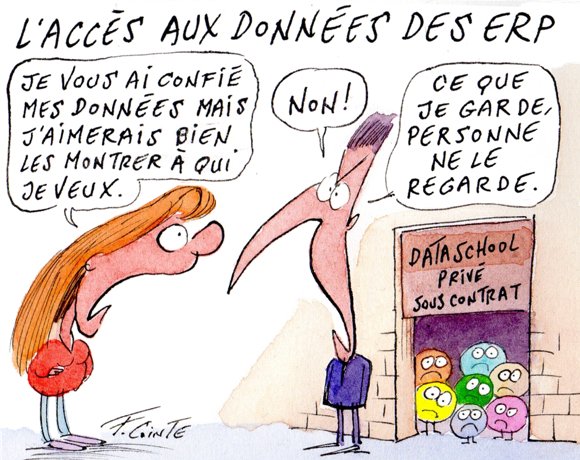

Celonis poursuit SAP pour entrave à l’accès aux données ERP

Celonis intente un procès à SAP au sujet de l’accès de tiers aux données pour ses applications d’exploration des processus.

-

Sécurité Cloud : Google s’offre Wiz pour 32 milliards de dollars

Après une tentative infructueuse à l’été 2024, Google vient d’annoncer le rachat de Wiz.io. Mais pour 9 milliards de plus que ce qu’il avait proposé initialement.

-

Comment Huawei va tenter d’imposer son cloud en Europe

Huawei Cloud se veut un cloud public avec des services plus originaux que ceux des hyperscalers américains concernant l’IA. Mais le fournisseur chinois semble surtout chercher à le vendre sous la forme d’instances privées, sur site, aux entreprises.

-

D-Wave a-t-il atteint la suprématie quantique ?

Le constructeur canadien, D-Wave affirme avoir réalisé avec un ordinateur quantique une simulation qui aurait demandé un million d’années avec l’informatique classique. Alors que le constructeur canadien essuie une pluie de critiques de la part du milieu scientifique, suite à cette revendication de suprématie quantique, la technologie qu’il met en œuvre a le mérite de mieux s’attaquer aux dysfonctionnements qui plombent le secteur.

-

ECM en France : les entreprises accrochées à des outils obsolètes ?

Selon un état des lieux de l’Enterprise Content Management en France, les entreprises seraient largement équipées d’outils de gestion documentaires, mais avec des solutions vieillissantes. Leur modernisation serait entravée par des contraintes budgétaires. Quant à l’IA, elle est regardée avec prudence.

-

L’IA générative va bouleverser les comportements d’achat

L’IA générative serait en train de remplacer les moteurs de recherche. Selon Akeneo, c’est un véritable changement de paradigme auquel l’e-commerce va devoir faire face dans les deux-trois prochaines années, en améliorant grandement la qualité des données présentes dans les fiches produit.

-

DeepL remet de l’humain dans la boucle pour affiner ses traductions

Spécialiste de la traduction par IA, DeepL annonce une fonctionnalité destinée à améliorer ses résultats en questionnant l’utilisateur lors du processus. Une approche qui doit permettre d’adapter les résultats

-

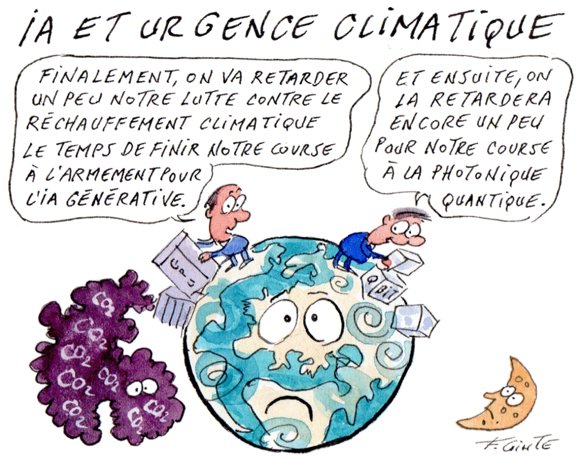

Que reste-t-il du Green IT à l’ère de l’IA ?

La course à l’armement, en matière d’infrastructures pour l’intelligence artificielle, éclipse les efforts à faire pour consommer moins d’électricité dans les datacenters. Comment peut-on dire que nous nous dirigeons vers une informatique plus éco responsable et, dans le même temps, présenter de nouvelles baies de serveurs cinq à huit fois plus énergivores qu’à l’époque de la pandémie de Covid-19 ? C’est tout le paradoxe du Green IT dans la nouvelle ère de l’IA : il ne s’agit plus de réduire la consommation des datacenters, il s’agit juste, à présent, de limiter les effets de son emballement.

-

Ransomware : quelles vulnérabilités sont exploitées, et quand ?

Les cybercriminels exploitent des vulnérabilités critiques pour conduire certaines de leurs attaques. Mais quand ? Avant que les correctifs ne soient disponibles ? Plus tôt encore ? Le cas Black Basta fournit un nouvel éclairage.

-

Rachat d’HashiCorp : IBM prié de ne pas reproduire le scénario Broadcom-VMware

Dix mois après l’avoir annoncé, IBM confirme l’acquisition de HashiCorp. Entretemps, l’affaire Broadcom-VMware a marqué les esprits (et miné des budgets IT). Au vu du pouvoir qu’exerce Big Blue sur Terraform et d’Ansible, les professionnels de l’IT lui demandent de ne pas en abuser.

-

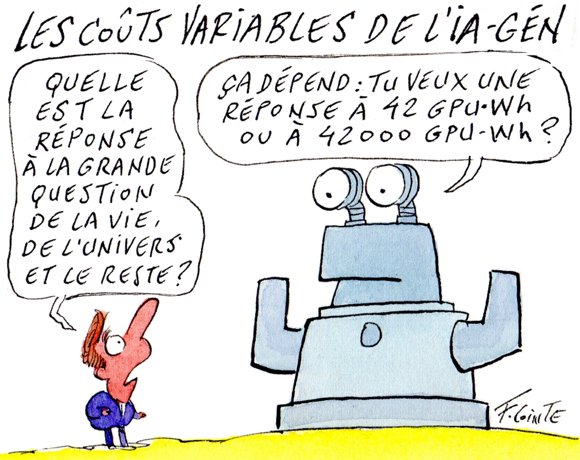

IA : les grands modèles consomment jusqu'à 61 000 fois plus d'énergie que les petits

L’AI Energy Score met en évidence l’énorme disparité entre les modèles de deep learning et les grands modèles de langage en matière d’énergie consommée à l’inférence. Un écart global de facteur 61 000 entre les 166 modèles testés, justifié par leur taille, mais aussi leurs différents usages.

-

Ransomware : sur la piste trouble de l’un des leaders de Black Basta

Les échanges internes au groupe Black Basta divulgués la semaine dernière offrent une nouvelle opportunité d’enquêter sur l’un de ses leaders : tramp. Il pourrait avoir été arrêté en Arménie en juin 2024, avant d’être relâché.

-

Les USA vont taxer les importations de semiconducteurs

Donald Trump a annoncé que les puces et mémoires gravées ailleurs que sur le sol américain seront également lourdement taxées, de 25 % en avril à 100 % d’ici à la fin de l’année.

-

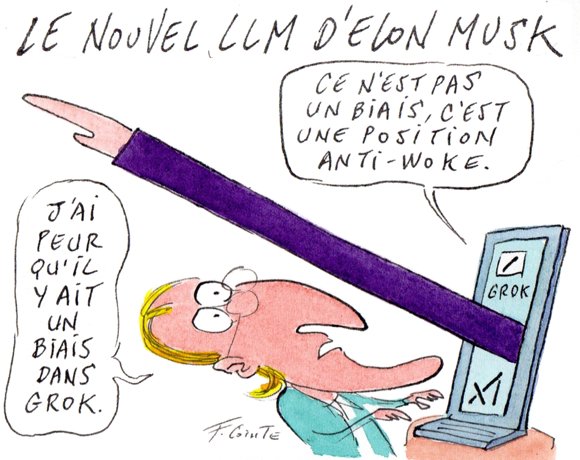

Grok-3 pose des enjeux de transparence

La startup américaine assure que ses prochains modèles de raisonnement de la collection Grok-3 surpassent ceux de Google et d’OpenAI. Ils sont aussi peu transparents, encore moins ouverts et posent des questions d’éthiques.

-

Puces pour l’IA : la production menace de ne pas suivre la demande

Les États occidentaux ont décidé d’investir des milliards pour déployer sur leurs territoires d’immenses quantités de GPU, tandis que les géants d’Internet réservent en avance la majorité de la production de Nvidia. Pendant ce temps, les usines ne fabriquent pas plus.

-

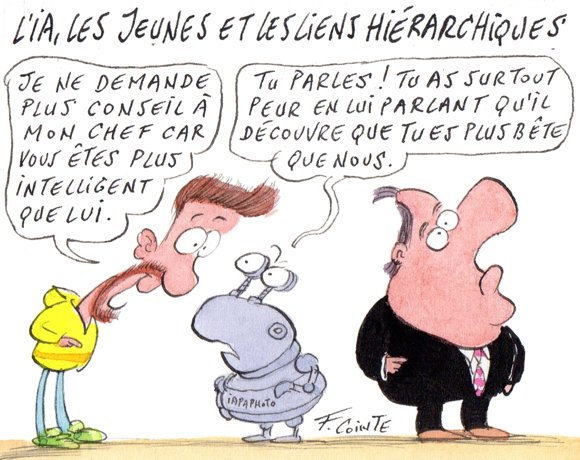

Comment l’IA transforme l’organisation du travail

L’intelligence artificielle n’est pas encore majoritaire dans les entreprises françaises, mais elle a déjà des effets. C’est ce que note une étude Odoxa pour le cabinet de conseils Artefacts. Mais pour que les choses se passent bien, il faut former et accompagner les employés. Une évidence qui ne serait pas forcément appliquée.

-

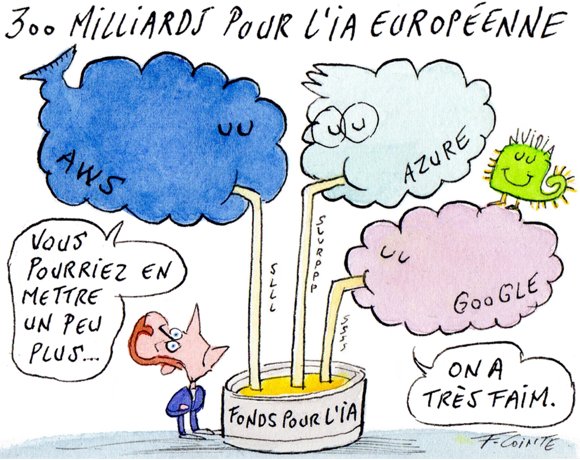

Sommet sur l’IA : la France et l’Union européenne répliquent à Stargate

Après que la France a annoncé 109 milliards d’euros d’investissements futurs dans des infrastructures d’IA sur son territoire, c’est au tour de la Commission européenne de « mobiliser » jusqu’à 200 milliards d’euros. Des investissements majoritairement étrangers, qui impliquent une application « favorable à l’innovation » des réglementations.

-

Sommet sur l’IA : les étoiles s’alignent pour Mistral AI

Bien conscient du souffle que représente le sommet international pour l’action sur l’IA, Mistral AI déploie la grand-voile et multiplie les annonces. La jeune pousse dirigée par Arthur Mensch bénéficie désormais du soutien

-

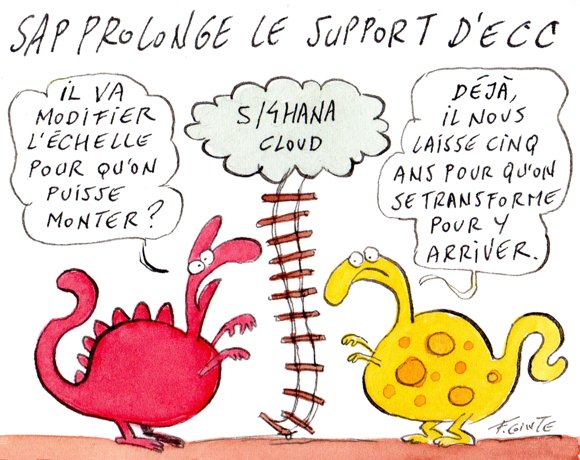

SAP étend le support d’ECC pour certains gros clients

SAP confirme qu’une option de transition vers son offre Rise with SAP permettra aux grandes entreprises aux systèmes complexes de prolonger le support d’ECC au-delà de 2027. Une annonce qui reflète les défis de la transformation cloud.

-

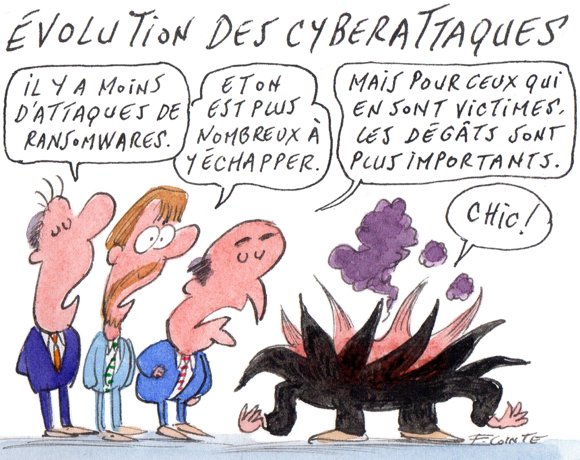

Baisse de 35 % des paiements de rançons en 2024

Alors que le premier semestre 2024 était en passe de dépasser les chiffres record de 2023, Chainalysis a constaté que le volume des paiements de rançons a chuté au cours du second semestre de l’année.

-

2025 sera-t-elle l’année de l’abandon de VMware ?

Selon les analystes, les entreprises vont passer les prochains mois à faire l’inventaire de leurs besoins en virtualisation pour déterminer si une alternative à VMware pourrait mieux leur correspondre. La frénésie semble surtout de mise chez les fournisseurs

-

L’AI Act n’est pas un frein à l’innovation, considère le BCG

Avec l’AI Act, certains systèmes d’IA seront interdits dès le 2 février. Les entreprises doivent dès à présent former leurs équipes et anticiper les prochaines mesures en Europe et ailleurs. En ce sens, le Boston Consulting Group recommande d’instaurer une gouvernance globale afin de se conformer aux réglementations et de s’en servir comme un levier d’innovation.

-

DeepSeek-R1 : ces flous qui jettent le doute sur sa conception

Si la startup chinoise a marqué les esprits avec des modèles moins chers à concevoir, il est intéressant de détailler son approche pour y arriver. DeepSeek se montre particulièrement ouverte sur la méthode, mais elle se garde bien de détailler la provenance des données

-

DeepSeek va-t-il bouleverser le secteur de l’IA ?

La startup chinoise dit avoir entraîné son LLM DeepSeek v3 avec un budget estimé à 5,57 millions de dollars. Une estimation à nuancer, qui n’inclut pas les traitements de données, ni les efforts de conception de l’architecture.

-

L’IA générative séduit les dirigeants, mais son empreinte écologique les questionne

Une étude de NTT Data montre un optimisme des entreprises envers la GenAI avec des investissements en hausse et une recherche active des meilleurs cas d’usage. Mais l’empreinte de la technologie ne laisse pas indifférents les dirigeants – à qui NTT DATA donne des pistes pour mener leurs projets en intégrant cette dimension.

-

Donald Trump supprime le décret de Joe Biden sur les risques de l’IA

Comme promis, le président des États-Unis a abrogé l’Executive Order consacré à la mitigation des risques de l’IA, signé par son prédécesseur. En l’absence d’annonces claires, la décision du dirigeant de la première puissance mondiale laisse

-

AI Act : de nombreuses lois s’appliquent déjà

Bien que les autorités européennes se posent en fer de lance de la régulation sur l’IA et inspirent les régulateurs, ses effets seront limités outre-Atlantique. Le texte n’aurait pas la force du RGPD, tandis que les divergences entre les États membres de l’UE sont de plus en plus visibles.

-

Nomios mise sur l’IA de Qevlar pour épauler ses analystes

IA appliquée à la cybersécurité : Nomios passe Qevlar en production. Après 8 mois de tests, le prestataire de services de sécurité managés mise sur l’IA de Qevlar pour épauler ses analystes dans les premières étapes du traitement des alertes générées par les EDR de ses clients.

-

L’IA peut-elle aider à la décarbonation ?

L’IA fait exploser la consommation énergétique des datacenters, mais pour les industriels elle est aussi une partie de la solution de la décarbonation de leurs activités. Illustration avec Eramet, Schneider Electric et Engie, qui ont recours à l’IA pour optimiser la production d’énergies renouvelables, réduire la consommation des fours ou mieux anticiper la demande.

-

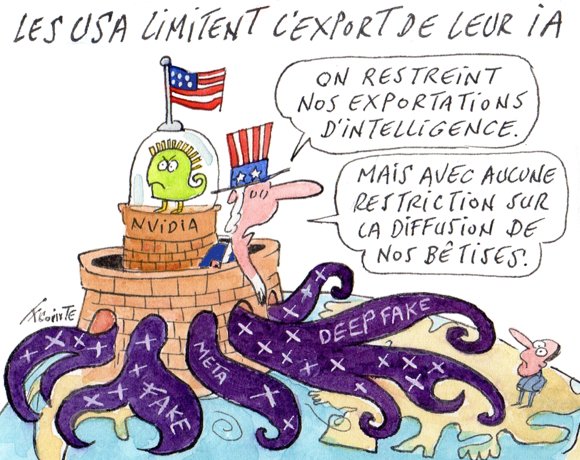

L’Administration Biden restreint l’export de l’IA américaine

Dans un nouveau projet de loi, les USA veulent réguler l’accès mondial aux puces et aux modèles d’IA. 18 pays alliés, dont la France, n’auront pas d’embargo, mais devront demander une autorisation à Washington pour vendre des armes ou installer des datacenters à l’étranger.

-

BNP Paribas passe tout son Oracle sur site dans un cloud… sur site

BNP Paribas lance un vaste projet de modernisation de son infrastructure de bases de données. La banque française va migrer ses 10 000 bases Oracle vers une solution Cloud@Customer. Une offre qui répondrait nativement aux besoins d’innovation, notamment pour l’IA, mais sans sacrifier la sécurité et la confidentialité des informations sensibles, assure son DSI. Qui a tout de même opté pour un chiffrement avec des clefs gérées en interne. Deux précautions valent mieux qu’une.

-

Nvidia adapte ses microservices à l’IA agentique

Le spécialiste des GPU a présenté lors du Consumer Electronics Show 2025 des partenariats et des modèles LLM pour couvrir les cas d’usage liés à l’IA agentique. Il fait surtout un effort pour compresser ses LLM afin de les déployer sur des puces plus abordables.

-

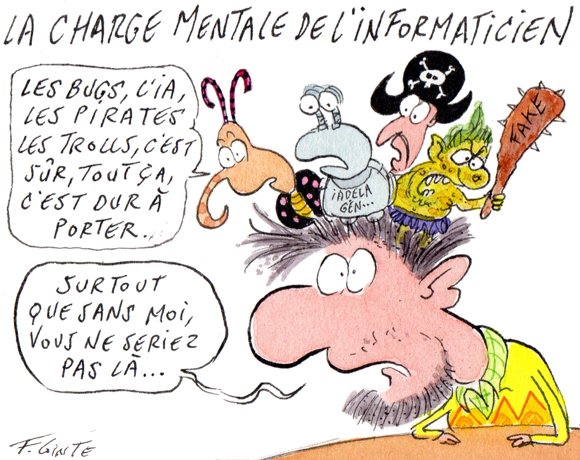

Des responsables cyber sous pression ?

Le Cesin vient de publier, avec Advens, sa seconde étude sur le stress des responsables de la cybersécurité. Un sujet relativement jeune, mais bénéficiant d’un intérêt grandissant, traduisant un besoin d’appréhender objectivement la pression associée à la fonction.

-

Transformation digitale : Des délais et des budgets dépassés en 2024

En 2024, les entreprises ont sous-estimé l’ampleur des chantiers de leurs transformations numériques. C’est la conclusion d’un rapport des sociétés de conseils NTT Data, spécialisée dans les solutions SAP et Natuvion, spécialisée dans la migration de données. Cette étude souligne que seulement 13 % des entreprises auraient réussi à respecter les délais initialement prévus pour leurs projets de transformation. Plus de 70 % des répondants ont signalé un dépassement de 20 % ou plus, et près de la moitié (45 %) ont enregistré un retard d’au moins 30 %.

-

Agentforce 2.0 : Salesforce veut étendre ses agents IA « au-delà du CRM »

Le géant du CRM entend proposer des agents IA capables d’effectuer des tâches de manière autonome au cœur de sa plateforme, mais aussi d’interagir avec des systèmes externes. L’objectif ? Marc Benioff, cofondateur et PDG de Salesforce, expose sa vision d’une « main-d’œuvre numérique » (Digital Labor), des agents robotiques pouvant « augmenter » le travail des humains avec la promesse de maintenir une activité en continu (24 h/24, 7 jours sur 7), de réduire la charge de travail des employés, d’améliorer la productivité et son efficience et « d’étendre les capacités de cibler le marché sans recruter davantage ».

-

Les réseaux sociaux polluent autant que des pays européens, selon le Français Greenly

Une étude de Greenly montre que l’impact environnemental de chaque grande plateforme sociale – à commencer par TikTok (le plus polluant) – est équivalent à celui d’un pays européen. Des facteurs à avoir de plus en plus en tête dans les stratégies marketing digitales

-

SAP cultive les nuances de clouds souverains

D’abord réticent à spécialiser ses solutions pour le cloud souverain, SAP semble avoir pris la mesure de cet enjeu et affirme y répondre de différentes manières, suivant les exigences des autorités nationales. Les hyperscalers

-

Quantique : tout le monde y va alors que rien n’est prêt

Bien que les ordinateurs quantiques ne soient pas encore totalement opérationnels, les premières applications voient le jour dans des simulateurs et des ordinateurs dits bruités. En fait, tout le monde se lance prématurément pour ne pas rater le train. Telle est la conclusion d’une rencontre sur Paris consacrée à l’informatique quantique et organisée par Sopra Steria. > Lire l’article de Stéphane Larcher https://www.lemagit.fr/actualites/366617276/Quantique-pourquoi-tout-le-monde-y-va-alors-que-rien-nest-pret

-

Les éditeurs français face à l’IA générative

L’IA générative commence à mettre sous pression les modèles économiques des éditeurs. « L’IAG transforme radicalement les solutions logicielles », insiste Katya Lainé, présidente de la Commission IA de Numeum dans un livre blanc sur le sujet. Il n’en reste pas moins que le même rapport note que « l’investissement initial peut s’avérer conséquent », et plus épineux encore, que les bénéfices évoqués précédemment restent hypothétiques. « Je ne pense pas que l’intégration de l’IA générative représente véritablement un avantage concurrentiel. Je dirais même que c’est de l’ordre du défensif », renchérit Marc Palazon, directeur général de Smile. « L’IA générative ne représente donc pas tant un avantage concurrentiel qu’une nécessité pour exister ». « Ne pas proposer d’outil ou de service utilisant l’IAG est absolument suicidaire », acquiesce Franck Lefevre, CEO de l’ESN K1 et délégué régional Normandie de Numeum.

-

Cyberattaques : d’où vient la menace ?

Loin de l’imagerie habituelle, les cybercriminels ne se contentent pas de hameçonnage et de pièces jointes malveillantes pour conduire leurs cyberattaques. L’éventail de vecteurs d’attaque est plus large.

-

AWS réduit sa dépendance à Nvidia avec les instances Trainium

Avec un prix horaire un peu inférieur aux instances à base de GPU Nvidia H200 et une puissance de calcul plus variable, les instances basées sur les derniers Trainium veulent séduire les entreprises qui ont besoin d’entraîner des modèles d’IA.

-

Intel : le PDG Pat Gelsinger s’en va

Le patron d’Intel, revenu il y a trois ans pour sauver l’entreprise après dix années d’erreurs stratégiques, n’aura pas eu le temps d’aller au bout de son projet. Le conseil d’administration vient de lui signifier qu’il partait à la retraite.

-

Utiliser l’IA au travail suscite la culpabilité

L’arrivée de l’IA dans les entreprises provoque des émotions fortes chez certains employés. C’est ce que souligne une étude de Slack. Les managers ont tout à gagner à encourager son usage pour apaiser ces tensions.

-

IA Générative : Bercy lance un appel à projets pour les PME

Le gouvernement lance un appel à manifestation d’intérêt pour promouvoir l’usage de l’intelligence artificielle. En parallèle, des guides pédagogiques sont publiés pour accompagner les PME dans l’intégration de cette technologie. > Lire l’article de Philippe Ducellier https://www.lemagit.fr/actualites/366616427/IA-Generative-Bercy-lance-un-appel-a-projets-et-des-outils-pratiques-pour-les-PME

-

GenAI : la production d’énergie ne suivra pas la demande

La montée en puissance de l’IA générative pourrait entraîner des pénuries d’énergie et une hausse des coûts, avertit le cabinet d’analystes. Et à la clef, un objectif « net zero » de plus en plus remis en cause.

-

Atos : l’État ne nationalisera que le supercalcul

Dans le cadre des déboires financiers d’Atos et du sauvetage de ses activités sensibles, l’État semble préférer que Thalès rachète directement la branche dédiée aux systèmes décisionnels pour l’armée et celle qui développe des produits de cybersécurité.

-

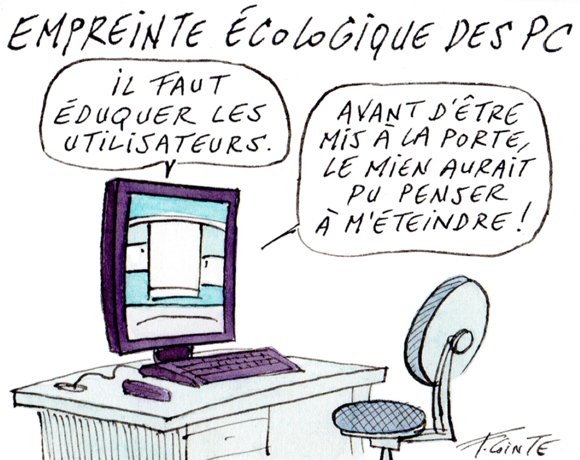

Comment réduire l’empreinte écologique du poste de travail ?

Atos a partagé plusieurs conseils pour faire baisser l’empreinte écologique des postes de travail sans altérer l’expérience utilisateur. Parmi elles, le reconditionnement, la remise à neuf, l’exploitation des heures creuses, ou encore la sensibilisation des employés. Avec à la clé des économies qui peuvent, dans certains cas, se chiffrer en millions d’euros.

-

Les employés français sceptiques face à l’IA

Une étude internationale d’Atlassian tendrait à montrer que les professionnels français sont à la traîne dans l’usage de l’IA. En cause, un usage trop axé sur l’optimisation et pas assez sur l’amélioration ou la transformation des tâches. Et un soutien interne trop faible.

-

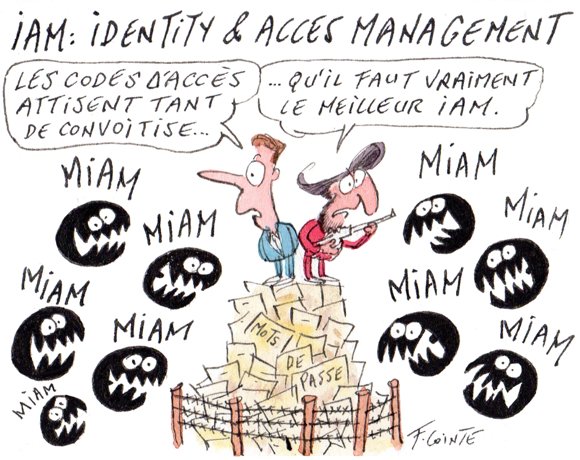

IAM : les entreprises ont un long et difficile chemin à parcourir pour s’améliorer

Une mauvaise gestion des identités et des accès met en péril les données de l’entreprise, mais la voie vers une gestion plus efficace des identités et des accès reste complexe. > Lire l’article de Stephen Pritchard https://www.lemagit.fr/actualites/366615927/IAM-les-entreprises-ont-un-long-et-difficile-chemin-a-parcourir-pour-sameliorer

-

Ouverture officielle du bureau d’OpenAI en France

Lors d’une soirée réunissant près de 400 invités, OpenAI a officialisé l’ouverture de son bureau parisien. Une ouverture saluée en personne par Clara Chappaz, secrétaire d’État à l’IA et au numérique, et depuis X par le président de la République.

-

Datacenters dans l’espace : où en est-on ?

Mettre des datacenters en orbite permettrait de réduire l’utilisation du sol terrestre et les coûts énergétiques, voire améliorerait beaucoup les vitesses de traitement des relevés satellites. Des tests sont menés par HPE et Axiom Space.

-

Broadcom se félicite d’avoir conservé les clients de VMware

L’édition européenne de VMware Explore 2024 était aussi fréquentée que celle des années précédentes. La clientèle, venue se faire expliquer les détails de la prochaine version 9 de VCF, semble s’être résignée aux augmentations radicales imposées par Broadcom.

-

Gartner alerte contre les coûts associés à l’IA générative

Les projets d’intelligence artificielle peuvent rapidement devenir coûteux. Les responsables IT doivent veiller à aligner leurs investissements sur les objectifs métiers, avertit Gartner lors de son symposium européen. > Lire l’article de Cliff Saran

-

L’IA, le télétravail et le fossé générationnel redéfinissent les interactions au travail

La collaboration entre collègues se réduit dans les entreprises. Un phénomène accentué par la montée en puissance de l’intelligence artificielle (IA), le télétravail et les différences générationnelles. Lors de sa conférence ReimagineHR, Gartner a partagé ses constats et ses solutions pratiques pour recréer du lien et renforcer l’engagement au sein des équipes.

-

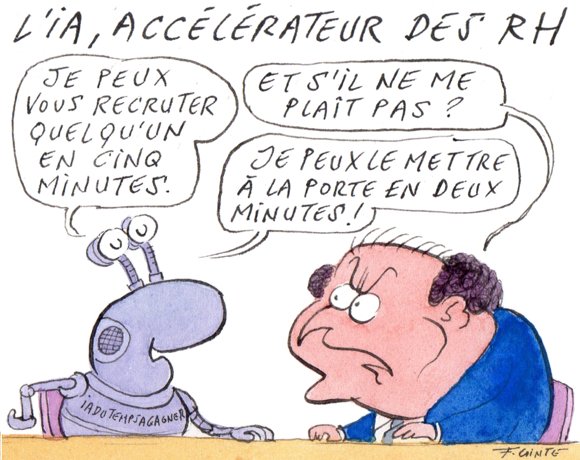

General Motors passe d’un temps de recrutement de 60 jours à 60 minutes

General Motors utilise un chatbot motorisé à l’intelligence artificielle pour faire la sélection des candidats à la place des recruteurs. L’automatisation de la planification est une aide précieuse, mais elle a aussi ses limites et ses défis, avertit Gartner.

-

Infostealers : saisie des infrastructures de Redline et Meta

L’opération, nommée Magnus, a été annoncée ce 28 octobre au matin et pourrait avoir d’importantes conséquences à court, moyen et long terme. Des informations additionnelles sont attendues prochainement.

-

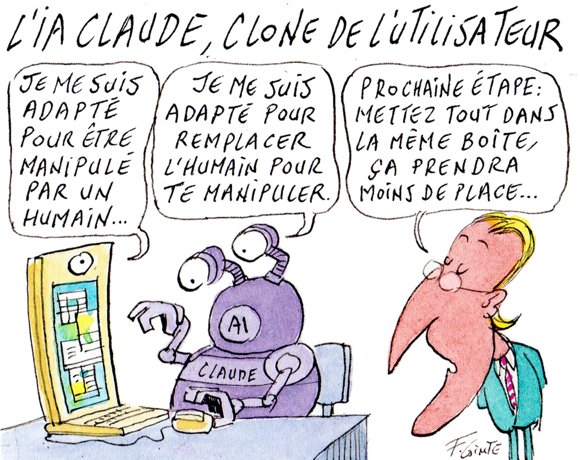

Anthropic veut rapprocher l’IA générative de la RPA

Le fournisseur a présenté la fonctionnalité « computer use », un moyen de confier aux modèles Claude le moyen de manipuler l’interface d’un ordinateur… Comme le ferait un bot RPA.

-

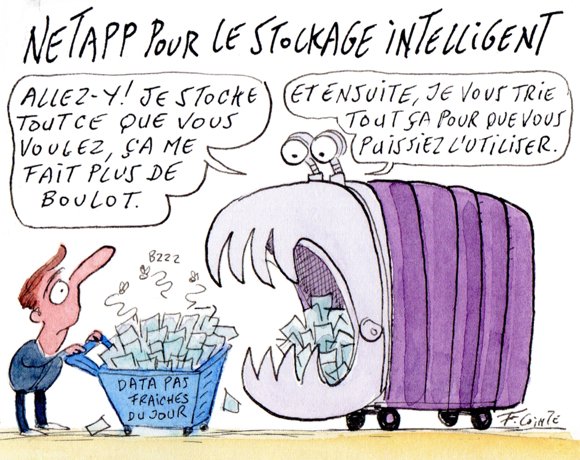

NetApp développe la gestion des données pour se transformer

Les prochaines versions d’OnTap permettront de cataloguer et de convertir les fichiers pour mieux alimenter les applicatifs d’IA. Une manière de ne plus être vu comme un simple fabricant de baies de disques.

-

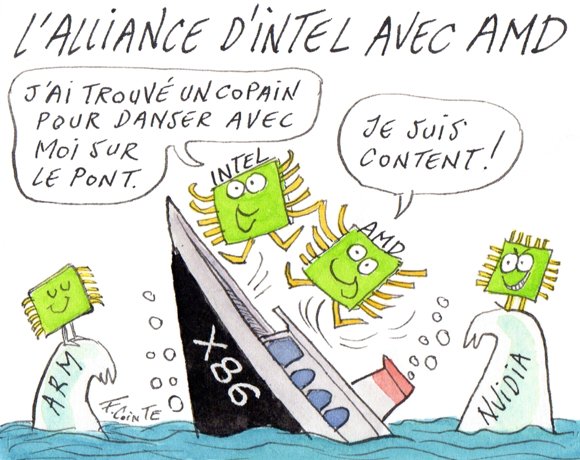

Intel annonce une mystérieuse union avec AMD

Les deux fabricants de semiconducteurs ont profité du salon Lenovo TechWorld 2024 pour annoncer la création du x86 Ecosystem Advisory Group. Manifestement pour mieux exister face aux puces ARM.

-

Quand l’activité cyber des États-nations rejoint la cybercriminalité

Dans son 5e rapport annuel « Digital Defense Report », Microsoft a observé une tendance croissante : des États-nations, comme la Russie et l’Iran, utilisent de plus en plus des cybercriminels et leurs outils pour mener leurs opérations cyber. Publié ce 15 octobre, le rapport couvre les tendances en cybersécurité observées par Microsoft entre juillet 2023 et juin 2024.

-

OpenAI détaille comment des acteurs malveillants abusent de ChatGPT

Alors que les acteurs malveillants utilisent des outils d'IA générative comme ChatGPT pour mener des opérations d'influence électorale et développer des malwares, OpenAI affirme que ces efforts échouent le plus souvent.

-

La gravité des rançongiciels augmente

La fréquence des demandes d’indemnisation en matière de cyberassurance a légèrement diminué au cours du premier semestre 2024, mais la gravité des attaques par rançongiciel a grimpé de 68 %.

-

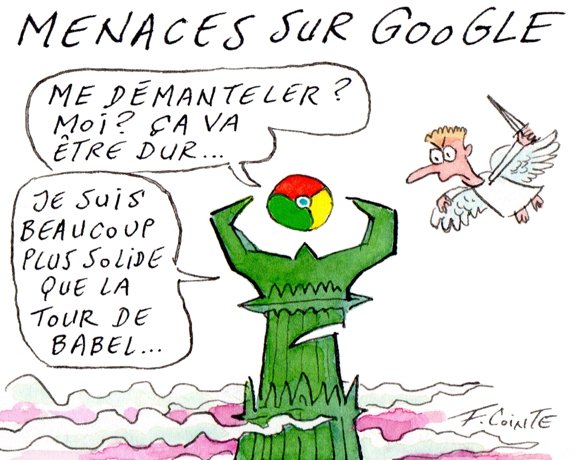

Le gouvernement américain propose de démanteler Google

Après la condamnation de Google en août pour pratiques anticoncurrentielles autour de son moteur de recherche, le ministère américain de la Justice propose des mesures drastiques contre le groupe. Google accuse le gouvernement de biaiser le marché et souligne les risques pour l’innovation.

-

Université Paris-Saclay : RansomHouse revendique le vol de 1 To de données

L’université avait été victime d’une cyberattaque avec rançongiciel le 11 août dernier. Jusqu’ici, le nom de l’enseigne impliquée n’avait pas été communiqué. Les informations relatives à un éventuel vol de données étaient restées limitées.

-

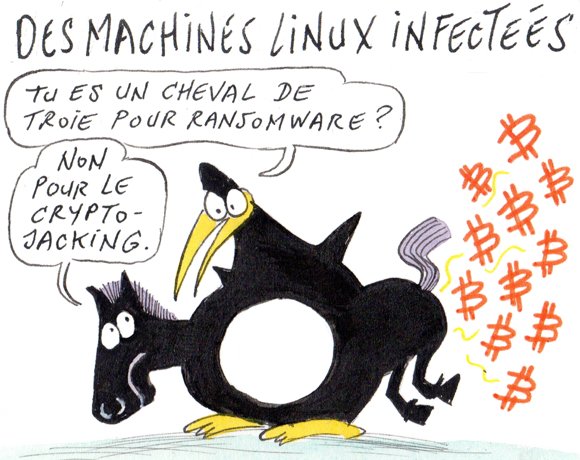

Perfctl détourne les machines Linux pour miner des cryptodevises

Les chercheurs d’Aqua Security pensent que le maliciel perfctl a compromis des milliers de machines Linux au cours des 3 à 4 dernières années, et pourrait continuer.

-

OpenAI rassemble 10 milliards de dollars de liquidité

Après une semaine mouvementée et le départ de plusieurs de ses cadres – dont la directrice technique Mira Murati –, OpenAI semble confirmer son changement de statut en annonçant une levée de fonds de 6,6 milliards de dollars et l’ouverture d’une ligne de crédit de 4 milliards de dollars.

-

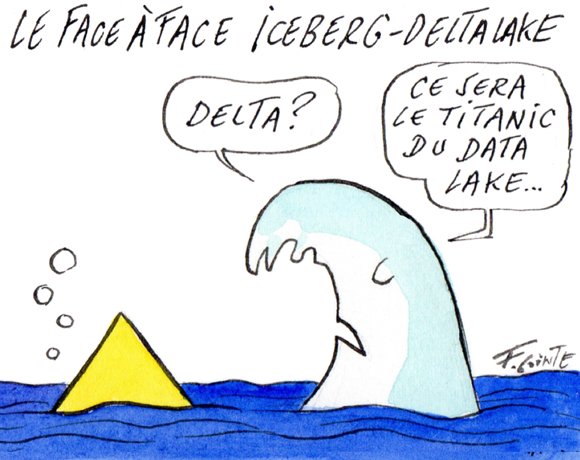

Snowflake enterre Delta Lake

Si le cofondateur et actuel président du produit chez Snowflake est conscient qu’il vend la peau de l’ours avant de l’avoir tué, il est persuadé que le format de données Apache Iceberg a déjà gagné la guerre contre Delta Lake, celui porté par Databricks.

-

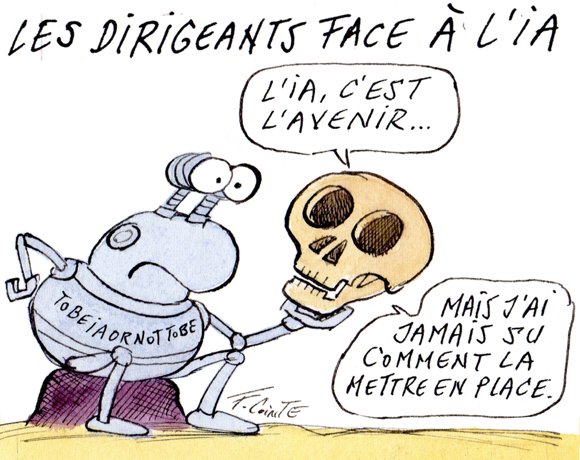

Lente adoption de l’IA en entreprise

Une étude Riverbed révèle un fort engouement pour l’IA, freiné par des défis pratiques. Si 94 % des décideurs voient l’IA comme prioritaire, seuls 37 % des entreprises seraient en effet prêtes à l’implémenter immédiatement.

-

Le pacte européen sur l’IA signé par plus de 126 entreprises

Microsoft, OpenAI, SAP ou encore Salesforce font partie des premiers signataires de cet « engagement volontaire » à respecter certaines dispositions de l’AI Act avant l’heure. En revanche, certains absents, dont Meta, Apple, Mistral AI ou Anthropic se sont particulièrement fait remarquer.

-

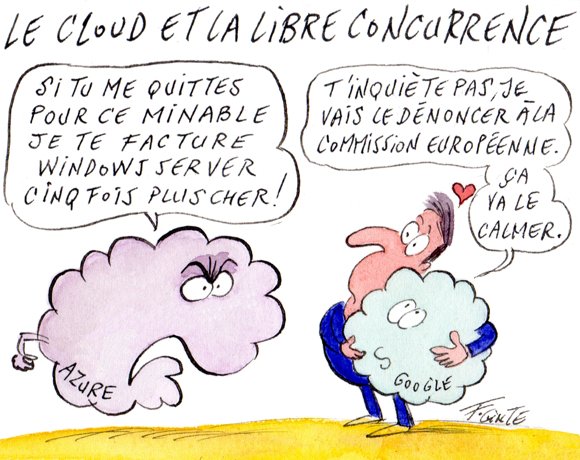

Google dépose plainte contre Microsoft devant la Commission européenne

Google Cloud accuse Microsoft de pratiques anticoncurrentielles sur les licences cloud de Windows Server. Celles-ci seraient « cinq fois plus chères » sur les concurrents d’Azure. Microsoft répond. Le député Philippe Latombe y voit pour sa part la confirmation de l’importance de la réversibilité.

-

Meta prêche l’harmonisation des réglementations européennes

Dans une lettre ouverte signée par des responsables et directeurs scientifiques de plus de 36 entreprises et organisations, Meta prône l’harmonisation de la réglementation affectant les données utilisées lors de l’entraînement de modèles d’IA en Union européenne. Un message qui porterait des arguments légitimes, mais pour une mauvaise cause, selon certains commentateurs.

-

IA : l’année 2025 s’annonce difficile

Impatience envers la Gen AI, hécatombes des projets, retard dans « l’agentique », retour en force du prédictif. Forrester Research dessine des perspectives très prudentes – mais tout de même optimistes – pour l’IA en 2025 et appelle les entreprises à adopter une vision et des stratégies moins impatientes.

-

Microsoft lance la deuxième génération de son agent Copilot

Plus de collaboration, plus de contexte. Mais aussi plus de complexité. Les nouveaux agents à base d’IA générative de Microsoft se dirigent vers l’autonomisation des tâches. En attendant, les entreprises ne doivent pas négliger la formation pour tirer parti de ces nouveaux « Copilots », invite Forrester. > Lire l’article de Philippe Ducellier https://www.lemagit.fr/actualites/366610660/Intelligence-artificielle-Microsoft-lance-la-deuxieme-generation-de-son-agent-Copilot

-

AT&T intente un procès à Broadcom

Comme Thalès, AT&T affirme que le contrat qu'il avait négocié avec VMware avant son rachat par Broadcom n'est pas respecté. Son action en justice reçoit le soutien moral des autres clients pareillement lésés, mais elle n’est pas gagnée d’avance.

-

Avec o1-preview, OpenAI met l’accent sur le raisonnement

Bien que le raisonnement soit une évolution nécessaire vers des flux de travail basés sur des agents d’intelligence artificielle, il ne résout pas le problème des biais dans les grands modèles de langage. La solution est plus complexe qu’il n’y paraît.

-

Ransomware : la France miraculée de l’été 2024 ?

L’été s’est avéré particulièrement calme, en France, sur le front des rançongiciels, avec en particulier un mois d’août exceptionnel. En revanche, à plus grande échelle, l’activité observable des cybercriminels est repartie à la hausse après deux mois de recul.

-

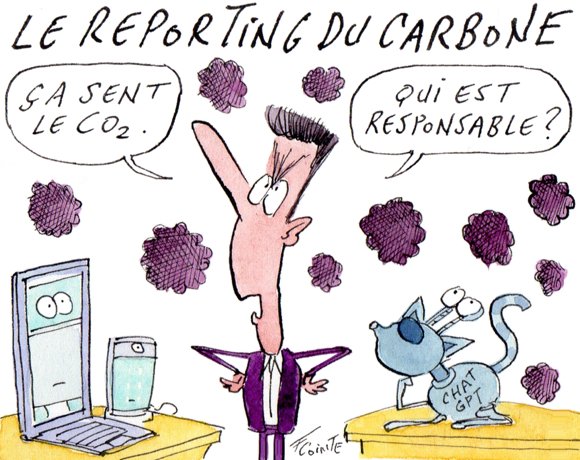

ERP : les outils de reporting du carbone se multiplient

Pour répondre aux besoins de reportings extra-financiers, dont font partie les indicateurs environnementaux, les éditeurs de progiciels de gestion ajoutent de nouvelles offres à leurs gammes. Mais ils ne sont pas les seuls sur ce marché naissant de la mesure et de la gestion des données « vertes ».

-

Signature d’un premier traité à portée internationale sur l’IA

L’UE, le Royaume-Uni, Israël et les États-Unis sont parmi les premiers signataires d’une convention-cadre contraignante sur l’IA concoctée sous la houlette du Conseil de l’Europe. L’organisation espère que le traité, consacré à la supervision des systèmes d’IA par les États qui le ratifieront, devienne une norme internationale.

-

MFA : la sensibilisation des collaborateurs est nécessaire

La MFA, et plus largement l’authentification forte, constitue un moyen efficace de renforcer la sécurité d’un système d’information. Ce n’est toutefois pas la panacée et ce sentiment de sécurité peut être trompeur.