Actualités

-

Cyberhebdo du 6 mars 2026 : reprises des hostilités outre-Atlantique

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier.

-

Coruna : la prolifération des 0-day iOS et le risque de compromission de masse

Avec le kit Coruna, l'exploitation de vulnérabilités inédites dans iOS a basculé d'un modèle d'espionnage ciblé vers une menace de masse.

-

Pasqal va entrer en bourse au Nasdaq, mais rester français

Le spécialiste de l’informatique quantique Pasqal a levé 340 millions €, ce qui le valorise à 2 milliards $. Une première cotation au Nasdaq est prévue en 2026, avant une éventuelle double cotation à Paris.

-

DevSecOps : Harness infuse un « pare-feu » dédié aux dépendances logicielles

Harness rend son registre d’artefacts accessible à tous, avec une touche de sécurité qui pourrait concurrencer des acteurs établis tels que JFrog et Sonatype.

-

MWC 2026 : Skylo concrétise la connexion universelle

L’opérateur américain a développé une plateforme RAN qui lui permet de faire du roaming entre les réseaux cellulaires et la couverture des satellites. En attendant que la 5G-NTN soit possible, sa solution est la seule qui fonctionne déjà depuis des ...

-

Pourquoi les managers doivent être formés à la cybersécurité

Beaucoup de patrons de PME et d’ETI restent convaincus que les cyberattaques n’arrivent qu’aux autres. L’Anssi, les Campus Cyber et les organismes de formation ont créé des formations ultracourtes pour éveiller les décideurs aux enjeux de la cyber.

Projets IT

-

Egis change d’avis et abandonne son IA maison

Le groupe d’ingénierie Egis a opéré un pivot stratégique majeur, après avoir investi dans « Iris », sa propre IA générative. Face à un plafonnement de l’usage, il a choisi de basculer vers Microsoft Copilot.

-

Les recettes de Transgourmet pour sécuriser ses données sur Azure

Comme beaucoup d’entreprises françaises, Transgourmet a opéré une migration de ses outils de communication vers Microsoft 365. Une démarche précédée d’un gros travail du RSSI sur sa posture de sécurité.

-

Modernisation du SI : avec la conteneurisation, la Matmut fait d’une pierre deux coups

La Matmut découpe son monolithe applicatif et adopte petit à petit une architecture en microservices. Une modernisation qui passe par l’adoption d’une plateforme de conteneurisation OpenShift. Elle lui permet également de conduire sa stratégie de ...

-

E-Handbook | mars 2026

Dossier : le continuum moderne de détection-réponse aux incidents

Télécharger -

E-Handbook | février 2026

Dossier : l’IA agentique, chamboule-tout des chaînes DevOps

Télécharger -

E-Handbook | février 2026

On the bug side - 2025 : inflating, inflating the AI bubble…

Télécharger -

E-Handbook | février 2026

Dossier stockage : quelles solutions pour l’IA ?

Télécharger -

E-Handbook | février 2026

Dossier : éviter les pièges du Greenwashing (et comment faire réellement du Green IT)

Télécharger

Conseils IT

-

Windows Server 2025 : comment bien reconfigurer Active Directory

Cet article explique comment paramétrer vos contrôleurs de domaine Active Directory et optimiser votre environnement antérieur après une migration vers Windows Server 2025.

-

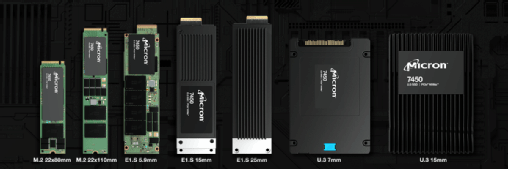

Comprendre les formats des SSD pour choisir le bon modèle

SATA, M.2, NVMe, U.2, E1.S, E1.L, E3.S… Les SSD sont livrés dans une variété incroyable de formats. Chacun a une utilisation bien spécifique. Cet article fait le point.

-

Administration IT : 10 stratégies avancées de réponse aux incidents

Cet article explique comment améliorer votre stratégie de réponse aux incidents grâce à dix techniques avancées qui transforment la sécurité réactive en une défense proactive et résiliente.

Rechercher parmi des centaines de définitions techniques

- Qu'est-ce que SAP S/4HANA ?

- Qu'est-ce qu'une infrastructure de bureau virtuel ? Explication du VDI

- Qu'est-ce que la gestion unifiée des terminaux (UEM) ? Guide complet

- Qu'est-ce que la virtualisation des serveurs ? Le guide ultime

- Qu'est-ce que la détection et la réponse aux menaces (TDR) ? Guide complet

- Qu'est-ce que le cadre Mitre ATT&CK ?

- Qu’est-ce que le modèle de sécurité « zero trust » ?

- Qu'est-ce qu'un ransomware à triple extorsion ?

- Qu'est-ce que SAP Business Suite ?

- Qu'est-ce qu'un ransomware ? Définition et guide complet

- Qu'est-ce que le cloud public ? Définition et guide détaillé

- Qu'est-ce que le cadre de gestion des risques (CGR) ?