Les dessins du MagIT

-

Les promesses incertaines du métavers

Applications & Données n°16 : tout savoir sur le métavers pour démêler le vrai du faux, et saisir les opportunités qu’il peut offrir à votre entreprise.

-

Pratiques déloyales des éditeurs : l'USF soutient le Cigref

L’USF apporte son soutien à la démarche du Cigref contre les pratiques déloyales des éditeurs. L’association d’utilisateurs francophones de SAP garde un esprit constructif, mais appelle à une clarification. Le Cigref se dit attentif à d’autres actions contre d’autres éditeurs.

-

Ransomware : en France, une accalmie sensible au mois d’avril

Une fois n’est pas coutume : l’Hexagone a décroché de la tendance générale au mois d’avril 2022, semblant connaître une véritable accalmie sur le front des cyberattaques avec ransomware, au point d’atteindre un niveau estival.

-

GitHub tente d’imposer l’authentification double facteur

GitHub a annoncé qu’il rendrait obligatoire l’authentification à double facteur d’ici à la fin de l’année 2023. Un processus qui risque de prendre plus de temps que prévu.

-

Évoquant de « graves attaques », Laposte.net limite l’accès à ses services

Il y a deux semaines, l’accès aux services POP et IMAP de laposte.net a été fermé aux adresses IP non françaises, pour des raisons revendiquées de sécurité. Depuis, la fermeture a été étendue, plaçant de nombreux professionnels et particuliers dans l’embarras.

-

Notification d’incidents de cybersécurité : l’Inde met la barre très haut

Entreprises et administrations devront notifier au Cert national les incidents de sécurité informatique dans les 6 heures. Elles devront en outre conserver 6 mois glissants de logs. Les hébergeurs vont devoir garder trace de leurs clients pendant 5 ans.

-

Les backbones Internet français ont-ils été sabotés ?

Les fibres longue distance qui relient les datacenters aux points de présence des opérateurs ont-elles été sabotées ? Dans la nuit du 26 au 27 avril, au moins trois de ces colonnes vertébrales d’Internet en France ont été sectionnées, coupant manifestement l’accès à de nombreux abonnés Free sur le territoire, mais aussi à des clients de plusieurs opérateurs télécoms B2B alternatifs.

-

ERP : Infor fait fort en Europe

Alors que l’éditeur américain Infor atteint le milliard de chiffres d’affaires dans le SaaS, sa stratégie 100 % ERP cloud et de micro verticaux semble porter ses fruits dans la zone EMEA où sa croissance a dépassé les 30 % en 2021.

-

La relation entre SAP et l’USF « repart de zéro »

Après le changement à la tête de SAP France, qualifié de « brutal » par l’USF, l’association des utilisateurs francophones de SAP espère « reconstruire » une relation de confiance avec l’éditeur. Mais c’est une grande prudence qui domine désormais.

-

Esker au delà de la gestion des factures

Le spécialiste historique de la gestion des factures et des paiements continue de se diversifier. Après le sourcing et le procurement, le lyonnais Esker met un pied dans les fintechs et le financement interentreprises avec un investissement « stratégique » dans son partenaire LSQ.

-

Green IT, nouvel argument d'AWS

Selon les études, les infrastructures cloud sont énergétiquement et en coût carbone plus efficientes que leurs équivalents privés. AWS compte bien profiter de cet argument pour convaincre les clients. Or migrer vers les services cloud ne suffira pas à profiter des gains promis.

-

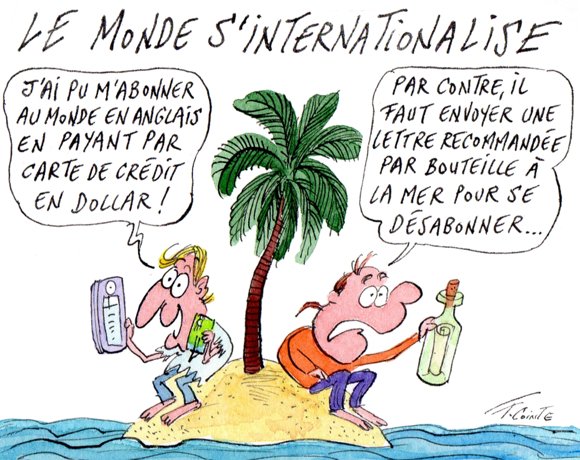

Transformation digitale : Le Monde à la conquête du monde

Après s’être digitalisé et avoir rajeuni son lectorat avec les réseaux sociaux, le quotidien Le Monde se lance dans une nouvelle étape de sa transformation : une édition internationale qui cible un lectorat anglophone. L’objectif est d’atteindre un million d’abonnés d’ici 3 ans. Un défi au cœur duquel se trouve la gestion IT des paiements.

-

Et si céder aux ransomwares devenait illégal ?

Les sanctions économiques visant la Russie n’ont pas encore rendu illégal le paiement de rançons lors de cyberattaques. Mais cela pourrait changer. Et certains acteurs de la gestion de crise ont déjà pris les devants.

-

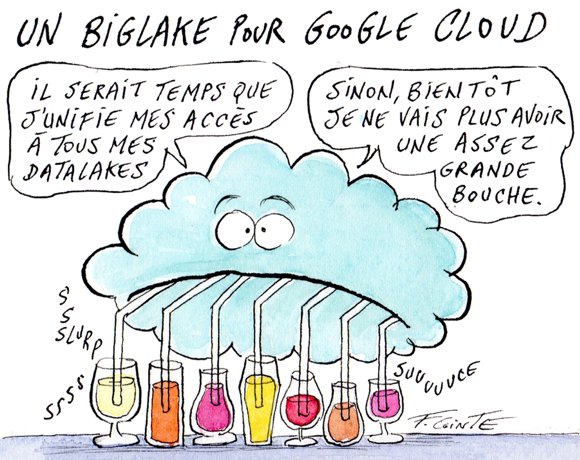

Data lakes, data warehouses : la tentative de Google Cloud pour les unifier

Avec BigLake, Google Cloud entend proposer une solution pour gouverner et analyser les données en provenance de data warehouses et de data lakes répartis sur différents clouds depuis un seul environnement, BigQuery.

-

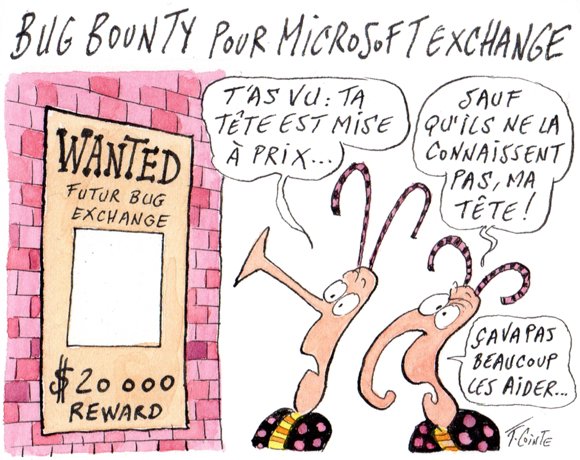

Microsoft Exchange : jusqu’à 20 000 dollars pour une vulnérabilité de type ProxyShell

Microsoft vient de lancer un nouveau programme de récompenses pour la découverte de vulnérabilités dans ses serveurs Exchange et Sharepoint. Avec jusqu’à 20 000 $ pour celles qui seraient aussi critiques que ProxyLogon et ProxyShell.

-

Cryptomineurs : la menace à ne pas oublier

Bayonne fin 2020, Aix-les-Bains fin mars 2022. Les mineurs de cryptomonnaies sont toujours bien actifs, même s’ils ont tendance à se faire moins remarquer que les ransomwares. Sophos l’a récemment rappelé.

-

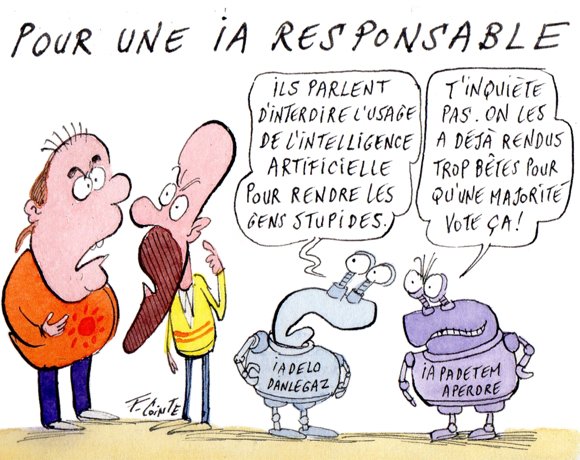

Un nouveau besoin : la gouvernance de l’IA

La gouvernance de l’IA est une nouvelle discipline, compte tenu de l’expansion récente de cette technologie. Elle diffère des pratiques de gouvernance informatique standard, dans la mesure où elle s’intéresse à l’utilisation responsable du machine learning et du deep learning.

-

MySQL HeatWave : Oracle sur les terres d’AWS

Oracleannonce la disponibilité d’une nouvelle version de son service MySQL HeatWave capable de supporter nativement les charges de travail de machine learning.

-

Les entreprises remettent leur SI dans des datacenters

Selon les rapports des cabinets AFCOM et Uptime Institute, les entreprises réinvestissent dans des infrastructures en propre avec l’appui d’outils d’administration automatisés qui réduisent l’intérêt du cloud public.

-

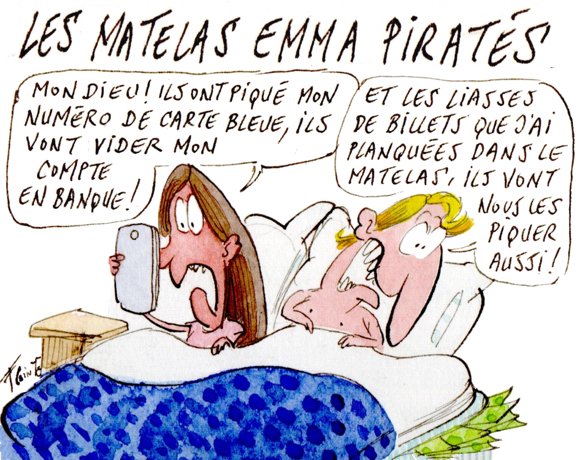

Emma : vol massif de données personnelles

Le fabricant de literie a confirmé avoir subi une cyberattaque sur plusieurs mois, avec à la clef le vol de noms, d’adresses personnelles, de mails, de numéros de téléphone, et de numéros de cartes bancaires de plusieurs dizaines de milliers de clients.

-

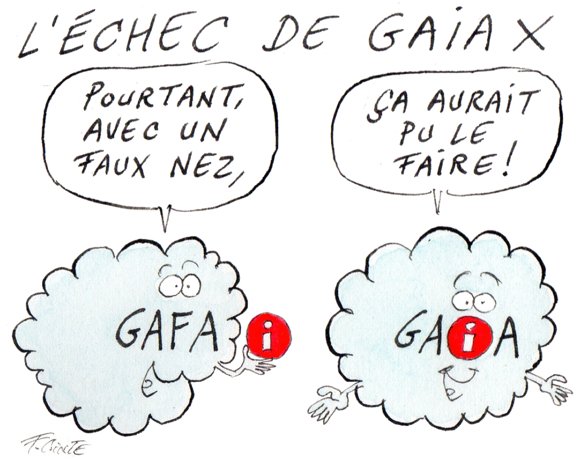

Gaia-X : les projets progressent en ordre dispersé

Mars 2022. Le Hub France Gaia-X tenait sa 4e session plénière. L’occasion pour ses membres de présenter l’avancement des groupes de travail et d’appeler à la mobilisation pour contrecarrer les « influences » extra-européennes.

-

Travail hybride : employeurs et employés ne sont pas d’accord

Selon une étude de Microsoft, le travail hybride – voire 100 % à distance – serait plébiscité par les employés. Mais 50 % des dirigeants envisageraient au contraire un retour à 100 % au bureau. Entre les deux, des managers tiraillés appellent à plus d’autonomie dans l’organisation.

-

Beauvau veut rendre obligatoire la déclaration du paiement de rançon

Plus question de céder au chantage des cyberdélinquants sans le dire aux forces de l’ordre. C’est l’esprit de l’une des propositions du projet de loi d’orientation et de programmation du ministère de l’Intérieur pour la période 2022-2027 rendues publiques le 16 mars.

-

Intel se redéploie en Europe

Le fondeur vient d’annoncer un premier investissement de 33,5 milliards d’euros pour installer en France, en Allemagne et en Italie une capacité de production de pointe.

-

Cinq manières d’utiliser la blockchain dans les ressources humaines

La blockchain est riche de promesses pour la gestion des ressources humaines. Et même si la technologie des registres distribués reste en avance de phase dans les RH, quelques cas d’usages commencent à se dessiner.

-

Les alertes de l’Anssi contre les cyberattaques

Pas d’explosion sur le front des interventions de l’Agence nationale de la sécurité des systèmes d’information (Anssi) du côté des ransomwares, l’an dernier. L’Anssi est ainsi intervenue sur 203 cas en 2021, contre 192 en 2020. L'Anssi s’attache toutefois à alerter sur d’autres menaces, moins visibles : « ces attaques à finalité lucrative qui ont occupé le devant de la scène médiatique ne doivent pas occulter les campagnes d’espionnage et de sabotage, particulièrement préoccupantes ».

-

Microsoft Exchange : encore une vulnérabilité critique

Le serveur de messagerie de Microsoft est affecté par l’une des trois vulnérabilités critiques figurant au menu du Patch Tuesday de l’éditeur de ce mois de mars. Une mauvaise nouvelle de plus pour les administrateurs.

-

Cybersécurité : Google s’offre Mandiant pour 5,4 milliards de dollars

Avec cette acquisition, le géant du Web entend renforcer son offre de produits et services de cybersécurité, de la prévention des menaces à la réponse aux incidents, en passant par le renseignement.

-

Cybersécurité et guerre en Ukraine : faut-il se défier des fournisseurs russes ?

Le petit monde des RSSI apparaît confronté à une certaine effervescence depuis le début de l’invasion de l’Ukraine par la Russie, s’interrogeant sur d’éventuels risques associés à l’utilisation de produits informatiques venus de fournisseurs russes, qu’il s’agisse de Kaspersky pour la sécurité ou de Veeam pour les sauvegardes.

-

Quantique : McKinsey liste les milliards de dollars d’opportunités

Si peu de responsables IT envisagent que l’informatique quantique atteigne la viabilité commerciale à très court terme, Le cabinet de conseil en management McKinsey exhorte les DSI à lancer la réflexion sur les possibilités à huit ans, quand les systèmes informatiques quantiques seront devenus tolérants aux pannes, offrant alors une opportunité potentielle de 700 milliards de dollars dans les secteurs pharmaceutique, financier, automobile et chimique.

-

Quels sont les enjeux du stockage sur ADN ?

Avec le stockage sur ADN, les chercheurs ont pour objectif de faire tenir un datacenter dans le creux de la main. Mais pour l’heure, cela reste un processus chimique dont la mise en œuvre coûte cher.

-

Ukraine : le domaine cyber est à nouveau terrain d’engagement

Sans surprise, le domaine cyber n’est pas laissé de côté dans le conflit qui s’est désormais ouvert en Ukraine. Les équipes d’Eset et de Symantec ont alerté sur un nouveau maliciel destructeur, un wiper, déployé, selon le premier, « sur des centaines de machines dans le pays », et découvert quelques heures avant que les troupes russes ne franchissent les frontières de l’Ukraine.

-

Faire du RSSI et du DPO un duo gagnant

Lors de la 16e université des DPO à Paris, une table ronde a réuni DPO et RSSI afin de présenter quelques meilleures pratiques à mettre en place pour que cette cohabitation ne se fasse pas aux dépens des métiers et, in fine, de la compétitivité de l’entreprise.

-

Sécurité de l’open source : les pistes des fondations pour la renforcer

Face aux menaces de plus en plus pressantes sur les dépôts de code open source, les promoteurs des projets et les fondations savent qu'il faut réagir. Ils doivent d’abord faire face à un problème culturel qui touche l’ensemble de l’industrie logicielle.

-

Le ransomware Hive largement déchiffré

Quatre chercheurs coréens ont publié une méthode de déchiffrement des données prises en otage lors de cyberattaques conduites avec le ransomware Hive. D’autres chercheurs avaient identifié ces défauts d’implémentation du chiffrement il y a plus d’un mois, et partagé les informations correspondantes afin que puissent être aidées d’éventuelles victimes de Hive.

-

Microsoft représente 15 % de l’emploi IT en France

Lors d’un exercice de communication destiné à montrer son implication dans la formation, l’égalité homme-femme et l’écologie, Microsoft a rappelé que son écosystème de 10 500 partenaires représentent 15 % du chiffre d’affaires et des emplois de la filière des services IT et du logiciel, soit 80 000 emplois en France.

-

Le Cesin excédé d’avoir à gérer autant de vulnérabilités

À quelques mois d’intervalle, le Club des experts de la sécurité informatique et du numérique (Cesin) rejoint la ligne du Cigref en proposant, dans le cadre de l’élection présidentielle de 2022, d’en « finir avec cet afflux de logiciels vulnérables », car le déploiement des correctifs « représente un coût élevé ».

-

Nvidia ne rachètera pas ARM

Dans le domaine des semi-conducteurs, le géant des accélérateurs de calcul vient de renoncer à s’emparer du numéro 1 des concepteurs de processeurs, après avoir fait l’unanimité contre lui.

-

Sugar, une nouvelle franchise de ransomware

Les équipes de recherche sur les menaces de Walmart viennent de se pencher sur Sugar, une nouvelle franchise de ransomware. Les premiers échantillons sont récemment devenus accessibles. Découvert début décembre, le ransomware BlackCat se distingue, lui, par le langage de programmation utilisé pour son développement, Rust. Il s’avère hautement personnalisable et peut toucher les systèmes Windows, Linux, ainsi que les environnements virtualisés VMware ESXi.

-

Fusion Citrix – Tibco : quelles sont les synergies possibles ?

Si l’intérêt de sortir de bourse pour Citrix est clair, celui de fusionner avec TIBCO l’est beaucoup moins, tant les synergies ne semblent pas évidentes au premier abord. En tout cas pas entre les produits et les technologiques des deux sociétés, dont les univers semblent très éloignés.

-

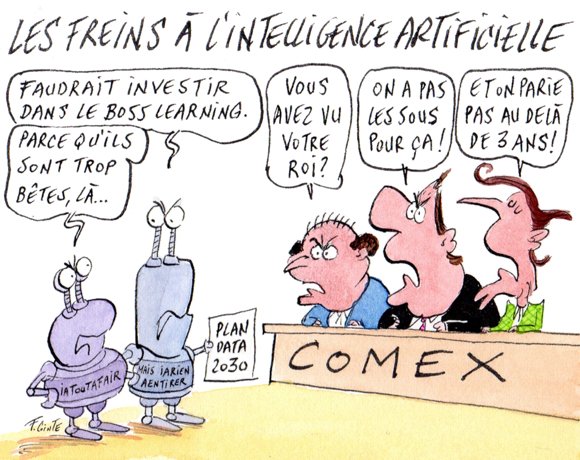

Les freins à l’adoption de l’IA en entreprise

Maintenant que les entreprises ont adopté les bonnes plateformes et que les processus MLOps sont en place, elles doivent encore lever de puissants freins organisationnels pour mener en production leurs modèles d’IA et maîtriser la gouvernance des données. Or, selon une étude de Quantmetry, 43 % des sondés jugent mauvais le niveau d’acculturation de la DSI, devant le Comex (33 %) et les métiers (32 %). Or un Comex peu cultivé à la donnée « devient un frein puissant aux initiatives », précise Quantmetry.

-

L’assurance des risques cyber en crise

La cyberassurance devrait être l’un des sujets marquants des rencontres de l’Association pour le management des risques et des assurances de l’entreprise (Amrae) qui viennent de s’ouvrir à Deauville. Car pour Olivier Wild, président de l’Amrae, « le marché de la cyberassurance n’existera peut-être plus l’an prochain ». Une petite bombe lâchée début janvier à nos confrères de CIO-Online.

-

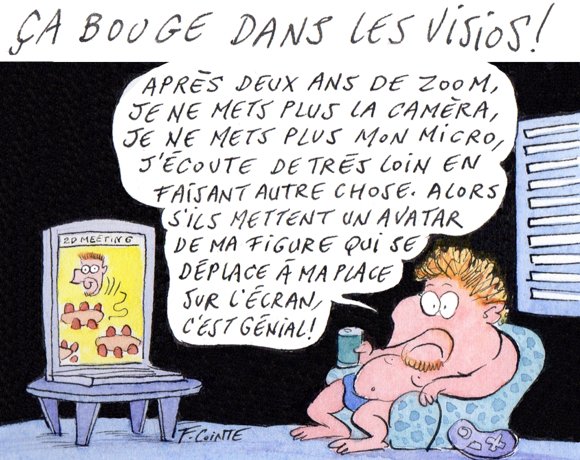

Le monde de la visio veut recréer du « réel » dans les échanges virtuels

Zoom vient de lancer une nouvelle fonctionnalité, baptisée Expo, dont le but est de créer un espace virtuel (proche d’une carte physique de l’évènement) dans lequel les participants peuvent se déplacer, rejoindre des stands, et entamer des discussions avec les exposants.

-

LockBit gonfle les rangs des ransomwares s’attaquant à ESXi

Le groupe LockBit avait annoncé à l’automne un outil de chiffrement dédié aux systèmes Linux et aux hôtes ESXi. Les premiers échantillons ont été pleinement analysés. Mais LockBit n’est que le dernier des rançongiciels disposant d’un variant taillé pour les environnements virtualisés avec l’hyperviseur ESXi de VMware. Ils sont aujourd’hui plus d’une dizaine.

-

Comment réduire le gaspillage dans le stockage des données

Au moins 30 % des données dans une entreprise sont redondantes, obsolètes ou inutiles. Les Américains ont même inventé un nouvel acronyme pour les désigner : ROT (Redundant, Obsolet or Trivial), un mot qui signifie « pourriture » en anglais. Ces données qui ne servent à rien, en revanche, coûtent en capacité, en bande passante, en efforts inutiles. Voici comment partir à la chasse contre ce gaspillage.

-

Ransomware : payer la rançon, ce n’est pas si mal

La doctrine habituelle enjoint les victimes de cyberattaque de ransomware à ne pas céder au chantage et à ne pas payer la rançon. Et cela tout d’abord parce que cela contribue à rentabiliser les activités des cybermalfrats. Mais cette vision est un peu réductrice.

-

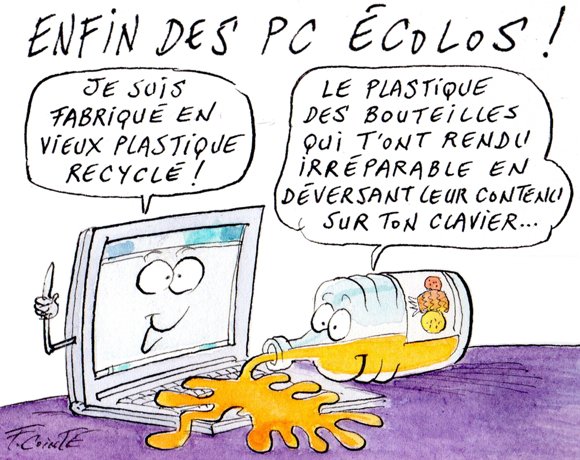

Dell, HP et Lenovo lancent des PC plus écologiques

Dell, Lenovo et HP intègrent désormais des matériaux recyclés dans leurs PC portables – comme du plastique jeté et récupéré dans la nature et la mer, afin d'aider les entreprises à respecter les politiques environnementales, sociales et de gouvernance, qui sont devenues des facteurs essentiels dans les décisions d’achat.

-

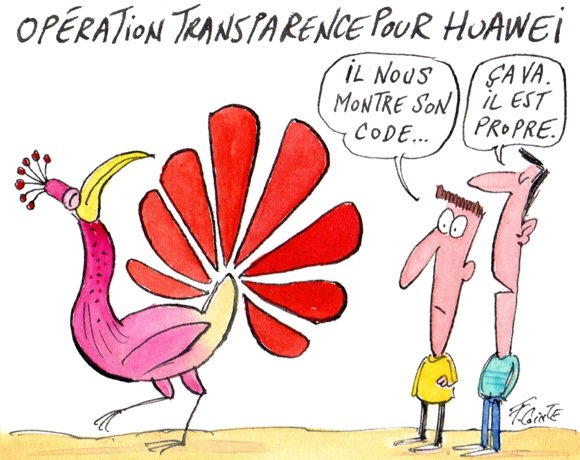

À Bruxelles, Huawei mise sur la transparence totale

Sévèrement impacté par le boycott américain, le constructeur chinois invite toutes les entreprises européennes à venir le voir pour décortiquer la fiabilité de ses codes sources.

-

Ransomware : qu’attendre de l’intervention russe contre REvil ?

Les autorités russes sont finalement passées à l’action contre un gang de cybermalfaiteurs, en interpellant, assurent-ils, tous les membres du groupe REvil. Mais pour beaucoup, tant les observateurs du monde de la cybersécurité que les cyberdélinquants, il s’agit là moins d’un réel virage que d’une opération de communication politique destinée à Washington.

-

Cloud souverain : « Gaia-X n’est plus au centre des discussions »

« En 2022, n’attendez pas après Gaia-X pour résoudre le problème du cloud souverain, ils en sont trop loin ! » Telle est la conclusion-choc à laquelle est arrivée l’analyste Paul Mc Kay du bureau d’études technologiques Forrester.

-

Le risque cyber dans le top 5 des menaces

Les risques informatiques figurent parmi les principaux risques auxquels le monde est confronté, alors que les gouvernements doivent faire face au changement climatique, à l’accroissement des inégalités sociales et à la reprise après la pandémie, avertit le Forum économique mondial (WEF, World Economic Forum).

-

Retour en grâce des recrutements IT

CodinGame vient de publier sa cinquième étude consacrée au recrutement des développeurs. Résultats, l’année 2022 devrait signer un retour en grâce des recrutements IT : 53 % des recruteurs interrogés affirment disposer d’un budget plus important pour embaucher des développeurs. Mais le télétravail est devenu une des exigences des développeurs. 33 % des sondés désirent télétravailler à 100 % (contre 24 % l’année dernière), 38 % veulent programmer de chez eux quelques jours par semaine et 4 % espèrent rester au bureau à plein temps.

-

Ordinateur quantique : la France se dote d’une plateforme hybride

Opérée depuis le CEA, cette plateforme mixe supercalculateurs et embryons de technologies quantiques pour mobiliser dès à présent les chercheurs, les startups et les industriels autour d’un enjeu de souveraineté technologique.

-

Les leçons de la panne d’AWS en décembre

Si la panne qu’AWS vient de connaître en décembre a duré plus de sept heures, c’est parce que l’infrastructure avait des défauts de redondance et de monitoring. Et cela, selon AWS, en partie parce que cette panne a affecté, comme chez Facebook, l’accès aux données de surveillance du réseau. Sans ces informations, les administrateurs d’AWS ne savaient pas simplement diagnostiquer le problème.

-

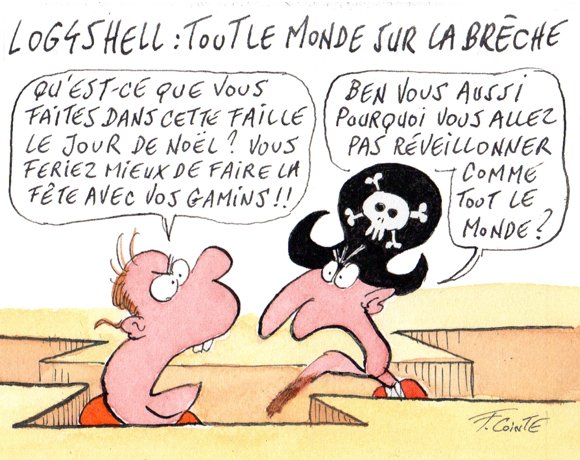

Nouvelle vulnérabilité dans la librairie log4j

Une nouvelle vulnérabilité permettant l’exécution à distance de code a été découverte dans la librairie de journalisation log4j 2. Une nouvelle version la corrige, ce qui implique l’application de correctifs, encore une fois. De nombreuses voix se sont élevées, dans la foulée de la découverte de la vulnérabilité Log4Shell, à réformer la gestion des projets open source et, en particulier, leur maintenance parce qu’à leurs yeux, la situation « n’est pas durable ».

-

Cybersécurité : la checklist pour bien démarrer 2022

Patch, patch, patch. Appliquez les correctifs, et maintenez les appareils appartenant à l'entreprise à jour avec les dernières versions des logiciels. C'est la première des mesures qui s’imposent pour aborder la nouvelle année sous de bons augures.

-

Oracle paie le prix fort pour opérer dans la Santé

C’est le plus gros rachat de l’histoire d’Oracle. En payant plus de 28 milliards de dollars pour Cerner, l’éditeur confirme qu’il considère que la numérisation de la santé représente un potentiel de croissance sans équivalent. Et qu’il veut en profiter.

-

IA : avec ODAP, Atos formule sa stratégie commerciale

Après une série de rachats, Atos a lancé une nouvelle « plateforme » d’intelligence artificielle baptisée ODAP, pour Outcome-driven AI Platform. L’ESN ne fait pas de mystère sur le fait qu’il s’agit avant tout d’une offre commerciale pour s’adresser aux directions métiers souhaitant adopter l’IA, les spécialistes de la vente au détail et de la logistique dans un premier temps.

-

Processeurs : IBM invente les transistors verticaux

Conçus par IBM et baptisés VTFET (Vertical Transport Field Effect Transistors), ces transistors à effet de champs transporté verticalement, pourraient réduire la consommation électrique d’un processeur de 85 %. Samsung, partenaire de la recherche, pourrait être le premier à en fabriquer.

-

Log4Shell : de premières mesures insuffisantes et des attaques en cours

Une nouvelle mise à jour permet de corriger effectivement la vulnérabilité. Pour certains, cela peut impliquer de nouveaux déploiements de correctifs. Il y a urgence tant les acteurs cherchant à exploiter la vulnérabilité semblent aujourd’hui nombreux.

-

Grand émoi face à la vulnérabilité Log4Shell

Depuis ce vendredi 10 décembre, les conversations de la planète cybersécurité tournent autour d’un sujet : la vulnérabilité dite Log4Shell, référencée CVE-2021-44228. Cette vulnérabilité affecte le projet log4j de la fondation Apache, très largement utilisé. Elle permet de prendre le contrôle complet d’un système affecté. Les cyberattaques la mettant à profit peuvent être désastreuses.

-

Cybersécurité : la vision « offensive » de ManoMano

Le CISO de ManoMano cultive une politique de sécurité mêlant écoute des collaborateurs et entraînement en condition réelle. Cette approche qui ne lésine pas sur les cybercoups de marteau porte ses fruits en interne.

-

AWS, premier de la classe

La semaine dernière avait lieu le grand raout d’AWS, ReInvent. Derrière le flot d’annonces, le nouveau PDG du fournisseur cloud a tenté de se rassurer et a encouragé les grands groupes à continuer de migrer leurs applications dans le cloud, même leur sacro-saint mainframe.

-

En 2022, l’IA sera responsable

Responsable, immersive, créative et embarquée, ce sont les termes choisis par les analystes de Forrester Research pour qualifier la « prochaine vague de l’intelligence artificielle » qui déferlera sur les entreprises. Seulement trois des prédictions semblent réalisables en 2022.

-

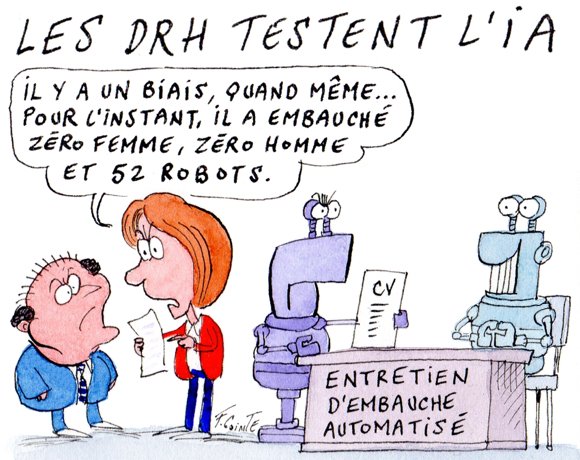

Intelligence artificielle et RH : les DRH français convaincus, mais très prudents

Une étude du cabinet Axys Consultants montre que les DRH français perçoivent des bénéfices clairs au fait d’appliquer l’IA aux RH. Mais des freins et une certaine méfiance demeurent. Quant aux déploiements, ils se concentrent sur les bots, l’automatisation des tâches administratives et la génération de documents.

-

Datacenters : Marseille économise 18 400 mégawatts grâce à de l’eau à 15°C

L’hébergeur Interxion a trouvé une eau gratuite à 15 °C pour refroidir ses salles sans émettre de carbone. Au-delà de l’image écoresponsable, il y a l’enjeu d’installer à Marseille les nouveaux diffuseurs asiatiques.

-

Conseils d’expert pour bâtir un assistant vocal

De l’évaluation des briques disponibles sur le marché au déploiement d’assistants vocaux, Éric Charton, directeur AI Science pour la Banque Nationale du Canada délivre de précieux conseils pour éviter les pièges et réussir ce type de projet NLP/NLU.

-

L’Agence du Numérique de Santé inquiète sur les cybermenaces

Lors du colloque sur la cybersécurité organisé par l’Agence du Numérique de Santé, le fonctionnaire de sécurité des systèmes d’information des ministères chargés des affaires sociales a annoncé la mise en place de l’Observatoire permanent de la sécurité des systèmes d’information des établissements de santé (Opssies). En 2021, au 18 novembre, il fallait déjà compter 47 cyberattaques « réussies » avec rançongiciel, soit seulement trois de moins que l’année précédente.

-

Henner assure l’interopérabilité de ses outils de visioconférence

Le courtier en assurance Henner, grand utilisateur de salles de visioconférence, a modernisé ses systèmes. Via Pexip, l’entreprise a migré dans le cloud et assuré l’interopérabilité avec d’autres solutions de visio, dont Teams.

-

Récit : comment Manutan s’est sorti de la cyberattaque du 21 février

Jérôme Marchandiau, le directeur des opérations IT du groupe, raconte comment la destruction soudaine des deux tiers de l’informatique a été vécue de l’intérieur. Et comment le géant de l’équipement pour entreprises se reconstruit.

-

GAIA-X : Scaleway s’en va

Scaleway, un des membres fondateurs de GAIA-X, claque la porte du conglomérat. Les géants du cloud réussiraient à ralentir volontairement le projet pour leur propre intérêt, dénonce le cloudiste français. Une décision qui oblige GAIA-X à réagir.

-

Trend Micro lève le voile sur Void Balaur, un groupe de cybermercenaires

Selon les recherches de Trend Micro, ce groupe de mercenaires serait actif depuis 2015 et aurait visé individus d’importance et entreprises de renom à travers le monde.

-

Le plan d’action du gouvernement pour le logiciel libre dans l’administration

Le gouvernement a exposé son plan d’action pour « accélérer » l’adoption des logiciels libres du partage des données et des algorithmes au sein de l’Administration. La feuille de route entend structurer des initiatives existantes sans imposer leur recours.

-

Un Groupe de Travail Inter-Entreprises autour de PostgreSQL

Pour le PGGTIE, un groupe de travail rassemblant entreprises privées et organisations publiques françaises, PostgreSQL est un véritable couteau suisse permettant non seulement de se passer des SGBD historiques, mais aussi de certaines bases de données NoSQL.

-

L’État français investit dans l'Intelligence Artificielle

Le gouvernement français a présenté la deuxième phase de sa stratégie nationale d’intelligence artificielle matérialisée par une enveloppe de 2,14 milliards d’euros. Les fonds issus de divers plans d’investissement doivent favoriser avant tout la formation des talents et les projets R&D liés à l’IA embarquée, frugale et décentralisée.

-

Développement logiciel : les prédictions de Forrester pour 2022

Selon Forrester, 2022 sera l’année des architectures event-driven et du développement multiplateforme. Tandis que les organisations font largement évoluer leurs approches DevOps, les éditeurs pousseront de plus en plus l’IA et l’analytique pour assister la programmation et planifier les tâches.

-

Microsoft Azure cherche à optimiser les coûts de ses SGBD

Si au cours de sa conférence annuelle, Microsoft a mis l’accent sur l’arrivée prochaine de SQL Server 2022, le géant du cloud a surtout pris des mesures pour améliorer le rapport performance-prix de ses services de bases de données DbaaS et PaaS, à la demande des clients.

-

Ransomware : BlackMatter tire déjà sa révérence

Le groupe apparu dans le courant de l’été vient d’annoncer la fin imminente de ses activités, évoquant la « pression des autorités » et la disparition de membres. Les défauts de son ransomware pourraient être en cause.

-

Cisco met des hologrammes dans Webex

L’historique de la visio B2B, Cisco Webex, multiplie les pistes pour tenter de garder sa position dominante. L’éditeur-constructeur veut aussi être à la pointe des évolutions du secteur, comme sur la convergence entre réalité augmentée et usages métiers.

-

IBM débarrassé de l’infogérance mise sur le conseil et les logiciels

IBM se sépare de son activité d’infogérance. Selon ses derniers résultats, ses prochains revenus viendront à 50 % de la vente de logiciels, à 35 % du consulting et à 15 % des infrastructures.

-

L'IA au secours des projets ESG/RSE de l'entreprise

Les réglementations imposent aux entreprises de plus communiquer sur leurs activités polluantes et d’en réduire les effets. Pour Nicolas Méric, fondateur du spécialiste DreamQuark, l’Intelligence Artificielle et la donnée sont deux pièces maîtresses de ces stratégies ESG/RSE à mettre en place.

-

B-Boost, la filière open source et la commande publique

Le 14 et le 15 octobre 2021 à La Rochelle, le pôle de compétence NAOS (Nouvelle Aquitaine Open Source) et le CNLL (Conseil National du Logiciel Libre) organisaient B-Boost, une convention consacrée au développement de la filière open source en France. L’un des axes de ce développement, selon les organisateurs, tient dans la commande publique.

-

Huit éditeurs français s'organisent contre Office 365

Face aux tergiversations de l'État, huit éditeurs français de « Digital Workplace » ont posé les bases d’une alliance inédite face à Microsoft. Ils appellent l’État à ne pas considérer la bataille comme perdue, à aller vers une « politique d’achat », et ils annoncent une « coopération technologique et stratégique ».

-

Ransomware : fin de partie pour REvil

Un acteur lié au groupe de cybermalfaiteur REvil vient d’indiquer abandonner la partie, après avoir eu confirmation de la compromission de l’infrastructure du groupe : un tiers non identifié dispose d’une copie, jusqu’aux clés privées des sites accessibles via Tor, et le serveur a été compromis de sorte à le piéger personnellement.

-

Cyberassurance : un rapport parlementaire qui égrène les défis

Très attendu, le rapport de la députée Valéria Faure-Muntian sur la cyberassurance, à défaut de débloquer la situation, pourrait jeter les bases d’une réflexion et d’un débat plus large.

-

Retour aux fondamentaux aux Assises de la sécurité 2021

Retour aux fondamentaux, mais sans pour autant revenir en arrière. Car en dix ans, si les bases de l’hygiène informatique ne sont pas suffisamment appliquées, d’importants progrès ont été réalisés, estime Guillaume Poupard.

-

VMware met du multicloud dans ses logiciels

Les logiciels de VMware savaient interconnecter un data center avec une infrastructure en cloud. Désormais, ils sauront le faire avec plusieurs infrastructures cloud en même temps.

-

Gartner prédit l’avènement de la technologie des graphes

Alors que la taille et la complexité des données s’intensifient, les organisations se tourneront de plus en plus vers la technologie des graphes pour exploiter leurs données afin de favoriser leur prise de décision.

-

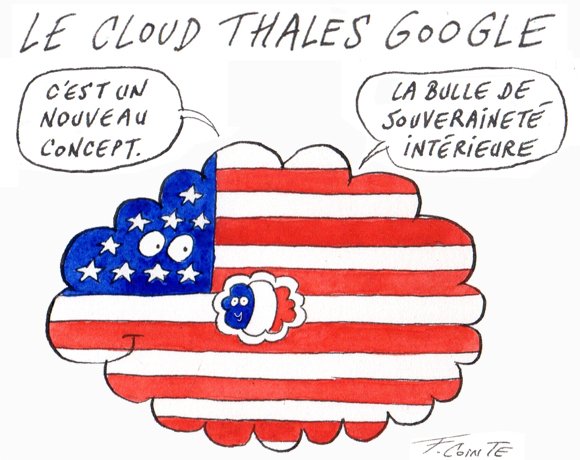

Google et Thalès annoncent leur « cloud de confiance »

Google s’associe à Thalès pour se conformer à la nouvelle doctrine de l’État, le « cloud au centre », qui impose de recourir à des clouds souverains. Ce nouveau cloud s’appuiera sur l’infrastructure locale de Google, mais sera géré entièrement par Thalès.

-

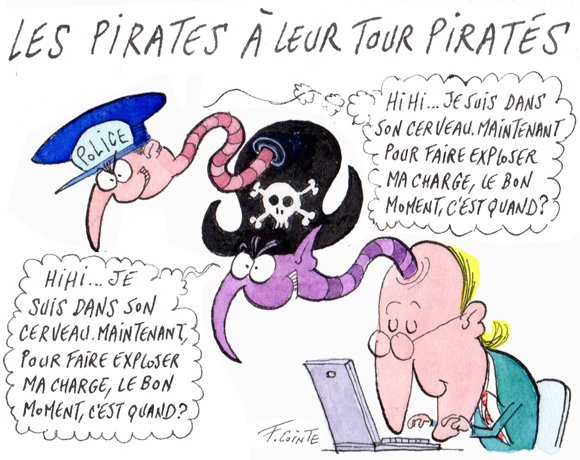

Nouvelle opération policière contre un gang de Ransomware

Europol vient d’annoncer l’arrestation de deux « membres d’un gang de ransomware » en Ukraine, une opération coordonnée « entre la gendarmerie, la police ukrainienne et le FBI ».

-

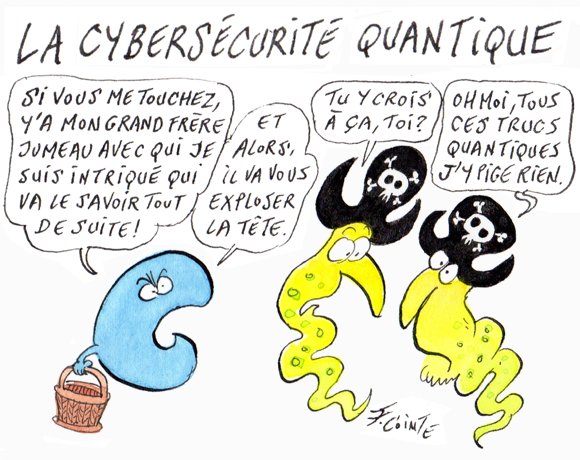

Orange et l’UCA expérimentent les communications quantiques

L’opérateur historique et l’Université Côte d’Azur testent l’envoi de données via des photons intriqués, une méthode qui devrait résister au piratage des communications par un ordinateur quantique.

-

OVH insiste sur les vertus du cloud souverain

L’hébergeur a récemment réuni les éditeurs français pour les encourager à préférer des infrastructures locales. À la clé, l’opportunité pour de simples PME et TPE de vendre des solutions aux pouvoirs publics.

-

La collaboration souffre malgré tout de la distance

Les outils collaboratifs favorisent le travail hybride. Mais utilisés à trop haute dose, ils ont aussi des effets négatifs. C’est ce que rappelle une étude de Microsoft sur ses propres employés.

-

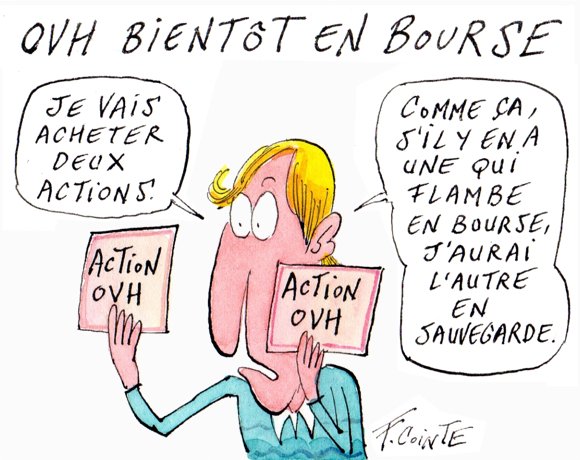

Nouvelle étape pour l'IPO d'OVHcloud

OVHcloud n’est pas encore coté. Mais une des étapes majeures vers son entrée en bourse (son « IPO ») vient d’être franchie par le champion français du cloud et de l’hébergement web, avec la validation par l’AMF de son Document d’Enregistrement. La probable introduction en bourse d’OVH devrait lui procurer 400 millions d’euros pour « accélérer sa croissance », continuer à construire son PaaS et s’imposer à l’international comme un véritable acteur européen.

-

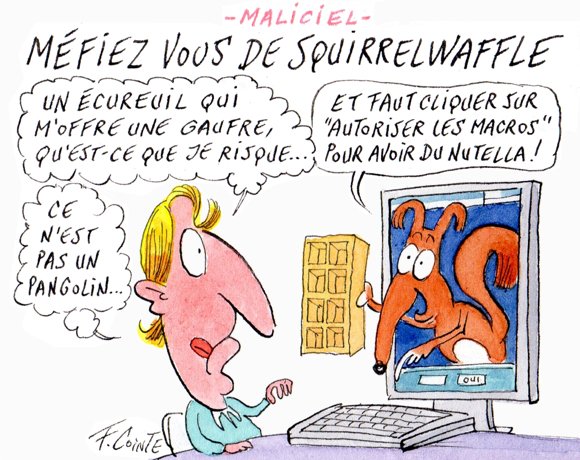

Vous aimez Trickbot, Qbot et IcedID ? Vous allez adorer SquirrelWaffle

Ce nouveau maliciel vient allonger la liste des menaces diffusées par courriel. Et cela à un moment où la trêve estivale semble terminée : les campagnes d’envoi de pourriels malicieux ont repris.

-

Cyberattaque : les clés d’une communication de crise sereine

La tentation reste forte de chercher à minimiser l’incident, à enjoliver la situation, voire à la cacher purement et simplement. Mais trop d’exemples soulignent les limites d’un exercice qui peut s’avérer pénalisant à long terme.

-

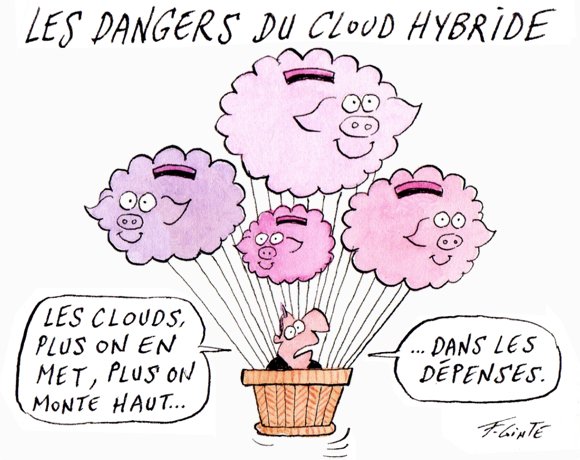

Cloud hybride : IDC prévient que ce sera cher

Une étude révèle que les bénéfices du cloud, en termes de coûts et de complexité, disparaissent dès lors que les entreprises l’utilisent en mode hybride. Et cela ne fera qu’empirer.

-

La Chine achète bien plus de baies de stockage que l’Occident

Selon la dernière étude d’IDC, les ventes progressent à toute vitesse en Asie, alors que l’Europe de l’Ouest et les USA fonctionnent encore au ralenti suite à la crise pandémique.

-

L’Open Source est un « bien public » (Commission européenne)

Selon un rapport pour la Commission, l’open source a un rôle majeur à jouer dans la croissance et l’autonomie stratégique de l’Europe. Mais les mesures de soutien seraient insuffisantes ou peu efficaces. Une trentaine de pistes sont évoquées pour y remédier.

-

FIC 2021 : une édition sous le signe du collectif

Pas de doute, le moment est venu de resserrer les rangs entre pays de l’Union, et pas question d’attendre d’elle qu’elle fasse tout, ni qu’elle se substitue aux États membres. Chacun doit être en mesure de se défendre face aux cyber menaces.