Actualités

-

Pourquoi les managers doivent être formés à la cybersécurité

Beaucoup de patrons de PME et d’ETI restent convaincus que les cyberattaques n’arrivent qu’aux autres. L’Anssi, les Campus Cyber et les organismes de formation ont créé des formations ultracourtes pour éveiller les décideurs aux enjeux de la cyber.

-

Cybersécurité : Belfor.io revisite la sensibilisation

Désabusés par les campagnes de sensibilisation habituelles, les deux cofondateurs de cette jeune pousse tout juste dévoilée revendiquent une approche dépoussiérée et plus proche de la réalité des utilisateurs.

-

IA générative : Helikai et FuriosaAI proposent un serveur tout-en-un

L’Américain Helikai a mis au point une plateforme logicielle complète pour le RAG, l’inférence selon les secteurs d’activité et la modélisation de processus métiers assistés par des IA. Il la vend dans un serveur doté des accélérateurs du Coréen ...

-

Cybercriminalité : 30 membres de « The Com » interpellés en un an

Lancée en janvier 2025, l’initiative Compass d’Europol a déjà permis l’arrestation de 30 individus liés à la nébuleuse criminelle dite « The Com », ainsi qu’à l’identification au moins partielle de près de 180 autres.

-

SharePwd : un outil complet de partage sécurisé de secrets

Jizô AI vient de lever le voile sur SharePwd, un outil conçu pour le partage sécurisé de secrets et de fichiers de taille moyenne, avec chiffrement côté client et autodestruction après consultation. L’outil doit être prochainement disponible en ...

-

QaaS : Scaleway ajoute AQT à son arc quantique

Le constructeur autrichien Alpine Quantum Technologies rend son ordinateur quantique à ions piégés IBEX Q1 accessible, via la plateforme Quantum as a Service de Scaleway. Celle-ci proposait déjà d’autres technologies de QPU avec Quandela, Pascal et ...

Projets IT

-

Egis change d’avis et abandonne son IA maison

Le groupe d’ingénierie Egis a opéré un pivot stratégique majeur, après avoir investi dans « Iris », sa propre IA générative. Face à un plafonnement de l’usage, il a choisi de basculer vers Microsoft Copilot.

-

Les recettes de Transgourmet pour sécuriser ses données sur Azure

Comme beaucoup d’entreprises françaises, Transgourmet a opéré une migration de ses outils de communication vers Microsoft 365. Une démarche précédée d’un gros travail du RSSI sur sa posture de sécurité.

-

Modernisation du SI : avec la conteneurisation, la Matmut fait d’une pierre deux coups

La Matmut découpe son monolithe applicatif et adopte petit à petit une architecture en microservices. Une modernisation qui passe par l’adoption d’une plateforme de conteneurisation OpenShift. Elle lui permet également de conduire sa stratégie de ...

-

E-Handbook | février 2026

Dossier : l’IA agentique, chamboule-tout des chaînes DevOps

Télécharger -

E-Handbook | février 2026

On the bug side - 2025 : inflating, inflating the AI bubble…

Télécharger -

E-Handbook | février 2026

Dossier stockage : quelles solutions pour l’IA ?

Télécharger -

E-Handbook | février 2026

Dossier : éviter les pièges du Greenwashing (et comment faire réellement du Green IT)

Télécharger -

E-Handbook | janvier 2026

Dossier ERP et IA agentique

Télécharger

Conseils IT

-

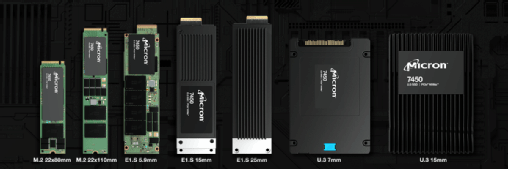

Comprendre les formats des SSD pour choisir le bon modèle

SATA, M.2, NVMe, U.2, E1.S, E1.L, E3.S… Les SSD sont livrés dans une variété incroyable de formats. Chacun a une utilisation bien spécifique. Cet article fait le point.

-

Administration IT : 10 stratégies avancées de réponse aux incidents

Cet article explique comment améliorer votre stratégie de réponse aux incidents grâce à dix techniques avancées qui transforment la sécurité réactive en une défense proactive et résiliente.

-

Évaluer les coûts et les avantages de la surveillance du dark web

La surveillance du dark web peut alerter les organisations, lorsqu’elles sont dans le collimateur des pirates. Mais pour beaucoup, les risques et les coûts associés à cette surveillance font que le jeu n’en vaut pas la chandelle.

Rechercher parmi des centaines de définitions techniques

- Qu'est-ce que SAP S/4HANA ?

- Qu'est-ce qu'une infrastructure de bureau virtuel ? Explication du VDI

- Qu'est-ce que la gestion unifiée des terminaux (UEM) ? Guide complet

- Qu'est-ce que la virtualisation des serveurs ? Le guide ultime

- Qu'est-ce que la détection et la réponse aux menaces (TDR) ? Guide complet

- Qu'est-ce que le cadre Mitre ATT&CK ?

- Qu’est-ce que le modèle de sécurité « zero trust » ?

- Qu'est-ce qu'un ransomware à triple extorsion ?

- Qu'est-ce que SAP Business Suite ?

- Qu'est-ce qu'un ransomware ? Définition et guide complet

- Qu'est-ce que le cloud public ? Définition et guide détaillé

- Qu'est-ce que le cadre de gestion des risques (CGR) ?