Actualités

-

AIStor Table Sharing : MinIO convertit Databricks au cloud hybride

Alors qu’Ali Ghodsi, cofondateur et CEO de Databricks refusait mordicus l’extension de la plateforme vers les environnements sur site, voilà que ses clients l’ont poussé à faire le contraire. Et c’est le spécialiste du stockage objet MinIO qui dit ...

-

Olivier Jacq : itinéraire d'un cybermarin

Marin devenu expert en cybersécurité maritime par curiosité et passion, Olivier Jacq est un pionnier qui veille sur la résilience des navires et infrastructures navales face aux cybermenaces.

-

Multiverse Computing : la pépite espagnole qui compresse les IA et qui grossit en France

Multiverse Computing est une des belles promesses de l’IT européenne. Sa spécialité est de compresser les LLMs pour les rendre compatibles avec des environnements contraints (edge, laptop et smartphone), en s’appuyant sur des mathématiques inspirées...

-

MWC 2026 : Eutelsat se voit comme le Starlink des entreprises

Depuis qu’il a racheté OneWeb, Eutelsat offre les mêmes possibilités de connectivité à Internet – en zone blanche, de manière résiliente – que son concurrent américain. Mais son débit est meilleur et il n’adresse que les entreprises.

-

Stockage : la startup TLC se lance pour promouvoir Lustre

Constituée des développeurs initiaux du système de stockage, qui ne travaillent donc plus pour DDN, la startup entend commercialiser son support auprès de toute une nouvelle génération de clients qui découvrent le calcul intensif au profit de l’IA.

-

GPT-5.4 : OpenAI veut relancer la course au « computer use »

OpenAI déploie GPT-5.4 quelques jours après GPT-5.3 Instant. La startup multiplie les ajouts incrémentaux dans ses API et ses outils, en sus de miser sur la manipulation native d’ordinateur et sur une meilleure utilisation des outils, apparemment ...

Projets IT

-

Egis change d’avis et abandonne son IA maison

Le groupe d’ingénierie Egis a opéré un pivot stratégique majeur, après avoir investi dans « Iris », sa propre IA générative. Face à un plafonnement de l’usage, il a choisi de basculer vers Microsoft Copilot.

-

Les recettes de Transgourmet pour sécuriser ses données sur Azure

Comme beaucoup d’entreprises françaises, Transgourmet a opéré une migration de ses outils de communication vers Microsoft 365. Une démarche précédée d’un gros travail du RSSI sur sa posture de sécurité.

-

Modernisation du SI : avec la conteneurisation, la Matmut fait d’une pierre deux coups

La Matmut découpe son monolithe applicatif et adopte petit à petit une architecture en microservices. Une modernisation qui passe par l’adoption d’une plateforme de conteneurisation OpenShift. Elle lui permet également de conduire sa stratégie de ...

-

E-Handbook | mars 2026

Dossier : le continuum moderne de détection-réponse aux incidents

Télécharger -

E-Handbook | février 2026

Dossier : l’IA agentique, chamboule-tout des chaînes DevOps

Télécharger -

E-Handbook | février 2026

On the bug side - 2025 : inflating, inflating the AI bubble…

Télécharger -

E-Handbook | février 2026

Dossier stockage : quelles solutions pour l’IA ?

Télécharger -

E-Handbook | février 2026

Dossier : éviter les pièges du Greenwashing (et comment faire réellement du Green IT)

Télécharger

Conseils IT

-

Comment réduire les faux positifs et renforcer la cybersécurité

Les faux positifs dans les outils de détection épuisent les ressources et détournent l’attention des menaces réelles. Une fois que les RSSI en ont compris les causes profondes, ils peuvent mettre en œuvre des stratégies pour les réduire.

-

Windows Server 2025 : comment bien reconfigurer Active Directory

Cet article explique comment paramétrer vos contrôleurs de domaine Active Directory et optimiser votre environnement antérieur après une migration vers Windows Server 2025.

-

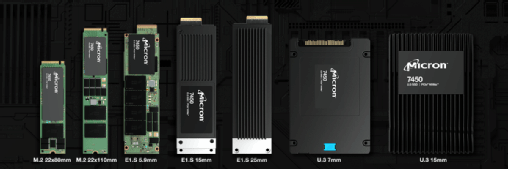

Comprendre les formats des SSD pour choisir le bon modèle

SATA, M.2, NVMe, U.2, E1.S, E1.L, E3.S… Les SSD sont livrés dans une variété incroyable de formats. Chacun a une utilisation bien spécifique. Cet article fait le point.

Rechercher parmi des centaines de définitions techniques

- Qu'est-ce que SAP S/4HANA ?

- Qu'est-ce qu'une infrastructure de bureau virtuel ? Explication du VDI

- Qu'est-ce que la gestion unifiée des terminaux (UEM) ? Guide complet

- Qu'est-ce que la virtualisation des serveurs ? Le guide ultime

- Qu'est-ce que la détection et la réponse aux menaces (TDR) ? Guide complet

- Qu'est-ce que le cadre Mitre ATT&CK ?

- Qu’est-ce que le modèle de sécurité « zero trust » ?

- Qu'est-ce qu'un ransomware à triple extorsion ?

- Qu'est-ce que SAP Business Suite ?

- Qu'est-ce qu'un ransomware ? Définition et guide complet

- Qu'est-ce que le cloud public ? Définition et guide détaillé

- Qu'est-ce que le cadre de gestion des risques (CGR) ?