Les dessins du MagIT

-

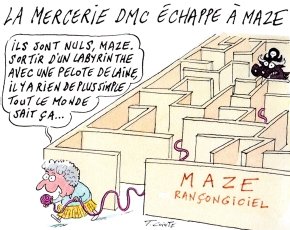

Le Français DMC résiste au ransomware Maze

Le spécialiste alsacien de la mercerie DMC a été frappé par le ransomware Maze il y a une semaine, et refuse de céder au chantage. La compromission semble avoir été relativement peu étendue. La remise en route du SI est en cours.

-

Données agricoles : les ambitions européennes d’API-AGRO

API-AGRO est l’éditeur français d’une plateforme d’échange de données agricoles entre professionnels de la filière. Il compte bien se développer en Europe en s’appuyant sur la stratégie numérique exprimée par la Commission européenne et ses partenaires.

-

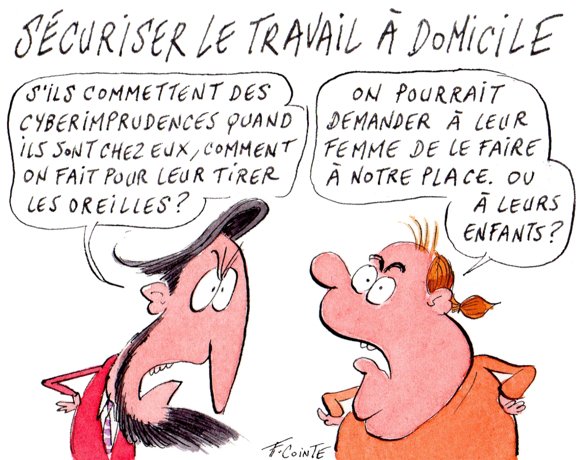

Comment sécuriser le travail à distance

Il n’est bien sûr pas question de laisser les télétravailleurs compromettre la sécurité de son entreprise. Il est important de réfléchir aux solutions pour éviter cela, sur fond de progression explosive du recours au télétravail en pleine pandémie.

-

Télétravail : les réseaux tiennent le coup, pas les services

Depuis le début du confinement exigé par le gouvernement en réaction à l’épidémie de Covid-19, une majorité de salariés et d’élèves ont l’obligation de travailler depuis chez eux. Les opérateurs ont musclé les tuyaux, plus particulièrement dans les centres névralgiques qui les interconnectent avec les applications en ligne. Les serveurs, en revanche, sont sous-dimensionnés.

-

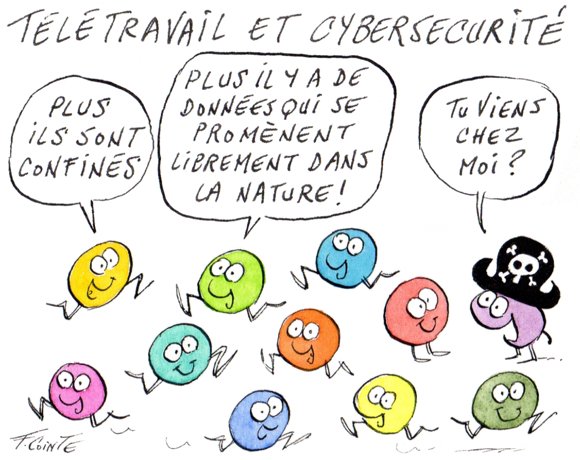

Le télétravail de masse augmente le risque de fuite de données

Sécurité – en particulier fuite de données – et travail à domicile ne font pas bon ménage. Rien de nouveau a priori, si ce n’est que la pandémie du Covid-19 et son corollaire, le confinement, obligent les entreprises à recourir au travail à distance de façon massive, et oblige ainsi les services informatiques à parer au plus pressé. Alors que les utilisateurs n’ont pas pu être formés aux risques sécuritaires.

-

Télétravail : le passage en mode confinement

Travailler à domicile. Faire cours à distance. Comme souvent, les choses semblent simples sur le papier. Mais les habitudes persistent, et la mise en place est semée d’embûches.

-

Télétravail : guide de survie en période de crise

Travailler à domicile. Faire cours à distance. Comme souvent, les choses semblent simples sur le papier. Mais les DSI le savent. La mise en place est semée d’embûches.

-

Coronavirus : plusieurs participants de la RSA Conférence infectés

Mauvaise surprise pour trois participants de l’édition 2020 de la conférence RSA. De retour chez eux, ils ont été testés positifs au coronavirus (Covid-19). Deux d’entre eux sont des collaborateurs d’Exabeam. L’édition 2020 de la conférence RSA s’est déroulée fin février et a réuni plus de 36 000 participants, plus de 700 intervenants, et près de 660 exposants du monde de la cybersécurité.

-

Visioconférence et collaboratif surfent sur la vague du Coronavirus

Les éditeurs spécialisés dans le travail à distance et les « conf-call » multiplient les initiatives pour lutter contre l’épidémie : gratuité temporaire, levée des limitations, « Kit d’urgence ». Un bon moyen d’allier « Tech for Good » et marketing.

-

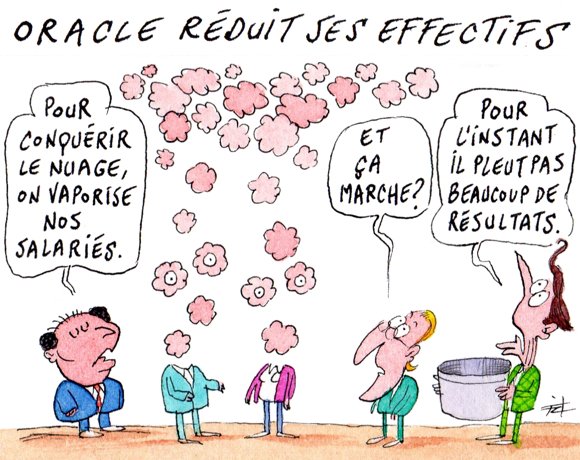

Oracle : vague de réduction de postes prévue en Europe

La « restructuration » provoquée par le passage au cloud, dixit Oracle, touchera principalement les forces de ventes de ses filiales à Dublin, Amsterdam et Malaga. L’annonce intervient après une baisse de ses ventes de licences « cloud et sur site » dans le monde.

-

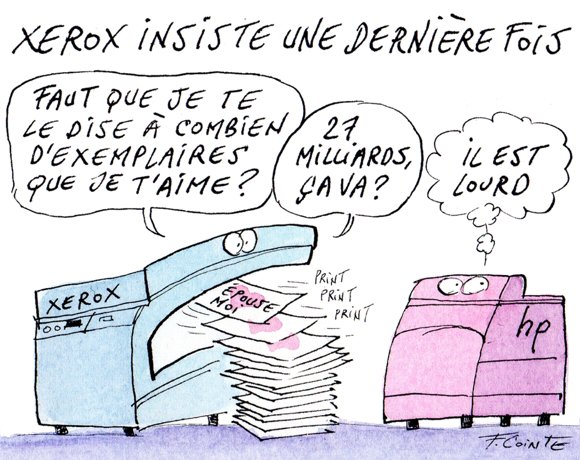

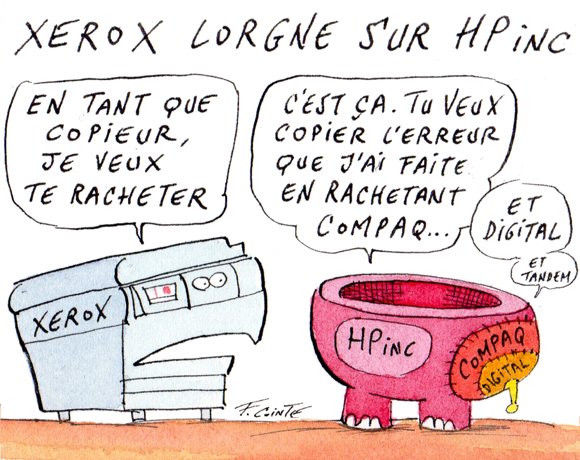

Rachat de HP Inc. : Xerox veut mettre un terme au feuilleton

Xerox semble bien décidé à faire avancer sa tentative d’acquisition de HP. Il vient ainsi de faire une offre directe aux actionnaires du constructeur pour en racheter toutes les actions en circulation dans le cadre d’une transaction qui lui reviendrait à environ 27 milliards de dollars.

-

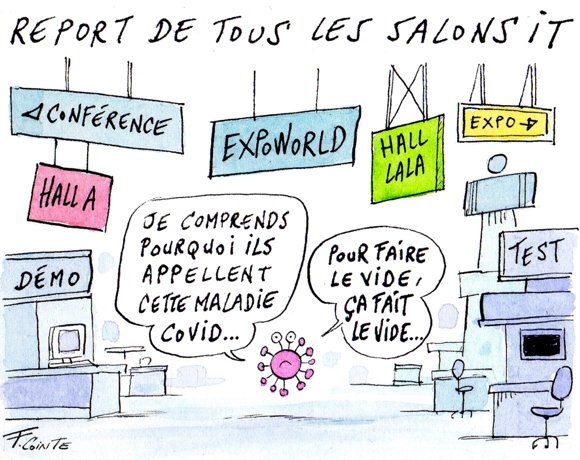

Coronavirus : avalanche d’annulations dans l’IT en France et dans le monde

Les mesures sanitaires pour contenir la propagation du virus ont raison, un à un, des évènements IT B2B prévus un peu partout dans le monde. LeMagIT fait la liste des évènements annulés, maintenus et de ceux « virtualisés ».

-

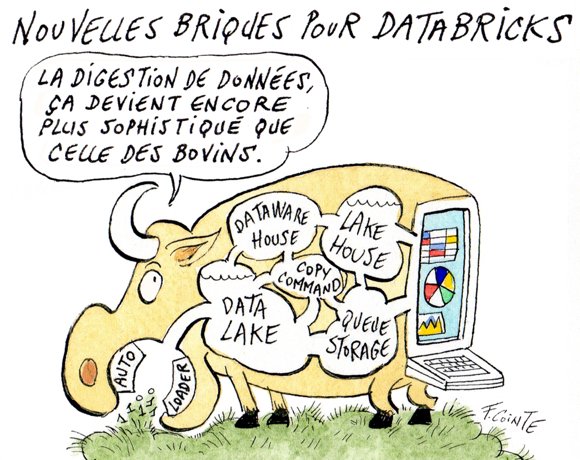

Databricks muscle l’ingestion de données vers Delta Lake

Databricks, éditeur d’une plateforme de Data Science, a présenté deux nouveautés peu surprenantes au regard de sa feuille de route : le concept de Lakehouse et deux nouveaux moyens d’ingérer des données dans les tables de streaming.

-

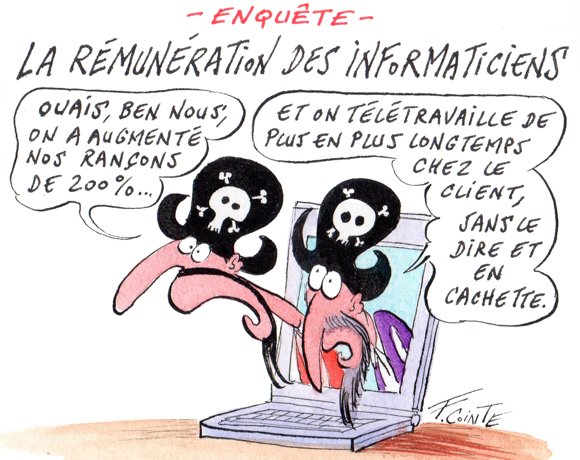

Ciel dégagé pour l'emploi des cadres du numérique

Tous les voyants sont au vert pour les informaticiens. Les perspectives de recrutements sont orientées à la hausse dans toutes les régions et dans tous les métiers. Seule ombre au tableau, beaucoup de postes restent non pourvus faute de candidats en nombre suffisant.

-

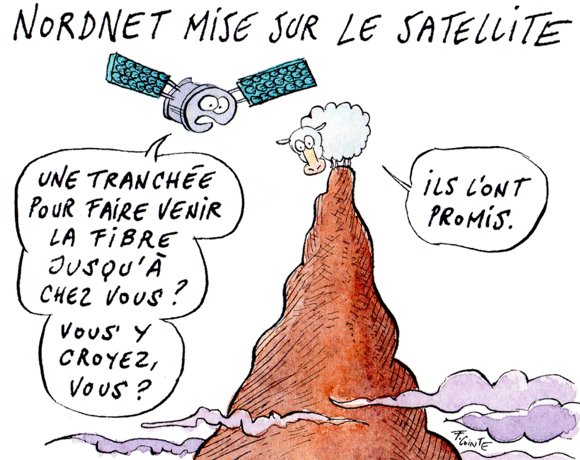

Haut débit : Nordnet revendique desservir tout le pays en 30 Mbit/s

Alors que le gouvernement lance un énième plan pour fibrer tout le territoire d’ici à 2025, l’opérateur a déjà de nouvelles offres satellite et radio qui connectent les endroits les moins accessibles.

-

Cybersécurité : l’homologue suisse de l’Anssi joue les père-fouettard

La centrale suisse d’enregistrement et d’analyse pour la sûreté de l’information estime que le non-respect de ses conseils et l’ignorance des avertissements a souvent contribué au succès des attaques par ransomware.

-

La Commission européenne met l’IA au centre de sa stratégie numérique

La Commission européenne a présenté son plan de bataille dans le but de faire de l’Europe un territoire incontournable de l’intelligence artificielle tout en régulant l’usage des algorithmes.

-

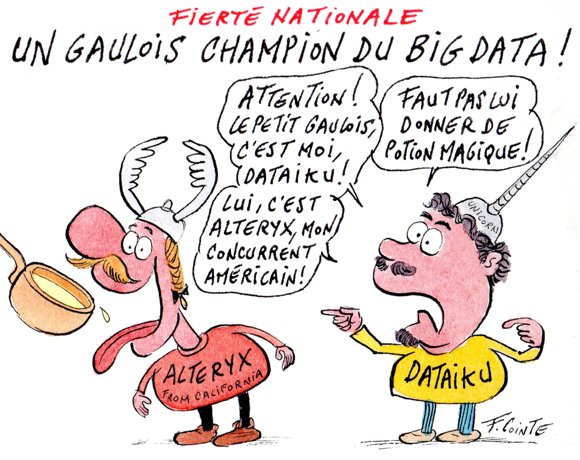

Data Science : le Français Dataiku désigné leader aux côtés d'Alteryx

Dans son Magic Quadrant 2020 consacré aux plateformes de Data Science, Gartner estime que le marché a évolué rapidement en un an. Google, IBM et Microsoft seraient largement devancés par Alteryx, Databricks ou encore Dataiku.

-

La BRED engage Watson pour gérer les e-mails de ses conseillers

Après un pilote concluant, les e-mails des conseillers de la BRED sont maintenant traités à l’aide de Watson, le moteur de traitement du langage naturel d’IBM. Objectif : leur faire gagner du temps.

-

Le MWC est annulé, la faute au coronavirus

Même si l’annonce apparaissait de plus en plus prévisible ces derniers jours, elle a fait l’effet d’un coup de tonnerre dans l’univers de la téléphonie mobile. Le plus grand salon mondial dans le domaine, le MWC (Mobile World Congress), qui devait se tenir la semaine prochaine à Barcelone, a été purement et simplement annulé à cause de l'épidémie liée au coranovirus Covid-19

-

Snowflake scelle un partenariat stratégique avec Salesforce

Salesforce vient d'investir dans Snowflake, qui boucle une nouvelle levée de fonds de 479 millions de dollars. L’éditeur de la solution CRM serait intéressé par la plateforme Data Exchange de l’expert du datawarehousing cloud.

-

Bouygues Construction : Maze, le révélateur d’un SI aux fondations poreuses ?

À moitié muré dans le silence, le groupe Bouygues Construction peine à cacher les difficultés auxquelles le ransomware le confronte. Mais également ce qu’elles révèlent de sa posture de sécurité, et de celle de sa filiale Axione.

-

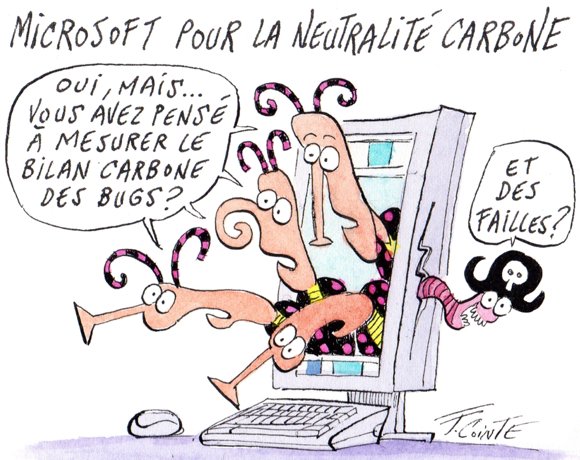

Microsoft au chevet du climat

À l'occasion du Forum de Davos, Satya Nadella, CEO de Microsoft, a annoncé des engagements importants en matière de lutte contre le réchauffement climatique. Les centres de calcul du groupe devraient être alimentés en énergies renouvelables à 100 % d'ici à 2025. Et s'il atteint la neutralité carbone depuis 2012 par le biais de rachats de certificats, Microsoft vise désormais une empreinte carbone négative en 2030 et ambitionne de supprimer d'ici à 2050 son empreinte carbone historique, c'est-à-dire ses émissions depuis sa création en 1975.

-

Salaires IT : rémunérations en hausse et développement du télétravail

Il ressort de l'enquête réalisé par LeMagIT sur le niveau de rémunération des informaticiens et les grandes tendances emploi et RH, des chiffres globalement positifs avec un salaire moyen s’établissant à 73 000 € brut annuel, en croissance de 7 % par rapport à notre précédente étude. Et, avec retard sur les autres pays de même niveau la révolution « télétravail » est cependant en train d’advenir en France. Quasiment un cadre IT sur 2 est concerné avec au moins un jour par semaine « télétravaillé ».

-

Démission de Ginni Rometty : IBM se repositionne derrière Red Hat

Après huit ans de règne et 25 % de ventes en moins malgré ses efforts autour de Watson, la CEO d’IBM passe la main à une équipe bicéphale qui fera la part belle à l’activité de Red Hat dans le cloud hybride.

-

Une attaque contre les serveurs de Bouygues Construction

Bouygues Construction annonce qu'une "crise virale" a été détectée sur son réseau informatique. "L’analyse des causes et des impacts est en cours et les actions de sécurisation sont mises en place" a précisé le groupe de construction.

-

Davos 2020 : l'IT aussi doit lutter contre le dérèglement climatique

Le changement climatique a été un sujet prioritaire du Forum économique mondial en amont duquel le PDG de Microsoft, Satya Nadella, a dévoilé son intention d'atteindre une empreinte carbone négative.

-

Tournoi des Six Nations : encore plus de données pour les fans de rugby

Cette année, les fans de rugby bénéficieront de nouveaux indicateurs en temps réel et (d’un peu) d’analyse prédictive pour le tournoi des Six Nations. Et le partenariat entre AWS et les Six Nations n’en est qu’« à effleurer la surface » du potentiel des données, promet l’ex-capitaine du XV de la Rose, Will Curling.

-

Microsoft retarde encore l'intégration entre Teams et Skype

L'intégration avec Skype version grand public - qui permettra de communiquer depuis Teams vers l'extérieur d'une organisation - est maintenant prévue pour le premier trimestre. Microsoft l'avait promise pour ce mois-ci. D'autres fonctionnalités très demandées manquent encore.

-

HPE donne une seconde vie au hardware

Dans son centre européen situé en Écosse, HPE valorise les équipements informatiques des entreprises, en misant davantage sur la réutilisation que sur le recyclage. Par valorisation, il faut comprendre reconditionnement des actifs - allant de l’ordinateur portable au serveur de centre de calcul, en passant par les PC, baies de stockage voire… les mainframes ! À juste titre, Mateo Dugand, Responsable développement durable EMEA chez HPE, rappelle que « la réutilisation de matériels est bien plus responsable d’un point de vue écologique que le recyclage, puisqu’il ne génère pas la construction de nouveaux équipements ».

-

Première bonne résolution 2020 : optimiser sa consommation cloud

Rien ne sert de passer au cloud sans FinOps. L'approche est essentielle pour permettre à une transformation vers le cloud de tenir toutes ses promesses d'optimisation du budget IT.

-

Cloudera dirigé par un ex d’Hortonworks spécialiste des fusions

Cloudera a enfin trouvé un PDG. Ce sera l’ex-patron d’Hortonworks, éditeur avec qui il avait fusionné en 2019. Vu le profil du dirigeant, les analystes envisagent une nouvelle opération financière, comme un rapprochement avec IBM ou Microsoft.

-

Citrix Gateway : l’exploitation de la vulnérabilité a commencé

Les premiers assauts ont été observés durant le week-end, suite à la publication de démonstrateurs fonctionnels. Désormais, la prévention seule ne suffit plus. Et le correctif de Citrix se fait encore attendre. Les premiers sont annoncés pour le 27 janvier, destinés à ses systèmes dans leur version 13. Son calendrier va jusqu’au 31 janvier. Et accessoirement, si Citrix assure que ses rustines « seront complètes et pleinement testées », il ne dit rien de leur capacité à détecter et alerter sur une éventuelle compromission survenue avant leurs applications.

-

La demande de data scientist reste très forte

Avec la montée en puissance de l’analytique, puis du machine learning et de l’intelligence artificielle (NLP, computer vision, ou Deep Learning) le data scientist occupe désormais un poste clé. Toutefois, trouver du personnel qualifié reste très compliqué. Les entreprises et les éditeurs contournent le problème à leur manière.

-

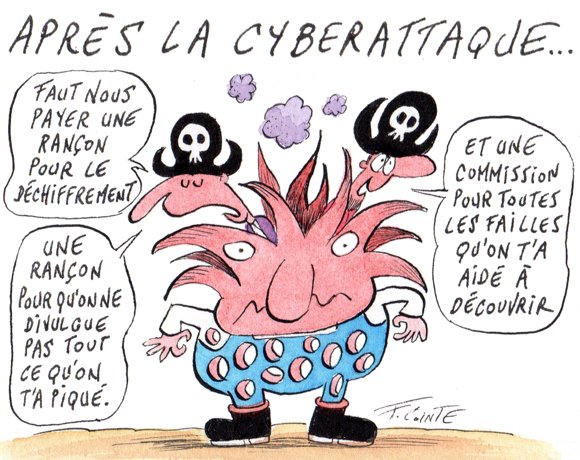

Ransomware : vous avez aimé 2019 ? Vous allez adorer 2020 !

Comme il se doit, les acteurs de l’industrie de la cybersécurité ont sorti leurs boules de cristal et livré leurs prévisions pour la nouvelle année.Et ill y a un point sur lequel beaucoup tombent d’accord : la star honnie de 2019, les rançongiciels, est appelée à faire lourdement parler d’elle cette année encore.

-

Le DaaS pour gérer la fin de vie de Windows 7

Avec l’arrêt du support de Windows 7, les administrateurs doivent prévoir de s'adapter. Mais les options ne manquent pas, dont le passage au poste de travail virtuel avec Windows Virtual Desktop.

-

Stockage : les analystes urgent les ingénieurs de changer de carrière

Gartner prédit la disparition des spécialistes du stockage. Les entreprises étant promptes à garder leurs salariés, les experts en place sont appelés à se former vite à autre chose.

-

Début d'année sur fond de grèves

L'année 2020 débute avec de bonnes perpectives pour l'informatique, les bots et le télétravail, sur fond de grèves persistantes des transports urbains.

-

Les priorités pour 2020

Passage de relais de 2019 vers 2020 : le moment de faire le bilan de l'année écoulée et d'afficher ses priorités.

-

En 2020, place au Machine Learning Ops

2019 a été une année record pour l’IA. Les investisseurs, les sociétés de capital-risque et les gouvernements du monde entier ont misé sur cette tendance technologique. L’utilisation accrue de modèles préentraînés, la mise en avant du Machine Learning Ops et le renforcement de la transparence sont autant d’éléments qui devraient marquer l’année 2020 dans le domaine de l’IA.

-

Emotet et Dridex, deux invités surprises bien encombrants pour les fêtes

Les opérateurs de ces maliciels apparaissent particulièrement actifs en cette fin d’année, promettant de gâcher les fêtes pour beaucoup. Pour certains, c’est d’ailleurs déjà fait.

-

Silicon One : Cisco propose une puce réseau autonome

Cisco devient fournisseur de processeur réseau. L’équipementier proposera dès 2020 aux grands acteurs du cloud de construire leurs propres routeurs et switches à partir d’un nouvel ASIC, Silicon One, conçu pour accélérer les fonctions de routage. C’est un revirement conséquent dans la stratégie de Cisco qui, jusque-là, ne fournissait que des équipements fermés en argumentant qu’ils étaient les plus performants grâce à l’utilisation exclusive d’un ASIC propriétaire.

-

Le RPA au service de la direction financière

De nombreuses activités des services finances restent manuelles et prennent beaucoup de temps. Parmi celles-ci, on pourrait citer l’extraction des données issues de différents systèmes (ERP, HCM, SCM, paie, etc.), la préparation des rapports, sans oublier le fait de résoudre manuellement… les erreurs des processus manuels. Mais aujourd’hui, l’automatisation robotique des processus (le RPA) peut modifier la donne en prenant en charge ces tâches répétitives.

-

Processeurs : Intel continue d’être empoisonné par les vulnérabilités

Des chercheurs ont découvert comment l’intégrité de l’enclave d’exécution sécurisée des puces du fondeur peut être compromise en abaissant leur tension de fonctionnement. Une opération réalisable par logiciel.

-

Ransomware : la menace de divulgation en plus du chiffrement

La ville de Johannesburg en a fait les frais durant l’été : un ransomware dont les opérateurs ne se contentent pas de chiffrer les données ; en plus de cela, ils menacent d’en divulguer certaines dérobées au passage. De quoi, pour les attaquants, renforcer les chances de monétisation de leurs méfaits : l’éventuelle restauration de données à partir de sauvegardes ne permet pas d’échapper au second volet de la menace.

-

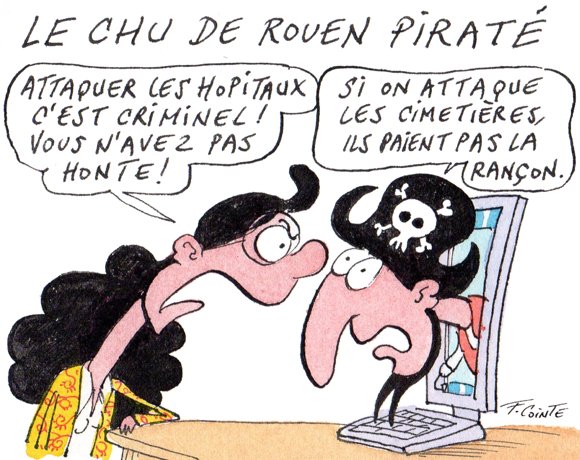

Hôpitaux : les lacunes de la cybersécurité

Le ministère des Solidarités et de la Santé vient de lancer une campagne nationale de sensibilisation à la sécurité informatique. Après les épisodes rencontrés par Ramsay GDS et le CHU de Rouen, l’initiative apparaît loin d’être superflue.

-

Les grèves des transports favorisent le télétravail

Début de grèves de transports très suivies, entrainant une forte immobilisation des trains et des métros.

-

L’administration française veut transformer les contrôles grâce à l’IA

Les lauréats de l’appel à manifestation d’intérêt « intelligence artificielle » ont présenté les résultats de leurs expérimentations. Plusieurs portaient sur sur l'aide aux contrôles, tel le projet SIANCE pour repérer signaux faibles et indicateurs de tendances pour la sureté nucléaire ; celui de la Direction générale de l’alimentation qui tente de déterminer les prochains restaurants à contrôler en se basant sur les commentaires postés sur TripAdvisor ; et le projet de l’Agence française pour la biodiversité pour localiser avant contrôle les sources de pollution diffuse.

-

Prosegur, spécialiste de la sécurité physique, frappé par une attaque logique

Prosegur a fait état ce mercredi 27 novembre d’un grave incident de sécurité dans « ses plateformes de télécommunications ». Et d’indiquer avoir « immédiatement activé ses protocoles de sécurité », notamment en restreignant les communications « avec ses clients pour éviter toute propagation ». Très vite, le groupe spécialiste de la sécurité physique a assuré avoir identifié le coupable : le ransomware Ryuk.

-

Ransomware Clop : une communication officielle trop tardive ?

L’Anssi a publié vendredi en fin de journée un rapport sur le rançongiciel CryptoMix Clop, qui a affecté le CHU de Rouen, notamment. Selon certaines sources, l’agence a laissé entre-temps le monde hospitalier dans l’ignorance.

-

Le Cigref dénonce l'échec de l'autorégulation du cloud en Europe

Pour le Cigref, la première tentative d'autorégulation du cloud en Europe est un « échec ». Les gros acteurs, principalement américains, auraient réussi à imposer leurs objectifs au groupe de travail voulu par Bruxelles, le tout sur fond de CLOUD Act. Le Cigref dénonce un refus d'écouter les clients européens.

-

Google rachète la technologie qui relie VMware à Azure

Google rachète CloudSimple, l’éditeur dont la technologie est celle qui permet à VMware de proposer du cloud hybride avec Azure, le cloud public de Microsoft. Le No 3 des clouds publics jure qu’il rachète CloudSimple pour l’ouvrir à tous les clouds. Microsoft pourra donc continuer à l’utiliser, mais il planche tout de même sur une alternative avec Dell.

-

Salesforce présente son assistant vocal Einstein Voice

Lors de DreamForce 2019, Salesforce a insisté sur les nouveautés des solutions autour de la voix. Il souhaite rendre compatible son futur assistant vocal Einstein Voice avec la plupart des appareils disponibles sur le marché. Einstein Voice sera disponible en 2021, après une bêta prévue pour l’année prochaine.

-

BlueJeans promet les verbatim des vidéoconférences dès 2020

Lors d'un passage à Paris, le Chief Product Officer français de BlueJeans, Guillaume Vives, est revenu sur les dernières annonces du concurrent de Zoom et de Teams pour aider à sédimenter les contenus des réunions (avec une fonction baptisée Smart Meeting). Pour le marché français, il a surtout confirmé que les verbatim automatisés des échanges audio - aujourd'hui disponibles uniquement pour l'anglais - arriveront en français au premier trimestre 2020.

-

Le CHU de Rouen victime d'une cyberattaque

Nouvelle cyberattaque d'un hôpital. L'ensemble du système informatique du CHU de Rouen a été mis à l'arrêt le vendredi 15 novembre en fin de journée, le temps d'enrayer une attaque informatique d'envergure détectée à 19h45.

-

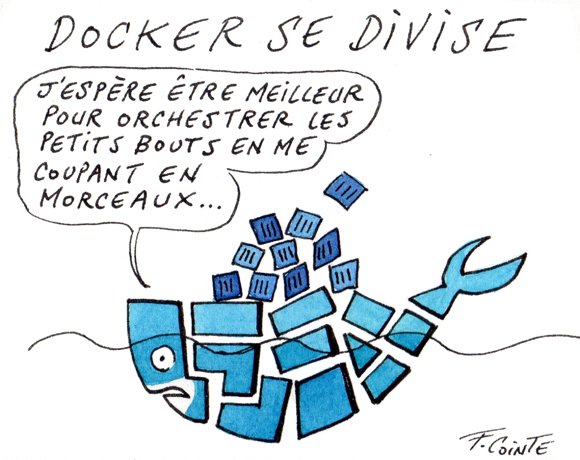

Mirantis rachète l’entité commerciale de Docker

Le petit éditeur de logiciels d’infrastructure Open source met ainsi la main sur quelques gros contrats commerciaux. Mais l’absence de lien technique entre les deux plateformes interroge les analystes.

-

Xerox propose 30 Md $ pour racheter HP Inc.

N'en faisant pourtant qu'un tiers de la taille, Xerox se propose de racheter son rival HP Inc., quatre ans après la scission de Hewlett Packard en deux entités. Cette offre survient dans la foulée de la fin de la coentreprise qui unifiait Xerox à Fujifilm depuis 57 ans, et peu après le prise de fonction le 1er novembre de Enrique Lores à la tête d'HP Inc, suite à la démission de l'ancien PDG Dion Weisler.

-

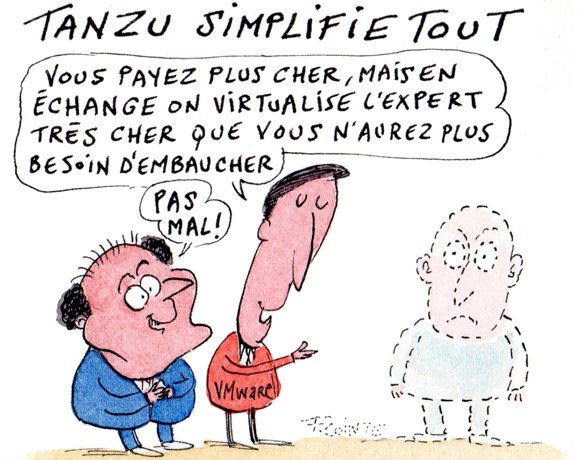

VMware détaille sa prochaine offre Tanzu

Réunissant les plateformes PKS, Project Pacific et Tanzu Mission Control, elle abolira les différences techniques entre VMs, containers, datacenters et cloud. Elle évitera surtout aux entreprises de mettre en place plusieurs équipes d’informaticiens.

-

Gartner Symposium 2019 : l’IA s'intéresse à nos émotions

À l’heure d’établir leurs prédictions pour 2020 à l’occasion du Gartner Symposium européen, les analystes Gartner se sont concentrés sur les tendances fortes liées à l'IA, notamment à travers l’émergence d’un « Internet du comportement » et de l’analyse des émotions. Plus de 50% des formats publicitaires qui seront délivrés en 2024 seront liés à des intelligences logicielles basées sur cette dernière.

-

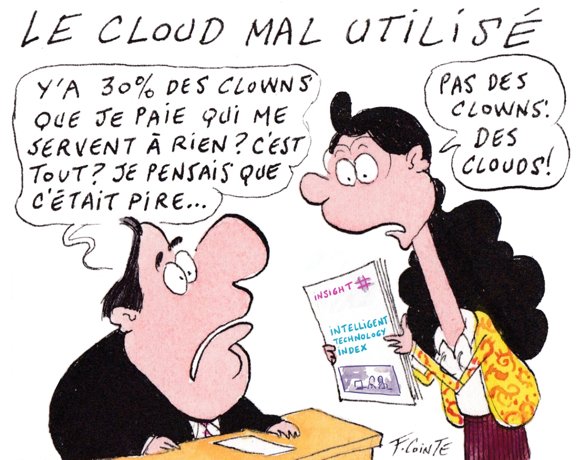

Entreprises : un tiers des services cloud souscrits seraient inutilisés

La multiplication des recours au cloud sous ses formes hybride, public ou privé, s'accompagne d'une complexité croissante en termes de gestion et de pilotage. Insight estime à un tiers les services cloud inutilisés dans les entreprises.

-

Splunk bascule du datacenter aux métiers

Le champion du monitoring de systèmes informatiques entoure ses plateformes techniques d’applications clientes pimpantes, mais les tarifs sont toujours autant difficiles à estimer. Ils sont tantôt calculés selon la quantité de données ingérées par jour dans la plateforme (150 $/Go/jour avec des remises au fur et à mesure que les données augmentent), tantôt selon le nombre d’utilisateurs (Phantom par exemple), tantôt selon le nombre de processeurs (DSP, par exemple).

-

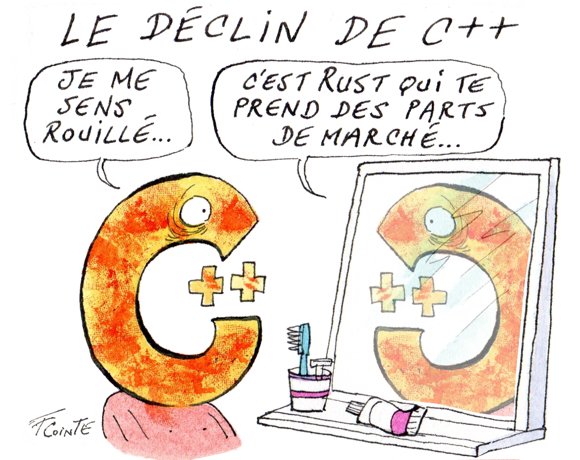

AWS soutient à son tour le langage de programmation Rust

Comme Microsoft, Google, Mozilla et d’autres fournisseurs importants, AWS a fait le choix d’utiliser et de supporter le langage de programmation système Rust. Depuis la première version stable distribuée, il y a quatre ans, Rust est ainsi devenu une alternative viable au C++.

-

Les pirates (russes) avancent masqués

La NSA et le GCHQ assurent que les cyber-attaquants russes maquillent leurs activités en utilisant outils et infrastructures de leurs homologues iraniens. De quoi rappeler le maquillage de l’opération Olympic Destroyer.

-

Vidéoconférence : Gartner entérine l’avènement du travail à distance

Les réunions vidéo sont de plus en plus importantes à mesure que le monde professionnel est de plus en plus demandeur de travail à distance (ou sur le terrain). Selon Gartner, les appareils personnels prennent aussi le pouvoir sur les « Meeting Rooms ».

-

IBM arrive à freiner ses pertes grâce à Red Hat

Alors que les analystes jugeaient le rachat de Red Hat trop cher, il s’avère que cette nouvelle filiale impulse une dynamique de relance parmi une activité globalement en baisse.

-

Selon Microsoft, l'IoT manque de talents disponibles

Au mois d'août dernier, Microsoft publiait l'étude IoT Signals. Pas moins d'un tiers des POC liés à l'internet des objets ne voient pas le jour pour des raisons financières. Pour le géant de l'informatique, le manque de talents disponibles et une organisation mal préparée en sont les raisons.

-

M6 : une cyberattaque venue de la messagerie électronique

Selon nos sources, un premier compte de collaborateur de la chaîne aurait été compromis dès le mois de juillet. Les assaillants auraient ensuite progressé lentement jusqu’à activer le ransomware, combinant Nanocore et Troldesh.

-

Bill McDermott dit « Auf Wiedersehen » à SAP

Sous pression d’un fonds activiste, le PDG new-yorkais, qui a accompagné les transformations de l’éditeur allemand vers l’ère post-ERP et cloud, s’en va. En 10 ans, il a donné une forte dimension américaine à SAP. Une direction bicéphale lui succède.

-

Assises de la sécurité : il faut « aider, pas juste faire peur »

Le patron de l’Anssi Guillaume Poupard appelle à en finir avec les messages anxiogènes. Il souligne l’importance d’une approche progressive pour les opérateurs de services essentiels. Il s’inquiète de la menace qui pèse sur les ETI.

-

Vidéo-conférence : BlueJeans sort une extension qui résume les réunions

Mélange de verbatim automatiques, de clips et de tagging, « Smart Meetings » vise à rendre consommables a posteriori des réunions souvent (trop) longues. La transcription en français devrait arriver en 2020.

-

7 000 emplois supprimés chez HP d'ici 2023

HP inc, le fabriquant d’ordinateurs et d’imprimantes né de la division en 2015 de HP entre HP inc et HP Enterprise, a annoncé un plan de restructuration devant s'accompagner de la suppression de 7 000 à 9 000 emplois en trois ans, sur ses effectifs actuels de 55 000 personnes.

-

Art Coviello : les cyberarmes « menacent l'existence même de l'humanité »

L’ancien président exécutif de RSA Art Coviello porte un regard inquiet sur le comportement des Etats dans le cyberespace, au-delà des déclarations d’intention, ainsi que sur l’utilisation faite par certains des réseaux sociaux.

-

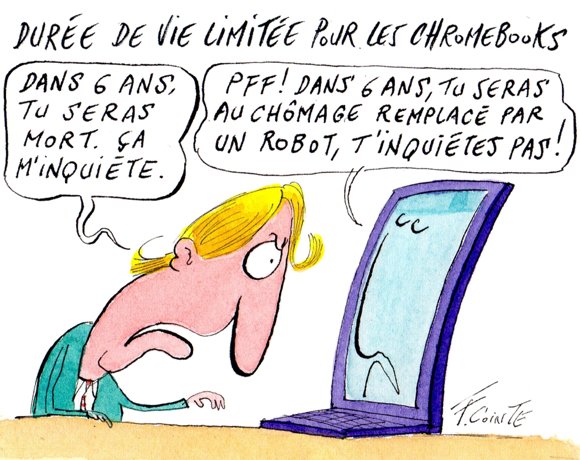

Des Chromebooks avec date de péremption

Chaque appareil peut profiter de six ans et demi de support logiciel, mais pas plus. Et pas à partir de sa date d’achat, mais à partir de celle de son lancement par son constructeur. Comme l’explique Google, « les Chromebooks en fin de vie ne reçoivent plus les mises à jour automatiques qui les rendent plus performants, tant au niveau matériel que logiciel ». Un nombre croissant d’utilisateurs découvrent ainsi, et avec mécontentement, que leur Chromebook est assorti d’une date d’expiration. Lorsque celle-ci arrive, la machine en informe son utilisateur, sans véritablement prendre de gants.

-

Oracle met du Machine Learning dans son OCR

Oracle continue également d’infuser de l’intelligence artificielle dans ses solutions. Dernier exemple en date, présentée à San Francisco cette année, avec Intelligent Document Recognition. Le logiciel utilise la reconnaissance optique de caractères (OCR) et l’apprentissage statistique (Machine Learning) pour identifier les informations financières et les données clefs (numéro de factures, montant...), dans des formats de documents populaires, comme le PDF.

-

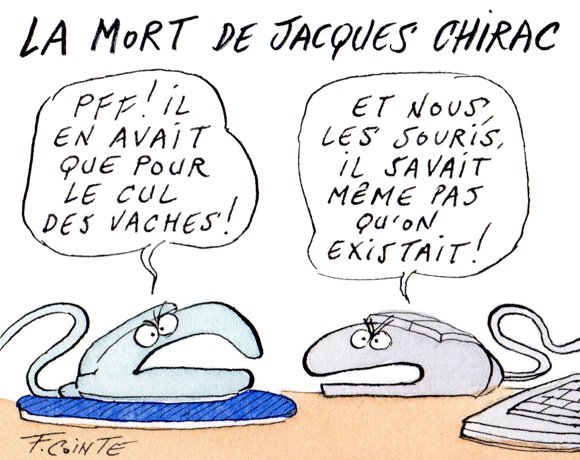

Le président de la révolution Internet

Disparition de Jacques Chirac, qui présida de mai 1995 à mai 2007, lors de la révolution du web, de l'internet et des télécoms : disparition du minitel, premières licences de téléphonie mobile, ouverture des télécoms à la concurrence, premiers réseaux sociaux et premiers smartphones.

-

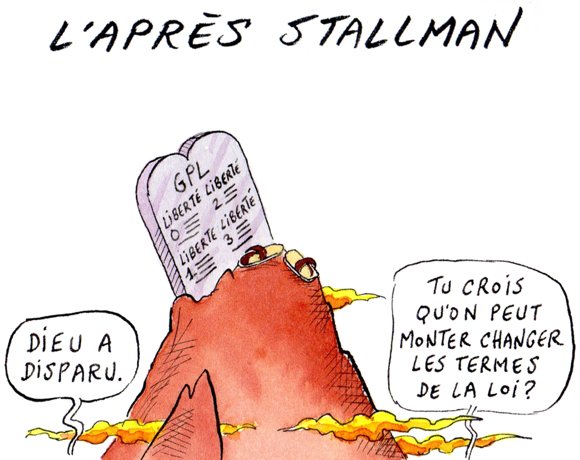

Quelle succession à la FSF ?

Après la démission de Richard Stallman, la question de sa succession à la tête de la Free Software Foundation FSF commence à se poser, laissant pointer des controverses sur les risques que cette succession pourrait conduire quant à l'intangibilité des termes de la licence publique générale GNU GPL et de ses dérivées.

-

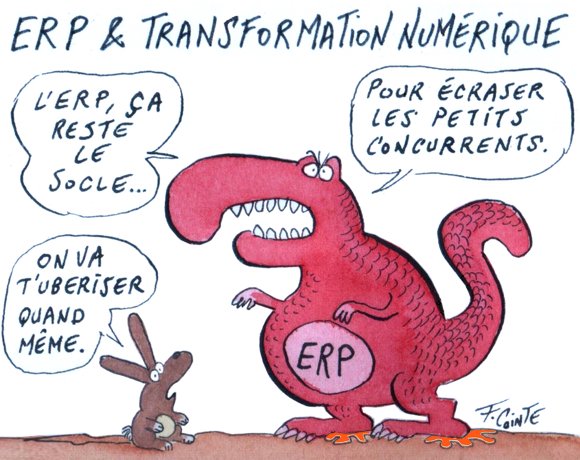

Cegid : pas de transformation digitale sans ERP

L’ERP est-il encore un outil qui permet d’innover ? La question peut paraître théorique, mais elle ne l’est pas. En tout cas pas pour les éditeurs du marché qui voient grandir l’idée selon laquelle la transformation numérique ne s’appuie plus sur l’informatique de gestion traditionnelle, mais sur de nouveaux outils capables, par exemple, d’améliorer l’interaction avec le client (CX), d’automatiser (RPA), ou de créer de nouveaux modèles économiques (IoT et facturation des clients à l’usage). Lors de son évènement Connections ERP, Cegid a vanté le rôle toujours central de l’ERP comme socle des entreprises, expliqué sa nouvelle gamme et rassuré sur son accord avec Acumatica

-

Snowden et la cybersécurité : un avant et un après...

Celui qui a levé le voile sur les pratiques de l’agence américaine du renseignement il y a six ans publie son autobiographie. Loin d’être apaisé, le débat qu’il suscite reste fortement passionné, s’avérant fortement clivant et déclenchant des débats passionnés, notamment au sein de la communauté de la cybersécurité. Une communauté dans laquelle les révélations d’Edward Snowden n’ont pas manqué de laisser une trace.

-

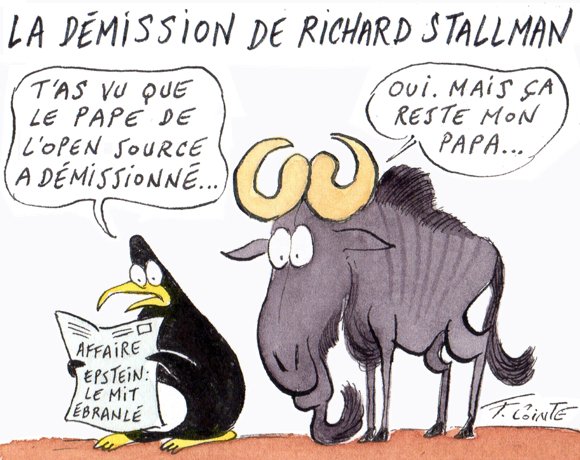

Richard Stallman démissionne du MIT et de la Free Software Foundation

Suites aux débats agitant le MIT dans le cadre de l'affaire Epstein, Richard Stallman a annoncé sa démission de son poste au CSAIL, laboratoire de recherche en intelligence artificielle et en sciences informatiques du MIT, «à cause des pressions exercées sur le MIT et moi-même à cause d’une série de malentendus et de fausses interprétations ». Il a également démissionné de la présidence de la FSF.

-

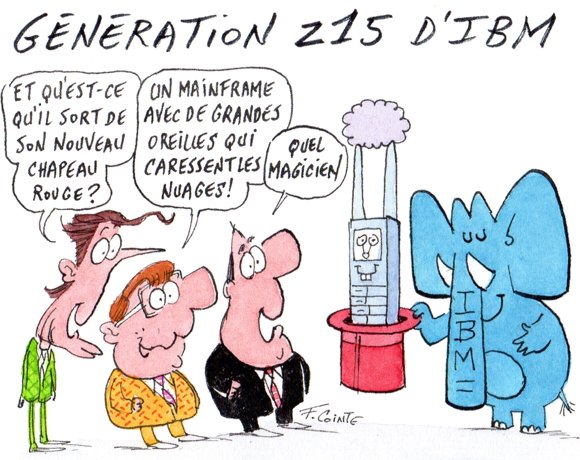

IBM ouvre les mainframes au cloud hybride avec la génération z15

Les nouveaux mainframes d’IBM apportent 25 % de puissance en plus, un format enfin standard pour les salles informatiques et l’exécution de containers Linux chiffrés, exportables en cloud public.

-

La France s'oppose à Libra, la monnaie de Facebook

Le ministre des finances Bruno Le Maire a annoncé que la France m'acceptera pas la cryptomonnaie Libra, promue par Facebook, sur le sol européen.

-

Traditionnelles nouveautés de septembre chez Apple

iPhone 11, 11 Pro et 11 Pro Max : renouvellement habituel et sans surprise de la gamme Apple ce 10 septembre.

-

Nutanix s’insurge contre l’apparence que VMware donne à ses résultats

VMware et Nutanix ont décidé d’en découdre. Quelques jours à peine après que le PDG du premier a déclaré avoir gagné la guerre des infrastructures hyperconvergées grâce à sa solution logicielle vSAN HCI, le second accuse le coup de résultats en berne en rétorquant à qui veut l’entendre que VMware vend du vent et le PDG Dheeraj Pandey martèle que le marché des infrastructures hyperconvergées lui est toujours favorable.

-

Insécurité : iOS rattrape-t-il Android ?

L’actualité récente laisse apparaître le système d’exploitation d’Apple plus fragile. Le marché des vulnérabilités semble penser la même chose. Mais attention aux conclusions simplistes.

-

Slack-Zoom : le partenariat pourrait inclure une tarification commune

Plusieurs analystes pensent que Slack et Zoom vont regrouper commercialement leurs produits pour pouvoir offrir des rabais aux clients des suites tout-en-une comme Office 365.

-

Huawei se lance dans les processeurs dédiés à l’IA

Huawei devrait lancer d’ici au mois prochain son propre processeur optimisé pour les algorithmes de Machine Learning, dénommé Ascend 910. Équivalent du framework Cuda des GPU NVidia, et dépassant les performances des Tesla v100 de Nvidia et TPUv3 de Google, il est censé faciliter l’adaptation des codes applicatifs liés à l’intelligence artificielle – en particulier TensorFlow.

-

VMware place Kubernetes au centre de vSphere

La prochaine version de vSphere, la suite de virtualisation des serveurs de VMware, intègrera Kubernetes, le plus célèbre des orchestrateurs de containers. Pour l’heure connue sous le nom de Project Pacific, cette prochaine version de vSphere permettra à la fois aux opérationnels de l’IT, mais aussi aux développeurs, de déployer et de gérer des containers ainsi que des machines virtuelles, en réutilisant les nomenclatures de Kubernetes pour créer des containers et les outils classiques de machines virtuelles pour les administrer en production.

-

Création du consortium pour l’informatique confidentielle

La fondation Linux abrite désormais un consortium ouvert visant à accélérer l’adoption des environnements d’exécution dits de confiance, le Confidential Computing Consortium.

-

Attention au réveil d'Emotet

Emotet se réveille. L’infrastructure de commande et de contrôle de ce redoutable maliciel présente à nouveau des signes d’activité. Les alertes se multiplient.

-

Licenciements chez Oracle : le stockage Flash à son tour condamné

En marche vers le 100 % cloud, Oracle licencie à présent les équipes de Pillar, racheté il y a 8 ans. Les autres divisions stockage pourraient rapidement connaître le même sort.

-

Cyberattaque contre les cliniques Ramsay GDS

Selon nos informations, c’est un rançongiciel qui a affecté l’organisme de santé Ramsay GDS. Aucune rançon n’aurait été payée. Les sauvegardes auraient été mises à contribution avec succès.

-

Controverses sur les enregistrements vocaux des GAFA

Les écoutes des enregistrements de conversations privées faits par les assistants ou logiciels vocaux d'Apple, Amazon, Google, Microsoft et Facebook, à l'insu et sans le consentement des utilisateurs, ont été dénoncées à tour de rôle cet été, conduisant les Gafa à interdire l'un après l'autre ces écoutes des conversations de leurs usagers, faites selon eux uniquement a des fins d'améliorations de leurs produits, sans un consentement explicite.

-

Apple rachète l'activité puces pour modems d'Intel

Apple achète l’activité de puces pour smartphones d'Intel pour un milliard de dollars (897 millions d'euros), au moment où Intel affirmait vouloir se désengager du marché des modems 5G. En acquérant ainsi plus de 17.000 brevets de téléphonie mobile et 2.200 salariés spécialisés d'Intel, Apple s’offre les moyens de développer en interne ses modems 5G, composants décisifs pour les futurs smartphones.

-

Google Cloud, certifié HDS, devient hébergeur de données de santé

Après AWS, Microsoft et Salesforce, Google Cloud reçoit sa certification HDS (Hébergeur de Santé) pour pouvoir héberger et opérer les données personnelles de santé en France.

-

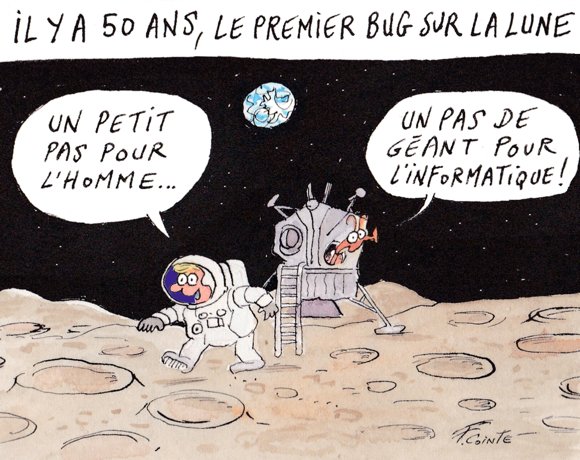

Comment Apollo 11 a inventé le logiciel et le hardware modernes

L'importance des ordinateurs dans le projet d'amener Neil Armstrong et ses collègues sur la Lune en 1969 - et les ramener sur Terre - a été énorme. Et notamment, parmi les nombreuses questions auxquelles les ingénieurs de la NASA ont dû répondre, une des plus critiques à été celle de la miniaturisation de telles machines pour les faire tenir dans le module de commande et de service (baptisée Columbia) d'Apollo 11 et dans son module lunaire Eagle.

-

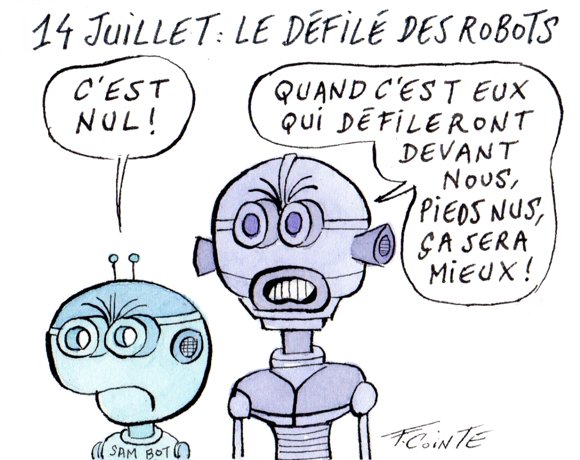

Robots et cyber-combattants sur les Champs Elysées

Pour la première fois, le défilé militaire du 14 juillet a vu défiler 56 cyber-combattants de l'unité de commandement de cyberdéfense Comcyber. Y ont été présentés aussi des robots, fleurons de l'innovation technologique militaire, devant la tribune présidentielle.

-

IBM finalise le rachat de Red Hat

Feu vert des autorités : après plusieurs mois d’enquête, IBM a enfin finalisé son acquisition de Red Hat pour 34 milliards de dollars. Si comme énoncé depuis le départ, les sociétés resteront distinctes, Big Blue a bien l'intention de se rapprocher des technologies Red Hat pour alimenter ses produits.

-

RGPD : British Airways encourt une amende record de 183 millions de livres

La compagnie britannique avait été victime d'une fuite de données sur 500.000 de ses clients après une attaque à l'été 2018. Elle risque une amende de 1,5 % de son CA. Un signal qui montre que les entreprises doivent changer de mentalité, avertissent les experts.

-

Les entreprises françaises adoptent le cloud, mais se soucient de leur souveraineté

Le Cloud Act américain inquiète certaines entreprises françaises, mais n’empêche pas leur engouement pour le cloud public.

-

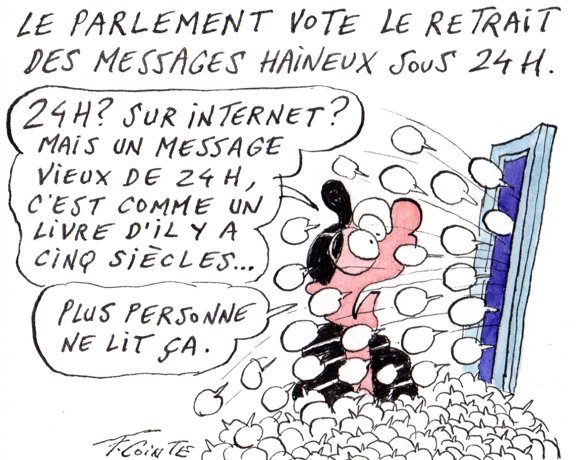

Le parlement débat de la loi contre la haine en ligne

Dans le cadre de l’examen de la proposition de loi contre les propos haineux en ligne, l’Assemblée nationale a voté le retrait ou le déréférencement par les plates-formes Internet de contenus « manifestement » illicites sous 24 heures, sous peine d’amendes.