Cybersécurité

-

Actualités

09 mars 2026

Olivier Jacq : itinéraire d'un cybermarin

Marin devenu expert en cybersécurité maritime par curiosité et passion, Olivier Jacq est un pionnier qui veille sur la résilience des navires et infrastructures navales face aux cybermenaces. Lire la suite

-

Actualités

09 mars 2026

Signal, WhatsApp : nouvelle alerte à la campagne de compromission

Après l’Allemagne début février, c’est au tour des Pays-Bas d’alerter d’une nouvelle campagne visant à compromettre les comptes de messagerie Signal et WhatsApp de « dignitaires ». Moscou est pointé du doigt. Lire la suite

- NIS 2 et au-delà: risques, avantages et conformité –Etude

- Éviter les pertes informatiques grâce à des solutions Zero Trust? –Etude

- Une explication du cloud souverain pour les professionnels de l'informatique et... –Rapport

-

Dans ce numéro:

Dans ce numéro:

- Comment calculer le ROI de la cybersécurité pour le PDG et le conseil d’administration

- Ready for IT : quel ROI pour la cybersécurité ?

- Mettre en œuvre une stratégie de sécurité basée sur les risques en 5 étapes

-

Actualités

22 juin 2023

Cyberattaque au CHU de Rennes : un acteur stoppé en phase d’exfiltration

Soit le centre hospitalier a été victime d’un attaquant ne pratiquant que la simple extorsion, avec seulement vol de données et sans chiffrement, soit la détection a prévenu le déclenchement d’un ransomware. Lire la suite

-

Conseil

20 juin 2023

Cyberattaque : comment déterminer quelles données ont été volées ?

Rares sont les entreprises victimes de cyberattaque capables de communiquer rapidement sur la quantité et la nature des données qui leur ont été volées. Parce que c’est rarement facile à établir. Lire la suite

-

Actualités

20 juin 2023

Ransomware : quand MountLocker cachait un Conti

Il est admis qu’un acteur de l’enseigne mafieuse Conti s’est mis à QuantumLocker au printemps 2022. Mais des négociations de l’automne 2020 suggèrent qu’un lien existait déjà à l’automne 2020. Lire la suite

-

Actualités

19 juin 2023

Le Cesin s’inquiète de la notation de la posture de cybersécurité

Le Club des Experts de la Sécurité de l’Information et du Numérique s’alarme de « l’absence de méthode et de référentiel partagés et acceptés » en matière de notation de la posture de cybersécurité. Lire la suite

-

Actualités

19 juin 2023

Campagne MOVEit : SYNLab, Cegedim, Nuance, PwC… la litanie des victimes de Cl0p

Cl0p a commencé, le 14 juin, à mettre ses menaces en application en nommant progressivement les victimes de sa campagne contre les instances du logiciel de gestion d’échanges de fichiers MOVEit. Lire la suite

-

Actualités

16 juin 2023

Un acteur étatique chinois à l’origine des attaques contre les ESG de Barracuda

Mandiant estime que les cyberattaques exploitant une vulnérabilité inédite affectant les appliances Barracuda Email Security Gateway (ESG) s’inscrivent dans le cadre d’une « vaste campagne de soutien à la République populaire de Chine ». Lire la suite

-

Actualités

16 juin 2023

LockBit : arrestation d’un affidé présumé de cette franchise si prolifique

Le ministère de la Justice américain a annoncé, ce 15 juin, l’arrestation et l’inculpation d’un ressortissant russe âgé de 20 ans. Il est accusé d’avoir participé aux activités de LockBit. Lire la suite

-

Actualités

16 juin 2023

Cyberhebdo du 16 juin 2023 : 9 cyberattaques signalées dans les médias internationaux

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

15 juin 2023

DevSecOps : AWS tente de faire bouger les lignes avec CodeGuru Security

Un nouveau service DevSecOps d’AWS élargit les intégrations tierces pour son outil existant d’analyse de sécurité piloté par l’IA, ouvrant la voie à une concurrence accrue avec Microsoft Copilot et les partenaires SAST d’AWS. Lire la suite

-

Actualités

15 juin 2023

AWS : un serveur de rebond managé pour administrer ses instances EC2

Lors de la conférence re:Inforce 2023, AWS a lancé un nouveau service qui permet aux clients de se connecter à leurs instances EC2 via des connexions SSH et RDP sans avoir besoin d’une adresse IP publique. Lire la suite

-

Actualités

15 juin 2023

Mandiant : nouvelle vulnérabilité 0-day de VMware ESXi utilisée par une APT chinoise

VMware a déclaré que la vulnérabilité d’ESXi était d’une « faible gravité » malgré son exploitation active, car celle-ci nécessite que l’attaquant ait déjà accès à un compte à privilèges sur le système ciblé. Lire la suite

-

Actualités

14 juin 2023

Verizon 2023 DBIR : les ransomwares restent stables, mais bien présents

Chris Novak, directeur général des services de conseil en cybersécurité chez Verizon Business, a déclaré que 2023 était une « année de réoutillage » pour les acteurs de la menace des ransomwares, qui se sont adaptés à des défenses améliorées. Lire la suite

- 14 juin 2023

-

Actualités

13 juin 2023

Vulnérabilité VPN-SSL FortiOS : les étonnantes conclusions de Fortinet

Selon Fortinet, l’acteur Volt Typhoon n’exploite pas la toute dernière vulnérabilité connue du service VPN-SSL de FortiOS. Mais Microsoft l’assure : cet acteur utilise une vulnérabilité affectant les produits Fortinet et inconnue à ce jour. Lire la suite

-

Actualités

12 juin 2023

L’authentification à facteurs multiples n’est plus une option

Les ordinateurs compromis par des maliciels dérobeurs, des infostealers, se comptent par milliers, à travers le monde, chaque jour. À la clé, pour les cybercriminels, des identifiants, qui sont parfois professionnels. Face à cela, la MFA s’avère indispensable. Lire la suite

-

Actualités

12 juin 2023

VPN-SSL : retour à la case patch pour les clients de Fortinet

L’équipementier distribue, depuis ce week-end, un correctif pour une vulnérabilité critique permettant l’exécution de code arbitraire à distance. Sa révélation publique est prévue pour ce 13 mardi juin. Lire la suite

-

Actualités

09 juin 2023

Sur le campus Iseran (Atos), passé, présent et futur du nucléaire cohabitent

La division Worldgrid d’Atos, désormais sous l’ombrelle Eviden, doit s’adapter aux nouveaux défis de la filière de l’énergie. Entre maintenance, modernisation des installations, conception de nouveaux systèmes, difficulté à recruter et transitions énergétiques, les équipes ne manquent pas de défis à relever. Lire la suite

-

Actualités

09 juin 2023

Cyberhebdo du 9 juin 2023 : 16 cyberattaques recensées dans 12 pays différents

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

09 juin 2023

Vulnérabilité : Barracuda demande à ses clients de remplacer l’un de ses équipements

Appliquer le correctif disponible pour la vulnérabilité CVE-2023-2868 affectant la passerelle de sécurité de l’e-mail de Barracuda ne suffit pas. L’équipementier enjoint ses clients à remplacer le matériel. Lire la suite

- 09 juin 2023

- 09 juin 2023

- 09 juin 2023

-

Actualités

09 juin 2023

Vulnérabilité MOVEit : Extreme Networks enquête sur la compromission de son instance

Les données d’Onyphe ont permis d’identifier une instance de MOVEit Transfer susceptible d’avoir été compromise par Cl0p. Extreme Networks a informé ses clients le jour où nous l’avons sollicité. Lire la suite

-

E-Zine

09 juin 2023

Information sécurité 26 – MFA : une option indispensable

Dans ce nouveau numéro, face aux menaces, ransomwares, infostealers et compromissions : le rôle de l’authentification à facteurs multiples (MFA), ses atouts, ses limites, les principaux produits du marché et plus encore. Lire la suite

-

Actualités

08 juin 2023

Atlassian pousse Jira dans le grand bain du DevSecOps

Les données de gestion des vulnérabilités des partenaires d’Atlassian font surface dans un nouvel onglet Security in Jira pour ses clients cloud, ouvrant la voie à une éventuelle expédition de l’éditeur sur le marché DevSecOps. Lire la suite

-

Actualités

08 juin 2023

Vulnérabilité MOVEit : Cl0p pourrait avoir attendu 2 ans avant de l’exploiter

Le groupe Cl0p pourrait avoir disposé depuis deux ans de la vulnérabilité d’injection SQL affectant MOVEit Transfer, qu’il vient d’utiliser pour conduire une vaste campagne offensive. Lire la suite

-

Actualités

08 juin 2023

Ransomware : légère accalmie au mois de mai

Le nombre de cyberattaques revendiquées ou observées à travers le monde a reculé le mois dernier, par rapport à avril. Mais la menace continue de se maintenir à un niveau apparent plus élevé qu’en 2022. Lire la suite

-

Opinion

07 juin 2023

Voyageurs du Monde : y a-t-il un DPO dans l’avion ?

Dans un entretien avec Franceinfo, le PDG du voyagiste, victime d’une cyberattaque mi-mai, apparaît ignorer les risques que font peser les données dérobées par LockBit 3.0 sur ses clients. Lire la suite

-

Actualités

07 juin 2023

Campagne MOVEit : Cl0p commence à menacer ses victimes

Le groupe Cl0p vient de publier une note, sur son blog, enjoignant les entreprises utilisatrices de MOVEit Transfer à le contacter, par e-mail, d’ici au 14 juin. En cas d'échec des négociations, les données volées seront divulguées sous 10 jours. Lire la suite

-

Conseil

05 juin 2023

Ransomware : pourquoi les attaquants se trompent parfois sur leur cible

Les cybercriminels s’appuient sur les services en ligne de ZoomInfo et de Dun & Bradstreet pour qualifier leurs potentielles victimes en devenir. Des services susceptibles d’induire en erreur les attaquants. Lire la suite

-

Actualités

02 juin 2023

Cybermenaces en santé : moins de rançongiciels, mais plus d’intrusions

Le bilan 2022 du CERT Santé fait ressortir un recul, sur un an, des occurrences de cyberattaque avec ransomware dans le secteur. Mais cela ne vaut pas pour le nombre de compromissions du système d’information constatées. Lire la suite

-

Actualités

02 juin 2023

Cyberhebdo du 2 juin 2023 : 8 cyberattaques rapportées dans 6 pays différents

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

01 juin 2023

Mise à jour du guide « StopRansomware » sur fond d’évolution des tactiques

La CISA américaine vient de mettre à jour son guide anti-ransomware pour tenir compte de l’évolution du paysage de la menace. De plus en plus d’acteurs malveillants sautent l’étape du chiffrement et se concentrent sur le vol de données et l’extorsion. Lire la suite

-

Opinion

01 juin 2023

Cybersécurité : pourquoi la cavalerie arrive encore trop souvent après la bataille

Le délai continue d’être trop long entre la détection de la menace et la propagation de l’information à son sujet, laissant aux assaillants une fenêtre d’opportunité courte, mais béante. Et la volonté du gouvernement français n’y changera rien. Lire la suite

-

Actualités

31 mai 2023

AceCryptor : l’un des secrets du succès des infostealers

Si les logiciels malveillants dérobeurs de données d’identification, les infostealers, continuent d’échapper largement à la détection, ce pourrait bien être aussi grâce à l’utilisation de maliciels camoufleurs, à commencer par le très répandu AceCryptor. Lire la suite

-

Actualités

31 mai 2023

Le domaine maritime : zone de risques cyber

Depuis l’Antiquité, les océans sont un espace de liberté, de transport des hommes et des marchandises. Leur numérisation les rend vulnérables aux cyberattaques, même si la culture de gestion du risque y est fortement ancrée. Lire la suite

-

Actualités

30 mai 2023

Cyberattaque : la communication de crise de Voyageurs du Monde se heurte au mur de la réalité

Le 18 mai, le groupe Voyageurs du Monde reconnaissait être victime d’une cyberattaque, « subie dans la nuit du 15 au 16 mai ». Mais il s’avançait un peu trop à déclarer que « à ce jour, aucune donnée de nos clients n’a été dérobée ». Lire la suite

-

Actualités

26 mai 2023

Infostealers : une menace encore largement (trop) furtive

À leur exécution, certains logiciels malveillants dérobeurs de données d’identification listent les antivirus installés sur les ordinateurs qu’ils pillent, pointant ceux qui ne les bloquent pas. Comment l’expliquer ? Des éditeurs nous y ont aidés. Lire la suite

-

Actualités

26 mai 2023

Cyberhebdo du 26 mai 2023 : 9 cyberattaques rapportées dans les médias

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

25 mai 2023

Le secteur de l’embarqué face au défi cyber

Le monde de l’embarqué se différencie en bien des points de l’IT traditionnelle. Pourtant, les deux domaines se rejoignent sur un point : la cybersécurité n’est plus une option, que ce soit sur la voiture de Mr tout le monde ou le système d’arme le plus évolué. Lire la suite

-

Actualités

24 mai 2023

Acronis ajoute l’EDR à la sécurité des points finaux

Acronis EDR utilise la technologie de détection des menaces d’Intel pour découvrir des attaques sophistiquées, telles que les logiciels malveillants sans fichier, mais il doit également faire face à la concurrence sur un marché encombré. Lire la suite

-

Actualités

24 mai 2023

Alphv/Black Cat : Mazars confirme la cyberattaque

Après la mise à disposition de 700 Go de données présentées comme volées à Mazars sur le site vitrine d'Alphv, le groupe confirme que ses activités aux Brésil ont été victimes d'une cyberattaque. Lire la suite

-

Actualités

23 mai 2023

Ransomware : CAFPI a été attaqué fin avril par Vice Society

Le groupe de cyberdélinquants vient tout juste de revendiquer la cyberattaque, commençant à distribuer des données volées pour l’occasion. Le spécialiste de courtage en prêts immobiliers reconnaît les faits et ouvre un numéro vert. Lire la suite

-

Actualités

22 mai 2023

Trigona, LockBit : quand les rançonneurs brouillent les pistes

La manière dont ces deux groupes revendiquent certaines de leurs cyberattaques éclaire sur la façon dont les cybercriminels maquillent le niveau observable de leur activité. Lire la suite

-

Actualités

19 mai 2023

Cyberhebdo du 19 mai 2023 : 17 cyberattaques rapportées dans les médias

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

17 mai 2023

Lacroix Electronics : Alphv met en cause Group DIS

La franchise cybercriminelle continue de mettre en avant Group DIS, l’accusant d’avoir refusé de payer pour protéger les données de son client Lacroix Electronics. Et d’affirmer en divulguer les données. Lire la suite

- 16 mai 2023

-

Definition

15 mai 2023

Chiffrement

Le chiffrement (également désigné par l’anglicisme « cryptographie ») est la conversion de données électroniques dans un autre format difficilement compréhensible par quiconque en dehors des parties autorisées. Lire la suite

-

Guide

15 mai 2023

À la découverte des services de chiffrement des fournisseurs cloud

Dans ce guide essentiel, nous revenons sur les offres Key Management Service des fournisseurs cloud. La majorité des articles sont dédiés aux solutions des opérateurs américains, largement populaires auprès des entreprises en France et dans le monde. Lire la suite

-

Actualités

12 mai 2023

Cyberhebdo du 12 mai 2023 : 11 cyberattaques rapportées dans les médias

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

12 mai 2023

Infostealers : l’explosion invisible

La menace que représentent les logiciels malveillants dérobeurs de données d'identification explose, sans que cela ne soit pleinement visible. Les chiffres hebdomadaires du CERT de Renater aident toutefois à mettre en lumière l’ampleur du phénomène. Lire la suite

-

Actualités

11 mai 2023

Fin du mot de passe : Google se met aux clés d’identification

Google a qualifié sa nouvelle option « passkey », qui supporte la reconnaissance faciale, les empreintes digitales et l'authentification par code PIN, de « début de la fin du mot de passe ». Lire la suite

-

Actualités

11 mai 2023

Dragos, spécialiste de la cybersécurité industrielle, a repoussé une cyberattaque

Dragos a publié un billet de blog racontant, dans les grandes lignes, la cyberattaque lancée – sans grand succès – contre son système d’information, ce lundi 8 mai. Lire la suite

-

Opinion

11 mai 2023

Les dirigeants de 1Password décrivent le passage à l'authentification sans mot de passe

Jeff Shiner, PDG de 1Password, et Anna Pobletts, responsable de l'authentification sans mot de passe, discutent de la puissance des passkeys, des défis à relever en matière d'adoption et de la menace des attaques de l'IA générative. Lire la suite

-

Actualités

10 mai 2023

Ransomware : en septembre 2022, Toulouse INP a été frappé avec AvosLocker

Toulouse INP fait encore face aux suites d’une cyberattaque avec rançongiciel découverte le lundi 12 septembre 2022 à 21h, heure à laquelle le chiffrement a été déclenché. Le rançongiciel impliqué était AvosLocker. La cyberattaque n’a pas été revendiquée à ce jour. Lire la suite

-

Actualités

09 mai 2023

Ransomware : un mois d’avril encore intense

Le nombre de revendications et de cyberattaques constatées au mois d’avril dans le monde ne recule pas. La situation n’est guère meilleure en France où les chiffres de cybermalveillance.gouv.fr sont repartis à la hausse. Lire la suite

-

Conseil

09 mai 2023

Les services de chiffrement d’IBM : Key Protect, Cloud HSM 7.0 et Hyper Crypto Services

Après avoir exploré les offres de chiffrement d’AWS, Microsoft et Google, nous explorons le catalogue d’IBM. Le fournisseur propose trois services. Le premier repose sur une architecture multitenant, le deuxième sur des partitions virtuelles isolées sur des HSM maison mutualisés et le troisième sur des HSM monolocataires. Lire la suite

-

Actualités

05 mai 2023

Cyberattaque : Vocalcom confronté au ransomware Play

Ce mercredi 3 mai 2023, le groupe Play a revendiqué une cyberattaque contre Vocalcom. Ce dernier indique avoir découvert l’incident le 18 avril et assure que l’impact est limité à son système d’information interne. Lire la suite

-

Actualités

05 mai 2023

Cyberhebdo du 5 mai 2023 : 14 cyberattaques rapportées dans les médias

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Conseil

05 mai 2023

Les services de chiffrement de GCP : Cloud KMS, Cloud HSM et Cloud EKM

Que valent les services de chiffrement de Google Cloud Platform ? Cet article tente de brosser le portrait de trois produits du géant du cloud. Attention aux subtilités. Lire la suite

-

Actualités

04 mai 2023

États-Unis : la ville de Dallas victime d’une cyberattaque avec le ransomware Royal

La ville de Dallas et ses plus de 2,5 millions d’habitants sont confrontés, depuis ce mercredi 3 mai 2023, à la situation dont Lille commence à se remettre graduellement. Lire la suite

-

Conseil

03 mai 2023

Les services de chiffrement des fournisseurs cloud français

Après avoir fait le tour des services de chiffrement KMS et HSM des fournisseurs cloud américains, voici ce que proposent les acteurs français 3DS Outscale, Orange Business et OVHcloud. Lire la suite

-

Conseil

02 mai 2023

Les services de chiffrement d’AWS : KMS et CloudHSM

AWS KMS et CloudHSM sont deux services proposés par le géant du cloud pour aider ses clients à chiffrer les données. Découvrez leurs spécificités, leurs qualités et leurs limites. Lire la suite

par- Gaétan Raoul, LeMagIT

- David Carty, Site Editor

- Rahul Awati

-

Actualités

02 mai 2023

Cyberhebdo : LeMagIT met l’IA au service de l’information de ses lecteurs

LeMagIT vient de lancer sa revue de presse internationale hebdomadaire sur les cyberattaques. Un prolongement logique du travail de veille réalisé depuis bientôt 3 ans pour le bulletin météo ransomware mensuel, réalisé avec l’aide de ChatGPT. Lire la suite

-

Actualités

02 mai 2023

Cyberhebdo du 28 avril 2023 : 20 cyberattaques signalées dans le monde la semaine dernière

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Projet IT

28 avr. 2023

Paris 2024 : la DSI des JO déroule son programme de tests

À moins de 455 jours des Jeux olympiques et paralympiques, les directions des SI engagées se mettent en branle pour tester l’ensemble des systèmes qui seront mis à contribution pendant les deux compétitions. Au vu des enjeux, la marge d’erreur est fine. Lire la suite

-

Actualités

28 avr. 2023

Ransomware : les vulnérabilités de PaperCut exploitées par Cl0p et LockBit

Microsoft indique que les deux groupes exploitent les vulnérabilités CVE-2023-27350 et CVE-2023-27351 du logiciel de gestion d’impression PaperCut pour conduire des cyberattaques avec rançongiciel. Lire la suite

-

Actualités

28 avr. 2023

Maliciel dérobeur : macOS n’est pas à l’abri

Proposé à la location depuis le 9 avril, l’infostealer Atomic MacOS Stealer (Amos) menace les portefeuilles de cryptomonnaies, mais également les mots de passe stockés dans les navigateurs Web et le trousseau. Lire la suite

-

Actualités

27 avr. 2023

RSA Conference 2023 : l’IA omniprésente

L’IA est partout à RSA Conference 2023, bien que les experts aient des points de vue divergents sur les raisons pour lesquelles la technologie est devenue omniprésente et sur la façon dont elle servira au mieux la cybersécurité. Lire la suite

-

Actualités

26 avr. 2023

2FA : la synchronisation Cloud de Google Authenticator fait polémique

L’application mobile de gestion de l’authentification à double facteur à base de codes à usage unique de Google, Authenticator, ouvre enfin la voie à la synchronisation via Cloud. Mais certains recommandent déjà de ne pas l’activer. Lire la suite

-

Actualités

25 avr. 2023

Quand les publicités de Google sont détournées pour envoyer vers BumbleBee

Ce successeur de BazarLoader, utilisé par les anciens de Conti, est poussé par de fausses publicités semblant promouvoir des applications populaires en entreprise. Une porte d’entrée pour ransomware. Lire la suite

-

Actualités

25 avr. 2023

Google dope VirusTotal à l’IA générative

Google vient de lever le voile sur la fonctionnalité Code Insight de VirusTotal. Cette fonctionnalité produit des résumés de fragments de code en langage naturel. De quoi accélérer le travail des analystes. Lire la suite

-

Actualités

24 avr. 2023

Veracode Fix : Veracode se lance dans la course à la remédiation « intelligente »

La semaine dernière, le spécialiste de la sécurité applicative a annoncé la préversion limitée de Veracode Fix, une extension payante à sa suite Veracode Static Analysis. L’outil, propulsé à l’IA et directement accessible depuis un IDE du marché, doit suggérer des moyens de remédier des vulnérabilités connues. Lire la suite

-

Actualités

24 avr. 2023

IBM lance QRadar Suite, une offre de sécurité alimentée par l’IA

IBM souhaite utiliser les fonctions d’IA de QRadar Suite, invoquant une « expérience analytique unifiée », pour permettre aux analystes de sécurité de se concentrer sur des tâches plus prioritaires. Lire la suite

-

Conseil

24 avr. 2023

Ransomware : ce que recommandent les cybercriminels pour se protéger

Outre le déchiffrement des données et la destruction de celles qui ont été volées, les attaquants fournissent souvent des indications sur leur mode opératoire et des conseils de sécurité. Lesquels méritent une certaine attention. Lire la suite

-

Actualités

20 avr. 2023

3CX : une attaque sur la chaîne logistique du logiciel qui en cachait une autre

Les équipes de Mandiant, chargées de l’enquête sur la cyberattaque ayant touché 3CX et ses clients, ont découvert l’implication d’une attaque sur la chaîne logistique du logiciel antérieure. Eset établit un lien avec une campagne d’espionnage. Lire la suite

-

Actualités

20 avr. 2023

Détection de cyberattaque : un niveau global encore faible

Le rapport d’activité annuel de BlackNoise suggère que les entreprises peinent encore considérablement à détecter les cyberattaques, et cela même pour les plus matures. Lire la suite

-

Actualités

19 avr. 2023

Cybersécurité : ça progresse un peu dans les grandes entreprises

La nouvelle édition du baromètre annuel de Wavestone, sur la maturité des organisations françaises en matière de sécurité, dresse une photographie contrastée, avec toutefois quelques bonnes nouvelles. Lire la suite

-

Actualités

19 avr. 2023

Campagne GoAnywhere MFT de Cl0p : Fortra détaille la chronologie

C’est en fait à partir du 18 janvier 2023 que le groupe Cl0p a commencé à exploiter la vulnérabilité CVE-2023-0669, alors inconnue. Les attaquants étaient à l’œuvre depuis 48h dans l’environnement MFTaaS de Fortra lorsque ce dernier l’a découvert. Lire la suite

-

Projet IT

18 avr. 2023

Cyberattaque contre la Collectivité européenne d’Alsace : le CISO raconte

Les collectivités territoriales sont fréquemment touchées par des cyberattaques. La Collectivité européenne d’Alsace en a fait la douloureuse expérience en septembre dernier. Une attaque fort heureusement déjouée en phase de préparation grâce à l’EDR Tehtris. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Alain Clapaud

-

Actualités

18 avr. 2023

Mandiant : 63 % des brèches ont été découvertes par des tiers extérieurs en 2022

Mandiant estime que les entreprises réagissent mieux aux notifications que leur adressent des tiers extérieurs. Premier bénéfice : les attaquants restent moins longtemps inaperçus. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Alexander Culafi, Senior News Writer, Dark Reading

-

Actualités

17 avr. 2023

Guerre en Ukraine : le collectif pro-russe Killnet s’associe à un infostealer

Jusqu’ici, le collectif Killnet conduisait principalement des cyberattaques en déni de service distribué. L’accès à un maliciel dérobeur pourrait donner une toute nouvelle dimension à ses activités. Lire la suite

-

Actualités

17 avr. 2023

Ransomware : ce que l’on sait du variant LockBit 3.0 pour macOS

Un échantillon de rançongiciel attribué à la franchise LockBit 3.0 compilé pour Mac à base de puce Apple Silicon vient d’être découvert. Mais à ce stade, la menace reste très limitée. Lire la suite

-

Conseil

17 avr. 2023

Comment détecter et contrôler la prolifération des Shadow API

Maintenant que l’infiltration via les API est devenue une méthode privilégiée par les pirates, les équipes IT doivent prendre des mesures supplémentaires pour se protéger des Shadow API. Lire la suite

-

Actualités

14 avr. 2023

Cyberattaque : de l'accès initial au ransomware en... 8 mois

Les conclusions de l’enquête sur la cyberattaque contre le comté de Suffolk aux États-Unis, découverte en septembre 2022, revendiquée par Alphv/BlackCat sont formelles : tout avait commencé 8 mois plus tôt. Lire la suite

-

Actualités

13 avr. 2023

RTM Locker : un ransomware auréolé de mystère

Max Kersten, analyste chez Trellix, a profité de l’édition 2023 de la BotConf, qui se déroule à Strasbourg, pour lever le voile sur ce mystérieux rançongiciel apparu début 2022, mais rarement observé. Lire la suite

-

Actualités

13 avr. 2023

LockBit 3.0 : pourquoi la revendication de cyberattaque contre Darktrace est un piège

Tôt ce jeudi 13 avril au matin, les opérateurs de la franchise LockBit 3.0 ont revendiqué une cyberattaque contre Darktrace, spécialiste de l’analyse du trafic réseau. Un mensonge assumé. Lire la suite

-

Projet IT

12 avr. 2023

Comment e-TF1 a préparé la diffusion en ligne de la Coupe du monde 2022

Les footballeurs ne sont pas les seuls à devoir s’entraîner en amont d’une Coupe du monde. Les équipes d’e-TF1 ont pu en faire la preuve en amont et pendant le Mondial 2022. Lire la suite

-

Actualités

12 avr. 2023

Patch Tuesday d’avril : une faille déjà utilisé avec un ransomware

Le lot de correctifs de Microsoft pour le mois d’avril se distingue par le traitement de 7 vulnérabilités critiques, dont une déjà exploitée dans le cadre d’attaques avec ransomware. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Tom Walat, Editor

-

Actualités

12 avr. 2023

Cyberattaque : SD Worx coupe son portail client outre-Manche

L’éditeur européen de solutions et logiciels de gestion des ressources humaines a détecté des activités malveillantes. Mais il assure qu’aucun ransomware n’est impliqué. Lire la suite

-

Actualités

11 avr. 2023

OpenAI GPT : Recorded Future lance un modèle taillé pour le renseignement sur les menaces

Ce nouveau modèle OpenAI GPT a été entraîné sur les vastes volumes de données de Recorded Future et interprète les observations pour aider les entreprises à améliorer leur cyberdéfense. Lire la suite

-

Actualités

11 avr. 2023

Microsoft et Fortra obtiennent une décision de justice pour perturber Cobalt Strike

Microsoft, Fortra et le Health Information Sharing and Analysis Center ont annoncé l’obtention d’une décision de justice qui permettra de réduire l’utilisation malveillante de Cobalt Strike. Lire la suite

-

Actualités

07 avr. 2023

Ransomware : un mois de mars véritablement explosif

Le mois écoulé a été marqué par un nombre record de revendications par Cl0p et Stormous. Mais même sans elles, mars aura fait sauter les compteurs. En France également. Lire la suite

-

Actualités

06 avr. 2023

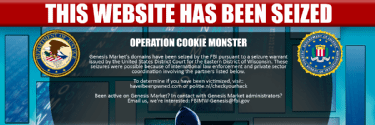

Cybercriminalité : vaste opération contre une place de marché majeure

Les autorités de 17 pays ont levé le voile sur une vaste opération conduite contre la place de marché Genesis. Elle jouait un rôle clé dans l’économie du ransomware. L’impact de l’opération reste toutefois à déterminer. Lire la suite

-

Actualités

06 avr. 2023

FIC 2023 : Thierry Breton détaille son bouclier Cyber européen

Marqué par l’absence de l’Anssi et des services de l’Etat, l’édition 2023 du FIC sera donc résolument européenne. Outre les nombreuses délégations, l’événement a été l’occasion pour Thierry Breton de dévoiler son plan de marche pour muscler la cyberdéfense du vieux continent. Lire la suite

-

Actualités

05 avr. 2023

Ransomware : qu’on l’appelle BabLock ou Rorschach, il est rapide

Check Point, Group-IB et Palo Alto Networks documentent un rançongiciel découvert en janvier 2023. Pouvant être utilisé contre les systèmes Windows et Linux/ESXi, il s’avère particulièrement rapide. Lire la suite

-

Opinion

05 avr. 2023

Le cybercriminel, cet employé ordinaire

Elle est loin, très loin, l’image de Lisbeth Salander, l’héroïne punk de Millenium imaginée par Stieg Larsson, à la fois psychopathe du hack et badass du féminisme. Navré de vous décevoir, mais le cybercriminel d’aujourd’hui est bien moins sexy. Pire, il ressemble peut-être à votre collègue de bureau. Lire la suite

par- Cyrille Duvivier, Head of Security and Cyber practice chez Prodware

-

Actualités

04 avr. 2023

Forum International de la Cybersécurité : une édition dans la tempête

L’édition 2023 du FIC s’ouvre ce 5 avril à Lille sur fond de prise de distance remarquée du ministère des Armées, de l’Anssi, et du GIP Acyma, mais également de cyberattaque avec vol de données massif. Lire la suite

-

Actualités

04 avr. 2023

Illiad ajoute une offre de cybersécurité à Free Pro avec iTrust

Le groupe de télécommunications a pris une participation majoritaire dans iTrust, sur lequel il s’appuiera pour lancer une offre de cybersécurité baptisée Cyber XPR à l’intention des TPE/PME, via Free Pro. Lire la suite

-

Actualités

03 avr. 2023

Cyberattaque 3CX : une porte dérobée renforce les soupçons contre Lazarus

Les équipes de Kaspersky ont découvert un implant additionnel déposé chez les victimes de la campagne sur la chaîne logistique du logiciel 3CX : une porte dérobée utilisée depuis trois ans contre des entreprises spécialisées dans les cryptodevises. Lire la suite