Menaces, Ransomwares, DDoS

-

Actualités

06 févr. 2026

Cyberhebdo du 6 février 2026 : comme un air de reprise dans la douleur

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

05 févr. 2026

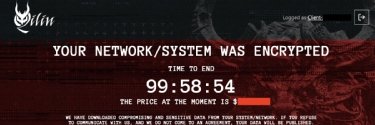

Ransomware : 0apt, zéro pointé ?

Apparue tout récemment, l’enseigne a multiplié les revendications à haute fréquence. Mais aucune d’entre elles n’apparaît fondée, à ce stade. Une sorte de « vaporware » appliqué à la cybercriminalité. Ou pas. Lire la suite

- Pharmacie Familia sécurise ses sauvegardes et gagne en sérénité opérationnelle ... –Etude de cas

- Cas d’usage : Migration infonuagique et modernisation des charges de travail –Livre Blanc

- Dépanner les environnements Kubernetes grâce à l’observabilité –eBook

-

Dans ce numéro:

Dans ce numéro:

- Comment calculer le ROI de la cybersécurité pour le PDG et le conseil d’administration

- Ready for IT : quel ROI pour la cybersécurité ?

- Mettre en œuvre une stratégie de sécurité basée sur les risques en 5 étapes

-

Actualités

04 févr. 2026

Tsundere Bot : la nouvelle machine à accès initiaux de TA584

Selon Proofpoint, l’acteur malveillant suivi sous la référence TA584 s’appuie largement sur la technique ClickFix pour compromettre des postes de travail et établir des accès initiaux avec un nouveau maliciel dit « Tsundere Bot ». Lire la suite

-

Actualités

30 janv. 2026

Cyberhebdo du 30 janvier 2026 : au Mexique, une attaque aux conséquences potentiellement durables

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

28 janv. 2026

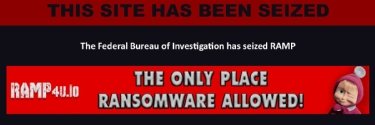

Ransomware : les forces de l’ordre américaines mettent la main sur le trésor de RAMP

Le forum RAMP, largement fréquenté par les cybercriminels praticiens du rançongiciel, est tombé. Son nom de domaine principal a été saisi et son site Tor affiche le même message, suggérant fortement que les serveurs ont été atteints. Lire la suite

-

Conseil

27 janv. 2026

Ransomware : les mensonges des cybercriminels

Fournir un outil de déchiffrement, des conseils de sécurité, effacer les données volées… ce sont les trois principales promesses des cybercriminels en cas d’attaque avec rançongiciel. Mais les tiennent-ils ? Lire la suite

-

Actualités

27 janv. 2026

Ransomware : un déchiffreur défectueux laisse les victimes de Sicarii dans l’incertitude

Une erreur de codage dans cette nouvelle souche de ransomware empêche les victimes de récupérer leurs données, même si elles coopèrent avec les pirates informatiques. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Alex Scroxton, Journaliste Cybersécurité

-

Definition

24 janv. 2026

Qu'est-ce qu'une menace persistante avancée (APT) ?

Une menace persistante avancée (APT) est une cyberattaque prolongée et ciblée dans laquelle un intrus accède à un réseau et reste indétecté pendant une longue période. Lire la suite

par- Linda Rosencrance

- Kinza Yasar, Technical Writer

- Alexander S. Gillis, Technical Writer and Editor

-

Definition

24 janv. 2026

Qu'est-ce qu'une attaque par canal auxiliaire ?

Une attaque par canal auxiliaire (side-channel) est une faille de cybersécurité qui vise à recueillir des informations ou à influencer l'exécution d'un programme sur un système. Elle consiste à mesurer ou à exploiter les effets indirects du système ou de son matériel plutôt que de cibler directement le programme ou son code. Lire la suite

par- Alexander S. Gillis, Technical Writer and Editor

- Gavin Wright

- Scott Robinson, Analogica

-

Definition

23 janv. 2026

Qu'est-ce qu'une attaque « pass-the-hash » ?

Une attaque par hachage est une exploitation dans laquelle un pirate vole un identifiant utilisateur haché et, sans le cracker, le réutilise pour tromper un système d'authentification afin de créer une nouvelle session authentifiée sur le même réseau. Lire la suite

par- Madelyn Bacon, TechTarget

- Nick Barney, Technology Writer

-

Actualités

23 janv. 2026

Alphv/BlackCat : déjà un retour déguisé ?

Le groupe Alphv, parti avec la caisse il y a presque deux ans, préparerait son retour. Mais pas n’importe comment : en utilisant une infrastructure décentralisée s’appuyant sur une chaîne de blocs (blockchain). Lire la suite

-

Definition

23 janv. 2026

Qu'est-ce qu'une attaque par déni de service ?

Une attaque par déni de service (DoS) est une menace pour la sécurité qui se produit lorsqu'un pirate empêche les utilisateurs légitimes d'accéder à des systèmes informatiques, des réseaux, des services ou d'autres ressources informatiques. Les pirates inondent généralement les serveurs web, les systèmes ou les réseaux d'un trafic qui submerge les ressources de la victime, rendant l'accès difficile, voire impossible, pour toute autre personne. Lire la suite

par- Peter Loshin, Site Editor

- Kevin Ferguson

- Scott Robinson, Analogica

-

Actualités

23 janv. 2026

Cyberhebdo du 23 janvier : une semaine intense

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Definition

21 janv. 2026

Qu'est-ce qu'un débordement de tampon (buffer overflow) ? Comment fonctionnent ces types d'attaques

Un débordement de tampon (buffer overflow) se produit lorsqu'un programme ou un processus tente d'écrire plus de données dans un bloc de mémoire de longueur fixe, ou tampon, que la capacité allouée à ce tampon. Les tampons contiennent une quantité définie de données ; toute donnée supplémentaire écrasera les valeurs de données dans les adresses mémoire adjacentes au tampon de destination. Lire la suite

-

Definition

21 janv. 2026

Qu'est-ce qu'une attaque par force brute ?

Une attaque par force brute est une méthode de piratage par essais et erreurs utilisée par les cybercriminels pour décoder les informations de connexion et les clés de chiffrement afin d'obtenir un accès non autorisé aux systèmes. La force brute est un effort exhaustif plutôt qu'une stratégie intellectuelle. Lire la suite

par- Katie Terrell Hanna

- Mary E. Shacklett, Transworld Data

-

Actualités

19 janv. 2026

Une brise salvatrice : l’actu IT B2B de 2025 en dessins

Pour diriger les projets IT, il ne faut pas étudier que les bonnes pratiques. Il y a aussi un côté obscur de l’informatique, le côté des bugs… celui des technologies qui multiplient les promesses qu’elles peinent à tenir, malgré les risques d’enlisement. Lire la suite

-

Actualités

16 janv. 2026

Cyberhebdo du 16 janvier 2026 : reprise des hostilités

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

16 janv. 2026

Ransomware : le leader de Black Basta, Oleg Nefedov, est officiellement recherché

L’ancien leader du gang de rançongiciel Black Basta, aussi connu sous son pseudonyme « tramp », est désormais officiellement recherché par les autorités européennes. Lire la suite

-

Actualités

14 janv. 2026

Violation de données Free : des procédures d’authentification trop fragiles

La CNIL vient de rendre son verdict et de condamner l’opérateur à un total de 42 millions d’euros d’amende. La commission pointe notamment une procédure d’authentification pas assez robuste, pour se connecter au VPN. Lire la suite

-

Opinion

13 janv. 2026

Le phishing par deepfake est déjà là, mais peu sont préparés

Les attaques de phishing avec deepfake sont là, les pirates utilisant l’IA pour tromper et escroquer les utilisateurs finaux et leurs employeurs. Découvrez ce que vous pouvez faire pour protéger vos organisations. Lire la suite

-

Actualités

13 janv. 2026

ClickFix : la menace va un cran plus loin avec un faux écran bleu de Windows

Une nouvelle variante de la menace dite « ClickFix » s’appuie sur l’affichage d’un faux écran bleu de Windows pour convaincre la victime d’exécuter des commandes. À la clé, un cheval de Troie. Lire la suite

-

Actualités

12 janv. 2026

Attaque réelle par clonage vocal utilisant l’IA : étude de cas d’un exercice

Grâce à l’IA, les campagnes d’ingénierie sociale sont plus efficaces que jamais. Dans cette étude de cas de « red team », découvrez comment le clonage vocal a permis de tromper un utilisateur professionnel expérimenté. Lire la suite

-

Actualités

09 janv. 2026

Cyberhebdo du 9 janvier 2026 : comme un air de trêve

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

09 janv. 2026

Soupçonné d’avoir participé à un groupe de ransomware, Daniil Kasatkin serait libre

Interpellé en France durant l’été 2025, Daniil Kasatkin aurait été libéré, selon le FSB. Il est soupçonné d’avoir œuvré comme négociateur pour un gang de rançongiciels. Sa libération serait survenue contre celle du chercheur français Laurent Vinatier. Lire la suite

-

Actualités

08 janv. 2026

Ransomware : 2025, l’année de la reprise en France

L’année 2024 s’était avérée singulièrement calme, sur le front des rançongiciels, dans l’Hexagone. La parenthèse olympique refermée, l’offensive apparaît avoir repris significativement. Mais les victimes semblent moins enclines à porter plainte. Lire la suite

-

Actualités

08 janv. 2026

GenAI et ingérence : la DGSI fait l’inventaire des menaces qui pèsent sur les entreprises

Dans un « flash », la direction générale de la sécurité intérieure passe en revue les risques associés à l’usage de l’IA générative dans le monde professionnel. L’occasion de rappeler des mesures d’hygiène. Lire la suite

-

Actualités

07 janv. 2026

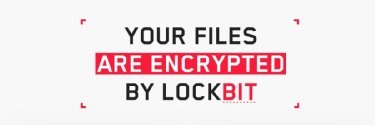

Ransomware : comment LockBit met en scène son retour

Sous sa nouvelle bannière LockBit 5.0, l’enseigne a publié plus d’une centaine de revendications courant décembre 2025. La majorité d’entre elles constituent du recyclage. Mais certaines revendications concernent des attaques toutes récentes. Lire la suite

-

Opinion

06 janv. 2026

2025 : l’année où les échecs de cybersécurité se propagent à la sécurité physique

En France, l’année passée a été marquée par un nombre inégalé de fuites de données personnelles. Avec des conséquences bien concrètes pour la sécurité physique des personnes. Lire la suite

-

Actualités

05 janv. 2026

BeaconBeagle : une plateforme gratuite de suivi des balises et des serveurs Cobalt Strike

Olivier Ferrand vient d’ouvrir BeaconBeagle, une plateforme gratuite permettant de suivre les serveurs de commande et de contrôle Cobalt Strike, ainsi que les balises. De quoi améliorer sa protection contre les cyberattaques. Lire la suite

-

Actualités

24 déc. 2025

Égypte : la cyberattaque qui aurait fait 4 morts… ou pas

Début juillet 2025, une cyberattaque qui devait déboucher sur le déclenchement d’un rançongiciel aurait tourné au drame, faisait quatre mots et une vingtaine de blessés, selon ceux qui l’ont perpétrée. Lire la suite

-

Actualités

23 déc. 2025

Vols de données CB : la menace persistante des skimmers

Ces implants logiciels font bien moins parler d’eux qu’en 2018, après la compromission du site Web de British Airways. Pour autant, la menace reste bien présente, tapie parfois longtemps avant d’être débusquée. Lire la suite

-

Actualités

22 déc. 2025

Cyberhebdo du 19 décembre 2025 : toujours aucune trêve en vue

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

19 déc. 2025

Tour d’horizon : ces vulnérabilités exploitées industriellement par Cl0p

Historiquement connu pour pratiquer la double extorsion, Cl0p semble s’en être éloigné depuis 2023, privilégiant l’exploitation en masse de vulnérabilités pour voler des données à ses victimes. Et faire régulièrement sauter les compteurs. Lire la suite

-

Actualités

19 déc. 2025

Cyber-extorsion : Cl0p revient déjà avec une nouvelle campagne

Le groupe cl0p suit son mode opératoire désormais bien rodé de vol de données en masse, en exploitant une vulnérabilité sur des systèmes exposés directement sur Internet. Cette fois-ci, ce sont les serveurs de fichiers CenterStack qui sont concernés. Lire la suite

-

Actualités

18 déc. 2025

Ransomware : la GenAI, une accélération plus qu’une transformation

Selon les équipes des SentinelLabs, les grands modèles de langage constituent moins la révolution crainte par certains dans les menaces de cybersécurité qu’un catalyseur. Lire la suite

-

Actualités

17 déc. 2025

Cyberattaque au ministère de l’Intérieur : une première arrestation

Le parquet de Paris vient d’annoncer une première interpellation. Ce matin, le ministre Laurent Nuñez reconnaissait des « imprudences » au sein des effectifs rattachés au ministère. Et il se refusait à toute attribution hâtive. Lire la suite

-

Actualités

16 déc. 2025

Ransomware : pour protéger votre réputation, évitez de payer la rançon

Une étude menée par Max Smeets, expert en ransomware, montre que les entreprises qui paient les rançons demandées par les cybercriminels sont plus susceptibles d’attirer l’attention de la presse. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Bill Goodwin, Computer Weekly

-

Actualités

16 déc. 2025

Cyberattaque ministère de l’Intérieur : BreachForums, un vrai-faux retour ?

Les opérateurs de ce forum ont indiqué avoir « pleinement compromis » le ministère de l’Intérieur. Mais est-ce bien sérieux et qui se cache effectivement derrière cette revendication ? Enquête. Lire la suite

-

Actualités

15 déc. 2025

Ministère de l’Intérieur : l’intrusion revendiquée par les opérateurs de BreachForums

Les opérateurs de ce forum ont indiqué avoir « pleinement compromis » le ministère de l’Intérieur et accédé aux données de police de plus de 16,4 millions de personnes. Le tout en prétendant utiliser son serveur d’email. Lire la suite

-

Actualités

15 déc. 2025

Injection de prompt : pourquoi ce n’est pas une simple injection SQL

Les injections de prompt visant à manipuler les grands modèles de langage sont comparées à tort aux attaques par injection SQL. En réalité, au vu de la nature des LLM, cela pourrait être un problème bien plus grave, selon l’homologue britannique de l’ANSSI. Lire la suite

par- Alex Scroxton, Journaliste Cybersécurité

- Gaétan Raoul, LeMagIT

-

Actualités

12 déc. 2025

Cyberhebdo du 12 décembre 2025 : un EHPAD frappé par rançongiciel

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

12 déc. 2025

Ministère de l’Intérieur : intrusion sur les systèmes de messagerie

Beauvau a reconnu, hier 11 décembre au soir, « l’existence d’activités suspectes visant des serveurs de messagerie ». Et d’avoir lancé une vaste rotation des mots de passe assortie d’un renforcement de l’authentification. Lire la suite

-

Actualités

11 déc. 2025

INC Ransom, Lynx, Sinobi : trois marques, un seul groupe de ransomware

Les liens entre INC Ransom et Lynx ont été bien documentés. Un lien entre Lynx et Sinobi a été fortement soupçonné, notamment du fait de la similarité dans le code de leurs rançongiciels. Mais ils partagent aussi des éléments d’infrastructure. Lire la suite

-

Actualités

11 déc. 2025

Piratage : « ConsentFix » la nouvelle évolution de « ClickFix »

Cette technique trompe les utilisateurs pour qu’ils copient-collent une URL malveillante, donnant aux pirates l’accès à leurs comptes Microsoft sans voler de mots de passe. Lire la suite

-

Projet IT

10 déc. 2025

Un RSSI face au stress d’une cyberattaque : l’exemple de la ville de Marseille

Outre ses conséquences pratiques, une cyberattaque est un moment de stress intense pour les dirigeants et les équipes de cybersécurité. Un moment dont le RSSI va se souvenir toute sa vie. Lire la suite

-

Actualités

10 déc. 2025

Ransomware : un business à plusieurs milliards de dollars

Selon l’administration américaine, plus de deux milliards de dollars de rançons ont été versés entre 2022 et 2024 à la suite de cyberattaques avec rançongiciel. Avec un record en 2023 pour 1 512 incidents rapportés. Lire la suite

-

Opinion

09 déc. 2025

Ransomware : des franchises comme autant d’écrans de fumée

Les dernières révélations sur LockBit 3.0 soulignent la manière dont les ex-Conti se sont disséminés, faisant tomber les lignes historiques entre enseignes de ransomware, les reléguant au rôle d’écrans de fumée. Lire la suite

-

Conseil

09 déc. 2025

Ce que l’on sait des rançongiciels pour VMware ESXi

La menace des ransomwares concerne les infrastructures virtualisées avec l’hyperviseur ESXi de VMware depuis plusieurs années. Mais les acteurs associés à la franchise Akira sont aujourd’hui particulièrement actifs. Lire la suite

-

Actualités

05 déc. 2025

Cyberhebdo du 5 décembre 2025 : des organisations affectées dans au moins 7 pays

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Conseil

02 déc. 2025

Comment le Français Breachunt protège de la menace des cleptogiciels

Les identifiants compromis par les infostealers constituent une menace considérable encore mal comprise. Mais la jeune pousse Breachunt en a fait son point focal pour protéger les entreprises. Lire la suite

-

Actualités

01 déc. 2025

France Travail : encore un compte légitime compromis

Le compte d’un responsable gestion de compte d’une mission locale a été détourné. Un utilisateur du SI disposant de privilèges élevés. Les données de 1,6 million de jeunes pourraient être menacées de violation. Lire la suite

-

Actualités

01 déc. 2025

Cybersécurité : comment les attaquants détournent les blockchains

Furtivité et résilience. Des attaquants dissimulent leur code malveillant au sein de contrats intelligents déployés sur des blockchains publiques. C’est la technique du « EtherHiding ». Mais ce n’est pas la seule. Lire la suite

-

Actualités

30 nov. 2025

Cyberhebdo du 28 novembre 2025 : plusieurs collectivités touchées outre-Manche

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Conseil

30 nov. 2025

Piratage : qu’est-ce que la technique « ClickFix » ?

La technique dite « ClickFix » consiste à berner un internaute pour lui faire exécuter une ligne de commande malveillante. Aucun système d’exploitation n’est à l’abri d’une méthode d’infection redoutablement efficace. Lire la suite

-

Actualités

27 nov. 2025

Sur macOS, les cleptogiciels reprennent des méthodes du monde Windows

Née sous Windows, la technique dite « ClickFix » qui consiste à berner un internaute pour lui faire exécuter une ligne de commande malveillante apparaît de plus en plus appliquée au monde Apple. Lire la suite

-

Actualités

26 nov. 2025

NPM : Shai-Hulud revient pour une seconde saison

Une nouvelle campagne de compromission de paquets NPM a été lancée ce 24 novembre. Plus de 800 paquets ont été affectés. Lire la suite

-

Actualités

25 nov. 2025

Cyberextorsion : les ShinyHunter préparent leur ransomware

Le collectif aux contours flous connu pour l’extorsion simple sur la base d’ingénierie sociale suivie de vol de données apparaît préparer un tournant dans ses activités, avec le développement de son propre rançongiciel. Lire la suite

-

Actualités

24 nov. 2025

Étude : le renseignement sur les menaces, cet incompris

Une majorité de professionnels de l’IT disent connaître la « threat intelligence ». Parmi eux, au moins un tiers admettent que cette connaissance n’est toutefois que partielle. Lire la suite

-

Actualités

24 nov. 2025

Ransomware : des blanchisseurs d’argent russes ont acheté une banque pour cacher leurs gains

Un réseau de blanchiment d’argent actif au Royaume-Uni a acheminé de l’argent, y compris les bénéfices d’attaques par ransomware, vers sa propre banque afin de contourner les sanctions imposées à la Russie. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Alex Scroxton, Journaliste Cybersécurité

-

Actualités

21 nov. 2025

Cyberhebdo du 21 novembre 2025 : toujours pas de trêve en vue

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

21 nov. 2025

Cyberextorsion : l’âge des grandes campagnes de masse

Cl0p continue d’égrainer les victimes de sa dernière campagne industrielle de vol de données. Mais les ShinyHunters sont en embuscade, sur le point d’en revendiquer une grosse série. Lire la suite

-

Actualités

19 nov. 2025

Cybercriminalité : le trésor américain impose des sanctions à un hébergeur « bulletproof »

Les États-Unis viennent d’annoncer des sanctions contre un hébergeur accusé de complicité avec les cybercriminels et notamment ceux adeptes du rançongiciel. L’Australie et le Royaume-Uni se sont joints à eux. Lire la suite

-

Actualités

18 nov. 2025

Violation de données Pajemploi : l’Urssaf ne dira pas comment elle est survenue

L’Urssaf vient de faire état d’une violation de données qui « a pu concerner jusqu’à 1,2 million de salariés particuliers employeurs recourant au service Pajemploi ». L’organisation refuse d’indiquer comment elle a pu survenir. Lire la suite

-

Actualités

14 nov. 2025

Cyberhebdo du 14 novembre 2025 : deux radiodiffuseurs touchés

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

14 nov. 2025

Ransomware : des affidés d’Akira se tournent vers les VM Nutanix

Particulièrement actif depuis un an, l’enseigne a su recruter des acteurs qui s’en prennent désormais aux environnements virtualisés Nutanix, et plus seulement ESXi ou Hyper-V. Leurs cibles favorites ? Les PME. Lire la suite

-

Actualités

13 nov. 2025

Pour sa saison 3, Endgame frappe Rhadamanthys, VenomRAT, et Elysium

Plus d’un millier de serveurs liés aux infrastructures du cleptogiciel, du cheval de Troie et du botnet ont été démantelés. Une arrestation a été réalisée en Grèce. Lire la suite

-

Actualités

12 nov. 2025

Endgame saison 3 : le cleptogiciel Rhadamanthys en tête d’affiche ?

La saison 3 de l’opération Endgame a été annoncée en ce 11 novembre 2025. Elle doit être lancée le 13 novembre. L’infostealer Rhadamanthys pourrait bien en être la vedette. Lire la suite

-

Actualités

12 nov. 2025

Santé : l’éditeur du logiciel médical Weda coupe ses services « par précaution »

Les services en ligne de l’éditeur du logiciel médical SaaS Weda sont fermés depuis le 10 novembre à 23h du fait d’une « activité inhabituelle sur certains comptes utilisateurs ». Plusieurs semblent effectivement avoir été compromis par des cleptogiciels. Lire la suite

-

Actualités

07 nov. 2025

Cyberhebdo du 7 novembre 2025 : l’Allemagne encore fortement touchée

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Conseil

05 nov. 2025

Combien de PME mettent la clé sous la porte après une cyberattaque ?

Pour certaines, 60 % déposent le bilan 18 mois après l’attaque. Pour d’autres, ça va plus vite : 6 mois. D’autres encore auraient parlé, un temps, de 70 % sous 3 ans. Enquête sur des chiffres plus que douteux. Lire la suite

-

Actualités

04 nov. 2025

L’IA au service du ransomware : chronique d’une fabrication sans fondement

L’école de management Sloan du prestigieux MIT a publié, en partenariat avec Safe Security, une étude selon laquelle 80 % des cyberattaques avec rançongiciel utiliseraient désormais l’IA. Une fabrication complète aux allures de publicité déguisée. Lire la suite

-

Actualités

31 oct. 2025

Cyberhebdo du 31 octobre 2025 : attaque contre un opérateur critique en Suède

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

31 oct. 2025

ESN : Partitio victime d’une cyberattaque

L’entreprise de services numériques toulousaine a été victime d’une cyberattaque impliquant l’enseigne de rançongiciel INC Ransom. L’incident semble remonter à la fin septembre. Lire la suite

-

Actualités

29 oct. 2025

Cleptogiciels : une menace persistante qui se rappelle encore à nous

Les infostealers constituent une menace à bas bruit qui a l’amabilité de se rappeler à notre bon souvenir périodiquement, à l’occasion de revendications plus ou moins tonitruantes. Lire la suite

-

Actualités

29 oct. 2025

Que sait-on de la prétendue cyberattaque contre France Travail ?

Le groupe Stormous a revendiqué un vol de données sur les systèmes d’information de France Travail. Si une extraction de données est effectivement survenue, parler de cyberattaque apparaît inapproprié. Lire la suite

-

Actualités

28 oct. 2025

Le ransomware ? Ça payait mieux avant

Le taux de paiement des rançons s’effondre, de même que leur montant moyen et médiant. L’asymétrie entre coûts provoqués par les cyberattaques et ce qu’elles rapportent aux cybercriminels est plus grande que jamais. Lire la suite

-

Conseil

28 oct. 2025

Ransomware : 13 idées reçues contredites par la réalité des cyberattaques

Certaines idées reçues ont la vie dure, en matière de cyberattaques avec ransomware. La plupart de ces mythes, ou légendes urbaines ont un point commun : elles peuvent conduire à développer un faux sentiment de sécurité. D’où l’importance de rétablir la réalité de la menace. Lire la suite

-

Actualités

24 oct. 2025

Elastic Global Threat Report 2025 : bienvenue dans l’ère des cyberattaques pour les nuls

L’IA générative bouscule la cybersécurité et les nouvelles pratiques des attaquants se retrouvent dans les journaux d’activité collectés par Elastic. Lire la suite

-

Actualités

24 oct. 2025

Cyberhebdo du 24 octobre 2025 : l’Allemagne en première ligne

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

23 oct. 2025

Proofpoint Protect 2025 : la confiance plus que jamais ultime frontière

Phishing, ingénierie sociale, deepfakes…, la ruse s’impose plus que jamais dans le paysage de la menace. Le crime organisé, les États et les IA se mettent à parler d’une seule voix. L’ancien directeur général de la NSA ne dit pas autre chose. Lire la suite

-

Actualités

23 oct. 2025

Ransomware : un répit déjà terminé ?

Après un premier semestre intense, la menace a reculé au cours de l’été tout en se maintenant à un niveau supérieur à celui de 2024 à la même période. Mais plusieurs enseignes soutiennent redoutablement la pression. Lire la suite

-

Actualités

22 oct. 2025

Cyberéco 2025 fait le constat de la montée en puissance des menaces hybrides

La menace numérique n’est plus uniquement cyber. Les attaquants exploitent divers moyens pour déstabiliser leurs cibles. Portées par les tensions géopolitiques croissantes, ces techniques bénéficient à plein des apports de l’IA générative. Lire la suite

-

Actualités

22 oct. 2025

Cyberattaque contre Jaguar-Land Rover : un événement systémique de catégorie 3

Le centre de surveillance cyber vient de placer cette cyberattaque sur le niveau 3 d’une échelle qui en comporte cinq. Selon lui, plus de 5 000 entreprises britanniques ont été indirectement affectées, pour un coût total de plus de 2,2 milliards d’euros. Lire la suite

-

Actualités

17 oct. 2025

Cyberhebdo du 17 octobre 2025 : encore une semaine particulièrement violente

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

16 oct. 2025

Ransomware : comment Akira cache son niveau d’activité réel

Cette enseigne affiche le niveau d’activité le plus élevé en 2025. Elle apparaît pourtant bien plus active qu’il n’y paraît. Jusqu’à dix fois plus, selon les constatations des autorités suisses. Lire la suite

-

Opinion

16 oct. 2025

Ransomware : pourquoi compter les revendications des cybercriminels ne suffit pas

Comptabiliser les revendications des cybercriminels pour en tirer des conclusions paresseuses sur l’intensité de leur activité, c’est leur servir la soupe (ainsi qu’aux adeptes du marketing) de la peur. Lire la suite

-

Actualités

15 oct. 2025

Chapitre français des ShinyHunters : une bande de jeunes autistes ?

L’avocat de l’un des présumés membres français du collectif nébuleux ShinyHunters les présente comme des jeunes affectés par un « syndrome d’autisme avéré » aux compétences techniques exceptionnelles. Lire la suite

-

Actualités

15 oct. 2025

F5 dit avoir été compromis par un État-nation

L’équipementier indique avoir appris en août qu’un acteur malveillant lié à un État-nation avait « maintenu un accès durable et persistant » dans ses systèmes d’information, jusqu’à du code source pour ses produits. Lire la suite

-

Actualités

10 oct. 2025

Cyberhebdo du 10 octobre 2025 : une semaine particulièrement violente

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

10 oct. 2025

Ransomware : Qilin, l’une des enseignes les plus actives du moment

Malgré des signes d’instabilité, l’enseigne de rançongiciel Qilin connaît une progression fulgurante de son niveau d’activité observable depuis le début de l’année. Elle a récemment revendiqué l’attaque contre Asahi. Lire la suite

-

Conseil

10 oct. 2025

Ransomware : que sait-on de SafePay ?

Son site vitrine a été découvert mi-novembre 2024, mais ses activités remontent au moins au mois d’août. Son niveau d’activité observable connaît une forte intensification depuis le mois de mars. L’enseigne apparaît utiliser son propre rançongiciel. Lire la suite

-

Actualités

09 oct. 2025

Cyberextorsion : Worldleaks, une enseigne à la régularité horlogère

Cette enseigne dont la vitrine est connue publiquement depuis le mois de mai s’avère très constante dans le délai accordé à ses victimes avant revendication publique de l’attaque. Une régularité qui s’explique peut-être par son mode opératoire. Lire la suite

-

Actualités

08 oct. 2025

Ransomware : que sait-on de DragonForce ?

Cette enseigne de rançongiciel en mode service est impliquée dans la récente cyberattaque contre la municipalité de Fumel. Elle utilise notamment le ransomware de LockBit sans en être affiliée et aurait absorbé RansomHub. Lire la suite

-

Actualités

06 oct. 2025

ShinyHunters : plus d’un milliard d’enregistrements Salesforce bientôt divulgués ?

Se réclamant désormais du nom de « Scattered Lapsus$ Hunters », le groupe dit disposer de plus d’un milliard d’enregistrements issus de tenants Salesforce compromis tout au long de l’année. Divulgation prévue pour le 10 octobre. Lire la suite

-

Actualités

06 oct. 2025

Campagne Cl0p : Oracle corrige finalement une vulnérabilité inédite

L’éditeur a identifié et corrigé dans l’urgence une vulnérabilité inédite affectant Oracle E-Business Suite. C’est elle qui semble avoir été utilisée par Cl0p dans la dernière campagne. Mais le groupe n’était pas seul à en avoir connaissance. Lire la suite

-

Actualités

03 oct. 2025

Cyberhebdo du 3 octobre 2025 : quand la pénurie de bière menace le Japon

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Opinion

02 oct. 2025

Exabeam : considérer les agents d’intelligence artificielle comme la nouvelle menace interne

Alors que les agents d’intelligence artificielle se voient accorder plus de pouvoir au sein des organisations, Steve Wilson, directeur de l’intelligence artificielle chez Exabeam, affirme qu’ils doivent être surveillés pour détecter les comportements indésirables, tout comme leurs homologues humains. Lire la suite

par- Valéry Rieß-Marchive, Rédacteur en chef

- Stephen Withers

-

Actualités

29 sept. 2025

Mexique : Airbus Public Safety and Security victime de ransomware début mai

La division « Public Safety and Security » d’Airbus, au Mexique, a été victime d’une cyberattaque avec rançongiciel début mai. Malgré l’absence de revendication, aucune rançon ne semble avoir été payée. Lire la suite

-

Actualités

26 sept. 2025

Cyberhebdo du 26 septembre 2025 : l’Allemagne en première ligne

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite

-

Actualités

24 sept. 2025

Cyberattaque affectant le transport aérien européen : une arrestation outre-Manche

Les forces de l’ordre britanniques ont arrêté un quadragénaire dans le cadre de leur enquête sur la cyberattaque ayant touché Collins Aerospace. Il a été libéré sous caution. Le rançongiciel HardBit aurait été utilisé. Lire la suite

-

Actualités

22 sept. 2025

Europe : comment une cyberattaque a perturbé le trafic aérien tout le week-end

Une cyberattaque avec ransomware contre le prestataire Collins Aerospace a affecté plusieurs aéroports clients de son logiciel de gestion de l’enregistrement des passagers, de l’étiquetage des bagages et de l’embarquement. Lire la suite

-

Actualités

19 sept. 2025

Cyberhebdo du 19 septembre 2025 : rude semaine outre-Atlantique

Chaque semaine, dans le Cyberhebdo, nous vous présentons une liste aussi exhaustive que possible des cyberattaques évoquées par la presse dans le monde entier. Lire la suite